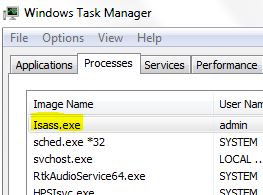

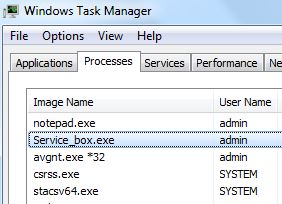

Archive Poster Miner Virus - Como detectá-lo e removê-lo do seu PC

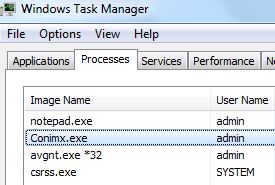

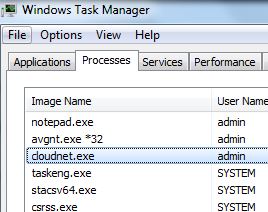

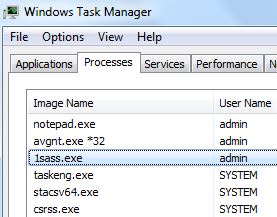

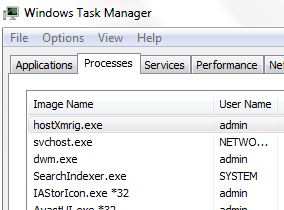

Este artigo foi escrito para ajudá-lo, explicando mais sobre o que é o processo de malware Archive Poster Miner Virus e como detectar e remover completamente o Archive Poster Miner Virus do seu computador. Especialistas de segurança independentes alertaram…