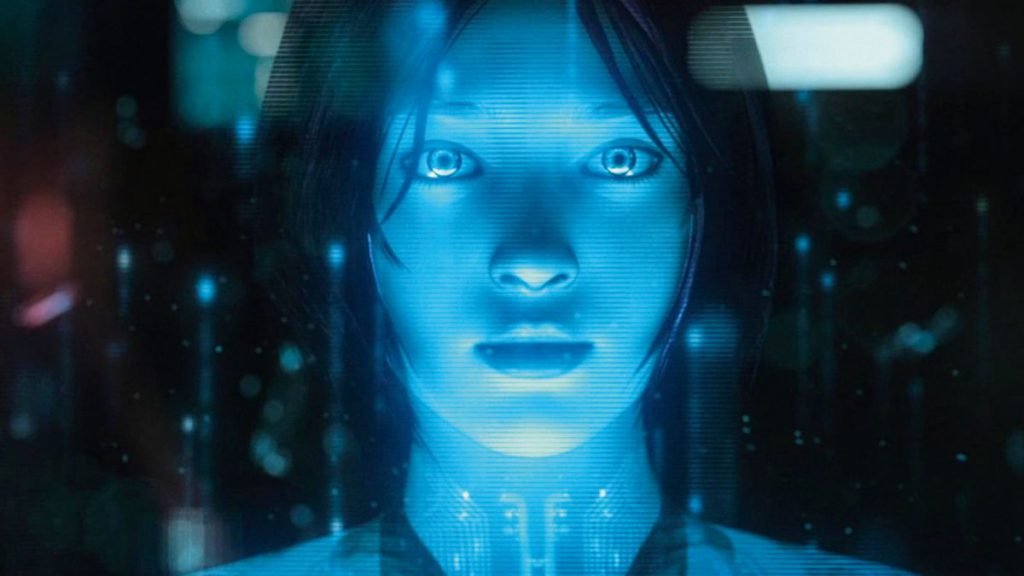

Pesquisadores demonstraram um método simples que poderia vir a ser um tipo físico de risco de segurança para as vítimas, usando Cortana.

Pesquisadores demonstraram um método simples que poderia vir a ser um tipo físico de risco de segurança para as vítimas, usando Cortana.

Assim como Siri, Cortana é ativada por padrão em todos os Windows 10 dispositivos e o assistente funcionam mesmo quando a tela de bloqueio está ativa. Então, isso basicamente significa que mesmo que você não tenha feito login no Windows, você pode usar a Cortana para fazer perguntas por voz ou digitando-as. Para navegar e encontrar respostas para suas perguntas, A Cortana supostamente usa o Microsoft Edge Browser e o Internet Explorer 11.

Pesquisadores da McAfee realizaram um teste para ver como um invasor poderia abusar desse fato apenas para perceber que eles eram capazes de explorar o assistente virtual para obter controle sobre o dispositivo.

Como a Cortana pode ser abusada

McAfee pesquisou completamente como um hacker pode comprometer efetivamente a Cortana para obter o controle dos dados na máquina e, portanto, executar um código malicioso no PC da vítima, que pode até mesmo alterar sua senha de login. Dependendo de como você faz isso, Cortana pode responder com mais ações, como resultados de pesquisa de exibição ou links da web que levam a diferentes tipos de sites confiáveis. Se houver um site oficial que possa responder à sua pergunta, cortana pode mostrar os resultados disso. A má notícia aqui é que a Cortana também pode mostrar resultados listados na Wikipedia. Uma vez que a Wikipedia pode ser editada por qualquer pessoa, alguns atacantes específicos podem usá-lo para responder a uma pergunta muito específica do Wikipeida e adicionar um link da web que a Cortana presumirá ser confiável.

Os pesquisadores Cedric Cochin e Steve Povolni fizeram o seguinte comentário em seu relatório:

É surpreendente que links sejam oferecidos e clicáveis quando o dispositivo está bloqueado. Se você iniciar seu sniffer de rede favorito ou proxy man-in-the-middle, você verá que os links são visitados assim que o usuário clicar neles, independentemente do status de bloqueio do dispositivo.

Isso significa que podemos forçar a navegação para um site (embora ainda não seja o que queremos) quando o dispositivo está bloqueado. Contudo, vimos que Cortana pode ser exigente na forma como oferece resultados. Bing já deve conhecer esses resultados, e a maioria dos links são sites confiáveis conhecidos.

Esse tipo de abuso pode levar a diferentes tipos de contas não seguras, a ideia principal por trás disso pode ser infectar o computador com diferentes malwares, que pode danificar ou desbloquear.

Sendo fácil falar do que fazer, A Wikipedia é muito boa em verificar seus links da web, mas os invasores podem usar páginas da web, cujos domínios já expiraram para comprar o nome de domínio e usar o URL para levar a um site malicioso.

Assim que este domínio for assumido, os URLs que podem levar à Wikipedia podem conter um exploit que pode desencadear infecções de todos os tipos. Os pesquisadores da McAfee detectaram que esses URLs gratuitos sem conteúdo eram de um número muito alto, já que a Wikipedia tem muito conteúdo.

Contana até permite navegação na web

Além desta, pesquisadores também estabeleceram que o Crotana também pode ser induzido a permitir que o usuário navegue diretamente na Internet usando habilidades e comandos específicos da Cortana que permitem o salto de link e isso pode até resultar no acesso a sites de mídia social e outros serviços e locais de terceiros Na internet.

O assistente digital da Microsoft também pode ser usado para até mesmo fazer login em sites de mídia social, de nomes como o Facebook, Twitter e outros sites e entre suas recomendações é evitar o uso do Edge e do Internet Explorer para fazer login no Facebook.

Este não é o primeiro escândalo em torno da Cortana, já que pesquisadores relataram que o assistente coletou muitas informações confidenciais:

relacionado: Cortana não é seu amigo, mas seu inimigo, e por isso aqui

A boa notícia é que esses métodos de ataque provavelmente não se tornarão massivos ou populares, mas eles não devem ser desconsiderados, principalmente devido ao fato de que, com truques cuidadosos, esta vulnerabilidade pode ser usada para espalhar malware massivo, como worms ou outras formas de vírus, desde que os hackers tenham acesso físico.