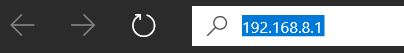

Um problema grave foi identificada em todos os navegadores Microsoft Borda e Safari como eles foram encontrados para permitir a barra de endereços spoofing. Esta vulnerabilidade permite que códigos maliciosos para redirecionar os usuários e levar a infecções de vírus potenciais.

Vulnerabilidade de falsificação da barra de endereços afeta o Microsoft Edge e o Safari

Um especialista em segurança do Paquistão Rafay Baloch relatou que o Microsoft Edge e o Safari possuem uma vulnerabilidade de falsificação da barra de endereços. A declaração foi feita depois que ele testou os navegadores com código JavaScript de prova de conceito. Os testes indicam que, a partir de uma solicitação de uma porta inexistente, uma condição de corrida é acionada no processo de memória, o que permite que códigos maliciosos falsifiquem o endereço. Na sequência do relatório foi atribuído um aviso de segurança e as duas empresas foram notificadas. O problema é rastreado no CVE-2018-8383 e sua descrição diz o seguinte:

Existe uma vulnerabilidade de falsificação quando o Microsoft Edge não analisa corretamente o conteúdo HTTP, aka “Vulnerabilidade de falsificação do Microsoft Edge.” Isso afeta o Microsoft Edge. Este ID CVE é exclusivo do CVE-2018-8388.

O abuso dessa falha pode ser feito por uma interação de script perigosa. Um plug-in de site (Adobe Flash por exemplo) pode acionar a condição de corrida incluindo código JavaScript. Isso pode ser automático ou devido à interação do usuário. A Microsoft corrigiu o bug na atualização de agosto do Patch Tuesday. De acordo com sua própria pesquisa, é provável que os hackers tentem e explorem a vulnerabilidade do Microsoft Edge. Existem muitos transportadores de carga útil que podem incorporar código JavaScript e essa é uma preocupação legítima.

O mesmo problema foi observado em Safári — as medidas de segurança usuais podem ser contornadas injetando código específico. A Apple foi dada 90 dias para corrigir a vulnerabilidade, mas eles não a corrigiram no devido tempo. Como consequência, os detalhes sobre o problema agora estão disponíveis publicamente.

O próprio navegador não permite que as vítimas digitem dados do usuário em caixas de entrada enquanto as páginas estão carregando. Estas são as medidas de proteção padrão, no entanto, o código de prova de conceito mostra claramente que essas restrições podem ser contornadas. Isso é feito simulando a entrada do teclado na página falsificada.

No final da vulnerabilidade de falsificação da barra de endereços, os criminosos podem redirecionar as vítimas para uma página predefinida controlada por hackers. Pode levar a qualquer um desses perigos:

- Entrega de vírus de malware — As páginas podem acionar uma entrega automática de arquivos de vírus. Ao interagir com o elemento malicioso, os usuários se infectarão com a carga útil relevante: ransomware, troiano, mineiro e etc.

- Redirecionamento de script — O código de falsificação pode ser usado para fazer os usuários visitarem uma página infestada de anúncios. Isso também pode desencadear a abertura de banners, pop-ups, redireccionamentos e etc.. Cada visita resultará na geração de renda para os operadores.

- Infecção de mineiro — Em vários casos, os objetivos finais são infecções por mineradores de criptomoedas. Eles aproveitam os recursos do sistema disponíveis para realizar cálculos complexos. Quando eles forem concluídos com sucesso pelos hosts, a moeda digital será automaticamente creditada aos operadores hackers.

Até agora, grandes incidentes não foram relatados. Mais uma vez, recomendamos que todos os usuários do Microsoft Windows apliquem as atualizações de segurança mais recentes e que a Apple lance um patch o mais rápido possível para resolver a vulnerabilidade.