Um novo botnet que realiza ataques em grande escala foi descoberto por pesquisadores de segurança. O botnet é apelidado de DDG e é proclamado o segundo maior botnet de mineração de todos os tempos. Seus alvos são os servidores Redis e OrientDB.

Descrição dos ataques DDG.Mining.Botnet

Alguns meses atrás, os pesquisadores do Netlab notaram uma varredura contínua em larga escala que visava bancos de dados OrientDB. Após uma análise mais, os pesquisadores descobriram que isso é “um botnet de longa duração” que visa minerar Monero. Netlab nomeou o botnet DDG.Mining.Botnet após seu módulo de função principal.

De acordo com Estatisticas, a botnet minerou mais de 3,395 Monero, que equivale a mais de $920,000, tornando-se o segundo maior botnet Monero após o botnet MyKings.

A botnet está ativa pelo menos desde tarde 2016 e foram atualizados minuciosamente durante o curso de 2017.

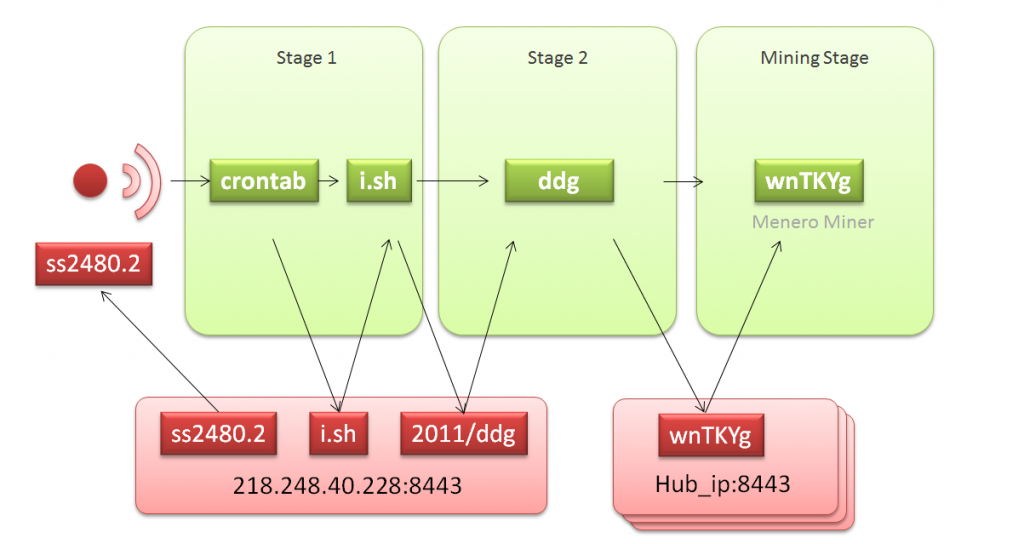

DDG usa um layout C2 e HUB para se comunicar com seus clientes. O HUB é um conjunto de IPs e nomes de domínio que são usados para fornecer o programa Miner para os clientes comprometidos baixarem.

Os pesquisadores também observam que foram capazes de registrar e afundar dois nomes de domínio que foram implantados pelo botnet v2011. Graças a esta atividade, foi possível para eles dar uma olhada em toda a estrutura de botnet DDG.

Atividades de mineração DDG Botnet Monero

A botnet usa https://monero.crypto-pool.fr/ como seu pool de mineração, e três carteiras Monero:

- Carteira #14AxgKJtp8TTN9Ab9JLnvg7BxZ7Hnw4hxigg35LrDVXbKdUxmcsXPEKU3SEUQxeSFV3bo2zCD7AiCzP2kQ6VHouK3KwnTKYg

- Carteira #245XyPEnJ6c2STDwe8GXYqZTccoHmscoNSDiTisvzzekwDSXyahCUmh19Mh2ewv1XDk3xPj3mN2CoDRjd3vLi1hrz6imWBR1

- Carteira #344iuYecTjbVZ1QNwjWfJSZFCKMdceTEP5BBNp4qP35c53Uohu1G7tDmShX1TSmgeJr2e9mCw2q1oHHTC2boHfjkJMzdxumM

Pelo visto, o pool possibilitou que os pesquisadores verificassem os pagamentos das carteiras – um total de 3,395 moeda.

O botnet DDG explora a seguinte falha de execução remota de código: CVE-2017-11467. Através desta exploração na forma de um ataque de força bruta, os operadores de botnet estão comprometendo com sucesso os servidores mencionados acima. O que é problemático é que os cibercriminosos por trás dessa operação estão mirando em servidores com poderosos recursos de computação.

Quanto ao ataque em si, segue este quadro:

- Digitalização inicial: Os cibercriminosos estão explorando a vulnerabilidade RCE conhecida do banco de dados OrientDB para eliminar a carga útil do ataque;

- Palco 1: Os cibercriminosos estão modificando as tarefas agendadas do Crontab local, baixando e executando i.sh (hxxp: //218.248.40.228:8443/i.sh) no servidor primário para mantê-lo sincronizado a cada 5 minutos;

- Palco 2: O DDG percorre o arquivo integrado hub_iplist.txt, em seguida, ele verifica a conectividade de cada entrada e tenta baixar o programa Miner correspondente wnTKYg;

- Estágio de Mineração: O programa de mineração é iniciado, usando os recursos de computação do host comprometido para começar a minerar a carteira dos cibercriminosos.

É altamente recomendável que os usuários de computador verifiquem seu sistema em busca de infecções ativas e malware usando um programa anti-malware. Esse programa serve para evitar muitas ações maliciosas e impedir a distribuição de malware.

digitalizador SpyHunter só irá detectar a ameaça. Se você quiser a ameaça de ser removido automaticamente, você precisa comprar a versão completa da ferramenta anti-malware.Saiba Mais Sobre SpyHunter Anti-Malware Ferramenta / Como desinstalar o SpyHunter