O que é GandCrab v5.2 ransomware? Como remover v5.2 GandCrab? Como descriptografar arquivos, criptografado por v5.2 GandCrab vírus ransomware do seu computador de forma eficaz?

O que é GandCrab v5.2 ransomware? Como remover v5.2 GandCrab? Como descriptografar arquivos, criptografado por v5.2 GandCrab vírus ransomware do seu computador de forma eficaz?

v5.2 GANDCRAB é uma família extremamente perigosa de infecções por malware, cuja família malware foi infectar os computadores das pessoas para quase 2 anos. O vírus foi oficialmente desligado por ele é criadores e graças a isso, pesquisadores já desenvolveram um software de decodificação livre, que podem ajudá-lo a obter seus arquivos de volta para livre, Se você tiver feito-los em algum lugar. O principal objetivo do vírus era para infectar o computador e depois embaralhar todos os arquivos nele que são importantes - documentos, vídeos, imagens e outros arquivos e, em seguida, extorquir as vítimas para resgate pagar para obter os arquivos para o trabalho novamente. Leia este artigo para aprender como remover GandCrab ransomware e como para tentar descriptografar os arquivos de graça sem pagar resgate.

Resumo ameaça

| Nome | v5.2 GANDCRAB |

| Tipo | ransomware, Cryptovirus |

| Pequena descrição | o 5.2 versão de um cryptovirs muito perigosas, que criptografa seus arquivos e os mantém como reféns até que você pagar o resgate para obter os arquivos de volta. |

| Os sintomas | Os arquivos são criptografados e já não têm o mesmo nome ou extensão. Eles não podem ser abertos. O papel de parede é transformada em GandCrab um v5.2. |

| distribuição Método | Os e-mails de spam, Anexos de e-mail, arquivos executáveis |

| Ferramenta de remoção |

Remover GANDCRAB v5.2 Agora Baixar

Remoção de Malware Ferramenta

|

Experiência de usuário | Participe do nosso Fórum para discutir GANDCRAB v5.2. |

| descriptografia Passos | Instruções de descriptografia para GandCrab v 5.2 ransomware. |

Como remover v5.2 GandCrab e descriptografar arquivos

Esta parte contém guia passo-a-passo sobre como remover e descriptografar arquivos, criptografada por GandCrab v5.2 vírus ransomware.

Instruções GandCrab Ransomware descriptografia

O processo de codificação dos primeiros versões GandCrab (v1, v2 e v3) AES-256 criptografia usado com um Cipher Block encadeamento. As versões mais recentes (V4 e V5, incluindo v5.2) agora usar Salsa20 algoritmo. O vírus utilizado para encriptar uma parte maior dos arquivos, correr o risco de danificá-los, mas agora ele criptografa apenas uma pequena parte dos arquivos via Salsa20, o suficiente para torná-los não é capaz de ser aberto. Isto é como os pesquisadores conseguiram chegar a um avanço eo resultado disso é o BitDefender GandCrab Decryptor. Abaixo, você pode encontrar instruções sobre como você pode restaurar arquivos, criptografado por esta versão do GandCrab (v5.2) de graça.

Importante! Antes de descriptografar os arquivos criptografados por GandCrab 5.2, você precisa ter nota pelo menos um resgate de sua infecção, que é necessário para recuperar a chave de decodificação. assim, antes de remover os arquivos de vírus, fazer uma cópia da nota de resgate em uma unidade flash ou outra unidade externa. Certifique-se de fazer isso antes de digitalizar o seu PC.

digitalizador SpyHunter só irá detectar a ameaça. Se você quiser a ameaça de ser removido automaticamente, você precisa comprar a versão completa da ferramenta anti-malware.Saiba Mais Sobre SpyHunter Anti-Malware Ferramenta / Como desinstalar o SpyHunter

descriptografia Passos

Fase de preparação

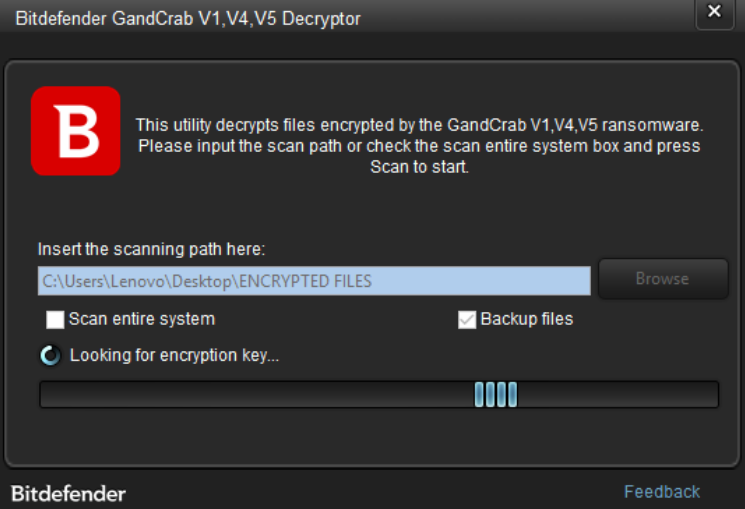

Importante! Antes de descriptografia início, certifique-se de que você está conectado à internet como o BitDefender GandCrab V1, V4, V5 Decryptor funciona com os servidores da BitDefneder para encontrar as chaves de decodificação e recuperar seus arquivos.

Esteja avisado, que antes de descriptografia, você também vai precisar fazer o seguinte:

- Faça cópias dos arquivos criptografados, porque mexer com cópias é mais seguro e até mesmo se eles ficam danificados, você ainda terá os arquivos originais.

- Certifique-se de proteger seu computador.

- Certifique-se de ter pelo menos uma nota de resgate GandCrab v5.2. Para esta variante é chamada “{SUA EXTENSÃO}-DECRYPT.txt”

- Esteja preparado para esperar o decrypter e não interrompa o processo de descodificação.

Degrau 1: Faça o download do BitDefender GandCrab Decryptor clicando no botão de download abaixo:

Degrau 2: Salve o arquivo onde você pode encontrá-lo e executá-lo:

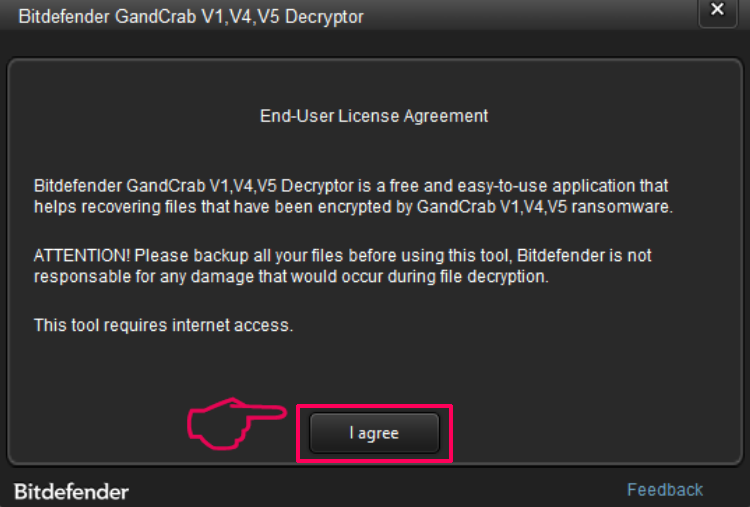

Degrau 3: Concordo com o Acordo de Licença de Software clicando “Concordo”.

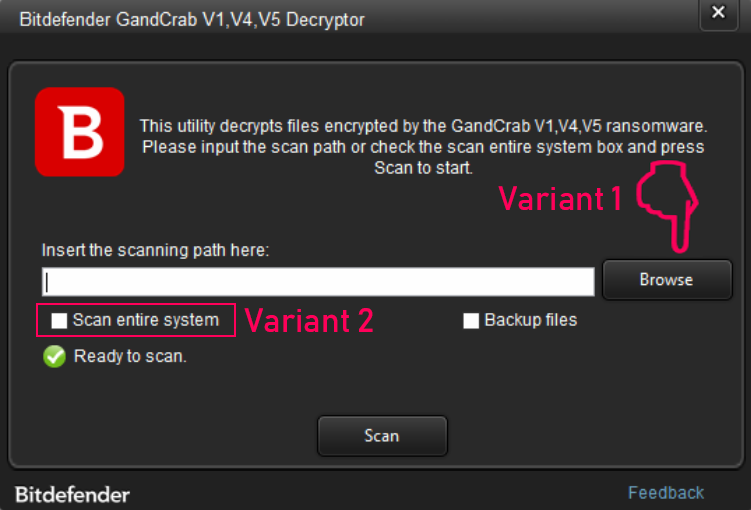

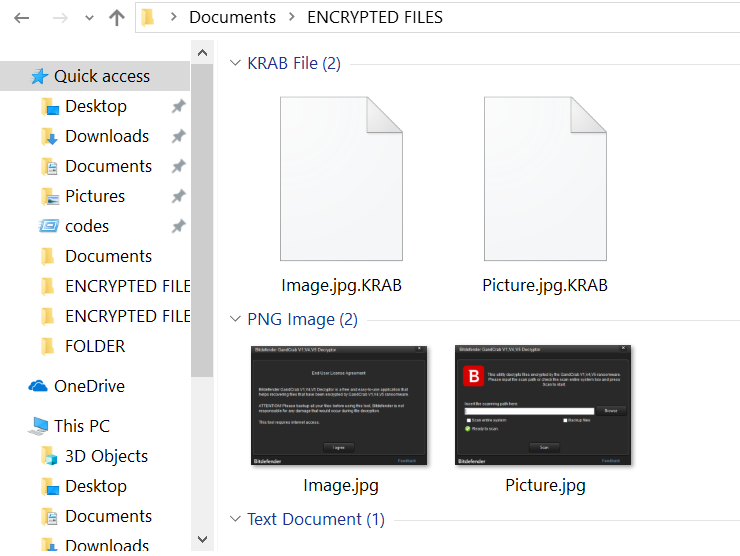

Degrau 4: Se você quiser arquivos específicos criptografada por v5.2 GandCrab em uma única pasta para ser decifrado, selecioná-los clicando em "Squeaky toy". Se você quiser todos os arquivos no seu computador para ser decifrado, Carraça “Sistema Entire Scan”.

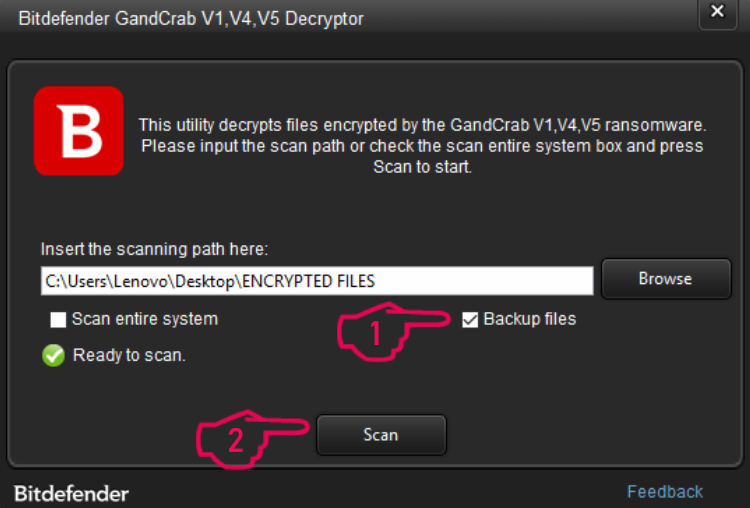

Degrau 5: Não se esqueça de marcar “Arquivos de Backup” antes implorando, no caso de algo der errado. Se você ver a “Pronta para ler” indicador, Clique no “Scan” botão para iniciar o processo de descriptografia.

Degrau 6: O software vai começar a olhar para as chaves de decodificação de arquivos, codificada pelo v5.2 GandCrab. Esteja ciente de que isso vai certamente demorar algum tempo significativo para que armar-se com paciência.

Degrau 7: Quando o software tenha terminado decifrando seus arquivos, você deve encontrá-los na pasta:

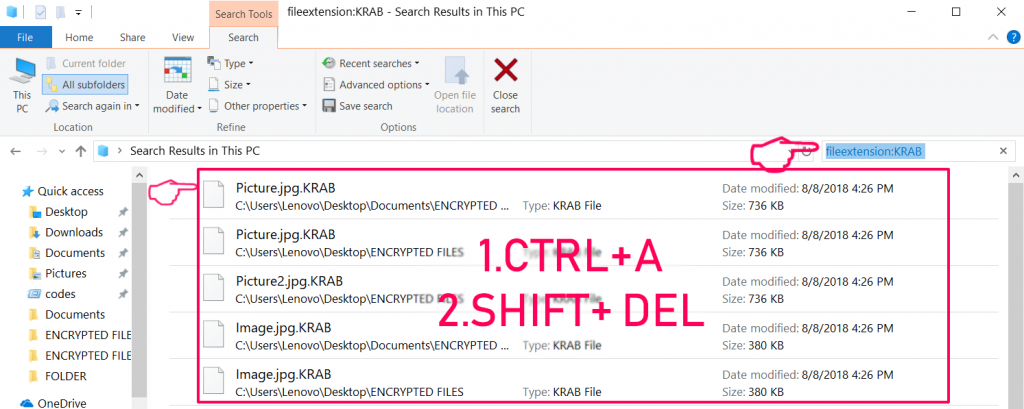

Ser aconselhados a verificar se todos os seus arquivos são descriptografados com sucesso antes de retirar os criptografados. Para remover os arquivos criptografados, você pode procurá-los usando a pesquisa do Windows. Isso pode acontecer por abertura “Este PC” (meu computador) no Windows e, em seguida, na barra de pesquisa no seu tipo superior direito do acompanhamento e procurar por ela:

→ extensão de arquivo:{a extensão de seus arquivos}

Os arquivos devem começar a aparecer e quando a pesquisa é feita, pressione CTRL + A para selecionar todos e, em seguida, pressione Shift + Del para apagar todos os arquivos simultaneamente:

Vídeo, contendo instruções para a descriptografia GandCrab v5.2 ransomware:

Conclusão e dicas importantes

Tenha em mente que esta ferramenta de decodificação vai primeiro tentar descriptografar 5 arquivos e se este teste não passa, ele não vai continuar, embora a probabilidade de que é muito baixo. Observe também que os pesquisadores da BitDefender acham importante receber qualquer feedback, então, se você não conseguir descriptografar seus arquivos, você deve contatá-los em forensics@bitdefender.com e enviá-los no arquivo de log do processo de descriptografia, que geralmente está localizado no %Temp% BDRemovalTool diretório.

- Degrau 1

- Degrau 2

- Degrau 3

- Degrau 4

- Degrau 5

Degrau 1: Digitalizar para v5.2 GANDCRAB com SpyHunter Anti-Malware Ferramenta

Remoção automática de ransomware - Guia de Vídeo

Degrau 2: Uninstall GANDCRAB v5.2 and related malware from Windows

Aqui é um método em alguns passos simples que deve ser capaz de desinstalar a maioria dos programas. Não importa se você estiver usando o Windows 10, 8, 7, Vista ou XP, esses passos vai começar o trabalho feito. Arrastando o programa ou a sua pasta para a lixeira pode ser um muito má decisão. Se você fizer isso, pedaços e peças do programa são deixados para trás, e que pode levar a um trabalho instável do seu PC, erros com as associações de tipo de arquivo e outras atividades desagradáveis. A maneira correta de obter um programa fora de seu computador é para desinstalá-lo. Fazer isso:

Siga as instruções acima e você excluirá com sucesso a maioria dos programas maliciosos e indesejados.

Siga as instruções acima e você excluirá com sucesso a maioria dos programas maliciosos e indesejados.

Degrau 3: Limpe quaisquer registros, criado por v5.2 GANDCRAB no seu computador.

Os registros normalmente alvo de máquinas Windows são os seguintes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Você pode acessá-los abrindo o editor de registro do Windows e excluir quaisquer valores, criado por v5.2 GANDCRAB lá. Isso pode acontecer, seguindo os passos abaixo:

Gorjeta: Para encontrar um valor criado-vírus, você pode botão direito do mouse sobre ela e clique "Modificar" para ver qual arquivo é definido para ser executado. Se este é o local do arquivo de vírus, remover o valor.

Gorjeta: Para encontrar um valor criado-vírus, você pode botão direito do mouse sobre ela e clique "Modificar" para ver qual arquivo é definido para ser executado. Se este é o local do arquivo de vírus, remover o valor.

Antes de começar "Degrau 4", por favor Arrancar de novo para o modo Normal, no caso em que você está no Modo de Segurança.

Isto irá permitir-lhe instalar e uso SpyHunter 5 com sucesso.

Degrau 4: Inicializar o PC em modo de segurança v5.2 isolado e GANDCRAB remove

Degrau 5: Tente restaurar arquivos criptografados por v5.2 GANDCRAB.

Método 1: Use o STOP Decrypter da Emsisoft.

Nem todas as variantes deste ransomware pode ser descriptografado gratuitamente, mas nós adicionamos o decryptor utilizado por pesquisadores que é frequentemente atualizado com as variantes que se tornam, eventualmente descriptografado. Você pode tentar e descriptografar seus arquivos usando as instruções abaixo, mas se eles não funcionam, então, infelizmente, a sua variante do vírus ransomware não é decryptable.

Siga as instruções abaixo para usar o decrypter Emsisoft e descriptografar os arquivos de graça. Você pode baixar a ferramenta de decodificação Emsisoft ligados aqui e depois seguir os passos apresentados abaixo:

1 Botão direito do mouse na decrypter e clique em Executar como administrador como mostrado abaixo:

2. Concordo com os termos de licença:

3. Clique em "Adicionar pasta" e em seguida, adicione as pastas onde deseja que os arquivos descriptografado como debaixo mostrado:

4. Clique em "Decrypt" e esperar por seus arquivos para ser decodificado.

Nota: Crédito para o decryptor vai para pesquisadores Emsisoft que fizeram a descoberta com este vírus.

Método 2: Use software de recuperação de dados

infecções ransomware e v5.2 GANDCRAB apontar para criptografar seus arquivos usando um algoritmo de criptografia que pode ser muito difícil para descriptografar. É por isso que sugeriram um método de recuperação de dados que podem ajudá-lo a ir descriptografia torno direta e tentar restaurar seus arquivos. Tenha em mente que este método pode não ser 100% eficaz, mas também pode ajudá-lo um pouco ou muito em situações diferentes.

Basta clicar no link e nos menus do site na parte superior, escolher Recuperação de dados - Assistente de Recuperação de Dados para Windows ou Mac (dependendo do seu SO), e depois baixe e execute a ferramenta.

GANDCRAB v5.2-FAQ

What is GANDCRAB v5.2 Ransomware?

GANDCRAB v5.2 is a ransomware infecção - o software malicioso que entra no computador silenciosamente e bloqueia o acesso ao próprio computador ou criptografa seus arquivos.

Muitos vírus ransomware usam algoritmos de criptografia sofisticados para tornar seus arquivos inacessíveis. O objetivo das infecções por ransomware é exigir que você pague um pagamento por resgate para ter acesso aos seus arquivos de volta.

What Does GANDCRAB v5.2 Ransomware Do?

O ransomware em geral é um software malicioso que é projetado para bloquear o acesso ao seu computador ou arquivos até que um resgate seja pago.

Os vírus ransomware também podem danificar seu sistema, corromper dados e excluir arquivos, resultando na perda permanente de arquivos importantes.

How Does GANDCRAB v5.2 Infect?

Via several ways.GANDCRAB v5.2 Ransomware infects computers by being sent através de e-mails de phishing, contendo anexo de vírus. Esse anexo geralmente é mascarado como um documento importante, gostar uma fatura, documento bancário ou até mesmo uma passagem de avião e parece muito convincente para os usuários.

Another way you may become a victim of GANDCRAB v5.2 is if you baixe um instalador falso, crack ou patch de um site de baixa reputação ou se você clicar em um link de vírus. Muitos usuários relatam ter recebido uma infecção por ransomware baixando torrents.

How to Open .GANDCRAB v5.2 files?

Vocês can't sem um descriptografador. Neste ponto, a .v5.2 GANDCRAB arquivos são criptografado. Você só pode abri-los depois de descriptografados usando uma chave de descriptografia específica para o algoritmo específico.

O que fazer se um descriptografador não funcionar?

Não entre em pânico, e faça backup dos arquivos. Se um decodificador não decifrar seu .v5.2 GANDCRAB arquivos com sucesso, então não se desespere, porque esse vírus ainda é novo.

posso restaurar ".v5.2 GANDCRAB" arquivos?

sim, às vezes os arquivos podem ser restaurados. Sugerimos vários métodos de recuperação de arquivos isso poderia funcionar se você quiser restaurar .v5.2 GANDCRAB arquivos.

Esses métodos não são de forma alguma 100% garantido que você será capaz de recuperar seus arquivos. Mas se você tiver um backup, suas chances de sucesso são muito maiores.

How To Get Rid of GANDCRAB v5.2 Virus?

A maneira mais segura e eficiente de remover esta infecção por ransomware é o uso de um programa anti-malware profissional.

It will scan for and locate GANDCRAB v5.2 ransomware and then remove it without causing any additional harm to your important .GANDCRAB v5.2 files.

Posso denunciar ransomware às autoridades?

Caso seu computador tenha sido infectado por uma infecção de ransomware, você pode denunciá-lo aos departamentos de polícia locais. Ele pode ajudar as autoridades em todo o mundo a rastrear e determinar os autores do vírus que infectou seu computador.

Abaixo, preparamos uma lista com sites governamentais, onde você pode registrar uma denúncia caso seja vítima de um cibercrime:

Autoridades de segurança cibernética, responsável por lidar com relatórios de ataque de ransomware em diferentes regiões em todo o mundo:

Alemanha - Portal oficial da polícia alemã

Estados Unidos - IC3 Internet Crime Complaint Center

Reino Unido - Polícia de Fraude de Ação

França - Ministro do interior

Itália - Polícia Estadual

Espanha - Policia Nacional

Países Baixos - Aplicação da lei

Polônia - Polícia

Portugal - Polícia Judiciária

Grécia - Unidade de crime cibernético (Polícia Helênica)

Índia - Polícia de Mumbai - Célula de investigação do CyberCrime

Austrália - Centro de crime de alta tecnologia australiano

Os relatórios podem ser respondidos em prazos diferentes, dependendo das autoridades locais.

Você pode impedir que o ransomware criptografe seus arquivos?

sim, você pode prevenir o ransomware. A melhor maneira de fazer isso é garantir que o sistema do seu computador esteja atualizado com os patches de segurança mais recentes, use um programa anti-malware confiável e firewall, faça backup de seus arquivos importantes com frequência, e evite clicar em links maliciosos ou baixando arquivos desconhecidos.

Can GANDCRAB v5.2 Ransomware Steal Your Data?

sim, na maioria dos casos ransomware roubará suas informações. It is a form of malware that steals data from a user's computer, criptografa isso, e depois exige um resgate para descriptografá-lo.

Em muitos casos, a autores de malware ou invasores ameaçarão excluir os dados ou publicá-lo on-line a menos que o resgate seja pago.

O ransomware pode infectar WiFi?

sim, ransomware pode infectar redes WiFi, como agentes mal-intencionados podem usá-lo para obter o controle da rede, roubar dados confidenciais, e bloquear usuários. Se um ataque de ransomware for bem-sucedido, pode levar a uma perda de serviço e/ou dados, e em alguns casos, perdas financeiras.

Devo Pagar Ransomware?

Não, você não deve pagar extorsionários de ransomware. Pagá-los apenas incentiva os criminosos e não garante que os arquivos ou dados sejam restaurados. A melhor abordagem é ter um backup seguro de dados importantes e estar atento à segurança em primeiro lugar.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, os hackers ainda podem ter acesso ao seu computador, dados, ou arquivos e pode continuar ameaçando expô-los ou excluí-los, ou mesmo usá-los para cometer crimes cibernéticos. Em alguns casos, eles podem até continuar a exigir pagamentos de resgate adicionais.

Um ataque de ransomware pode ser detectado?

sim, ransomware pode ser detectado. Software antimalware e outras ferramentas de segurança avançadas pode detectar ransomware e alertar o usuário quando está presente em uma máquina.

É importante manter-se atualizado sobre as medidas de segurança mais recentes e manter o software de segurança atualizado para garantir que o ransomware possa ser detectado e evitado.

Os criminosos de ransomware são pegos?

sim, criminosos de ransomware são pegos. Agências de aplicação da lei, como o FBI, A Interpol e outras empresas tiveram sucesso em rastrear e processar criminosos de ransomware nos EUA e em outros países. Como as ameaças de ransomware continuam a aumentar, o mesmo acontece com a atividade de fiscalização.

Sobre a Pesquisa GANDCRAB v5.2

O conteúdo que publicamos em SensorsTechForum.com, este guia de remoção de instruções do GANDCRAB v5.2 incluído, é o resultado de uma extensa pesquisa, trabalho árduo e a dedicação de nossa equipe para ajudá-lo a remover o malware específico e restaurar seus arquivos criptografados.

Como conduzimos a pesquisa sobre este ransomware?

Nossa pesquisa é baseada em uma investigação independente. Estamos em contato com pesquisadores de segurança independentes, e como tal, recebemos atualizações diárias sobre as definições de malware e ransomware mais recentes.

além disso, the research behind the GANDCRAB v5.2 ransomware threat is backed with VirusTotal e a projeto NoMoreRansom.

Para entender melhor a ameaça do ransomware, por favor, consulte os seguintes artigos que fornecem detalhes conhecedores.

Como um site dedicado a fornecer instruções gratuitas de remoção de ransomware e malware desde 2014, A recomendação do SensorsTechForum é preste atenção apenas a fontes confiáveis.

Como reconhecer fontes confiáveis:

- Sempre verifique "Sobre nós" página da web.

- Perfil do criador do conteúdo.

- Certifique-se de que pessoas reais estejam por trás do site e não nomes e perfis falsos.

- Verifique o Facebook, Perfis pessoais no LinkedIn e no Twitter.

thank you so muchhhh para v5.2 decryptor

ilove tanto salvar a minha vida

oi Roby,

Estamos feliz que você recuperou seus arquivos! Felicidades!

Oi

Eu tentei a ferramenta, mas não teve sorte. Não consigo encontrar um arquivo chamado DECRYPT mas eu tinha um chamado VGDPNJOF-Manual.txt em cada diretório, então eu renomeado mas ainda não funcionou. O arquivo parece ter as chaves decrypt neles

—BEGIN GANDCRAB CHAVE—

lAQAAAHWZwYe0GvfIHlyYqs80J / lP2hM1FRCW4a7rZIXZWWdivKbIYW1cyfydLHFGYwklO0bdHi / qRGMxEn4TwiWKy3EBwXYmKnH96bqDPkhURvaDuxghY + 6EaD / icXu6nt7AA6Rh3 / rQDd9tGouzD + wgPqEjNv3u0S6Rs1KQ4s / 9FfXmNDnZ6LUTEZUUHCJtNJR / cDjgBAhZJ2c6K9kHdVQ8m5sNTQ3ttYTO1M1ca8uAJFMEfhokVff5eRKVym + 1J4yqvapSyRu5GLHmGmLaS6QMDh3XCqUq / 9y1TjW46wlASSPIe5uohNdyUSkLwHQv4XRMRFCcQQTC6ttnaJrd27c + esc / EvA63g1bHXKnKLM + lUmRuMBvq99QsAnKh + 7BF0LYfccVA1PrnFI61WNSefSAzwiq15TEbspEIriqwfLSG5GY + ofZD2i9LNQmP2feUbleMewE9pwghfxNwLvxJoXEZO3THkw + zYPMmP5fUIP4YMHOYTms / cJ0Q3CGRrkYD9YWjS4LcGus9zKDlEuAGhGhhaNfe5tCVdYl3kWcP3qe / EVJjkGf4E08aIWHBRwErdk8lTvJ80TwwVE0aPsMgwA / na6Qk13aU3Mrdivy4TMZtneENSzgxnco1prlQ7vsiQbXk2A38QPhF6WHyaKSTiFd4DalwmLU4nu3n5 + qx67RVTKplAmZHEYPKlH10Akzod2W58Eb6jD2ARxNWqE05 + tVxBifG1tg1c + QvJJ7idNyhqkaO06EDTmji40BtiZdb5DbO83pa71 + aX6nwbswFa35 + / iNGtORbsM + PUP53c0vvaXkMwlOnYZEnBX3xniWHRXFfzuk / 1LLLMDRVnqvNVx70dsmvI0ctttb5GmofaUah30UkaMUgsHOuN / 18mKmQVzjqhYIUBOKDM8XIbwFrj6jbSJo / c / OR3jYANUUOqeU3gtYSrXaMM0PCvMlfeTaCW3 / EuFVss / XM5FqKcXHJSliSDhtIYC6L32Shhi Erw / Ia7eOAv6Aw4diYpd70rihoaRTX5KEs5M7VV / OqLFaxdRhrhhKSJdezvsAFDkjrxu5E2UsUtgb9Wi9NnoYM9qG + Lx / ynfzoZ8QUSoxs1jfWhFYIx7OX4T2B80EUHi2Qn1AWKybNAHuGQpBhXnceBTXtZwXv04KGHlQOJT1pfe2WnrYs9PWmAnJL9w6 + XMS49qemEX3WWNtcl6w / 0NlbXOqwlpmCNjWJ8piBTOPRYeUgEf0QcsO4zIo40picVZKfBwrV8grwmwTdYVwi2WoOyTFRqxdmHpS / akRilviOUyQuoA9P0yLGEIm4BOLQIoDieQBgprF0WiO3d5dHjh01HWkN6gXnCoUH7yxnwyofimA + uGgC0eBwcoG / u8l + PA9WgBM9JgGtbcdWYMpFLaSp2ycHl6hebaHq3iX4mhSg2yVDAIM31xO + MXr2JOB5cfxucFQzkL94jW2ydPp / KcMbDyuDJiI + WcqQModwaxkP5ccdpkky5PhC8dEHB4 + DB + iV307qp4p944OXs8 / QTF6FwY03Sh52yFyUrzj / vj0vDQ4MuhWNfiAWM8N2Zxz4ZrXwk37k2xDY2N6skFbFTzfv5QarhEFvhe6xnLUmjNmd98q5plo2V1MMui3StuItS4JL8gCxyvP6OFgwu92KYF7qgvAWJjz3aUJHS3GKO4fNJVWLy08rpBaLZKRW5dn0flcLRnn4PRNWlmdUl3HxVm6exxIkITk6X2me8ZIrNkotsPg6Cz5y9Bj7adtrZi + 3VH5b3lEopcjZvKTJlREFAa0btPnp9q0rPzTZrEgZbOqlonQe5QZLDCSPRzdshmtRVejAflIHoPdUyyG7UQCpObg8iJveARoRmBdp9OD3iz2iG6KD8k5GVG9TUo5Ywvq8YxEE / y0cEmks / AHCA + bv3 / m1oiguPTxWA2o82 + sZQlnaVtgfBWRlc8bwdFIdxVrelp98W2zFzRdK17cvxgwk2dQAsgaaIWdjneYMe + echg xYE0cMJAF4SY24NGzHXKewdfs1bWOjobJlxEV6KYVA5G9sVeZXWR9ZYJ8mDqbNAnbifFbxwbXO3HiPmJV0aPV + ZbiV56UdZfNDHV / N7dqjSgpaw9p4scFCvS2m7pczxEKMZXZza2VBSlhMOPb4kJSObcQqXpd0HNVD / nGVqA5OJ4XHpmCAegpSuaH8PAFKM7co2 + = fC39cONqSgDSP2lDr0zDolk4hbV3bFKMMzxnwW9w4GrZtETM6bXDFPZ0s

—END KEY GANDCRAB—

—BEGIN PC DATA—

7ftDEgLb / ZS0lcmZbHM61KvJ4wOlD / AKjg6fbuwgXHYPWLgC / 5 / EYHBxJGD79LHJLJDZAoKVleDjRXTIa3QVQzea9rPlzsYSaugfaoCXt6b8GNMpQ0unImmgwMQzqjjsj0g / XXxiMcFYiRn / t1LdWthHCiPTMtH78SZ7O / w3m2ax0LURRPpHErjBmdlNsomHNvUDIK10SoNXA2M0Ra7qDL9FwiPRB5omf7FnZ7rMXN3xgDz24Z3lUw17wdxSWLoyqoX95yRHFXKdMI + BkVChenio / 1q0nJSZoF9ASQvO7zBnmOH7 + ICDGAMpA6ikRWQVJveZ0xxSAiCRtLKJdNAEBiRqrMY7R + i3N7HPmYKRmkfYP43yqPNoLMfjU6OUr3FW3eYJTzTJsPa0LzB0vfeHSzKzgKAjoTTFpp2DPDWx4Shdud3oPFoO6ieVzumsqBlvYrwErtoypS8b1Y6lVTnn7tZ4buxNgU2wWEzab5AfudxSLWijqLjbwFni9TPWKPygg42AWKX + 7QkQvCqihIFZEvtEsCMxANnhxdQRIFL1JUGRyZ6MF51g1n4 / jOR8e24E2nSYCuLraNdJPEuVK8ohLqgb9gmYcDCV87DIEc + sFrTXnIWaYUIib5805FHNc3XSp6JVDDjF6YHNqClwrEa + xJjG7HVGm77KZvNqEpudUZj8zgVfSLpd71829F / YdDx8ppKlQFtjp116ypjwp1yXutBBaw4EyWFuWMYCGG9sOuB9uyvqQKe7apBMsXUQDWYYGsTwLajUkH + WaPgeYd3YiFB7RNqifCw97d3WxKFJ8 + pShbV2IElfzqokRcLBe42YCD03wIXWpjmBJPqnuufNKwPvgidenN1S9kC7uNx2MUuZY46m5bC4pFd1PKMIoZ8IZlHGSiKlk84HtPdU + PfskIdYPX0no9kbCY9xcgU9vwumB8a2TTgKeFCcipNSVTiaJM1FTVcDPpfxAuNbR6j / ma6gZCXFYwyJ8LFqNPp0r 4e4Pr/912fQaSe+dTQ=

—END PC DATA—

Olá Joe.

Renomear os arquivos não funcionará, a criptografia é mais profundo do que apenas o nome ea extensão de arquivos. Você não deve renomear os arquivos ou mude o texto dentro deles.

As chaves que você postou não são dados descriptografia, mas sim as chaves públicas com as quais os usos ransomware para infectar dados. Neste criptografia tanto a uma chave privada Público e é usado, onde a chave privada é diferente para cada pessoa, e você não sabe. Contactar Kaspersky, como eles são os criadores do decryptor. Com a ajuda do FBI, chaves mestras de decodificação foram lançados para o ransomware, então eles devem ser capazes de encontrar essa chave específica que você precisa para descriptografar os arquivos.

Muito obrigado :) :) Realmente funciona.

Eu ter recuperado todos os arquivos.

Que bom que funcionou para você!

eu preciso de ajuda ,, eu não posso descriptografar todos os arquivos infectados

oi Tobby,

O que exatamente é o seu problema? Pode descrever o seu problema?

como posso descriptografar vírus .masodas?? eu preciso de ajuda…é urgente!!

Estou executando o Windows 10. quando instalar / executar o software. nada acontece. não está instalando. Por favor me guie.

Olá

Minha todos os arquivos foram criptografados com .moka vírus. Todos os arquivos de extensão foi alterado e .moka foi adicionado com todos os arquivos. Eu não sou capaz de decifrar meus dados. Poderia por favor me ajude?

Olá a todos

Meu computador foi afetado com .moka vírus que mudou a extensão dos meus todos os arquivos. É um vírus ransomware que exige dinheiro de resgate para descriptografar os meus todos os dados. É um vírus novo meio que acabou de entrar no mercado em agosto 2019. Alguém pode por favor me decifrar meus todos os dados com qualquer ferramenta de descriptografia?

Abaixo está a nota de texto que foi deixado cair automaticamente em cada pasta, sua nota um pelo fabricante vírus eu acho…

ATENÇÃO!

Não se preocupe, você pode retornar todos os seus arquivos!

Todos os seus arquivos como fotos, bases de dados, documentos e outros importantes são criptografados com criptografia mais forte e chave única.

O único método de recuperação de arquivos é a compra de ferramenta de descriptografar e chave única para você.

Este software vai decodificar todos os seus arquivos criptografados.

O que garante que você tem?

Você pode enviar um de seu arquivo criptografado a partir do seu PC e decifrá-lo de graça.

Mas só podemos descriptografar 1 arquivo de graça. Arquivo não deve conter informações valiosas.

Você pode obter e vídeo olhar ferramenta visão geral descriptografar:

Preço da chave privada e software descriptografar é $980.

Desconto 50% disponível se você contacte-nos primeiro 72 horas, desse preço para você é $490.

Por favor, note que você nunca vai restaurar os dados sem pagamento.

Verifique seu e-mail “Spam” ou “Lixo” pasta, se você não obter resposta mais do que 6 horas.

Para obter este software você precisa escrever sobre o nosso e-mail:

Reserve endereço de e-mail em contactar-nos:

O seu ID pessoal:

0161psdfjH7gdfgYFKYjP9vIJhukxTvhx7JoD1Ywm0O4n14SNvx3dGK

Meu laptop foi infectado com o vírus Gandcrab, e então onde meu disco rígido externo estava conectado a ele, o laptop que eu só acabou formatá-lo e começou a limpo, mas o meu disco rígido externo Eu só posto de lado, há uma maneira para descriptografar um disco rígido externo que estava infectado

oi Gerardo,

sim, é possível descriptografar uma unidade externa criptografado. Em primeiro lugar, aqui está um link para o decrypter oficial da GandCrab: sensorstechforum.com/decrypt-gandcrab-5-2-ransomware/

Você pode tentar conectar o disco rígido externo a um computador, ou copiar seu conteúdo para um computador.

Meu disco rígido externo tem sido afetada por Gandcrab v5.2. Perdi todas as memórias que guardo de quase 6 anos. Recebi a seguinte nota. Por favor caras que você pode me ajudar a recuperar meus arquivos de volta.

—= GANDCRAB V5.2 =—

***********************EM NENHUM CASO NÃO excluir este arquivo, ATÉ todos os seus dados é recuperado ***********************

*****Caso não o faça, Resultará na sua corrupção do sistema, Se houver erros de descriptografia *****

Atenção!

Todos os seus arquivos, documentos, fotos, bases de dados e outros arquivos importantes são criptografadas e tem a extensão: .VUYZFMCJK

O único método de recuperação de arquivos é a compra de uma chave privada única. Só podemos dar-lhe esta chave e só nós podemos recuperar seus arquivos.

O servidor com a chave está em uma rede fechada TOR. Você pode chegar lá pelas seguintes formas:

—————————————————————————————-

| 0. Baixe Tor Navegador –

| 1. Instale o navegador Tor

| 2. Abrir Tor Navegador

| 3. Abrir link no navegador TOR:

| 4. Siga as instruções nesta página

—————————————————————————————-

Em nossa página você vai ver instruções sobre o pagamento e ter a oportunidade para descriptografar 1 arquivo de graça.

ATENÇÃO!

Danosos, a fim de evitar que dados:

* Não modifique arquivos criptografados

* Não altere dados abaixo

—BEGIN GANDCRAB CHAVE—

lAQAAIfkwV6qPCRGohLR5 + 9VpXwRRRty3jsZxM6W + gLSLdJrZhFQHRtgRTWBcC6yQBwDhmeBCECFpe4kWkrynH4Wo + eaOZ7ym8bYzAzvJkzQqnrekElgo74 + fTngtSA + qBKo5vDkjT + NxcsunHHD9JrWnptYjPnnwX5z / QSzbA3x + vZu1pHT2zXGLkyb19mDPDp9io50OlUH7o52Glfp0ZvAKcmvgsWIXCngzMGYmFNIDcMPnQNOSFTormGk + Ol6SEKVMCdketJrS2IwBSzo3TXjLkDgGGiJ61L0dUVrCnSQVzuskIwkkekmRsn09x8BT04lsbWlwfjD6bchHXNK2KEiHJtSg / iGj3xIIoVHEDXd / 45ZWAE + UuuYrGeykPDCZHSgNKqVTr0ukSH3aKlnSqJRwP7ONI3Pqe06GFvH / wNtdivxuk + 2tOHZRh3kfj8eSqnn6ZQy0w9TMphyj68WLaKXxWExZtvkc0pzp8XBGJK8NGHRITcc7RCAl3ptMPuhKdOcTtkSSzAR2Ozz8iqZy3IzwAkRQU4jT3kVJKTvhuiQgB7yQK4qFwvxBa1N0SPTXbrgRxFVZ + S / SYI + E6KMrm5X + F0r8G1WtSuVkboYZZxFgu3Wo7rjt4o1GDvMJdjgbAzqb9RoTGTsclcpDiGSEf2spEG23MlW2QJfUM4E0tvQE6 + rV2sLnbo9AiitXzB7rnTqXxMEbrrsTnwFxR9kyPWGYCuTL1Yhlxwc46l + Sp8VvZjugD657ko6Bet3Vhphni5AiYa1fMSG6KrwXDLi9EzzXoywLoTTPYQ69Gz2QTZJ7YbHZnCximAp0RrJdCR36nZzng4xBlZ + XxqcU8q31k4pTKyyUYQzkKKUQ4wJk8lNGCadU8zrCT4ktDgk8102qPxhG4fmKvYSTT645prHuIJ1rAtdMpybkU1Zl1ybqCSwLX9Bso2K8kcj2h9BIQ9C8fUWSNzAOG2pHM3dOTMg0d5BA4dJphG0LA + G3Fqy ZSdJHJGJaO8UKR3dQ + UcQtNc1fQgjf3FE4J / P8FjeKxmUhfL5BL2FOoIe3fr9piy2UjHrT3VpTEruWpk2CC7hQq9uDaAak0 / DpQQ2ai4VOcn7If1OsuwYoPl / LdQlGuvyme7HpU9Y6Eb9cDb / JhwLHQsIdKz5k6syB3QUvFeSKaif27ipQPJUEPug1jVNlQcY0012vNrQy2 + DealsNNH2 + OV9IgGjLjPOThfh + nOPnDgkmxlmYSojp93vnmm2kZBDlsvvqCvGfHv / YKDQ6yRK2gZ31Lki + a6fL7LMd97YwsupVXVu2zqazgkfiCGU / BVS / c9Wht3O3QFQDYEV0l2V0P3BpRMP + SY9 / hW3NLjndEwiPVXoX6gbNFRkNeJ8jGUAraY / Yye9IrkBBtbPdrCdPuBhyQi2beYjwGPFkN1eZnmHvzGpFlobj / afUAKnhdLC96MRgjigRzcBRjVJdApqbw0qaP0qOiUZtujX5JSNl5V5clG + QPF + 8Rs1H3nWirWg7bH2KmeGeflynlP6KDIVZbNXWSTulpTLz4bSNNR7 + SOeB73xazFhz6e8NSRjSy1u7LUrGu2zQ / 7bKLpxW + 26nVR62yRoQuTlf2v1ghjQDwQcooFJFh + pOmcVsnNSM / sHZZMlFdD2jwQD9po8y5y8A0IV / VSQYqE / + + xNBhDefAC6bBLJHLrwXxZv6iEdnZuuDB1tOzJPyjPbIO7ir0Kh3bYBO Nt9fJ + PAVkECH / Bmj6wt34Yvcs5PrbjuxvSejAGig0fo4rWeUg + EyKVByGmcK0JP97m5cDGEEc6R + 7c1QHWdQgGbEkp1UatcoEfgFnRuNPdbS1uYwjHD6grt8HnJ2EXAxGqNPQwy44bsyPHBVTntTalz3Y + 2vXD8NZKQzOLITJQyMLhaHD3IMQl1GHz2YAiY2keueO1FLTK5H / CerWM7fiSC9S1d1DeCZbdCvtZXitSt15Z1s3Wm9i6q3QRpBfZ + 0DwIEB + nLAR + W5 lQwFFU + 8IXlXnIE0JFy / u3SH6nS / Qmih / 7bLzeLd59qZ + NIU39EPRxthW94lvwlegyBBMcc1gF7Osxx81jH7kB7M08YYZrUpW + g46e37p4F04WhuuSaZtLpuNEESBtpuuh + ak7SJE07JK7mJqX3gtT98GsW / IIRUoAmxFleL7TyiFRCQ6FCEXw + e4qFK0GY0IRtxmJ / cY29si8velu1cHEHSgEWa5 / fA29dV + IaQ1ptzsIuBw + = LJDNspKbcA

—END KEY GANDCRAB—

—BEGIN PC DATA—

7ftDEgLb / ZS0lcmZbHM61KXJ7QOuD78Kmw6QbpUgQnYNWIoC9J + YYFdxDmCD9NjJOZDJAu + VseDPRXvIIXRQQx + awbPBzrgSbuhgavSXjKbYGN4pa0uAIlagk8Qzqmbsh0gcXU9iFMF4iXb / nVLmWqVHbSP2MpT73iZ0O8I3nmaz0PERQ / oUEqXB6tlxstyHGfUNIJN0S4NdA2g0Gq6ADOZFiiPaB4YmV7F5Z / vMAd2 + gBv2sJ3GUw17wtxXWKEyuIWo52tHV3LyMM2BqFCneiqooVrtnNOZ2V9QSQPO9TApmPb7o4DoGEwpFaj4RT0VYvfG0xRSaSCctO6JcNAPBnFqr8Y + R7G3MLGfmd2R30fTP9vyqvNkLObjXqOzrx5W7eYoTxTJ0vbGLzx0zvf2S1qz9qBeoVzFr52HPDWx6yhCud3oNloM6iWVw + mvqBBvfLwArtkypy8F1filWzmZ7qh4Buw8gTmwK0ysb5gfz9wpLQCj3bimwDPi8zPZKP + ggI2fWKz + 7gkVvCaii4FTEvFEqiM4AN7hx9QcIEv1VEGfyeGMaJ0U1n4 / 8uRlexYEsHTtCpbrBNdLPEqVKcooLqob8wmfcC2V + bDIEc + sH7TbnJ6aY0Ikb5004FHJc2nS0qJeDEzFloGnqFtw2kbHxMnGu3VDm7fKavNuEo + dFZi6zlVfL7ob7wg2 + l / QdDd8p5KtQE1j6V0sytjw5FzSuvhBPw5 / yR1uLsZ1GA1sBOAsu2nqG6flaspMv3VKDT4YQ8SlLQ ==

—END PC DATA—