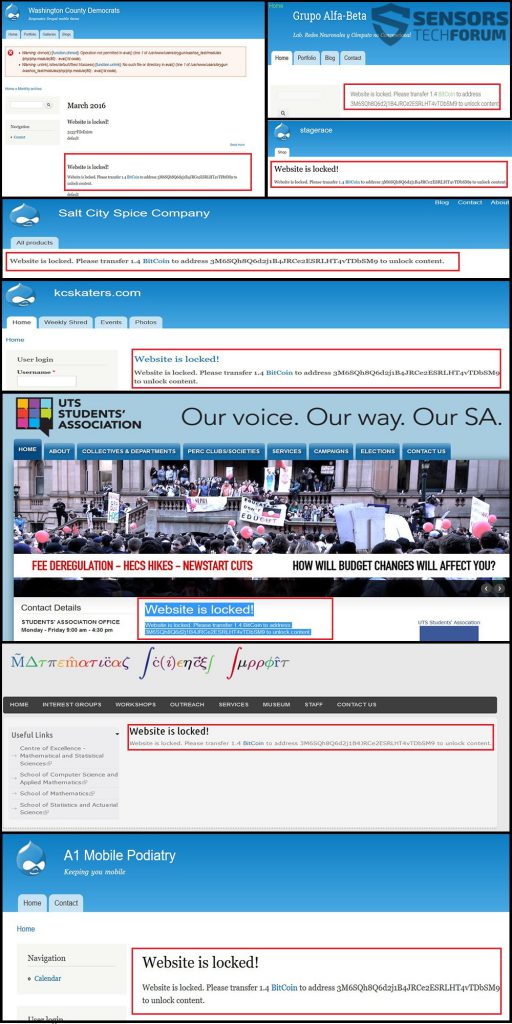

“Website é bloqueado. transferência por favor 1.4 BitCoin para resolver 3M6SQh8Q6d2j1B4JRCe2ESRLHT4vTDbSM9 para o conteúdo desbloqueio.”- Esta mensagem é o que os usuários e editores de sites ver depois de um website é atacado com este ransomware web desagradável. Foi relatado por pesquisadores de malware que tira proveito do software de gerenciamento de conteúdo Drupal de código aberto. O ransomware bloqueia todo o banco de dados do site, restringindo o acesso aos usuários e administradores do site. Para obter acesso de volta ao site, Exigências do Drupal Ransomware 1.4 BTC, que é aproximadamente 630 USD como recompensa de resgate.

“Website é bloqueado. transferência por favor 1.4 BitCoin para resolver 3M6SQh8Q6d2j1B4JRCe2ESRLHT4vTDbSM9 para o conteúdo desbloqueio.”- Esta mensagem é o que os usuários e editores de sites ver depois de um website é atacado com este ransomware web desagradável. Foi relatado por pesquisadores de malware que tira proveito do software de gerenciamento de conteúdo Drupal de código aberto. O ransomware bloqueia todo o banco de dados do site, restringindo o acesso aos usuários e administradores do site. Para obter acesso de volta ao site, Exigências do Drupal Ransomware 1.4 BTC, que é aproximadamente 630 USD como recompensa de resgate.

Resumo ameaça

| Nome | “Drupal” Ransomware |

| Tipo | SQL Ransomware |

| Pequena descrição | O ransomware executa uma injeção de SQL, após a qual pode bloquear o usuário de seu banco de dados e solicitar o pagamento do resgate de 1.4 BTC. |

| Os sintomas | Os arquivos do banco de dados podem estar criptografados e inacessíveis. Uma nota de resgate aparece nas páginas do site. |

| distribuição Método | Ataque Direcionado |

| Experiência de usuário | Participe do nosso fórum para Discuta Drupal Ransomware. |

Ransomware “Drupal” e como ele infecta

Este ransomware usa uma técnica que continua sendo uma das mais utilizadas em comparação aos sites mal projetados - um ataque de injeção SQL. É muito eficaz, principalmente porque ataca diretamente o banco de dados. O ataque é conduzido por atacantes em várias etapas:

Palco 1: Segmentando um site.

Esta é provavelmente a fase mais importante porque o resultado da infecção depende dela. Os hackers que têm experiência com injeções de SQL estão bem cientes de que devem escolher um site que não seja tão bem desenvolvido, especialmente sábio de segurança.

Visto que a segmentação de um site é um processo demorado, especialistas do Blog da Udemy relataram que os hackers usam uma técnica chamada Google Dorking. É uma filtragem de sites, com base em critérios específicos que procuram, semelhante a como alguns robôs de spam direcionam sites.

Clique na imagem abaixo para ver alguns (no momento da escrita) exemplos de uso do “dorking” do Google para encontrar resultados com base em diferentes critérios:

Fonte: Banco de dados de hackers do Google, do Exploit-DB

Fonte: Banco de dados de hackers do Google, do Exploit-DB

O Google Dorking também pode ser usado para as seguintes filtragens:

- Vulnerabilidades e arquivos vulneráveis.

- Footholds que permitem que hackers tenham acesso a diretórios de servidores web inseguros.

- Sites que contêm diretórios sensíveis.(ou aqueles secretos)

- servidores vulneráveis - servidores com vulnerabilidades específicas que é mais provável que o tipo de Dorking usado por este ransomware.

- Mensagens de erro.

- dados de rede ou de vulnerabilidade.

- Diferentes dispositivos on-line.

- Informação Web Server.

- Ficheiros que tenham nomes neles.(Somente)

- Arquivos de senha.

Também pode haver outras informações que podem ser encontradas usando este método.

Depois que os hackers marcaram uma lista de vários sites para atacar, eles começam a classificá-los procurando por vulnerabilidades neles. Isso pode acontecer simplesmente adicionando um apóstrofo após uma página de índice de um site, por exemplo:

→ Website.com/index.html’

Se este site retornar um erro SQL, então é vulnerável a um ataque de injeção.

Palco 2: Executando a injeção SQL

Este tipo de ataque envolve a coleta de informações SQL sobre o próprio banco de dados SQL, como tentar adivinhar quantas colunas ele tem. Depois disto, essas informações podem ser usadas para um comando que pode ser digitado diretamente no índice. De lá, os cibercriminosos podem usar táticas diferentes, dependendo do que desejam fazer.

O que os invasores “Drupal” provavelmente fizeram

Os invasores podem ter usado injeção de SQL maliciosa para obter acesso a informações específicas que concederam acesso a todo o banco de dados. De lá, eles podem ter executado a criptografia dos arquivos ou podem ter copiado diretamente o conteúdo do site em seu servidor. De qualquer jeito, eles deixam a seguinte mensagem em diferentes sites infectados:

Esses sites apontam para um ataque cuidadosamente planejado que visa vulnerabilidades específicas de bancos de dados SQL relacionados a sites que usam Drupal.

“Drupal” Ransomware - Conclusão, Restauração de banco de dados, e prevenção

Se você se tornou uma vítima deste ataque desagradável, você tem várias opções:

- Para restaurar os arquivos se você tiver um backup do seu banco de dados em algum lugar.

- Para entrar em contato com o provedor de sua hospedagem e solicitar quaisquer backups que ele possa ter em seu site.

- Contratar um especialista em recuperação de dados para ajudá-lo a estabelecer se os arquivos ainda estão no banco de dados e se eles podem ser descriptografados se codificados com uma cifra.

De qualquer jeito, esta não é uma ameaça cibernética que engana. Dado o tipo de dados que codifica, podemos ver esses ataques se tornarem mais generalizados no futuro. Esta é uma das razões pelas quais recomendamos fortemente CONTRA pagando qualquer dinheiro de resgate para criminosos virtuais.

Também é uma boa prática ter uma ferramenta anti-malware confiável se você estiver trabalhando em um site comprometido, porque os criminosos podem ter configurado malware para infectar outros dispositivos que usam o site.

digitalizador Spy Hunter só irá detectar a ameaça. Se você quiser a ameaça de ser removido automaticamente, você precisa comprar a versão completa da ferramenta anti-malware.Saiba Mais Sobre SpyHunter Anti-Malware Ferramenta / Como desinstalar o SpyHunter