Uma nova forma de crime tem vindo a aumentar rapidamente. botnets, malwares bancário, malwares legítima (adware) e outros grupos de código malicioso que visam apenas para um lucro -. O mais rentável dos que no entanto continua a ser a nova forma de extorsão, conhecido como ransomware. A razão esse tipo de ameaças trabalhar e gerar lucros para criminosos é que eles não têm que fazer muito para os usuários motivar a pagar, apenas avisar que seus arquivos foram danificados temporária e será revertido para o estado de trabalho se eles pagam uma taxa de resgate robusto através da moeda online indetectável BitCoin. Mas a infecção ransomware não é tão simples como ela é eficaz. De fato, é uma operação muito complicada em alguns casos, especialmente quando o crime organizado está envolvido com a sua infecção e distribuição. Decidimos descobrir uma operação de ciber-crime hipotética, através da compilação de pesquisas sobre ameaças ransomware maciças como Cerber e Locky ransomware que geraram centenas de milhões nos últimos meses.

Uma nova forma de crime tem vindo a aumentar rapidamente. botnets, malwares bancário, malwares legítima (adware) e outros grupos de código malicioso que visam apenas para um lucro -. O mais rentável dos que no entanto continua a ser a nova forma de extorsão, conhecido como ransomware. A razão esse tipo de ameaças trabalhar e gerar lucros para criminosos é que eles não têm que fazer muito para os usuários motivar a pagar, apenas avisar que seus arquivos foram danificados temporária e será revertido para o estado de trabalho se eles pagam uma taxa de resgate robusto através da moeda online indetectável BitCoin. Mas a infecção ransomware não é tão simples como ela é eficaz. De fato, é uma operação muito complicada em alguns casos, especialmente quando o crime organizado está envolvido com a sua infecção e distribuição. Decidimos descobrir uma operação de ciber-crime hipotética, através da compilação de pesquisas sobre ameaças ransomware maciças como Cerber e Locky ransomware que geraram centenas de milhões nos últimos meses.

Para explicar isso melhor, dividimos este artigo informativo em vários estágios de preparação para criar um vírus ransomware hipotética. Nós separamos as etapas para as ferramentas reais necessários, a estratégia de como o vírus opera e a comercialização e manipulação de pagamentos e lucros gerados pelo vírus ransomware. Assim como uma organização legítima, os atrás ransomware também são estruturados e têm diferentes indivíduos responsáveis por diferentes atividades e isso é o que diferencia os vírus ransomware sucesso de mal sucedida.

Que ferramentas você precisa

Existem várias ferramentas muito importantes que são necessárias para criar um vírus ransomware. Eles podem não ser sempre as mesmas ferramentas, mas decidimos separá-los em componentes essenciais necessários:

Servidor de Comando e Controle

Pode ser um servidor local conectado à web ou um servidor web disponível a partir de qualquer dispositivo oculto, por exemplo, hospedado na rede Tor. O servidor de comando e controle também precisa ter sua plataforma ou pelo menos um mecanismo ou software funcionando em boa simbiose com o vírus ransomware. Muitas ameaças avançadas têm rastreamento ativo, valor do pagamento ao vivo atualizando o malware à distância e outros.

Carga útil

O código-fonte da carga útil pode ser baixado gratuitamente online, como a situação com o HiddenTear ransomware. Então, qualquer pessoa com experiência em codificação em várias linguagens de programação necessárias, como C # ou C ++, pode criar uma carga de infecção de ransomware.

além disso, com base nas habilidades de codificação do operador ou na carga útil do ransomware, pode ser bem interessante. Muitos novos vírus ransomware introduziram novos “recursos” além dos truques simples de “infectar e notificar”. Eles melhoraram a comunicação com as vítimas por meio de serviços como o BitMessage, adicionado rastreamento de pagamento, uma operação de descriptografia simplificada, ferramentas defensivas, como o modo CBC e outros. Cerber ransowmare, por exemplo, tinha o recurso exclusivo de exibir uma mensagem de voz .vbs que informava diretamente às vítimas o que havia acontecido com seus arquivos.

Malware de distribuição

Este é o principal componente quando se trata de uma infecção bem-sucedida. A distribuição da infecção de ransomware pode ser feita via:

- Software de spamming que pode enviar spam para e-mails contendo links e anexos maliciosos ou spam em outros sites.

- exploit kits.

- Arquivos unidos que são ofuscados com ofuscadores de malware.

- JavaScript malicioso que baixa diretamente uma carga ofuscada.

- Outro malware que pode já ter infectado o computador, como Trojan.Downloaders ou worms.

botnets também são um método surpreendente e genial de espalhar ransomware, mas para eles, é preciso conhecer o caminho na deep web e na sociedade cibercriminosa, mais importante, conheça os operadores de botnet. Se um vírus de botnet espalhar um downloader que também pode baixar malware no computador infectado, pode infectar milhares simultaneamente, se não milhões de computadores ao mesmo tempo, sem quaisquer avisos.

O que os grandes caras fazem?

Distribuição e logística se tornaram o gargalo das operações de ransomware, e os “marmanjos” sabem disso. Isso é o que levou esses grupos organizados a expandir e mudar o cenário do ransomware para sempre, adicionando um paradigma conhecido como RaaS (ransomware como um serviço) e outros esquemas de terceiros e afiliados.

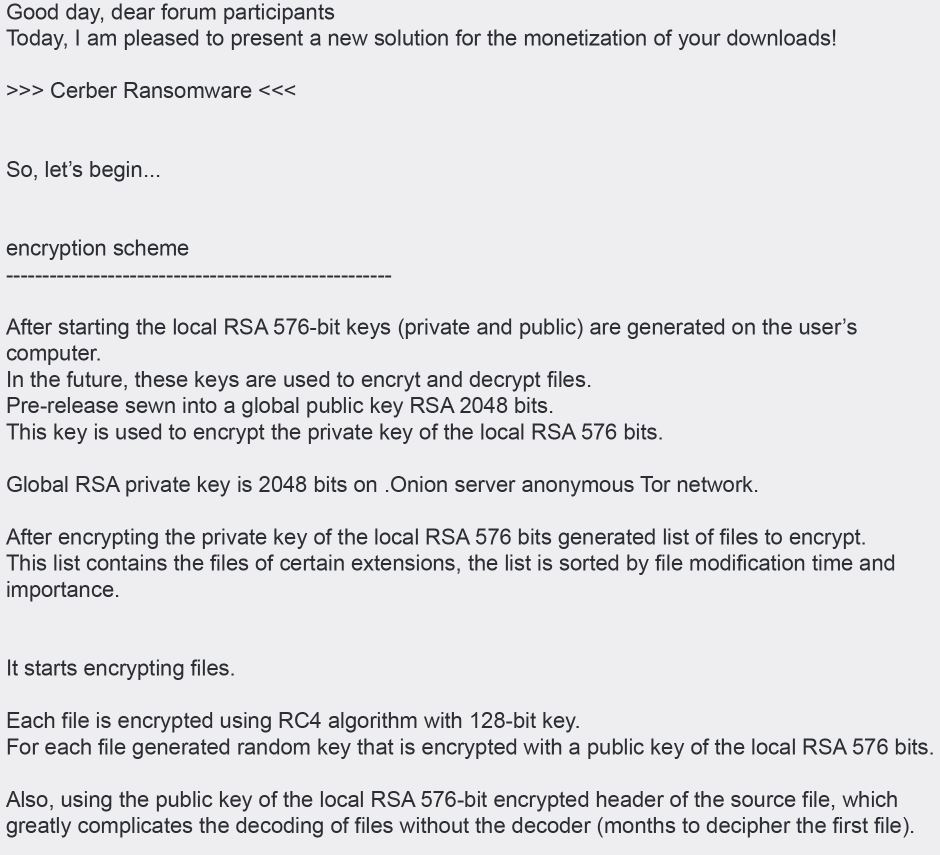

Esses esquemas permitem que os usuários ignorem todas as dores de cabeça de ter que criar vírus ransomware manualmente para eles, mas, em vez disso, compre um vírus ransomware online. Aqui está um anúncio online da primeira variante do Cerber ransomware, que foi posteriormente descriptografado:

Tratamento de Pagamentos

Semelhante a operações organizadas de resgate descobertas anteriormente, nas quais os cibercriminosos tinham indivíduos responsáveis por diferentes operações, como gerenciar o centro de comando e controle, espalhando o malware, lavando o dinheiro, extrair o dinheiro de BitCoin e outros, hoje o cenário se tornou global, e os lucros dispararam.

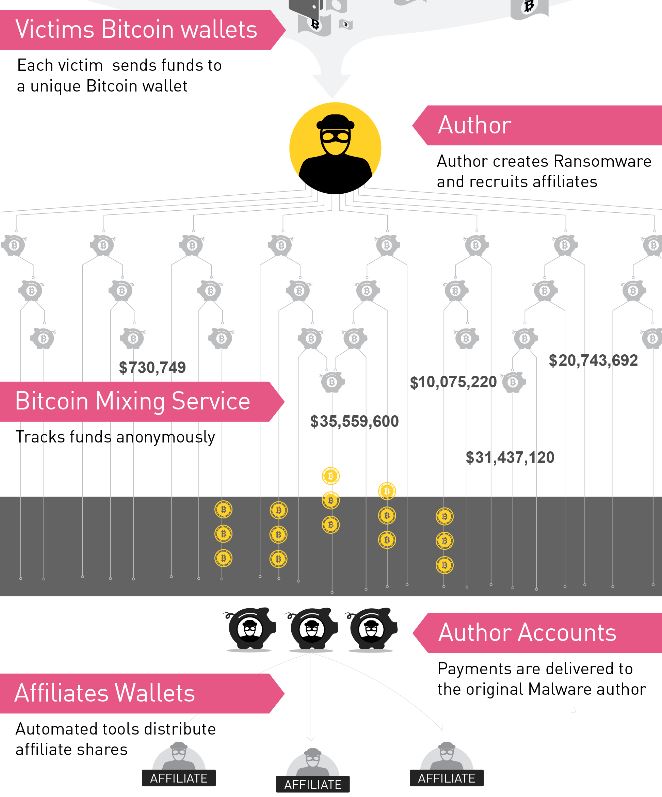

Pegue o ransomware Cerber, por exemplo. O criador do ransomware que o oferece como serviço cuida parcialmente de apenas algumas operações importantes do ransomware, como manter a carga maliciosa e o malware de distribuição usado para causar uma infecção bem-sucedida e também manter pagamentos indetectáveis. Para fazer isso, é necessário pensar proativamente. Isso é por que CheckPoint pesquisadores relatam que os cibercriminosos inteligentes usam um sistema Serviços de mistura BitCoin como medida defensiva quando se trata de pagamentos não rastreáveis.

Deixe-me explicar como funciona. Uma vez que a aplicação da lei está ganhando com crimes cibernéticos o tempo todo e, apesar dos pagamentos de BitCoin não serem rastreados, A atividade das carteiras BitCoin pode ser monitorada. E o que os policiais tiram vantagem é exatamente disso - eles monitoram carteiras de BitCoin que são extremamente ativas no que diz respeito à taxa de suas transações e os montantes de fundos que passam por elas. Com algumas ferramentas e assistência adicionais, Os policiais podem até rastrear os proprietários das carteiras se eles forem descuidados. É por isso que criminosos cibernéticos inteligentes usam Serviços de mistura para carteiras BitCoin. Este é um software personalizado que usa algoritmos que randomizam completamente (e revolucionar) a forma como os pagamentos não rastreáveis são tratados, exibindo um endereço BitCoin diferente para infecções diferentes. Um endereço pode ser rastreado, mas e se houver 100 endereços e o pagamento passa por um endereço diferente de forma aleatória sempre que um computador é?

Marketing de ransomware e serviço à vítima

Isso é o que muitos jornalistas de tecnologia e pesquisadores de malware consideram ser a chave quando se trata de infecções de ransomware. Se você souber como exibir a nota de resgate de maneira séria e usar instruções simples o suficiente para que todos entendam, seu lucro é hipoteticamente garantido. É por isso que muitos desenvolvedores de ransomware usam declarações assustadoras, como:

- “Software de recuperação de dados ou especialistas não irão ajudá-lo a recuperar seus arquivos.”

- “No caso de você tentar restaurar seus arquivos, eles serão corrompidos permanentemente, e você não terá mais acesso a eles ”.

- “Vamos dobrar o valor do pagamento em 24 horas e destruir a chave de descriptografia em 48 h. ”

- “Há uma chave de descriptografia única para cada arquivo, e só nós temos isso. ”

- “Vamos dar metade do dinheiro para instituições de caridade e crianças pobres.”

- “Vamos descriptografar um(ou mais) arquivos de graça para mostrar que isso funciona. ”

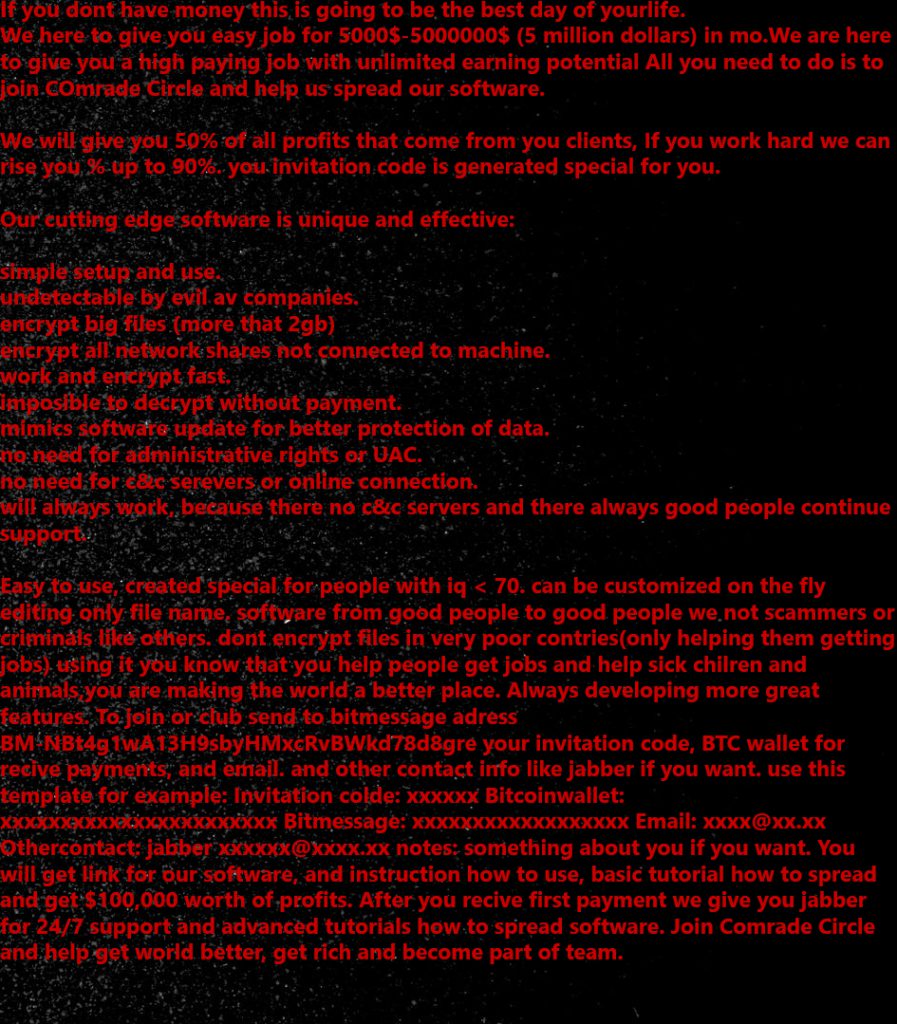

Um ransomware particular, chamado camarada Círculo até oferece às suas vítimas para não pagar nada e começar a ganhar dinheiro tornando-se vítima de parceiro dos cibercriminosos, prometendo grandes lucros. Aqui está a proposição única em sua nota de resgate:

Isto é muito interessante, mas também existem outras abordagens que podem hipoteticamente aumentar a taxa de pagamento. Muitos cibercriminosos têm se concentrado em baixar o preço como uma forma de estratégia que faz com que não valha a pena esperar que os pesquisadores desenvolvam o descriptografador gratuito. Porque enfrentá-lo, pagando 50$ parece logicamente a escolha certa do que esperar por um descriptografador que pode ou não ser liberado em algum ponto. Mas isso também é um movimento errado, e isso significa que você apoia os cibercriminosos, é por isso que os pesquisadores de malware aconselham não pagar nada a eles, porque é idêntico a cooperar com os criminosos.

Algumas organizações cibercriminosas ignoram diretamente as complicações e o risco dos esquemas de afiliados e usam outra estratégia para causar danos e gerar lucros - infectar organizações. Isso é por causa de um hospital, por exemplo, é um alvo muito mais lucrativo para infecções massivas de ransomware, Porque, por exemplo, um pagamento de resgate de $10,200 é melhor que 17 pagamentos de 600$ isso pode ou não ser feito. Não apenas isso, mas é melhor com relação à segurança porque os endereços do BitCoin e outras informações podem ser usados apenas uma vez e depois descartados. Isso simplifica significativamente para os cibercriminosos. A complicação disso para os bandidos é que eles terão que preparar um ataque direcionado que pode acontecer de centenas de maneiras diferentes, como usar alguém que tem acesso, hackear um computador para inserir um worm, deixando um pen drive no estacionamento e outros.

Lavagem de dinheiro

Quando se trata de lavagem de lucros, cada cibercriminoso tem seus caminhos, mas ultimamente tem havido uma tendência de usar moedas de jogos online para lavar dinheiro online.

artigo relacionado: Esquema de lavagem de dinheiro moedas usando Gaming Revelado

Qual é o impacto na vida real

O impacto das operações de ransomware na vida real é bom, francamente, devastador. Custou mais 209 milhões de dólares em danos em lugares em todo o mundo, de acordo com relatórios do FBI. A verdade é que essa ameaça pode ser evitada simplesmente gerenciando melhor os dados. No caso de você ou sua organização terem sido atingidos por ransomware e perderem todos os arquivos principais, você deve saber como armazenar seus arquivos com segurança no futuro e evitar que tal devastação ocorra novamente. Conduzimos uma pesquisa e, como resultado, descobrimos vários métodos que são cruciais para proteger seus dados.

Armazenar com segurança seus arquivos importantes e protegê-los de Malware

Se parece tentador participar de ransomware ou não, ainda é ilegal, e existem efeitos colaterais reais se alguém for pego. Essas consequências negativas se tornaram ainda mais graves do que algumas outras ofensas do mundo real, então nós, como usuários, devemos lutar juntos contra ransomware e crimes cibernéticos em geral e desenvolver novos métodos para nos proteger, porque nos tempos tecnológicos do século 21 tudo é salvo online e é nisso que os cibercriminosos contam.

- Degrau 1

- Degrau 2

- Degrau 3

- Degrau 4

- Degrau 5

Degrau 1: Digitalizar para Ransomware com SpyHunter Anti-Malware Ferramenta

Remoção automática de ransomware - Guia de Vídeo

Degrau 2: Desinstalar Ransomware e malware relacionado do Windows

Aqui é um método em alguns passos simples que deve ser capaz de desinstalar a maioria dos programas. Não importa se você estiver usando o Windows 10, 8, 7, Vista ou XP, esses passos vai começar o trabalho feito. Arrastando o programa ou a sua pasta para a lixeira pode ser um muito má decisão. Se você fizer isso, pedaços e peças do programa são deixados para trás, e que pode levar a um trabalho instável do seu PC, erros com as associações de tipo de arquivo e outras atividades desagradáveis. A maneira correta de obter um programa fora de seu computador é para desinstalá-lo. Fazer isso:

Siga as instruções acima e você excluirá com sucesso a maioria dos programas maliciosos e indesejados.

Siga as instruções acima e você excluirá com sucesso a maioria dos programas maliciosos e indesejados.

Degrau 3: Limpe quaisquer registros, criado por ransomware no seu computador.

Os registros normalmente alvo de máquinas Windows são os seguintes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Você pode acessá-los abrindo o editor de registro do Windows e excluir quaisquer valores, criado por ransomware há. Isso pode acontecer, seguindo os passos abaixo:

Gorjeta: Para encontrar um valor criado-vírus, você pode botão direito do mouse sobre ela e clique "Modificar" para ver qual arquivo é definido para ser executado. Se este é o local do arquivo de vírus, remover o valor.

Gorjeta: Para encontrar um valor criado-vírus, você pode botão direito do mouse sobre ela e clique "Modificar" para ver qual arquivo é definido para ser executado. Se este é o local do arquivo de vírus, remover o valor.

Antes de começar "Degrau 4", por favor Arrancar de novo para o modo Normal, no caso em que você está no Modo de Segurança.

Isto irá permitir-lhe instalar e uso SpyHunter 5 com sucesso.

Degrau 4: Inicializar o PC Em modo de segurança para isolar e remover Ransomware

Degrau 5: Tente restaurar arquivos criptografados por ransomware.

Método 1: Use o STOP Decrypter da Emsisoft.

Nem todas as variantes deste ransomware pode ser descriptografado gratuitamente, mas nós adicionamos o decryptor utilizado por pesquisadores que é frequentemente atualizado com as variantes que se tornam, eventualmente descriptografado. Você pode tentar e descriptografar seus arquivos usando as instruções abaixo, mas se eles não funcionam, então, infelizmente, a sua variante do vírus ransomware não é decryptable.

Siga as instruções abaixo para usar o decrypter Emsisoft e descriptografar os arquivos de graça. Você pode baixar a ferramenta de decodificação Emsisoft ligados aqui e depois seguir os passos apresentados abaixo:

1 Botão direito do mouse na decrypter e clique em Executar como administrador como mostrado abaixo:

2. Concordo com os termos de licença:

3. Clique em "Adicionar pasta" e em seguida, adicione as pastas onde deseja que os arquivos descriptografado como debaixo mostrado:

4. Clique em "Decrypt" e esperar por seus arquivos para ser decodificado.

Nota: Crédito para o decryptor vai para pesquisadores Emsisoft que fizeram a descoberta com este vírus.

Método 2: Use software de recuperação de dados

infecções ransomware e ransomware apontar para criptografar seus arquivos usando um algoritmo de criptografia que pode ser muito difícil para descriptografar. É por isso que sugeriram um método de recuperação de dados que podem ajudá-lo a ir descriptografia torno direta e tentar restaurar seus arquivos. Tenha em mente que este método pode não ser 100% eficaz, mas também pode ajudá-lo um pouco ou muito em situações diferentes.

Basta clicar no link e nos menus do site na parte superior, escolher Recuperação de dados - Assistente de Recuperação de Dados para Windows ou Mac (dependendo do seu SO), e depois baixe e execute a ferramenta.

Ransomware-FAQ

What is Ransomware Ransomware?

Ransomware é um ransomware infecção - o software malicioso que entra no computador silenciosamente e bloqueia o acesso ao próprio computador ou criptografa seus arquivos.

Muitos vírus ransomware usam algoritmos de criptografia sofisticados para tornar seus arquivos inacessíveis. O objetivo das infecções por ransomware é exigir que você pague um pagamento por resgate para ter acesso aos seus arquivos de volta.

What Does Ransomware Ransomware Do?

O ransomware em geral é um software malicioso que é projetado para bloquear o acesso ao seu computador ou arquivos até que um resgate seja pago.

Os vírus ransomware também podem danificar seu sistema, corromper dados e excluir arquivos, resultando na perda permanente de arquivos importantes.

How Does Ransomware Infect?

De várias maneiras. Ransomware Ransomware infecta computadores sendo enviado através de e-mails de phishing, contendo anexo de vírus. Esse anexo geralmente é mascarado como um documento importante, gostar uma fatura, documento bancário ou até mesmo uma passagem de avião e parece muito convincente para os usuários.

Another way you may become a victim of Ransomware is if you baixe um instalador falso, crack ou patch de um site de baixa reputação ou se você clicar em um link de vírus. Muitos usuários relatam ter recebido uma infecção por ransomware baixando torrents.

How to Open .Ransomware files?

Vocês can't sem um descriptografador. Neste ponto, a .ransomware arquivos são criptografado. Você só pode abri-los depois de descriptografados usando uma chave de descriptografia específica para o algoritmo específico.

O que fazer se um descriptografador não funcionar?

Não entre em pânico, e faça backup dos arquivos. Se um decodificador não decifrar seu .ransomware arquivos com sucesso, então não se desespere, porque esse vírus ainda é novo.

posso restaurar ".ransomware" arquivos?

sim, às vezes os arquivos podem ser restaurados. Sugerimos vários métodos de recuperação de arquivos isso poderia funcionar se você quiser restaurar .ransomware arquivos.

Esses métodos não são de forma alguma 100% garantido que você será capaz de recuperar seus arquivos. Mas se você tiver um backup, suas chances de sucesso são muito maiores.

How To Get Rid of Ransomware Virus?

A maneira mais segura e eficiente de remover esta infecção por ransomware é o uso de um programa anti-malware profissional.

Ele irá procurar e localizar Ransomware ransomware e, em seguida, removê-lo sem causar nenhum dano adicional aos seus arquivos .Ransomware importantes.

Posso denunciar ransomware às autoridades?

Caso seu computador tenha sido infectado por uma infecção de ransomware, você pode denunciá-lo aos departamentos de polícia locais. Ele pode ajudar as autoridades em todo o mundo a rastrear e determinar os autores do vírus que infectou seu computador.

Abaixo, preparamos uma lista com sites governamentais, onde você pode registrar uma denúncia caso seja vítima de um cibercrime:

Autoridades de segurança cibernética, responsável por lidar com relatórios de ataque de ransomware em diferentes regiões em todo o mundo:

Alemanha - Portal oficial da polícia alemã

Estados Unidos - IC3 Internet Crime Complaint Center

Reino Unido - Polícia de Fraude de Ação

França - Ministro do interior

Itália - Polícia Estadual

Espanha - Policia Nacional

Países Baixos - Aplicação da lei

Polônia - Polícia

Portugal - Polícia Judiciária

Grécia - Unidade de crime cibernético (Polícia Helênica)

Índia - Polícia de Mumbai - Célula de investigação do CyberCrime

Austrália - Centro de crime de alta tecnologia australiano

Os relatórios podem ser respondidos em prazos diferentes, dependendo das autoridades locais.

Você pode impedir que o ransomware criptografe seus arquivos?

sim, você pode prevenir o ransomware. A melhor maneira de fazer isso é garantir que o sistema do seu computador esteja atualizado com os patches de segurança mais recentes, use um programa anti-malware confiável e firewall, faça backup de seus arquivos importantes com frequência, e evite clicar em links maliciosos ou baixando arquivos desconhecidos.

Can Ransomware Ransomware Steal Your Data?

sim, na maioria dos casos ransomware roubará suas informações. It is a form of malware that steals data from a user's computer, criptografa isso, e depois exige um resgate para descriptografá-lo.

Em muitos casos, a autores de malware ou invasores ameaçarão excluir os dados ou publicá-lo on-line a menos que o resgate seja pago.

O ransomware pode infectar WiFi?

sim, ransomware pode infectar redes WiFi, como agentes mal-intencionados podem usá-lo para obter o controle da rede, roubar dados confidenciais, e bloquear usuários. Se um ataque de ransomware for bem-sucedido, pode levar a uma perda de serviço e/ou dados, e em alguns casos, perdas financeiras.

Devo Pagar Ransomware?

Não, você não deve pagar extorsionários de ransomware. Pagá-los apenas incentiva os criminosos e não garante que os arquivos ou dados sejam restaurados. A melhor abordagem é ter um backup seguro de dados importantes e estar atento à segurança em primeiro lugar.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, os hackers ainda podem ter acesso ao seu computador, dados, ou arquivos e pode continuar ameaçando expô-los ou excluí-los, ou mesmo usá-los para cometer crimes cibernéticos. Em alguns casos, eles podem até continuar a exigir pagamentos de resgate adicionais.

Um ataque de ransomware pode ser detectado?

sim, ransomware pode ser detectado. Software antimalware e outras ferramentas de segurança avançadas pode detectar ransomware e alertar o usuário quando está presente em uma máquina.

É importante manter-se atualizado sobre as medidas de segurança mais recentes e manter o software de segurança atualizado para garantir que o ransomware possa ser detectado e evitado.

Os criminosos de ransomware são pegos?

sim, criminosos de ransomware são pegos. Agências de aplicação da lei, como o FBI, A Interpol e outras empresas tiveram sucesso em rastrear e processar criminosos de ransomware nos EUA e em outros países. Como as ameaças de ransomware continuam a aumentar, o mesmo acontece com a atividade de fiscalização.

Sobre a pesquisa de ransomware

O conteúdo que publicamos em SensorsTechForum.com, este guia de remoção de instruções Ransomware incluído, é o resultado de uma extensa pesquisa, trabalho árduo e a dedicação de nossa equipe para ajudá-lo a remover o malware específico e restaurar seus arquivos criptografados.

Como conduzimos a pesquisa sobre este ransomware?

Nossa pesquisa é baseada em uma investigação independente. Estamos em contato com pesquisadores de segurança independentes, e como tal, recebemos atualizações diárias sobre as definições de malware e ransomware mais recentes.

além disso, a pesquisa por trás da ameaça de ransomware Ransomware é apoiada com VirusTotal e a projeto NoMoreRansom.

Para entender melhor a ameaça do ransomware, por favor, consulte os seguintes artigos que fornecem detalhes conhecedores.

Como um site dedicado a fornecer instruções gratuitas de remoção de ransomware e malware desde 2014, A recomendação do SensorsTechForum é preste atenção apenas a fontes confiáveis.

Como reconhecer fontes confiáveis:

- Sempre verifique "Sobre nós" página da web.

- Perfil do criador do conteúdo.

- Certifique-se de que pessoas reais estejam por trás do site e não nomes e perfis falsos.

- Verifique o Facebook, Perfis pessoais no LinkedIn e no Twitter.