|

PREÇO

|

PONTUAÇÃO TOTAL

|

OS

|

VPN

|

CRIPTOGRAFIA

|

TRACK BLOCK

|

IMPRESSÃO DIGITAL

|

|

|||

| 1 |

|

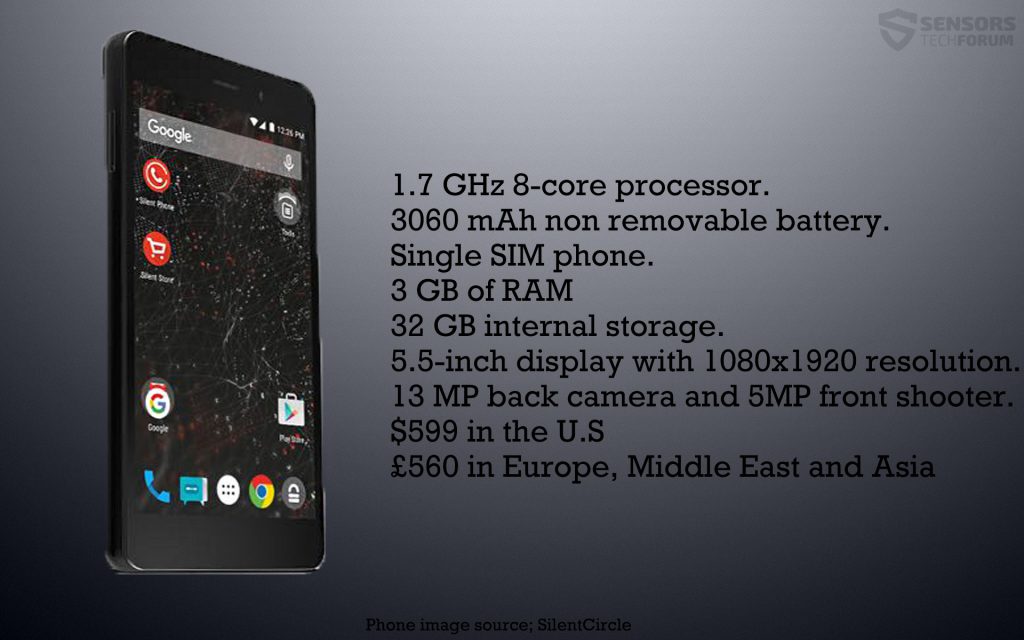

blackphone 2

veja o comentário |

$735 |

|

privado |  |

AES-256 |  |

|

|

| 2 |

|

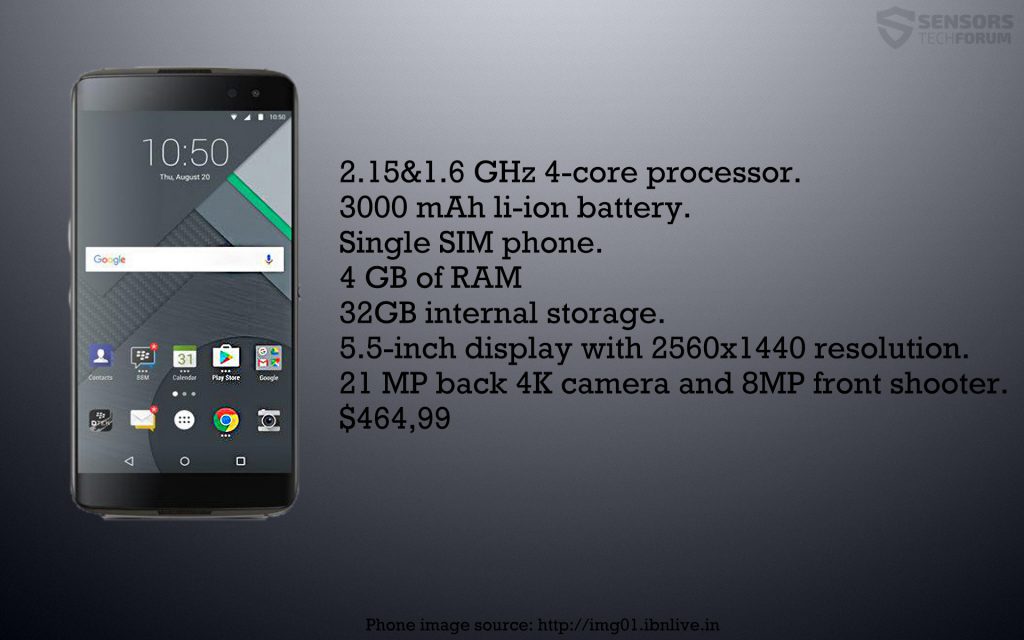

Dtek60

veja o comentário |

$399 |

|

DTEK OS |  |

AES-256 |  |

|

|

| 3 |

|

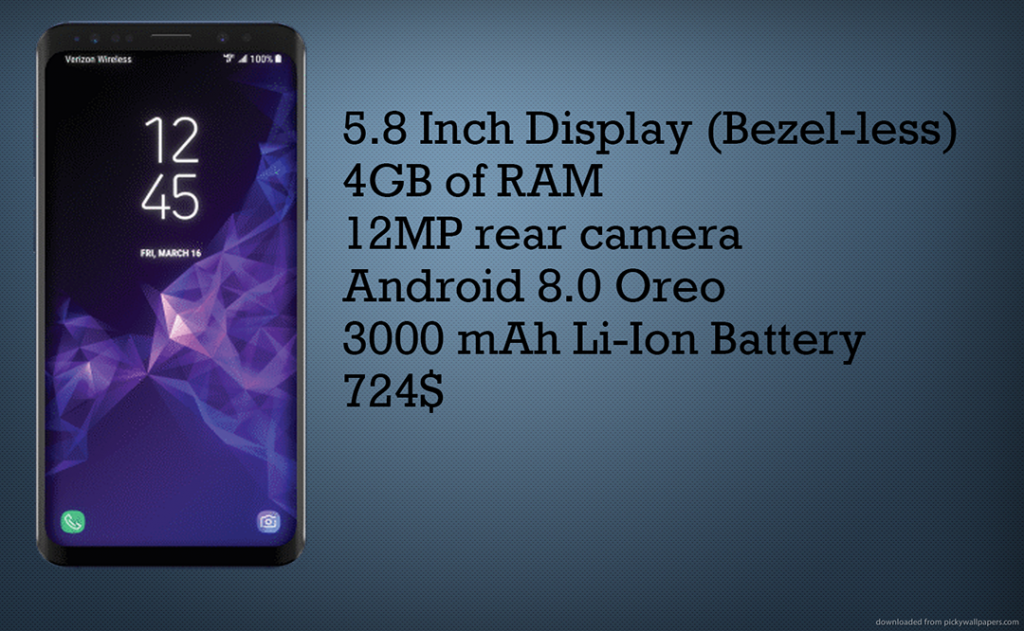

Samsung S9

veja o comentário |

~ $ 730 |

|

andróide 8.0 |  |

AES-256 |  |

|

|

| 4 |

|

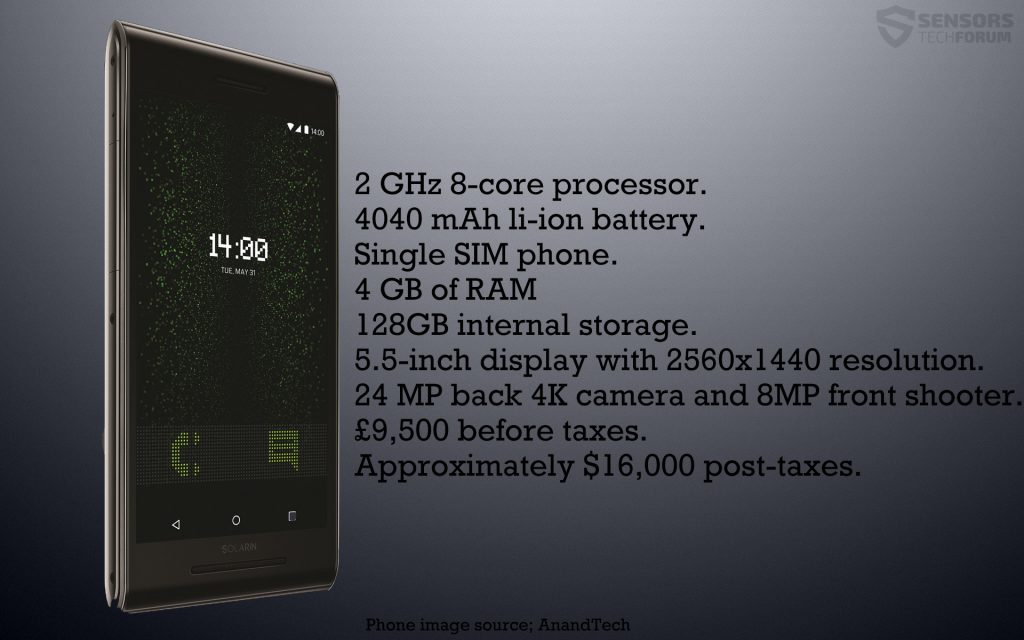

Sirin Solarin

veja o comentário |

$16000 |

|

andróide 5.1 (personalizadas) |  |

AES-256 |  |

|

|

| 5 |

|

Google Pixel 2

veja o comentário |

~ $ 900 |

|

andróide 8.0 |  |

AES-256 |  |

|

|

| 6 |

|

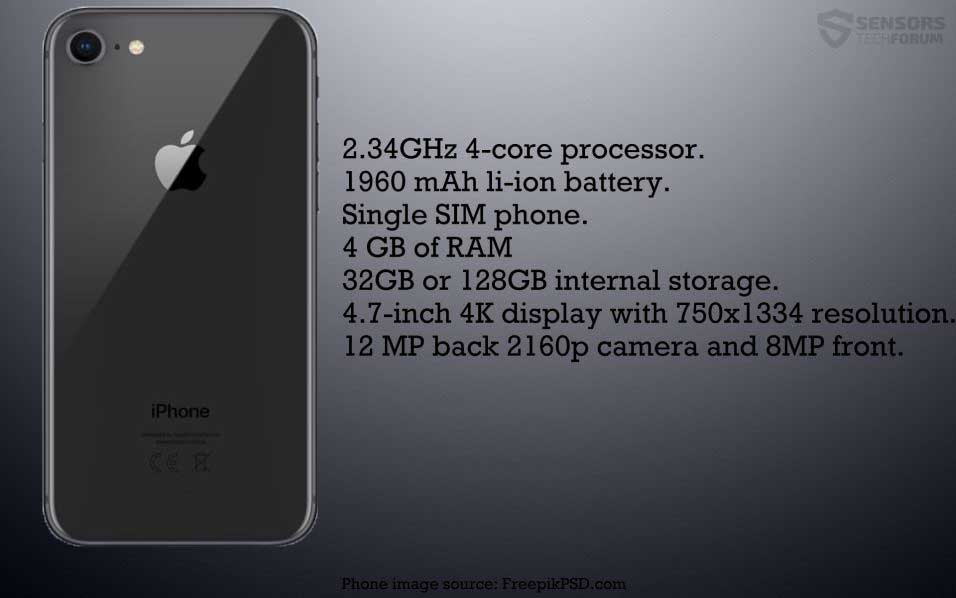

iPhone K

veja o comentário |

$4500 |

|

iOS |  |

AES-256 |  |

|

|

| 7 |

|

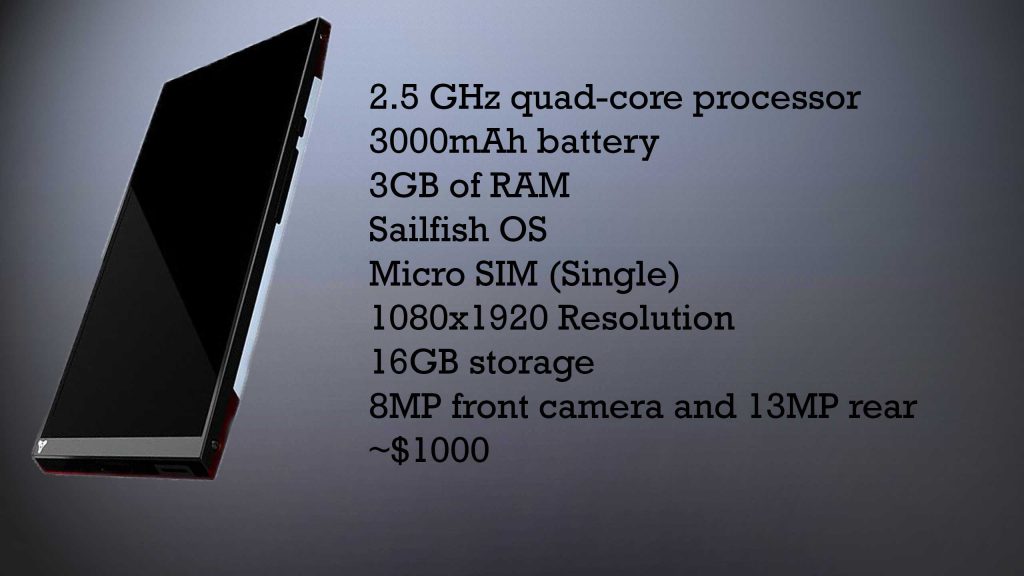

Turing Telefone

veja o comentário |

$1000 |

|

OS Sailfish |  |

AES-256 |  |

|

|

| 8 |

|

Boeing preto

veja o comentário |

$650 |

|

andróide (personalizadas) |  |

AES-256 |  |

|

|

| 9 |

|

UnaPhone Zenith

veja o comentário |

$539 |

|

UnaOS™ |  |

AES-256 |  |

|

|

| 10 |

|

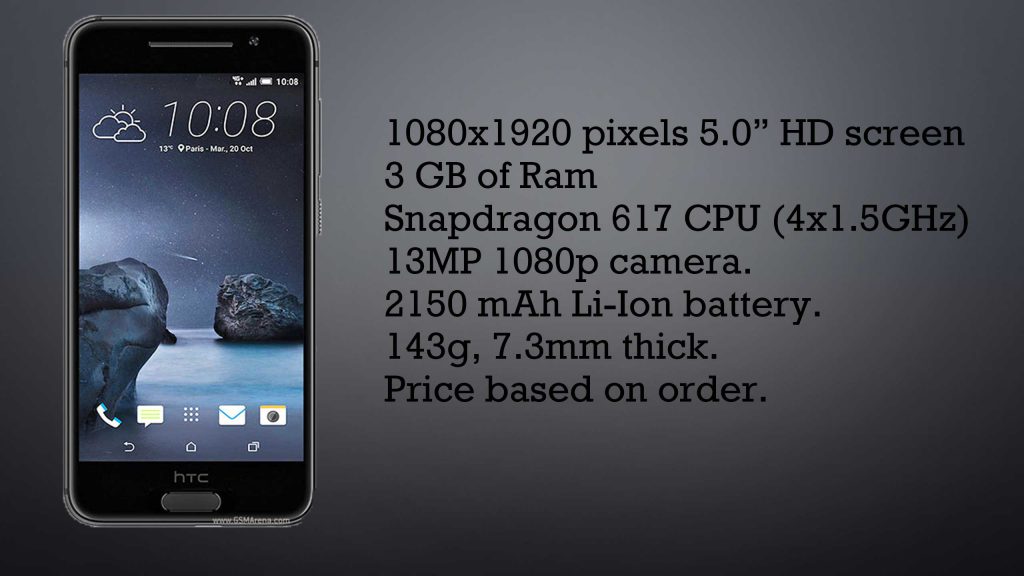

D4 HTC A9

veja o comentário |

Depends |

|

andróide (personalizadas) |  |

AES-256 |  |

|

|

|

Olhando para dispositivos mais recentes? Confira nosso novo comentário sobre quais são os mais Smartphones seguros em 2019:

O smartphone tornou-se tão importante para nossas vidas diárias que nós não podemos imaginar nossa vida sem ele. Quando falamos de smartphones seguras e privadas, o assunto depende sempre. Isto é principalmente por causa das mudanças no século 21 em relação aos da Internet liberdade e privacidade. Desde a introdução da Regra 41 foi aprovada pelo Congresso dos EUA, a segurança de smartphones se tornou um assunto muito interessante para discutir. E no mesmo tempo, temos de malwares que também é bastante o assunto para mexer com, por causa da variedade de malware que está lá fora. Então, quando começamos a discutir smartphones, devemos salientar várias áreas que você precisa se concentrar em quando se tenta usar um smartphone para fins de segurança:

- O que você vai usar o smartphone para?

- Você vai usar um cartão SIM ou se você só vai usar o smartphone para ligações à Internet?

- São os serviços que você estará usando indo para solicitar informações sobre você?

- Você acredita em segurança biométrica e é importante para você?

- É o seu uso de smartphones vai se concentrar em privacidade ou segurança de malware mais?

E quando se trata de mudança e voláteis vezes em que vivemos, comportamento seguro não é restrito a um único dispositivo, mas se resume a que tipo de sistema de segurança que você está focado em construir para si ou para a sua empresa. Se você está visando um sistema de segurança que é exclusivamente focada em proteger o seu computador contra ladrões de dados e hackers, em seguida, um que você deve se concentrar mais em toda a rede que você está executando a ser desenvolvido de forma segura.

Que tipos de malware e ameaças de privacidade existe?

Nestes tempos conturbados, cada segmento de nossos dados são salvos online e acima de tudo a nossa informação pessoal, dados financeiros, bem como outras informações importantes, incluindo o pagamento com nosso smartphone tornou-se um alvo para os cibercriminosos. Isso criou um novo tipo de ciber-ameaças que estão relacionadas a este. O malware e privacidade perigos que existem lá fora variam de vírus roubo financeiros para spyware que pode até mesmo permitir que o seu microfone para escutar. Além desta, vírus ransomware ainda continuam a propagação com taxas ainda mais alarmante em 2018, e eles tenham uma ótima começou a mudança para dispositivos Android. roubo financeira malwares também evoluiu e agora pode roubar sua carteira criptomoeda se ele é armazenado em seu PC. Além desta, há os tipos já existentes de perigos, como os scammers e os ataques de phishing que são realizados pelos milhões a cada dia e pode rapidamente roubar seus dados se você não for cuidadoso.

Como escolher um Smartphone seguro para a sua situação?

Existem diferentes smartphones que são fixados de uma maneira diferente. Alguns smarthones são mais orientada para a privacidade, enquanto há outros dispositivos que dependem mais sobre o uso de criptografia e inicialização segura para proteger você contra curiosos malwares eyesand. Há também diferentes dispositivos que oferecem vários recursos para os preços que são oferecidos na, mas tenha em mente que bons preços nem sempre significa que o dispositivo é tão seguro quanto os que são mais caros. No final, tudo leva a você - o usuário do telefone e seus requisitos de segurança. assim, Vamos começar com nossa contagem regressiva do top 10 a maioria dos telefones seguros que você pode comprar.

O que parece ser o mais bem conhecido e comprado telefone comercial com várias camadas de segurança, o blackphone 2 é um dispositivo, Capaz de funcionar multiplicado sistemas operacionais e recentemente ganhou prêmios por seu design orientada para a segurança.

Privacidade

Quando falamos sobre a privacidade do blackphone 2, o dispositivo tem um sistema operacional específico, que é a sua principal força neste sector. OS chamado silencioso ou privada, ele é criado a partir do núcleo para ser privada pelo design. A OS tem um recurso de privacidade embutido nele do dispositivo que constantemente criptografa cada mensagem de texto simples e aplicação para comunicação. O recurso de privacidade, mesmo estende do alcance para criptografar chamadas ativas, tornando-se praticamente impossível para o informaition durante o telefonema em si a ser monitorado. Além desta, O sistema operacional também faz com que seja possível controlar cada aplicação separadamente e fazer um decisiona informado é o que permite que esta aplicação ao extrato de seu telefone.

Segurança

O sistema operacional do blackphone 2 é criado para ser seguro por design. Ele inclui um pré-carregamento de aplicações, que significa que ele tem a capacidade de executar aplicativos em um ambiente controlado, fornecendo a capacidade de controlar o que você quer compartilhar como dados.

Além desta, SilentOS também possui um recurso, conhecido como os espaços. Ele permite que os ambientes virtuais que podem ser criadas separadamente e deixá-los trabalhar dividido. Para explicar melhor este, vamos supor que você deseja armazenar suas informações pessoais em um dispositivo Android, como um telefone separado. Para fazer isso, você pode adicionar um “espaço” e usar este espaço apenas para adicionar a obter informação específica que deseja armazenar, como fotos, documentos importantes e outras informações que podem permanecer neste Android virtual. Se um outro espaço no seu blackphone 2 é comprometida, a informação que você tem sobre o espaço separado permanecerá seguro e seguro e você pode usá-lo para extrair os dados e, em seguida, reiniciar o dispositivo. Esta característica única do telefone também torna possível personalizar cada “espaço” separadamente do outro e permanecer seguro. Você também pode usar outro “Espaço” que pode correr o risco de ser exposto, se você visitar sites suspeitos muitas vezes, sem expor seus dados importantes no seu espaço onde é armazenado.

Além desta, quando se trata de apoio, as promessas da empresa 72 horas de prazo para remendar qualquer forma de vulnerabilidade que pode comprometer securty do seu dispositivo e eles também foram relatados para ser esclarecido muito tecnologia, agir rápida resolver problemas rapidamente. Concluir, o blackphone 2018 e outros modelos blackphone estão entre os mais telefones móveis seguras você pode possuir, e todos os outros telefones na categoria são apenas alternativas blackphone.

BlackBerry entrou 2018 Com ele é dois telefones um dos quais o DTEK60, especificamente voltado para a segurança. Os telefones executar um costume OS Android com vários recursos seucrity, cujo valor de privacidade, bem como a segurança.

Segurança

Quando se trata de competição, BlackBerry é uma empresa que sempre esteve focado no usuário corporativo. Então, um dos benefícios que a DTEK60 tem em termos de segurança de smartphones é que é o suporte está em um nível adequado variar e é atualizações são emitidos o mais rápido possível quando um grande foi relatado eo patch vem para todos os dispositivos.

além disso, além de ter um kernet robusto, o dispositivo também está fortemente focada em parar qualquer modificiations que podem ser feitos por malware ou hackers a ele do firmware. Mesmo que ele é executado uma versão mais antiga do Android (6), o smartphone tem segurança de inicialização e um processo de sequência de inicialização extremamente seguro que utiliza. Além desta, a principal finalidade para a qual este smartphone tem sido criar é realizar visão geral e modificação do seu software. Assim como o DTEK50, que é o modelo mais antigo, ele também tem um software DTEK construído em que lhe permite monitorar a segurança de uma maneira user-friendly. Além disso, o software DTEK também torna possível tomar as medidas necessárias caso tenha detectado um problema de segurança em seu smartphone.

A linha inferior é que, quando se trata do gráfico de recursos de preço, este telefone seria alto em cima dele, porque é uma escolha muito decente para o que custa, portanto, a sua posição na nossa lista.

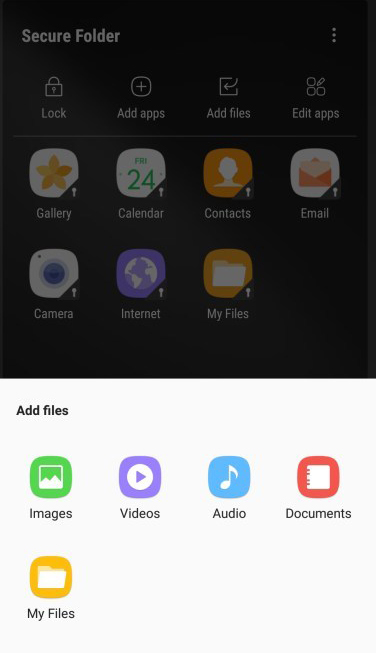

Quando se trata de segurança de smartphones, o Samsung Galaxy é um dispositivo que é um dos nossos top picks. A principal razão para isso é porque o smartphone tem o Android especialmente modificado que é altamente personalizável e com vários ajustes pode ser transformado em uma fortaleza móvel.

Segurança

Quando discutimos a segurança da Samsung S9, o primeiro detalhe que vem à mente é o recurso de verificação da íris para o reconhecimento facial que Samsung foi criado para reconhecer. Esta nova abordagem para a segurança biométrica certamente diminui a probabilidade do dispositivo ser desbloqueado, mas também significa que este smartphone pode ser desbloqueado em uma combinação tripla, usando um PIN, impressão digital, padrão e Iiris. Assim, o dispositivo é realmente avançado quando se trata de escolhas que apresenta-lo com quando se trata de segurança. E a empresa corrige rapidamente qualquer falha de segurança que pode ocorrer, especialmente quando se trata baixo para o scanner de íris que era Enganado por hackers para desbloquear o dispositivo através de lentes de contato e uma foto. Samsung têm rapidamente chegar a nova atualização que melhora o recurso iris-digitalização do dispositivo significativamente e torna mais difícil para desbloqueá-lo usando um padrão único de Iris, que atua como uma espécie de única chave apenas para o seu telefone.

além disso, desde que o pagamento é feito muitas vezes usando Samsung Pay, a empresa tem feito com que o dispositivo possui criptografia de nível militar mais tem muitas características que fixam os arquivos e dados do dispositivo. Uma delas é a capacidade de bloquear recursos separados do dispositivo Samsung, como acessar páginas da web, assinar para usar páginas web específicas, etc. Além desta, arquivos privados e aplicações também podem ser armazenados separadamente no recurso Secure Folder, a fim de conceder acesso somente para você.

Privacidade

Além da segurança, Samsung tem também que cerca de privacidade, implementar a sua Samsung Knox, que oferece segurança em nível de chip que reinfoca várias camadas diferentes de proteção que funcionam em hardware e também em nível de software. Esta privacidade garante, usando virtualização zonas, conhecido como TrustZones, assim você pode escolher o ambiente adequado, com base no trabalho que você está fazendo.

Claro, estar no mercado de smartphones, você tem que saber que a competição é insanly grande e há aqueles que estão sempre se esforçando para lançar luz sobre um grupo especificamente orientadas de clientes - aqueles com contas bancárias, grande o suficiente para gastar milhares em um smartphone altamente segura. Tal smartphone é o telefone Sirin Solarin que custa mais $16,000 dólares e se você não está preparado para pagar esse preço, você deve ignorá-lo lendo esta parte.

Segurança

Os featues do Sirin Solarin segurança foram focados em fornecer proteção ativa para o dispositivo móvel do usuário. assim, em contraste com outros telefones com proteção apresenta este dispositivo está ativamente protegida contra ataques diferentes, por si host ou através do endereço physicall e até mesmo na rede que está conectado à. Tal protecção activo é conhecido como Zimperium e se você tem um smartphone Solarin, que irá fornecer os seguintes recursos:

- Detectar ameaças e manipulação de imediato deles por administradores de segurança.

- Detectar ameaças desconhecidas usando análise de ameaças altamente complexa.

Além desta, O serviço também inclui contrato com o provedor de e-mail anônimo Protonmail, que garante que você tenha um endereço de e-mail criptografado com autenticação de dois fatores e login senha dupla. Isso significa que você inserir uma senha para acessar a conta de e-mail e outra para descriptografar sua caixa de e-mail.

Outra característica impressionante que este telefone possui é uma tecnologia conhecida como Security Shield, que é fornecida pela empresa KoolSpan. Esta tecnologia torna possível para você realizar uma VoIP (Voz sobre IP) telefonemas e mensagens de envio que são codificados em movimento com uma criptografia e FIPS AES-256 140-2 criptografia. Então, basicamente, estas cifras são tão fortes que eles são usados pelo governo para bloquear top arquivos secretos e você tem esse nível de segurança quando você enviar um texto simples. O modo também pode ser activada e desactivada, usando um interruptor simples, que está localizado na parte de trás do dispositivo - simples, ainda muito seguro.

Se você decidir confiar neste telefone ou não, quando se trata de capitânia padrão dispositivos Android, é uma idéia muito boa de mencionar Google Pixel. O telefone tem a atenção principal da empresa como eles estão constantemente atualizando-o do mais recente versão do Android e o dispositivo é provável que permanecem apoiados fo um monte de anos. Contudo, sendo um dispositivo principal também significa que eles são susceptíveis de ser alvejado mais por hackers e é por isso precaução extra é necessária quando você usar esses tipos de dispositivos.

Segurança

Google surgiu com muitos novos recursos do seu telefone Pixel segurança, especialmente quando se trata de que o mais recente Android. A empresa implementou FBE - criptografia baseada em arquivo para entradas que não revela que tipo de criptografia é usada, mas é provável que um dos mais fortes lá fora, a cifra RSA foi usado o qual gera uma chave de decifração única para cada objecto. Esta estratégia funciona com as cada arquivos que são usados pelos telefones Google Pixel. Os arquivos codificados com chaves diferentes para desbloquear cada um deles tornar impossível para criminosos para lê-los, mesmo que de alguma forma conseguem quebrar a segurança e infectar o telefone. A empresa também tem combinado de segurança com facilidade, o que significa que eles têm inserteded vários feautres do telefone que podem ser acessados muito rápido, apesar da forte criptografia, como os alarmes, telefonemas e outros.

Além desta, de outros recursos de segurança desta versão do Android estão sempre disponíveis e aqueles incluem o recurso de inicialização direta do telefone e aumento da criptografia. além disso, são relativamente novos recursos para o sistema operacional Android é a opção de segurança de inicialização verificada que impede que qualquer telefone corrompido inicialize. Isso torna difícil para erradicar os dispositivos embora.

Em adição aos, o apoio do telefone Pixel também foi feita para ser muito sensível, porque a empresa mantém constantemente a melhorar as suas tecnologias de fixação bug. Vejamos um exemplo simples – você usa o seu telefone Pixel e um grande ocorre. Em vez de você ter que entrar em contato com a equipe de suporte a si mesmo para receber os dados de bugs, o dispositivo envia automaticamente as informações de erro para o apoio e o processo é tratado separadamente e automaticamente, resultando em um serviço de atualização orientada privacidade que extrai as informações bug ativa e os bugs são corrigidos sem hackers, mesmo sabendo que existia em primeiro lugar.

Privacidade

Quando se trata de privacidade, você pode ter certeza que o Google tem tomado cuidado quando se trata de este dispositivo. Google dá-lhe a supervisão completa de cada aplicativo que você instala no seu telefone e restringe os aplicativos de fazer qualquer tipo de modificações no seu dispositivo, mesmo que os aplicativos têm algum tipo de permissões críticos que eles exigem de você. além disso, a empresa também tem se concentrado em minimizar o ammount de dados que são doados pelo dispositivo ao usar diferentes aplicativos, restringindo apenas isso para os dados crucical necessários. Sentimo-nos convencido de que esses recursos são muito úteis, especialmente quando se trata de aplicativos maliciosos que usam permissões para obter informações diferentes do seu dispositivo.

além disso, se você quer saber que você está escondida com certeza ao navegar na world wide web, o novo sistema operacional também tem um built-in serviço de VPN que é apropriado para usuários de negócios que são muitas vezes alvo de hackers. Este é um movimento muito bom contra os principais competitiors, direcionada aos usuários de negócios também - BlackBerry. movimento de Nice, Google!

Quando abordamos o elefante na sala, maçã, temos de constatar que a empresa tem sido um assunto de muita pressão quando ti vem a ele de segurança e privacidade dos dispositivos e também ficou em quadra com o FBI devido a esse motivo. Mas quando se trata das últimas iOS, notícia ter quebrado que ela pode ser mais fraca do que é antecessores.

E não só isso, mas um monte de empresas privadas e especialistas em segurança independentes também colocar em um grande esforço para ver se os dispositivos da Apple pode ser realmente cortado.

Mas a empresa não sentar e esperar, enquanto isso acontece. Eles reagem muito rápido a tudo o que é jogado neles e rapidamente adicionar novos recursos de segurança, bem como correção antigos em um ritmo muito rápido.

Segurança

Quando se trata do recurso de scanner de impressão digital do iPhone, existem inúmeros extras biométricos adicionadas. Uma delas é a de adicionar a capacidade de reconhecê-lo através de retina varredura e via Rosto ID bem, embora tenha havido alguma controvérsia sobre isso. Mas a Apple não é o tipo de empresa que vai esperar que as coisas aconteçam. Eles pagaram e ofereceu empregos para muitos hackers e crackers para adicionalmente segurança boost.

Em adição aos, os recursos de segurança do dispositivo que são usados até agora são muito bem refinado e você pode escolher entre eles além de diferentes ferramentas de criptografia que fornece criptografia completa para vários aspectos do dispositivo, bem como serviço de mensagens feitas via iMessages.

O iPhone K Modificado

Se você está em dúvida para escolher o iPhone 8 como o seu dispositivo seguro, você pode ir para uma versão projetada especificamente do o iPhone para secururity sistema, criado pela empresa, conhecido no comércio como KryptAll. A empresa já teria modificado o iPhone e mudou de firmware, adicionando seus applictions VoIP pessoais. Isso torna possível para o dispositivo para realizar calles telefone criptografados para absolutamente ninguém. A desvantagem desta situação é que para absolutamente o máximo de privacidade, todos os dispositivos KryptAll tem que participar communtion. A privacidade é garantida e até mesmo a lei e KryptAll si não pode sintonizar suas conversas, Então, é tudo garantido. Contudo, ele vem com um preço bastante significativo - cerca de $4,500 Dólares americanos para um iPhone K.

Este dispositivo único ainda manteve-se a ser um dos melhores smartphones que podem entregar a segurança como nada que já vi dele da concorrência neste segmento.

Privacidade e segurança

O telefone Turing começou inicialmente com uma versão modificada do Android, no entanto, a empresa não acredita que o dispositivo estava seguro de acordo com o seu julgamento. Então mais tarde, eles introduziram um novo software para o telefone Turing, chamado OS Sailfish, que vem de uma empresa de base Finlândia, chamado Jolla. O dispositivo usa um cartão Micro-SIM e do cartão pode ser conectado via GPS, Bluetooth, Wi-Fi, 3G e 4G de uma maneira segura. O telefone também tem sensores que estão disponíveis na maioria smarthones lá fora. A missão de Turing Robotic Industries, a empresa por trás deste dispositivo é fazer um dispositivo que é focado principalmente em proteger os dados armazenados nele de quaisquer ameaças cibernéticas que podem ocorrer. Este é o lugar onde Sailfish OS trata de que eles têm mudado mais tarde. O sistema operacional é Unix-based e ele usa o kernel do Linux, mas também é combinado com uma pilha núcleo Mer. O smartphone “paciente 0”, que recebeu pela primeira vez o novo Sailfish OS foi o smartphone Jolla que foi fabricado pela empresa, que criou o OS-se.

Quando discuess o software que está incluído no Sailfish OS, o primeiro detalhe importante a esboço é que o OS é baseado em Linux, o que significa que ele é criado para ser mais seguro do que conveniente por design. Contudo, a empresa introduziu várias vantagens do dispositivo, como o padrão Mer que é compbined com o código fonte do Linux. Isso permite que o sistema operacional a ser portado em vários dispositivos diferentes de terceiros, ao contrário de alguns sistemas operacionais que são projetados apenas para trabalhar em dispositivos específicos e não pode ser executado em outros. Isso faz com que o telefone universal tão bem e isso também significa que é muito adequado para usar tais dispositivos habilitados para portabilidade nas organizações. A função de portabilidade é conseguido primariamente através de uma unidade virtual, tal como um VirtualBox, com a ajuda de que o Sailfish OS SKD pode ser implementado. Mas desde que o OS pode ser instalado em vários dispositivos de terceiros, Isto também significa que muitos consumidores tendem a se concentrar em Jolla, em vez de ter que comprar um telefone Turing, especialmente desde Sailfish OS também é projetado para ser fácil de se acostumar e aprender:

image Source: trustedreviews.com

image Source: trustedreviews.com

Outra vantagem significativa de Sailfish OS é que ele também é open-source e disponível para todos. Além desta, O sistema operacional também depende de gestos em vez de botões, que é uma abordagem nova e exclusiva para uso de smartphones. Além dessa interface do usuário do Turing Phone é de código fechado, em contraste com o sistema operacional ser open source, que faz com que o telefone ainda mais segura. Além desta, o sistema operacional é criado de uma forma que ele pode distribuir e trabalhar com aplicativos, enquanto no mesmo tempo permanecer seguro e rpivate.

A empresa tem uma estratégia clara, bem como - visam clientes de longo prazo, e um claro indicador para isso é que volta em 2016, eles compensado qualquer pessoa que tenha pré-ordenou a um dos seus telefones com um dispositivo final, além da inacabada, que inicialmente enviado no momento da pré-encomenda a ser usado enquanto o real está pronto. Então, alguém tem obtido um dispositivo extra às iniciais terem originalmente pago, que é muito bem-pensamento.

Além desta, o telefone é diferente do compatition, principalmente por causa de sua aparência deslumbrante e detalhes nítidos. Seguros smartphones geralmente olhar comum, mas não esta. O deivce foi realmente criado a partir de materiais que são significativamente mais robusto do que o seu dispositivo média de smartphones de alumínio. Mas o telefone Turing não é apenas bonito - o dispositivo também oferece um tipo único de conector que é de alguma forma semelhante à porta relâmpago da Apple, e assim como a Apple, tudo isso de conexões passar por isso de porta, incluindo os fones de ouvido.

Se nós discutir a segurança smartphoen, Boeing tem sido sempre um grande jogador neste mercado desde os primeiros dispositivos saiu. A fabricante de aviões tem ido mental, quando se trata do nível de sigilo quando eles estão desenvolvendo esses dispositivos. O telefone ainda tem algumas características espião-like, como uma função de auto-destruição se alguém tentar mexer com o seu telefone - algo que é definitivamente para usuários avançados.

Privacidade e segurança

Quando discutimos a segurança, Boeing optou por usar um mais velho, mas fortemente re- modificadas versão do andróide. E por muito que significa que a empresa reestruturou o código inteiramente por tomar apenas o código-fonte do sistema operacional e reibuilding-lo. E eles não têm muito sobre ele quer. A empresa não compartilhar informações, mesmo de onde são as porcas e parafusos que mantêm o conjunto de telefone. Além desta, se você está tentando cortá-lo, o telefone irá encerrar automaticamente, apagar tudo nele, como uma espécie de armadilha tripwire. portanto, isso faz com que a Boeing o telefone mais difícil de cortar de todos eles.

além disso, Boeing também criaram esses dispositivos principalmente para os EUA e eles são relativamente pequenos em tamanho muito, não maior do que qualquer iPhone 4 ou 5 você veria. A Boeing Preto também tem uma porta PDMI que pode ser usado para USB, HDMI e outros tipos de conexões com displays, que é um monte de soco para ele de aparência humilde.

Além desta, o Boeing Preto também é criado para trabalhar com vários módulos que podem ser adicionados a ele via-o de portos. Estes podem garantir que servir a um propósito diferente, mantendo a aparência de um smartphone barato que não iria olho bat de ninguém. O dispositivo pode ser modificado para funcionar com os seguintes módulos que podem ser ligados a ele physicall:

- canais de rádio personalizado.

- tecnologia GPS.

- Um banco de bateria mais potente.

- rádios via satélite.

- anexos movido a energia solar.

- chave scanner biométrico.

assim, se julgarmos pelo que Boeing criaram, tudo fica claro - a empresa tem como alvo os clientes que têm muito a esconder. Esta base de clientes é amplo e há um grande número de pessoas que usam este dispositivo, como funcionários governmer como parte de seus kits EDC (Carry Every Day) ou pessoas de negócios que escolheram para proteger conversas privadas, sobre a sua segurança ou a segurança de sua empresa. Se tivéssemos que resumir o Boeing Preto em poucos simples palavra, seria definitivamente o “Kalashnikov” do mercado de smartphones. O telefone é robusto, simples e rápida e trabalho lata com uma variedade de acessórios para ehnacne as suas capacidades, permanecendo humilde procurando - um dos melhores smartphones seguros lá fora, se você quiser ficar Hush Hush.

Este telefone não é apenas um telefone de uma empresa startup - a empresa LG está por trás dele de produção. Corre-se um Android especificamente modificado que é 6.0 versão, conhecido como UnaOS. O telefone oferece recursos avançados de segurança, mas também oferece acessibilidade, fornecendo conectividade dual-SIM, bem como conexões de rede avançadas, tornando-o adequado para usuários conhecedores de tecnologia que favorecem a segurança.

Segurança e privacidade

Quando se trata da rede do telefone, o UnaPhone Zenith suporta uma variedade de velocidades de conexão e conexões de até 150 Mbps. O dispositivo também é seguro quando se trata de TI de funções de hardware, o que significa que tem funções como segurança biometrik e uma função tela preta Despertar mais AppLock que são amarrados até a ponta do dedo. Futhermore, o OS também tem características-chave, embutido nele, tal como restringindo quaisquer vazamentos daata mais mineração. Estes ammount a melhores ataques privacidade e impedir mais quaisquer tentativas de invasão, o que resulta em muito maior segurança em geral.

A desvantagem da estrita segurança dos UnaOS é que não há nenhum suporte aplicações Google, o qual é completamente compreensível, Considerando os riscos alguma sombra Google Apps traz em um dispositivo Android. Além desta, UnaOS™ também teve as libs de dispositivos Android tradicionais removida dele, porque vieram a uma conclusão que eles são usados como uma área de vulnerabilidade explora de até 90% dos nowdays ataques Android realizados. Furhtermore, se novas vulnerabilidades, como Fake ID, Certificar-portão, hijacking instalador, Stagefright e Master Key aparecem, eles são corrigidos rapidamente pela empresa e as que acabamos de mencionar são apenas o começo. Além deles, outros vulnerabiltites menos conhecidos também são corrigidos por eles.

Além desta, outros fortes características de segurança também têm sido implementadas em termos de privacidade, bem. O telefone pode agora restringir automaticamente conexão com endereços IP suspeitos durante a navegação na Internet. Futhermorre, endereços IP que estão de alguma forma relacionados com o Departamento de Defesa, bem como os endereços do Google, relacionadas com a agregação de informações, são proibidos por padrão a partir do dispositivo, o que significa que a espionagem automatizado é menos provável de ocorrer com este dispositivo.

além disso, o OS costume da UnaPhone Zenith também foi configurado para evitar a escalada de privilégios conduzido por aplicativos de terceiros, bem como malware, Se você instalá-los no dispositivo. Mas você nem precisa se preocupar com aplicações de terceiros do que está sendo instalado no seu telefone Zenith sem o seu consentimento, porque a instalação de terceiros de aplicativos foi desativado por padrão e não pode ser reativado.

Uma empresa, conhecido como Cog Sistemas D4 escolheu um telefone outro senão o inorder HTC One A9 para implementar seu software de segurança e ligar o dispositivo em uma fortaleza. Se você está feliz com o hardware da HTC eo desempenho de seus dispositivos emblemáticos, então este é o telefone para escolher.

Privacidade e segurança

Em termos de como privada e segura é, a empresa tomou uma abordagem pró-ativa. Ths resultado em algumas mudanças incrementais para o dispositivo móvel, bem. Para iniciantes, o D4 HTC mudou-lo de criptografia padrão com um mais forte que é implementado pela D4 e foi exaustivamente testado contra a ser ignorada. Além desta, um serviço de VPN forte também é adicionado ao dispositivo, tornando impossível para terceiros para detectar você actividade. além disso, a empresa também acrescentou VPNs aninhadas para máxima efficieny, bem como escolha. Além desta, D4 também criar proteção separada do Kernel do HTC A9 que pode pegar um hacker em seu caminho para cortar o seu telefone. Outra melhoria importante é também um recurso de inicialização segura, que é adicionado para evitar ataques exploram inicialização. Discutivelmente, mas não em um longo tiro, HTC pode ter feito o telefone mais seguro no mundo.

Mas D4 não pára por aí. O dispositivo também tem implementado comunicações seguras que lhe permitem atender às demandas dos clientes com requisitos mais elevados, bem. para usabilidade, o dispositivo ainda manteve-se fácil de usar o que significa que novos recursos são adicionados também automatizar a segurança. Ele também tem a chave isolada loja implementado e se você fizer um pedido, você também tem a capacidade de adicionar e remover recursos de segurança com base em suas necessidades e orçamento.

Quanto à linha de fundo quando se trata dessas smartphones, você deve saber que existem diferentes smartphones lá fora, que oferecem várias funcionalidades de segurança. mas se você é um usuário padrão que não requer um monte de segurança e só quer os patches mais recentes contra malware, você pode se sentir livre para ir em frente com qualquer um dos dispositivos de ponta da Google ou Apple, uma vez que são atualizados em uma base mais regular,. Contudo, se os seus gira de negócios em torno de segurança e privacidade, você deve pensar em mais opções sofisticadas, como os que temos sugeridas neste artigo. Se você quiser uma solução mais barata, você pode definitivamente ir em frente e comprar um Galaxy, iPhone ou um HTC e tê-los modificado pelas empresas de segurança que temos sugeridas neste artigo- todos eles fornecem nível de alto nível de segurança e privacidade. E, claro, se o dinheiro não é um problema para você, você deve se concentrar sobre as escolhas mais caras na lista, uma vez que eles são garantidos para proteger você e têm um excelente sistema que foi construído para última.

Contrato: Esteja ciente de que as opiniões expressas neste website é exclusivamente nossa e eles não estão inclinados para qualquer empresa de software específico ou qualquer outra organização. As opiniões também são baseadas na nossa investigação, que inclui dados em primeira mão, bem como informações de segunda mão e aconteceu aproximadamente 30 dias antes este artigo foi publicado.

Ventsislav Krastev

Ventsislav é especialista em segurança cibernética na SensorsTechForum desde 2015. Ele tem pesquisado, cobertura, ajudando vítimas com as mais recentes infecções por malware, além de testar e revisar software e os mais recentes desenvolvimentos tecnológicos. Formado marketing bem, Ventsislav também é apaixonado por aprender novas mudanças e inovações em segurança cibernética que se tornam revolucionárias. Depois de estudar o gerenciamento da cadeia de valor, Administração de rede e administração de computadores de aplicativos do sistema, ele encontrou sua verdadeira vocação no setor de segurança cibernética e acredita firmemente na educação de todos os usuários quanto à segurança e proteção on-line.

- Quais são os melhores Orçamento Smartphones Em 2019 PREÇO TOTAL CPU SCORE OS IMPRESSÃO DIGITAL DA BATERIA RAM 1 Oukitel...

- Quais são os melhores Gaming Smartphones em 2018 PREÇO preço / valor RATING OS LED HDR RAM CPU & ARMAZENAR...

- vírus Facebook – Como removê-lo (para PCs e Smartphones) Este artigo irá ajudá-lo a remover todos os tipos de Facebook..

- A maioria Secure Hosting na Web 2018 (Rapidez, Segurança, Apoio, suporte, Tempo de atividade) *Após violação de dados recentes da empresa DomainFactory, qual é...

- O melhor smartphone para outubro 2014 A revisão para o melhor smartphone para outubro 2014 vai...

- A maioria VPN segura para a Turquia RATING criptografia Vazamento de Proteção DNS servidores de registro 1 Hotspot ShieldVeja...

- A lista de smartwatches mais seguros Este é um Top abrangente 10 lista que resume o...

- Remover Android Flashlight Malware Este artigo irá ajudá-lo a remover o malware Android Flashlight..

É blackphone ainda no negócio?

Amazonas – vende-los – um comentário do cliente reivindicações já não está no negócio. Não é possível verificar no Google.

A empresa é chamado círculo silencioso. Você pode encontrar o seu site aqui, Tom Slick:

silentcircle.com

Será que o telefone UnaOs nunca realmente se tornam disponíveis?

Olá também.

Mais informações sobre o Unaphone Zenith e UnaOS pode ser encontrado em:

unaos.com

Até onde sei, Eu não posso encontrá-lo em qualquer lugar para venda.

obrigado! Sim, Eu tinha encontrado o site… mas há maneiras de comprar.

Sim, I verificado para cima de que completamente e parece que o telefone UnaOS ainda é um projeto crowdfunding. Você pode guardá-lo aqui:

indiegogo.com/projects/unaphone-zenith-secure-and-private-smartphone-security#

Onde do Sailfish-la em teste? Um sistema operacional construído em Debian Linux…

Tenha-se em execução Sailfish desde o primeiro Jolla, que chegou ao mercado em 2013.

Eu iria a qualquer reivindicação de tempo que é mais seguro ainda qualquer um dos telefones na lista, simultaneamente parafusos em breve se ainda mais para a segurança do novo Sailfish OS 3

Garoto! Isso certamente não responde à minha pergunta sobre uma lista de ícones no ph celular..