Pesquisadores de segurança do Elastic Security Labs lançaram um análise aprofundada de uma campanha de malware Linux de longa duração conhecida como Foragido. Apesar de seu código pouco sofisticado e métodos de ataque rudimentares, Outlaw continua notavelmente persistente. Este malware é um ótimo exemplo de como táticas básicas, quando combinado com automação inteligente, pode alimentar uma operação global de botnet.

Malware proibido: Uma ameaça persistente escondida à vista de todos

Observado pela primeira vez há vários anos, a campanha de malware Outlaw continuou a evoluir enquanto contava com força bruta e mineração de moedas táticas para propagar. ele tem como alvo Servidores Linux verificando credenciais SSH fracas, infectando-os, e então usar esses sistemas para espalhar ainda mais.

Ao contrário do malware avançado, Outlaw não usa técnicas de evasão furtivas. Em vez de, tem sucesso por ser simples, adaptável, e automatizado. Os pesquisadores observaram isso usando ferramentas de código aberto modificadas como XMRig para mineração de criptografia e IRC ShellBots para comando e controle, sem muito esforço para esconder suas atividades.

Como o Outlaw infecta e se expande

Degrau 1: Acesso inicial via SSH Brute-Forcing

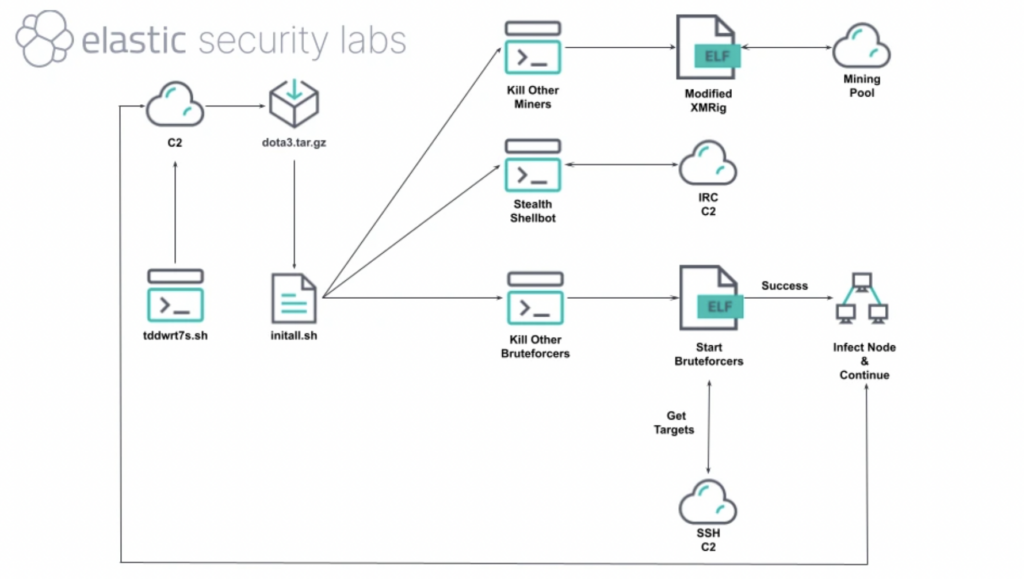

O malware entra por meio de ataques de força bruta de alto volume usando seu módulo integrado, blitz. Ele extrai IPs de destino de seus servidores de comando e controle e tenta fazer login usando credenciais comuns ou padrão. acesso uma vez é adquirida, o malware se instala e inicia o ciclo de infecção.

Degrau 2: Implantação de carga útil e persistência baseada em Cron

O Outlaw baixa um arquivo tarball contendo várias cargas úteis e executa um script de inicialização (`initall.sh`). O script configura diretórios ocultos (gostar ~/.configrc6) para armazenar binários maliciosos, e instala vários trabalhos cron para reiniciar seus componentes regularmente e na reinicialização.

Degrau 3: Mineração e Controle Remoto

O malware instala uma versão personalizada de XMRig para minerar criptomoeda usando os recursos do servidor infectado. Ele também se conecta aos canais C2 baseados em IRC para receber comandos remotos via Robô de concha variantes.

Degrau 4: Propagação semelhante a uma minhoca

Os servidores infectados são então usados para escanear sub-redes locais e IPs externos, repetindo o padrão de ataque de força bruta SSH. Isso permite que o malware aumente sua botnet em um semelhante a um verme maneira com pouco esforço manual de seus operadores.

O que torna o Outlaw tão eficaz?

A eficácia do Outlaw reside numa combinação de fatores que, embora pouco sofisticado, são surpreendentemente poderosos. A sua simplicidade é fundamental, como depende de bem conhecido, métodos de ataque confiáveis sem a necessidade de explorações de dia zero ou técnicas de escalonamento de privilégios. Uma vez implantado, isto prospera através da automação, operando com pouca ou nenhuma intervenção humana à medida que se espalha e se mantém.

O malware também demonstra forte resiliência, usando tarefas cron e lógica kill-switch integrada para reiniciar se encerrado e até mesmo remover outros malwares que podem competir por recursos do sistema. Talvez o mais notável, Outlaw exibe uma ampla superfície de ataque, tocando quase todas as fases do MITRA ATT&Estrutura CK. Isto representa um desafio para os defensores e uma oportunidade para os caçadores de ameaças identificarem a sua atividade em vários vetores.

Envolvimento humano por trás do malware

A pesquisa honeypot da Elastic revelou sinais de interação humana em tempo real. Os operadores foram vistos digitando comandos manualmente, corrigindo erros de digitação, e modificar o comportamento do script em tempo real — evidência de que até mesmo botnets simples como o Outlaw podem ser gerenciados por agentes de ameaças reais com táticas em evolução.

Por que esse malware é importante

Outlaw não é chamativo. Não usa dia zero ou explorações avançadas. Mas a sua longa vida e sucesso operacional provam que as tácticas básicas, se bem executado e automatizado, pode ser uma ameaça real, especialmente para sistemas Linux mal protegidos.

A evolução silenciosa deste malware é um alerta para os administradores de sistemas: não subestime ameaças de baixa complexidade. A falta de higiene de senha e a falta de monitoramento do sistema podem abrir a porta para ameaças como o Outlaw, que sequestram recursos silenciosamente e permanecem sem serem detectados..

Recomendações defensivas contra fora da lei

- Use forte, credenciais SSH exclusivas e desabilitar autenticação de senha sempre que possível.

- Monitore tarefas cron inesperadas ou diretórios ocultos como

~/.configrc6. - Verificar sistemas em busca de variantes conhecidas de malware XMRig ou ShellBot.

- Segmente o tráfego de rede e restrinja as comunicações de saída do IRC e do pool de mineração.

Conclusão

O malware Outlaw Linux é um poderoso lembrete de que o crime cibernético nem sempre requer ferramentas sofisticadas. As vezes, persistência, automação, e varredura generalizada são tudo o que um agente de ameaça precisa. As organizações que dependem da infraestrutura Linux devem tomar medidas agora para reforçar os sistemas e monitorar os indicadores de comprometimento. Simplesmente porque ameaças simples como o Outlaw são geralmente as mais difíceis de detectar… Até que seja tarde demais.