Há muitas distribuições Linux especializadas que são projetados com a segurança em mente. Embora existam distribuições universais que servem para praticamente todos os de uso muitos administradores, cidadãos preocupados e testadores de penetração normalmente escolher aqueles específicos. Este artigo irá revelar alguns dos melhores opções em 2019 sobre potenciais distribuições e as razões pelas quais os usuários devem instalá-los.

Segurança e Privacidade distribuições Linux em 2019 - Visão global

distribuições de segurança são um dos principais tipos de sistemas operacionais Linux que os usuários de computador pode escolher entre. E mesmo que as edições de uso geral como Ubuntu e openSUSE pode ser facilmente utilizado para navegação privada, testes de penetração ou realização de testes de penetração, os lançamentos que são criados para esses fins tem uma vantagem distinta. Eles vêm pré-configurado com todo o software necessário, em alguns casos, optimizadas configurações estão prontamente disponíveis.

O que é importante sobre distribuições relacionadas à segurança é que eles podem não ter o inchaço do usuário final habitual e foco nos casos de uso relevantes - por exemplo, um sistema operacional de privacidade centrada não irá incluir todos os clientes e serviços P2P que vai transmitir o endereço de IP e portas abertas nas máquinas para fins de compartilhamento de dados.

restauração Linux distribuições aos testes de penetração ou investigação forense pode incluir disposições especiais que não vai mexer com o disco rígido local quando executado a partir da memória. Isto é muito importante, pois permite que o para o conteúdo do disco rígido para permanecer inalterado. Só depois que o usuário deu permissão para gravar o disco pode tais ações ser autorizados a ter lugar. Este mecanismo é também observado com os sistemas de protecção de privacidade-, eles vão correr a partir da memória e ter as configurações do navegador web especiais, a fim de enviar informações mínimas que os sites e serviços que podem rastrear os usuários.

As distribuições Linux que são feitas para testes de penetração muitas vezes incluem otimizações de hardware específicos do código do kernel que pode permitir uma melhor performance da placa wireless. Isto é muito importante porque alguns dos procedimentos dependem de informações estatísticas e métricas que são obtidos por verificações de segurança.

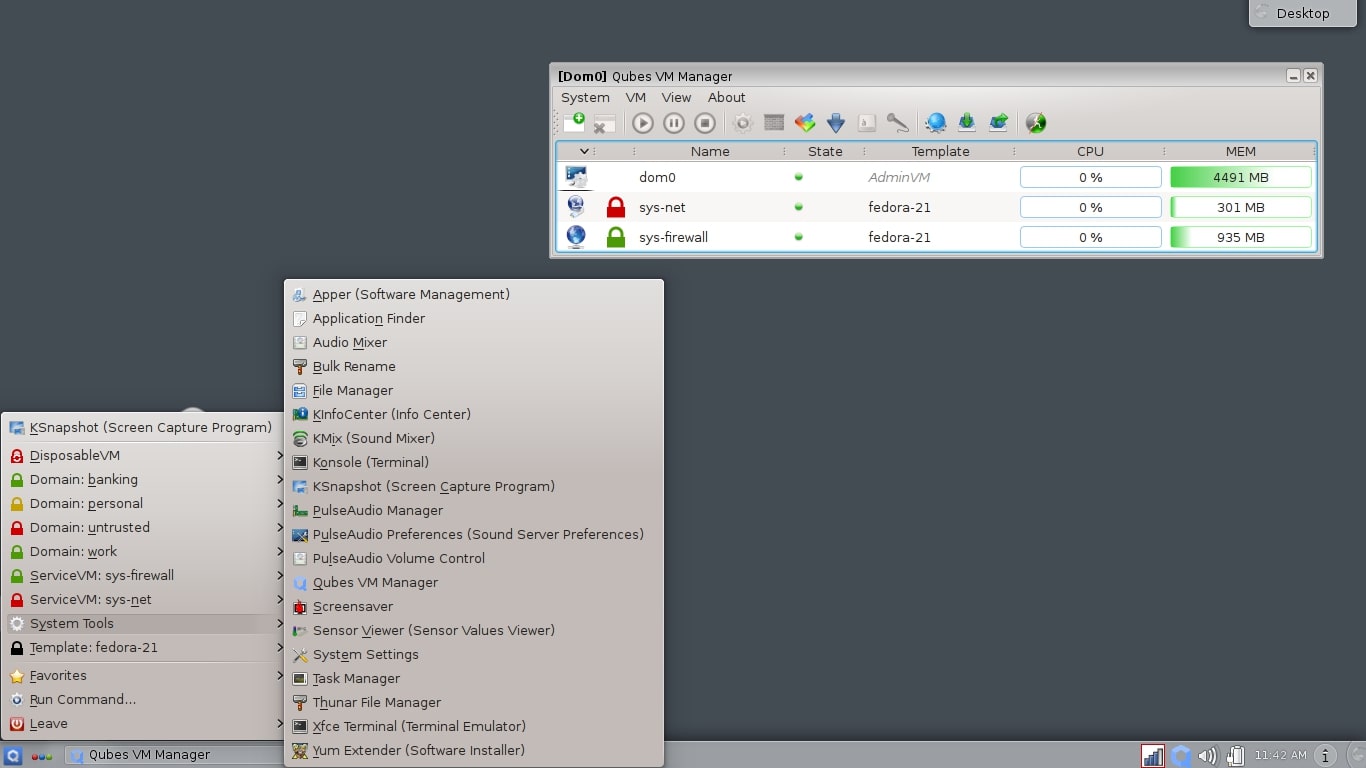

Qubes OS — Segurança por compartimentação Uma escolha popular

Qubes OS é uma escolha popular para os especialistas em segurança ao executar determinados serviços exige que eles são isolados uns dos outros. Isto é feito através da implementação de uma abordagem distinta para a virtualização chamada segurança por compartimentalização. Na realidade, o efeito é que cada serviço ou aplicativo será executado em um componente isolado separada chamada qube (daí o nome Qubes OS). Por definição, este pode impedir que navegadores infectados, vírus de arquivos e outros malwares de acessar ou alterar o resto do sistema.

Os usuários finais podem distinguir cada aplicativo isolado, estabelecendo navegadores janelas coloridas - uma maneira fácil de identificar visualmente software individual. Na prática, mesmo se um surto de vírus ocorre será limitado apenas ao respectivo recipiente de cor.

O que é importante sobre isso é que os Qubes individuais são descartáveis - eles podem ser facilmente interrompido e removido o conteúdo do disco rígido e memória, resultando em uma série limpa em que várias aplicações e serviços podem ser executados. Os recipientes podem isolar tanto o software e hardware. Como um resultado comum vectores de ataque vai ser contido dentro de uma área distinta do sistema operativo e prevenir a infecção mais amplo.

funcionalidade útil da operação Qubes OS é a capacidade de documentos PDF sanitize eo opcional além Whonix que permite fácil acesso à rede TOR anônimo.

Devido ao fato de que Qubes pode ser usado para várias finalidades ela está classificada entre as distribuições Linux mais popular que são úteis não só para usuários de segurança e privacidade-minded, mas também para outros casos bem.

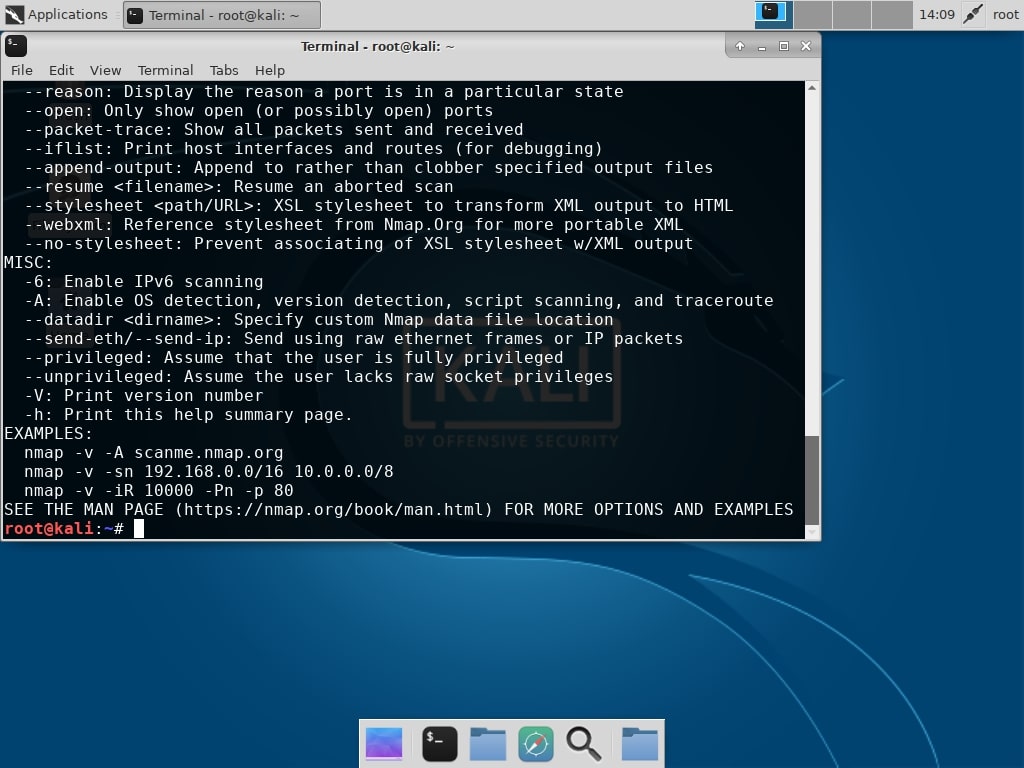

Kali Linux - o padrão da indústria para testes de penetração

Quando os testes de penetração está em causa uma das distribuições mais comumente listado é Kali Linux. Ao longo dos anos, acabou por ser confiável tanto por amadores e especialistas de ambos os hackers e especialistas em segurança. Isso é evidente pelo fato de que a maioria dos testes de penetração de tutoriais e guias de segurança na Internet e demonstrado em cursos especializados apresentam esse distribuição em particular. Não só é a distribuição optimizada para estes casos de uso que, adicionalmente, oferece algumas características únicas que o distinguem de outros projectos.

Os arquivos ISO pode ser completamente personalizado usando receitas e ferramentas, Isto é especialmente útil para as equipes e empresas que podem projetar Kali para determinados ambientes e / ou tarefas. Um bom exemplo é o chamado ISO do doom, que é configurado para inicializar um sistema de autoinstalação, reverso VPN de ligação auto-, imagem ponte rede de Kali. Na maioria dos casos, os usuários vão arrancar-lo usando uma das imagens de disco ao vivo - uma opção run persistente está disponível, bem como criptografia completa de disco. Como tal, a imagem pode abrigar vários perfis de loja.

UMA “opção nuclear” está disponível nas imagens de disco ao vivo que irá ser eliminados com segurança todos os dados encontrados nos discos rígidos acessíveis. Isto assegura que eles não podem ser recuperados como as funções wipe utilizar algoritmos fortes que será completamente zero para fora os conteúdos.

A distribuição Kali Linux inclui metapacotes em seus repositórios que retire coleções de conjuntos de ferramentas (aplicações e serviços) útil para orquestrar certos camapigns ou realizar tarefas específicas. É também uma das poucas distribuições que implementam recursos avançados de acessibilidade - tanto o feedback de voz e hardware braille é suportada.

A distribuição inclui várias versões especializadas para plataformas e dispositivos, incluindo o seguinte:

- Instalação PXE autônoma - imagens Kali Linux pode ser implantado através da rede interna usando a opção de inicialização PXE. Isto é possível tanto para a imagem original e as versões personalizadas que os usuários podem criar.

- Raspberry Pi e dispositivos ARM - Os desenvolvedores Kali Linux fornecem imagens para computadores de bordo, como o Raspberry Pi, permitindo que ele seja usado em vários ambientes, incluindo dispositivos da Internet das coisas e computadores de baixa potência.

- Kali Linux NetHunter - Esta é uma sobreposição de ROM especial para ASOP e Nexus linha de telefones.

- Kali Linux no Android - Um aplicativo especialista chamado Linux Deploy permite Kali Linux a ser instalado em um ambiente chroot em sistemas Android.

- Pacotes de nuvem - A distribuição pode ser implantado em um ambiente de nuvem como Kali Linux lançou imagens Amazon EC2.

Todos estes argumentos provar que Kali Linux é geralmente a distribuição preferencial na realização de testes de penetração em computadores e redes. É adotado por ambos os hackers, especialistas em segurança e também usado como exemplo na educação e formação de profissionais.

relacionado: Kali Linux - Este é o que você precisa saber antes de começar

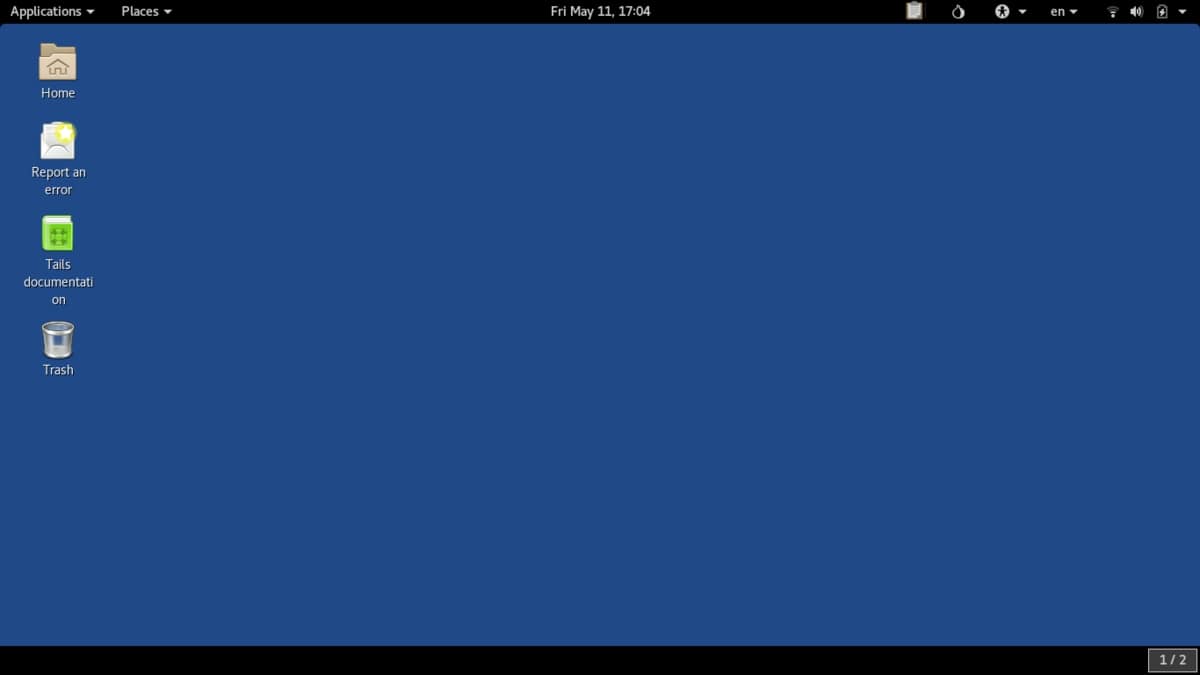

Tails Linux — Navegação anônima para todos

A distribuição Tails Linux é uma versão especializada que visa preservar tanto privacidade e anonimato ao navegar. Ele é mais conhecido por ser uma das principais ferramentas para a censura contornar através da ligação à rede anônima TOR em todo o mundo. As conexões estabelecidas são encapsulado através de servidores e terminais em todo o planeta, os sites que são acessados não têm nenhuma maneira de saber quem exatamente está visitá-lo.

O modo como funciona é que ele roda de um meio CD ao vivo e não deixa quaisquer vestígios sobre o conteúdo do disco rígido, todos os programas são executados a partir da memória. comunicações por email e protocolos de mensagens instantâneas são protegidas usando state-of-the-art ferramentas criptográficas que estão disponíveis no pacote.

Os usuários podem optar por usar a distribuição como é pré-configurado para se conectar à rede Tor anônimo por padrão. As regras de segurança bloquear todo conexão direta com os sites da Internet que não são encaminhados através TOR por razões de segurança. É particularmente útil para os jornalistas e denunciantes, uma vez que ignora a maior parte da censura na Internet que é administrada pelos prestadores estaduais e de serviços de Internet em alguns países. Usando as redes anônimas permite que os visitantes do site para esconder seus sites e serviços que podem ser inacessíveis otherwsise Internet localização e acessos. Outra vantagem é que as redes TOR pode realmente proteger contra certos tipos de ataques cibernéticos devido à forma como são estabelecidas as conexões.

distribuição Tails Linux está configurado para não deixar vestígios - mesmo que uma partição swap é identificada não vai gravar dados a ele, a fim de evitar quaisquer especialistas forenses de ser capaz de dizer o que a distribuição foi usado para. Corre-se apenas a partir da RAM do computador que é automaticamente apagadas logo que o sistema operacional está parado.

Parrot Linux — Uma distribuição com segurança em mente

Parrot Linux é uma distribuição baseada no Debian, que é projetado para ser um portátil “laboratório” tanto para especialistas em segurança e especialistas forenses. Baseia-se o ramo de testes do Debian que garante que os pacotes de up-to-date são liberados em intervalos regulares trazendo todas as ferramentas necessárias com características adequadas e operações estáveis ainda oferecem. A característica distinta do sistema é que é caixas de areia com duas soluções, juntamente com um perfil de segurança personalizado. Isto significa que as aplicações de utilizador e os dados são protegidos, mesmo se o sistema está comprometida por hackers.

testadores de penetração também vai beneficiar Parrot Linux, uma vez que integra todas as ferramentas comumente usadas que são pré-configurados com fácil acesso root e as configurações de segurança relevantes para que o trabalho pode começar imediatamente. Existem várias características distintas que são encontrados em Parrot Linux:

- Lançamentos Debian Testing Based - Esta é uma das poucas distribuições especializadas, que são baseados no “prova” ramo da Debian. Conforme descrito pelo próprio projeto este é o estado de desenvolvimento em curso do próxima libertação estável. Isto significa que os pacotes contidos no repositório do papagaio vai ser mais recente do que os aqueles encontrados em “estável” e executar sem quaisquer bugs críticos.

- Funções automount desativado por padrão - Avançados forenses ferramentas não irá interferir com o conteúdo do disco rígido de qualquer forma que é por automontagem partições ou dispositivos não é considerado um procedimento adequado.

- Sandbox Ambiente - A distribuição implementou dois sistemas sandbox distintas, combinando o uso de Firejail e AppArmor juntamente com regras de segurança personalizados.

- Network Services desativado por padrão - Isso é feito para manter uma baixa pegada de memória e evitar a exposição de rede desnecessário em uma determinada rede. Os serviços que requerem a abertura de um porto terá de ser iniciado manualmente.

- atualização lembretes - Quando a distribuição é instalado em um sistema dado um serviço de atualização lembrete personalizado será ativado que irá solicitar ao usuário para verificar se há atualizações do sistema e pacotes em intervalos regulares.

Recomendamos Parrot Linux para usuários amadores e profissionais, pois proporciona uma plataforma estável para a realização de todos os tipos de tarefas relacionadas com a segurança e privacidade. Os Serviços de distribuição para uma ampla gama de usuários, incluindo o seguinte: especialistas em segurança, especialistas forenses digitais, engenharia e TI estudantes, pesquisadores, jornalistas, ativistas, wannabe hackers e policiais.

relacionado: o 10 Melhores métodos sobre como melhorar a segurança Linux

BlackArch Linux — Uma opção versátil de teste de penetração

BlackArch Linux é um dos derivados conhecidos poços de Arco Linux, que é concebido com o teste de penetração em mente. Que vai lançar um ambiente personalizados baixos recursos otimizado, que incluem mais de 2000 ferramentas utilizadas por especialistas em segurança para praticamente qualquer situação ou tarefa. O que é interessante é que ele está disponível como um repositório de usuários não-oficial. Efetivamente, isso significa que os usuários do Arch Linux podem facilmente transformar suas instalações existentes em BlackArch, baixando os pacotes necessários usando o guia disponível no site da distribuição.

As imagens de disco BlackArch Linux são 64-bit somente permitindo que os desenvolvedores para pacotes otimizados construídos para todos os computadores modernos. Convenientemente eles também criaram uma imagem que é compatível com todos os hosts de máquina virtual populares. A maneira padrão de implantação do sistema operacional é para baixar e executar o CD ao vivo e de lá iniciar o procedimento de configuração.

O site associado lista todas as ferramentas empacotados com a versão atual, juntamente com uma pequena descrição, número da versão e a categoria sob a qual é agrupado. Isto é conveniente para usuários que desejam verificar se seu pacote necessário está disponível na distribuição.

usuários BlackArch Linux também conseguiram criar uma comunidade acolhedora abrangendo toda as plataformas mais utilizadas: GitHub, Twitter, Youtube, IRC, Discórdia e blog do projeto.

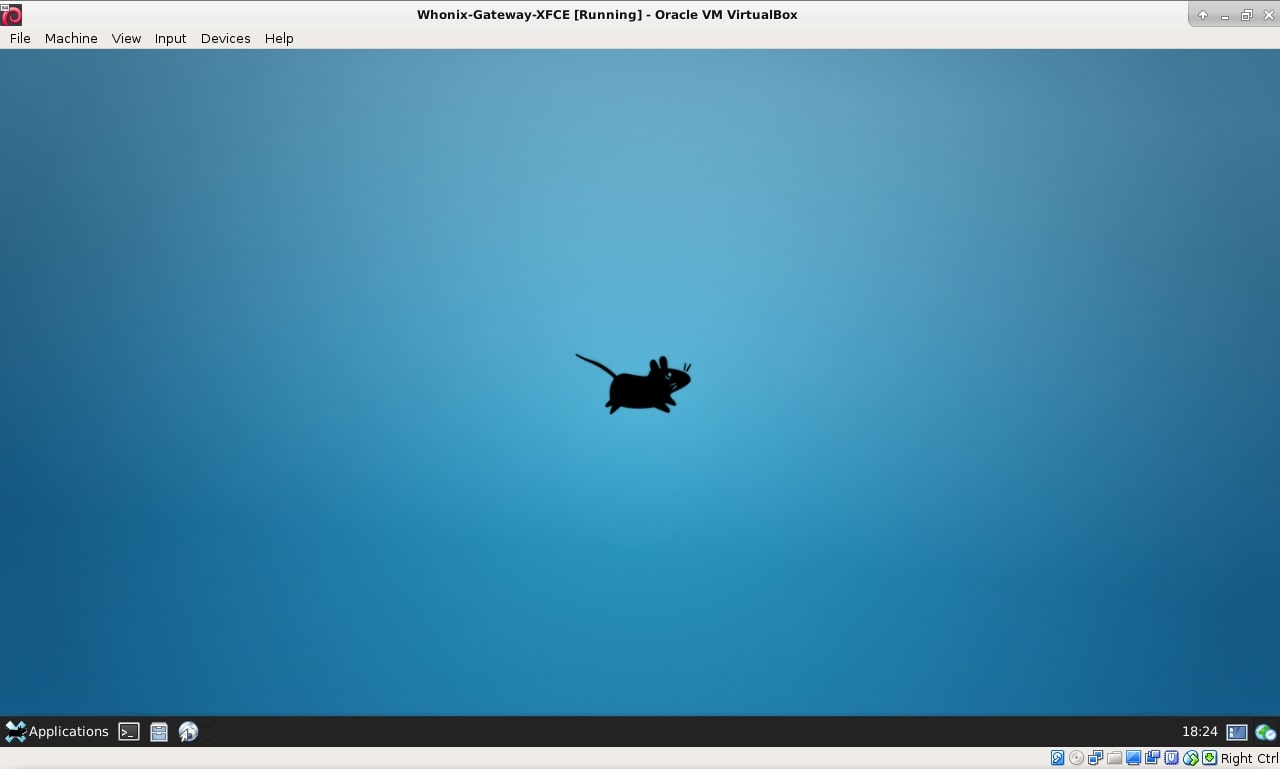

Whonix Linux — Para navegação anônima

Whonix Linux é uma alternativa popular para Tails Linux, oferecendo um ambiente seguro permitindo que os usuários navegar na Internet usando a rede TOR anônimo. A conexão segura não só garante a privacidade dos utilizadores da Internet, mas também fornece proteção contra certos tipos de ataques cibernéticos como man-in-the-middle. O sistema operacional é baseado no Debian e o ambiente de trabalho é executado a partir de várias máquinas virtuais. Isso garante que várias camadas de proteção são adicionados para proteger os usuários contra vazamentos de endereço de malware e IP. Este recurso também pára certa ransomware de correr - aqueles que incluem uma lista negra para detectadas hosts de máquinas virtuais. Estas ameaças de malware avançados serão automaticamente parar de correr quando tal motor é detectado.

Todas as ferramentas populares da Internet será pré-instalado na imagem do disco ao vivo para que os usuários não precisarão instalar quaisquer pacotes. De acordo com os desenvolvedores este é o único sistema operacional que é costume-projetado para ser executado dentro de uma VM e emparelhado com o cliente de rede TOR anônimo. Isso praticamente torna impossível causar vazamentos de DNS e até mesmo malware que infectou o sistema com raiz (administrativo) privilégios não pode descobrir o endereço IP verdadeiro.

O motor de base de máquina virtual fornece tanto a rede e isolamento hardware. O que é mais importante é que um recurso de instantâneos está disponível, os usuários podem facilmente voltar a estados salvos anteriores. segurança multi-nível é assegurada, permitindo que os usuários a usar vários clones OS, máquinas virtuais descartáveis e etc.

As imagens de disco ao vivo pode ser executado em um estado não persistente que significa que todos os conteúdos da memória serão apagadas como correr assim que o sistema operacional parou. Além disso, se o sistema operacional é desligado todos os restos de informações críticas wil ser impossível recuperar.

CAINE Linux — A solução forense confiável

A distribuição CAINE significa Computer Aided Investigative Environment e é um dos mais famosos projetos forense digital. Esta não é uma distribuição padrão que foi personalizado com scripts e uma reforma gráfica, em vez disso, é feito para ser um ambiente forense completas que integra todos os aplicativos e módulos necessários usado nesta linha de trabalho. De acordo com os objetivos do projeto, existem três objetivos principais em que CAINE deve aspirar a defender:

- Um ambiente interoperável que suporta o investigador digitais durante as quatro fases da investigação digitais

- Uma interface gráfica fácil de usar

- Ferramentas de fácil utilização

Após a rotina estabelecida de engajamento a distribuição irá bloquear permissões de gravação para discos rígidos e dispositivos removíveis. Isso é feito de modo a fim de não danificar quaisquer arquivos e preservar o meio ambiente. Para permitir que os procedimentos de gravação para ser executado os usuários terão de desbloquear os dispositivos escolhidos utilizando as ferramentas gráficas disponíveis no disco.

A distribuição inclui scripts que podem examinar estruturas de arquivos e dados, como tal análise sobre o conteúdo-chave, incluindo o seguinte:

- Bases de dados

- História da Internet e Data Browser Web

- Registro do Windows

- Deleted Files

- Os dados EXIF de imagens e arquivos de vídeo

O ambiente inclui uma opção de visualização ao vivo que simplifica o acesso às funções administrativas e de saída evidência. Um além de CAINE é o built-in do Windows IR / Vivo forenses ferramentas apresentando uma gama completa de software utilizado para analisar o ambiente de sistema operacional.

relacionado: As distribuições Melhor Linux Server em 2017

Conclusão

distribuição Seja qual for Linux é escolhida a partir desta lista, que irá servir os usuários bem como estas são as top picks utilizados por amadores e profissionais. Elas são feitas por equipes de desenvolvedores comprometidos e o simples fato de que eles estabeleceram comunidades de usuários mostra que estes projectos vão continuar a desempenhar um papel importante na proteção de segurança e privacidade.

Dependendo das necessidades dos utilizadores individuais este guia vai dar uma boa base para a construção de qualquer tipo de ferramenta e serviço. A vantagem de usar uma dessas distribuições prontas é que eles são para os casos de uso específico feito sob medida. Guides, cursos e cursos geralmente vai focar uma única distribuição ao realizar testes de penetração contra as distribuições comumente utilizados.

Continuamos em 2019 com um sentido ainda mais alarmante de falhas de segurança e vazamentos de privacidade constantes gerando um interesse crescente nestes tipos de distribuições Linux. É importante notar que simplesmente executá-los não vai garantir que os usuários serão protegidas do perigo - eles terão de manter as melhores práticas de segurança como recomendado pelo pessoal de segurança e diretrizes.