Na era digital, golpes por e-mail evoluíram rapidamente, tornando-se mais sofisticado e desafiador para reconhecer. Entre os mais alarmantes estão os “Olá Perv” scams e-mail, causando medo nos corações de muitos, ameaçando expor suas atividades online.

Esta forma de extorsão digital usa táticas psicológicas para manipular as vítimas para que paguem, muitas vezes exigindo resgate em Bitcoin. Nosso guia completo esclarecerá a mecânica por trás desses golpes, sua evolução, e, mais importante, como você pode se proteger de se tornar um alvo.

Mantendo-se informado e aproveitando ferramentas de segurança, como SpyHunter, você pode navegar por essas ameaças com confiança e manter sua segurança online.

Resumo do golpe HelloPerv

| Tipo | Email Scam Mensagem |

| Pequena descrição | Um golpe que tenta assustá-lo a pagar uma taxa de resgate por uma suposta violação de sua privacidade. |

| Os sintomas | Você recebe uma mensagem de email que tenta induzi-lo a pensar que você tem gravado enquanto masturbando. |

| distribuição Método | Enviar e-mail de spam Mensagens, Sites suspeitos |

| Ferramenta de detecção |

Veja se o seu sistema foi afetado por malware

Baixar

Remoção de Malware Ferramenta

|

Entendimento “Olá Perv” Golpes e-mail: Uma breve visão geral

Os golpes por e-mail têm sido um problema persistente na era digital, evoluindo junto com os avanços tecnológicos. Uma dessas táticas enganosas é a “Olá Perv” embuste e-mail, o que cria uma preocupação premente para muitos indivíduos on-line.

Este golpe, como muitos outros, aproveita o medo e o potencial de constrangimento público para extorquir dinheiro das vítimas. Ao compreender a mecânica e as implicações desses golpes, os indivíduos podem se proteger melhor de serem vítimas de cibercriminosos.

O que exatamente é um “Olá Perv” email Scam?

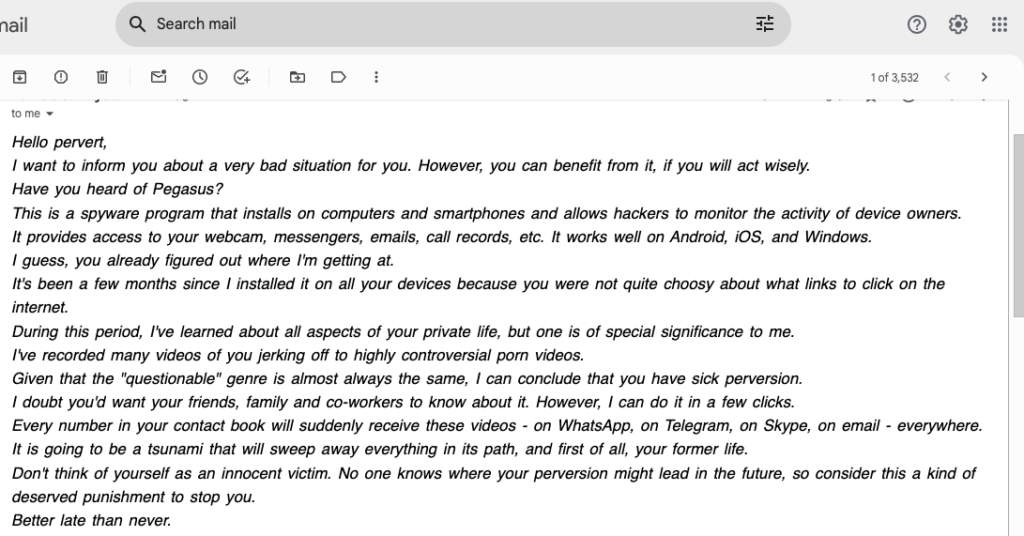

o “Olá Perv” fraude por e-mail é uma forma de sextorsão. Neste esquema, cibercriminosos enviam e-mails ameaçadores para suas vítimas, alegando ter obtido vídeos ou imagens comprometedoras.

Esses e-mails muitas vezes afirmam que os cibercriminosos gravaram os destinatários através da webcam do computador enquanto visitavam sites adultos..

Os golpistas então exigir um resgate, normalmente em Bitcoin, ameaçar divulgar o material comprometedor aos contatos da vítima se suas demandas não forem atendidas. É crucial reconhecer que estas afirmações são quase sempre infundadas, projetado para coagir as vítimas a pagar por medo e desespero.

A Evolução de “Olá Perv” Golpes de e-mail ao longo dos anos

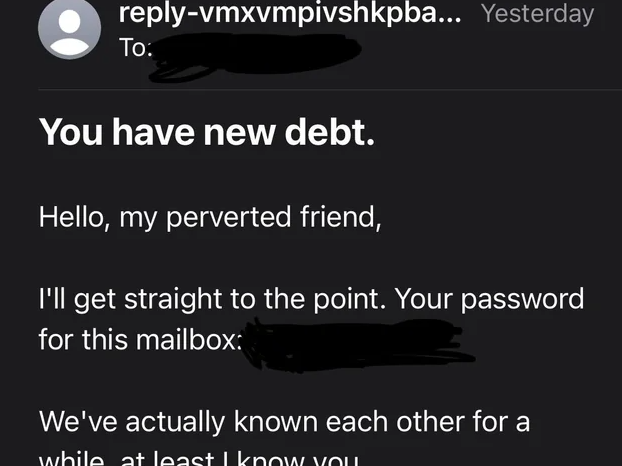

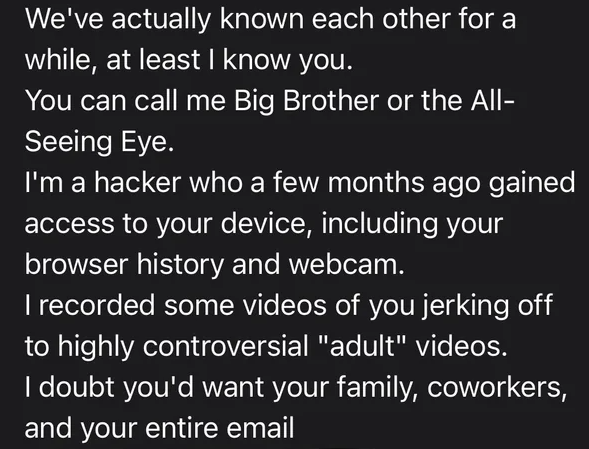

Ao longo dos anos, a “Olá Perv” golpes por e-mail evoluíram em complexidade e tática. Inicialmente, esses golpes eram relativamente simples, com ameaças generalizadas enviadas em massa, na esperança de capturar vítimas inocentes. Contudo, à medida que a consciência pública cresceu, o mesmo aconteceu com a sofisticação desses golpes.

As iterações modernas podem incluir informações pessoais, como senhas ou números de telefone, obtido de anteriores violações de dados, para dar credibilidade às ameaças. Além disso, a linguagem e a estrutura dos e-mails tornaram-se mais convincentes, tornando cada vez mais difícil para os destinatários distingui-los de ameaças legítimas.

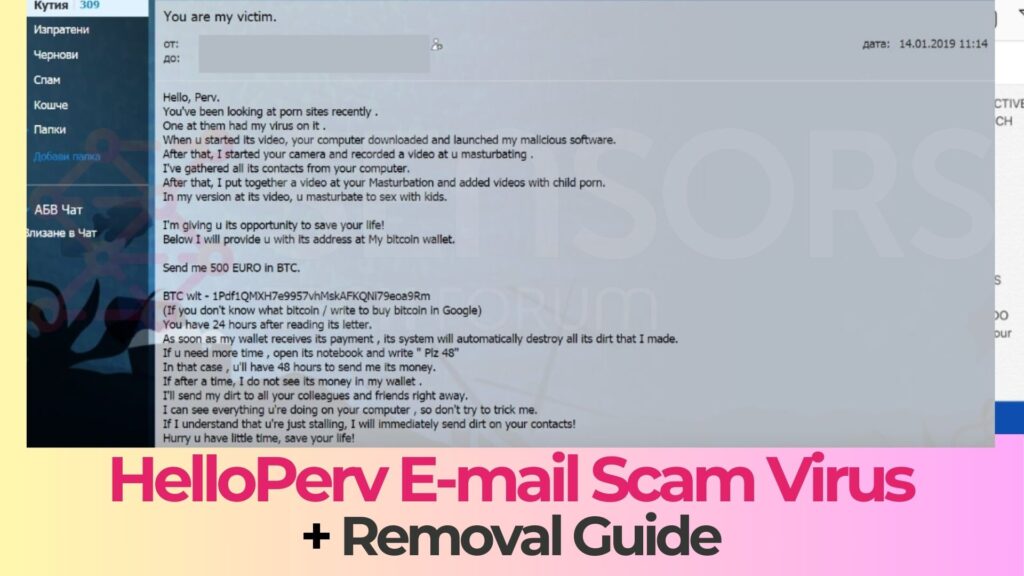

Um dos golpes traz a seguinte mensagem às vítimas:

Sujeito: Você é minha vítima.

Olá, Pervertido.

Você tem visto sites pornográficos recentemente .

Um deles tinha meu vírus nele .

Quando você começou seu vídeo, seu computador baixou e lançou meu software malicioso.

Depois disso, Eu liguei sua câmera e gravei um vídeo enquanto você se masturbava .

Eu reuni todos os contatos do seu computador.

Depois disso, Montei um vídeo da sua Masturbação e adicionei vídeos com pornografia infantil.

Na minha versão em seu vídeo, você se masturba para fazer sexo com crianças.

Estou dando a você a oportunidade de salvar sua vida!

Abaixo, irei fornecer a você seu endereço em Minha carteira bitcoin.

Me envie 500 EURO em BTC.

BTC wlt – 1Pdf1QMXH7e9957vhMskAFKQNi79eoa9Rm, 1JVMTup4zuS1JMGXAYYRgvyr2PUmNnY6g2

(Se você não sabe o que é bitcoin / escreva para comprar bitcoin no Google)

Você tem 24 horas depois de ler sua carta.

Assim que minha carteira receber seu pagamento , seu sistema irá destruir automaticamente toda a sujeira que eu fiz.

Se você precisar de mais tempo , abra seu caderno e escreva ” Plz 48″

Nesse caso , você vai ter 48 horas para me enviar seu dinheiro.

Se depois de um tempo, Não vejo o seu dinheiro na minha carteira .

Vou mandar minha sujeira para todos os seus colegas e amigos imediatamente.

Eu posso ver tudo que você está fazendo no seu computador , então não tente me enganar.

Se eu entender que você está apenas enrolando, Vou mandar sujeira imediatamente para seus contatos!

Corra, você tem pouco tempo, Salve sua vida!

além disso, os métodos de distribuição foram além de simples explosões de e-mail. Plataformas de mídia social e segmentadas phishing campanhas se tornaram novos vetores para esses golpes, permitindo que os criminosos personalizem sua abordagem e aumentem potencialmente sua taxa de sucesso.

Apesar desses avanços, o conselho principal permanece o mesmo: os destinatários de tais e-mails devem ter cautela, verificar a legitimidade de quaisquer ameaças, e usar software de segurança confiável para proteger seus dispositivos.

Para qualquer pessoa preocupada em ser vítima de esquemas como o “Olá Perv” golpe, empregar uma ferramenta de segurança robusta como o SpyHunter pode oferecer uma camada adicional de proteção. SpyHunter foi projetado para detectar e remover ameaças de malware, oferecendo tranquilidade aos usuários que navegam no complexo ambiente digital. Mantendo-se informado sobre a natureza desses golpes e protegendo proativamente sua presença online, você pode reduzir bastante o risco de ser extorquido por essas campanhas maliciosas.

Outra versão do golpe traz a seguinte mensagem:

Sujeito: Oi pervertido. Eu gravei você se masturbando! Eu capturei '*********.mp4'!

ATTN: *********

ISTO NÃO É UMA PIADA – ESTOU MORTO SÉRIO!

Oi pervertido,

A última vez que você visitou um site pornográfico com adolescentes,

você baixou e instalou o software que desenvolvi.Meu programa ligou sua câmera e gravou

o processo de sua masturbação.Meu software também tem baixado todas as suas listas de contatos de e-mail

e uma lista de seus amigos no Facebook.Eu tenho os dois '*********.mp4’ com a sua masturbação

bem como um arquivo com todos os seus contatos no meu disco rígido.Está muito pervertido!

Se você quer que eu apague ambos os arquivos e manter o segredo,

você deve enviar-me Bitcoin pagamento. Eu lhe dou 72 horas para o pagamento.Se você não sabe como enviar Bitcoins, visita Google.

Enviar 2.000 USD para este endereço Bitcoin imediatamente:

(copiar e colar)

1 BTC = 3,580 USD agora, então enviar exatamente 0.567380 BTC

para o endereço fornecido acima.

A anatomia de um e-mail fraudulento de sextorsão

E-mails fraudulentos de sextorsão são um tipo de crime cibernético que manipula as vítimas através do medo, alegando ter informações comprometedoras. Esses e-mails normalmente seguem uma estrutura detalhada projetada para incutir pânico, vergonha, e um senso de urgência, levando o destinatário a fazer um pagamento precipitado, geralmente em Bitcoin. Compreender a anatomia desses golpes é crucial para reconhecê-los e evitá-los.

Elementos-chave que os golpistas usam para incutir medo

Os e-mails de sextorção mais eficazes exploram as emoções humanas com precisão. Aqui está uma visão mais detalhada de como eles fazem isso:

- Provocando Emoções: Os golpistas elaboram e-mails para explorar temores fundamentais sobre privacidade e reputação. Alegando posse de vídeos ou fotos íntimas e ameaçando distribuí-los, esses e-mails criam um estado de pânico e angústia.

- Urgência e Demanda: Um típico e-mail fraudulento incluirá uma exigência de pagamento com um prazo apertado, geralmente 24-48 horas, para evitar a suposta distribuição de material comprometedor. Este senso de urgência deixa pouco tempo para pensamentos racionais, pressionando o destinatário a agir precipitadamente.

- Pagamento Bitcoin: As demandas de pagamento geralmente são feitas em Bitcoin para evitar rastreamento. A especificidade do endereço da carteira Bitcoin, juntamente com um valor de pagamento preciso, adiciona uma camada enganosa de autenticidade ao golpe.

- Confidencialidade: Esses e-mails geralmente desaconselham entrar em contato com autoridades ou procurar ajuda, tentar isolar a vítima e evitar que ela questione a validade do golpe.

Ao se familiarizarem com essas táticas comuns, os indivíduos podem se defender melhor contra a manipulação emocional empregada por golpistas de sextorção.

Características distintivas de golpe vs.. E-mails legítimos

Pode ser um problema identificar golpes de sextorção, especialmente quando contêm informações aparentemente pessoais. Contudo, existem certas características que podem ajudar a diferenciar uma fraude de uma ameaça legítima:

- Vagueza: Embora um e-mail fraudulento possa inicialmente parecer personalizado, normalmente faltam detalhes específicos sobre as supostas evidências. Essa natureza inespecífica é uma marca registrada das tentativas de fraude produzidas em massa.

- Conteúdo carregado de erros: E-mails de sextorção geralmente contêm erros gramaticais e frases incomuns, que podem ser bandeiras vermelhas. Empresas ou entidades legítimas geralmente revisam extensivamente suas comunicações.

- Anexos ou links suspeitos: Entidades legítimas não enviarão e-mails não solicitados com anexos ou links que exijam ação imediata. Em vez de, eles fornecerão um método seguro de verificação. E-mails fraudulentos, por outro lado, pode incluir links perigosos destinados a infectar seu dispositivo com malware.

- Métodos de pagamento incomuns: Qualquer questão legítima relativa a violações de privacidade ou segurança não exigiria pagamento em criptomoeda. Este método de pagamento é preferido pelos golpistas devido à sua dificuldade de rastreamento.

Ao lidar com e-mails suspeitos, é essencial abordá-los com ceticismo. Se você suspeitar de uma tentativa de sextorsão, usar software de segurança como o SpyHunter pode fornecer uma camada adicional de defesa, detectando e removendo malware que pode comprometer sua segurança online.

Lembrar, o objetivo dos e-mails fraudulentos é explorar o medo da exposição e da vergonha para extrair dinheiro. Mantendo-se informado e vigilante, você pode se proteger de se tornar uma vítima. Verifique a legitimidade de qualquer reclamação alarmante através do contato direto com a empresa ou entidade supostamente envolvida e nunca se apresse em fazer um pagamento em pânico.

Táticas comuns usadas em “Olá Perv” Golpes e-mail

o “Olá Perv” embuste e-mail, uma forma de sextorsão, emprega uma variedade de táticas projetado para intimidar, ameaçar, e, em última análise, enganar o destinatário fazendo-o pagar um resgate, geralmente na forma de Bitcoin.

Essas táticas aproveitam a manipulação psicológica e exploram o medo de constrangimento público e repercussões legais. Compreender estas estratégias comuns pode capacitar os indivíduos a reconhecer e responder eficazmente a tais ameaças.

- Apelo ao Medo: Os golpistas inventam uma narrativa que explora o medo do destinatário de ser publicamente envergonhado ou exposto por visitar sites adultos. Alegam ter gravado vídeos ou possuir outras provas incriminatórias de que, se divulgado, prejudicaria a reputação do destinatário.

- Urgência: Esses e-mails geralmente incluem um prazo apertado até o qual o pagamento deve ser feito, incutir um senso de urgência. Esta tática pressiona o destinatário a agir rapidamente, de preferência, sem perder tempo questionando a legitimidade do golpe ou consultando outras pessoas.

- Anonimato: Ao exigir pagamento em Bitcoin, golpistas se escondem atrás do véu do relativo anonimato da criptomoeda, tornando difícil rastrear o pagamento até qualquer indivíduo.

- Fabricação Técnica: Os e-mails podem conter jargões técnicos ou alegações de recursos sofisticados de software para convencer os destinatários de que a ameaça é genuína e que o golpista possui as evidências alegadas de malware..

A guerra psicológica por trás dos golpes por e-mail

Golpes de e-mail como “Olá Perv” são meticulosamente elaborados para alavancar a psicologia humana contra a vítima. Os golpistas entendem que a mera sugestão de vigilância e exposição, juntamente com a legitimidade percebida de suas reivindicações, pode ser suficiente para incitar o medo, vergonha, e pânico.

Esta manipulação psicológica é fundamental para o sucesso dos golpes de sextorção, empurrando os indivíduos para ações irracionais - especificamente, para completar específico exigências de pagamento. A chave para frustrar estas tentativas reside em reconhecer os sinais de manipulação e responder com ceticismo informado, em vez de medo..

Por que os golpistas preferem o Bitcoin como forma de pagamento?

Bitcoin e outras criptomoedas são os métodos de pagamento preferidos para golpes de sextorção por vários motivos, o principal deles é o anonimato que oferecem. Ao contrário das transações financeiras tradicionais, Pagamentos Bitcoin podem ser feitos e recebidos sem revelar os usuários’ identidades, tornando extremamente difícil para as autoridades rastrear os golpistas.

Além disso, As transações de Bitcoin são irreversíveis, garantindo que uma vez feito o pagamento, a vítima não pode recuperar seus fundos, mesmo depois de perceber o golpe. Essa combinação de anonimato e finalidade torna o Bitcoin uma ferramenta atraente para golpistas que buscam explorar suas vítimas sem deixar rastros em papel..

Etapas a serem seguidas se você recebeu um “Olá Perv” O email

Recebendo um “Olá Perv” e-mail pode ser perturbador, provocando medo e confusão. Embora a reação imediata possa ser pânico, é crucial manter a calma e abordar a situação com a mente clara. Agir precipitadamente pode complicar as coisas, tornando você vulnerável a novos golpes. Siga estas etapas para proteger suas informações e tranquilidade.

Ações imediatas para garantir sua segurança

- Não responda nem pague: A primeira regra é não se envolver. Responder ou pagar o resgate exigido apenas marca você como um alvo suscetível para golpes futuros.

- Exclua o e-mail:

Remova o e-mail fraudulento da sua caixa de entrada. Isso evita interações acidentais no futuro e ajuda você a seguir em frente com a tentativa.

- Faça uma varredura no seu sistema: Use uma ferramenta anti-malware confiável como o SpyHunter para verificar seu sistema em busca de qualquer malware que possa ter sido instalado sem o seu conhecimento. Isso garante que seu sistema esteja limpo e protegido contra ameaças ocultas.

- Alterar senhas comprometidas: Se o e-mail incluir uma senha que você reconhece, altere-o imediatamente junto com quaisquer outras contas que usem senhas iguais ou semelhantes. Opte por forte, senhas exclusivas para cada conta.

- Entre em contato com seu banco: Se você compartilhou informações financeiras recentemente ou suspeita de transações não autorizadas, entre em contato com seu banco para alertá-los sobre possíveis fraudes. Isso pode evitar perdas financeiras e proteger suas contas.

Protegendo suas informações pessoais após uma tentativa de fraude

Depois de lidar com as consequências imediatas de um “Olá Perv” email embuste, é essencial tomar medidas para proteger suas informações pessoais de forma mais ampla.

- Habilitar autenticação multifator (MFA): Ative o MFA em todas as plataformas que o oferecem. Isso adiciona uma camada extra de segurança, tornando mais difícil para os invasores obterem acesso não autorizado.

- Mantenha-se informado: Eduque-se sobre golpes on-line comuns e as ameaças à segurança cibernética mais recentes. O conhecimento é uma ferramenta poderosa na prevenção de ataques futuros.

- Atualize o software regularmente: Certifique-se de que todo o seu software esteja atualizado, incluindo sistemas operacionais e programas antivírus. Software desatualizado pode ser vulnerável a ataques.

- Seja cauteloso com downloads: Evite baixar software ou abrir anexos de fontes desconhecidas. Eles podem conter malware destinado a comprometer seu sistema ou roubar informações pessoais.

- Use software antivírus confiável: Uma solução antivírus robusta como o SpyHunter pode proteger sua vida digital detectando e removendo malware, e fornecendo proteção em tempo real contra ameaças.

Seguindo estas etapas e mantendo a vigilância, você pode reduzir significativamente o risco de ser vítima de “Olá Perv” e outros golpes de e-mail. É importante lembrar que essas ameaças dependem da indução do pânico para atrapalhar seu julgamento. Manter a cabeça fria e tomar medidas decisivas é sua melhor defesa.

Medidas preventivas para evitar fraudes por e-mail

Num mundo online repleto de fraudes e phishing tentativas, tomar medidas proativas para proteger seu e-mail é mais importante do que nunca. Implementando algumas estratégias simples, você pode reduzir significativamente o risco de ser vítima desses esforços maliciosos. Veja como proteger você e sua identidade digital contra invasões indesejadas.

Fortalecendo a segurança de e-mail: Dicas e truques

Melhorar a segurança do seu e-mail é a primeira linha de defesa contra ameaças cibernéticas. Comece usando senhas fortes e exclusivas para cada uma de suas contas. Isso pode parecer uma dica básica, mas é crucial para manter uma segurança forte. Opte por senhas que combinem letras, números, e símbolos. Igualmente importante é permitir a autenticação de dois fatores (2FA) em todas as contas que o oferecem. Isso adiciona uma camada extra de proteção, tornando mais difícil para os hackers obterem acesso não autorizado às suas informações pessoais.

- Atualizar regularmente suas senhas e evitar o uso da mesma senha em vários sites.

- Tenha cuidado com e-mails não solicitados, especialmente aqueles que solicitam informações pessoais ou financeiras.

- Use filtros de e-mail e configurações de segurança para ajudar a filtrar e-mails potencialmente perigosos.

- Seja seletivo sobre onde você compartilha seu endereço de e-mail, especialmente em sites e fóruns online.

Como educar amigos e familiares sobre golpes por e-mail

Proteger-se contra golpes por e-mail é uma coisa, mas é igualmente importante garantir que seus amigos e familiares também saibam como se manter seguros on-line. Comece compartilhando seu conhecimento sobre como reconhecer tentativas de phishing. Os principais indicadores incluem anexos inesperados, URLs com erros ortográficos, e solicitações de informações pessoais. Incentive-os a questionar a legitimidade de qualquer e-mail que pareça estranho’ e verificar o remetente por outros meios, se necessário.

- Compartilhe histórias de golpes comuns para tornar os perigos mais relacionáveis e compreensíveis.

- Ensine-os a verificar novamente os URLs e endereços de e-mail dos remetentes antes de clicar em links ou anexos.

- Sugira a instalação de software de segurança confiável, como SpyHunter, que pode oferecer uma camada adicional de proteção, identificando e removendo ameaças maliciosas.

Por que atualizar seu software regularmente é crucial

Um aspecto frequentemente esquecido da segurança digital é a importância de manter o software atualizado. Isso vai além do sistema operacional; inclui todos os aplicativos e especialmente seu software antivírus. Os desenvolvedores frequentemente lançam atualizações e patches para solucionar vulnerabilidades que os cibercriminosos podem explorar. Configurando seu software para atualização automática, você pode garantir que estará sempre executando a versão mais segura.

- Atualizações regulares de software ajudam a proteger contra as ameaças mais recentes, corrigindo falhas de segurança.

- Verifique se há atualizações em todos os dispositivos, incluindo smartphones e tablets, pois estes também podem ser alvo de golpistas.

- Considere usar uma solução de segurança dedicada como o SpyHunter, que é constantemente atualizado para combater o cenário de ameaças em constante evolução, garantindo que seu sistema permaneça protegido contra possíveis golpes por e-mail.

Ao adoptar estas medidas simples mas eficazes, você pode criar um sistema de defesa robusto contra golpes por e-mail, protegendo suas informações pessoais e as de seus entes queridos. Lembrar, manter-se informado e cauteloso é a sua melhor arma na batalha contínua contra ameaças cibernéticas.

Implementando práticas de segurança robustas para proteção de longo prazo

Numa época em que as ameaças digitais surgem em cada esquina, estabelecer práticas de segurança sólidas é crucial para proteger informações pessoais e confidenciais de golpistas e cibercriminosos. Uma das etapas mais simples, porém mais eficazes, que você pode tomar é garantir que sua higiene digital seja impecável. Isso inclui atualizar regularmente suas senhas, estar atento aos links e anexos em que você clica, e manter-se informado sobre as últimas tendências e ameaças de segurança cibernética. Não se trata apenas de se proteger de ameaças imediatas, mas também de estabelecer uma base que mantenha a sua presença digital segura a longo prazo..

Utilizando autenticação multifator: Imperdível

Autenticação multifator (MFA) adiciona uma camada adicional de segurança que vai além do modelo tradicional de nome de usuário e senha. Ao exigir dois ou mais métodos de verificação – como uma senha combinada com um código de mensagem de texto ou um fator biométrico – a MFA garante que, mesmo que uma credencial seja comprometida, usuários não autorizados não podem obter acesso facilmente às suas contas. Configurando MFA em todas as suas contas críticas, incluindo e-mails, bancário, e mídias sociais, reduz substancialmente o risco de roubo de identidade e acesso não autorizado.

- Comece com contas essenciais: Comece protegendo suas contas mais confidenciais, como e-mail e serviços bancários on-line, para garantir que eles estejam protegidos contra acesso não autorizado.

- Explore as opções de autenticação: Muitos serviços oferecem várias formas de MFA. Escolha um que equilibre segurança com conveniência, como aplicativos de autenticação, que geralmente são mais seguros que os códigos SMS.

- Revisão e atualização regulares: Crie o hábito de verificar e atualizar periodicamente suas configurações de MFA para evitar novas vulnerabilidades.

O papel do software antivírus abrangente na prevenção de fraudes

O software antivírus desempenha um papel fundamental na manutenção da sua segurança online. Programas antivírus eficazes fazem mais do que apenas procurar e remover malware; eles oferecem proteção em tempo real contra uma ampla gama de ameaças, incluindo vírus, spyware, ransomware, e ataques de phishing. Com novas ameaças sendo desenvolvidas diariamente, ter uma solução antivírus abrangente e atualizada regularmente não é negociável para quem busca proteger seu ambiente digital.

- Selecionando o antivírus certo: Opte por um software antivírus confiável que forneça proteção abrangente contra ameaças. Considere recursos como verificação em tempo real, atualizações automáticas, e a capacidade de detectar e bloquear tentativas de phishing.

- Verificações periódicas: Além da proteção em tempo real, agende verificações completas regulares do sistema para detectar quaisquer ameaças que possam ter escapado.

- Mantenha a proteção atualizada: Certifique-se de que seu software antivírus esteja sempre atualizado para a versão mais recente. Os cibercriminosos evoluem constantemente suas táticas, e manter-se atualizado significa que você estará protegido contra as ameaças mais recentes.

Para quem procura uma camada avançada de proteção, SpyHunter oferece uma solução robusta projetada para detectar, retirar, e bloquear malware, programas potencialmente indesejados (PUPs), e outros objetos maliciosos. Ao integrar tecnologia de ponta, SpyHunter garante que sua segurança digital nunca seja comprometida.

Detectando malware e scamware: Mantenha seus dispositivos seguros

À medida que o ambiente digital se torna cada vez mais complexo, ficar à frente de malware e scamware é crucial para proteger dados pessoais e organizacionais. Esses tipos de software malicioso são projetados para se infiltrar, danificar, ou obter acesso não autorizado ao seu sistema de computador, muitas vezes levando ao roubo ou perda de dados. Reconhecer os indicadores de malware e scamware pode ajudá-lo a tomar medidas imediatas para evitar possíveis danos.

O malware pode se manifestar de diversas formas, incluindo vírus, vermes, cavalos de Tróia, e ransomware. Os sinais típicos de infecção incluem uma lentidão repentina no desempenho do computador, anúncios pop-up inesperados, e o aparecimento de aplicativos ou arquivos desconhecidos. Pop-ups de scamware, frequentemente encontrado através de e-mails de phishing, engana os usuários para que comprometam sua segurança. Cuidado com e-mails solicitando informações confidenciais, mensagens ameaçadoras exigindo ação imediata, ou ofertas que parecem boas demais para ser verdade.

Para detectar efetivamente atividades maliciosas, esteja atento às mudanças no desempenho do seu sistema e mantenha

- janelas

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft borda

- Safári

- Internet Explorer

- Parar pop-ups push

How to Remove Hello Perv from Windows.

Degrau 1: Scan for Hello Perv with SpyHunter Anti-Malware Tool

Degrau 2: Inicialize seu PC no modo de segurança

Degrau 3: Uninstall Hello Perv and related software from Windows

Etapas de desinstalação para Windows 11

Etapas de desinstalação para Windows 10 e versões mais antigas

Aqui é um método em alguns passos simples que deve ser capaz de desinstalar a maioria dos programas. Não importa se você estiver usando o Windows 10, 8, 7, Vista ou XP, esses passos vai começar o trabalho feito. Arrastando o programa ou a sua pasta para a lixeira pode ser um muito má decisão. Se você fizer isso, pedaços e peças do programa são deixados para trás, e que pode levar a um trabalho instável do seu PC, erros com as associações de tipo de arquivo e outras atividades desagradáveis. A maneira correta de obter um programa fora de seu computador é para desinstalá-lo. Fazer isso:

Siga as instruções acima e você vai com sucesso desinstalar a maioria dos programas.

Siga as instruções acima e você vai com sucesso desinstalar a maioria dos programas.

Degrau 4: Limpe todos os registros, Created by Hello Perv on Your PC.

Os registros normalmente alvo de máquinas Windows são os seguintes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Você pode acessá-los abrindo o editor de registro do Windows e excluir quaisquer valores, created by Hello Perv there. Isso pode acontecer, seguindo os passos abaixo:

Gorjeta: Para encontrar um valor criado-vírus, você pode botão direito do mouse sobre ela e clique "Modificar" para ver qual arquivo é definido para ser executado. Se este é o local do arquivo de vírus, remover o valor.

Gorjeta: Para encontrar um valor criado-vírus, você pode botão direito do mouse sobre ela e clique "Modificar" para ver qual arquivo é definido para ser executado. Se este é o local do arquivo de vírus, remover o valor.

Video Removal Guide for Hello Perv (janelas).

Get rid of Hello Perv from Mac OS X.

Degrau 1: Uninstall Hello Perv and remove related files and objects

O seu Mac irá então mostrar uma lista de itens que iniciar automaticamente quando você log in. Look for any suspicious apps identical or similar to Hello Perv. Verifique o aplicativo que você deseja parar de funcionar automaticamente e selecione no Minus (“-“) ícone para escondê-lo.

- Vamos para inventor.

- Na barra de pesquisa digite o nome do aplicativo que você deseja remover.

- Acima da barra de pesquisa alterar os dois menus para "Arquivos do sistema" e "Estão incluídos" para que você possa ver todos os arquivos associados ao aplicativo que você deseja remover. Tenha em mente que alguns dos arquivos não pode estar relacionada com o aplicativo que deve ter muito cuidado quais arquivos você excluir.

- Se todos os arquivos estão relacionados, segure o ⌘ + A botões para selecioná-los e, em seguida, levá-los a "Lixo".

In case you cannot remove Hello Perv via Degrau 1 acima:

No caso de você não conseguir encontrar os arquivos de vírus e objetos em seus aplicativos ou outros locais que têm mostrado acima, você pode olhar para eles manualmente nas Bibliotecas do seu Mac. Mas antes de fazer isso, por favor leia o aviso legal abaixo:

Você pode repetir o mesmo procedimento com os outros Biblioteca diretórios:

→ ~ / Library / LaunchAgents

/Biblioteca / LaunchDaemons

Gorjeta: ~ é ali de propósito, porque leva a mais LaunchAgents.

Degrau 2: Scan for and remove Hello Perv files from your Mac

When you are facing problems on your Mac as a result of unwanted scripts and programs such as Hello Perv, a forma recomendada de eliminar a ameaça é usando um programa anti-malware. O SpyHunter para Mac oferece recursos avançados de segurança, além de outros módulos que melhoram a segurança do seu Mac e a protegem no futuro.

Video Removal Guide for Hello Perv (Mac)

Remove Hello Perv from Google Chrome.

Degrau 1: Inicie o Google Chrome e abra o menu suspenso

Degrau 2: Mova o cursor sobre "Ferramentas" e, em seguida, a partir do menu alargado escolher "extensões"

Degrau 3: Desde o aberto "extensões" menu de localizar a extensão indesejada e clique em seu "Retirar" botão.

Degrau 4: Após a extensão é removido, reinicie o Google Chrome fechando-o do vermelho "X" botão no canto superior direito e iniciá-lo novamente.

Erase Hello Perv from Mozilla Firefox.

Degrau 1: Inicie o Mozilla Firefox. Abra a janela do menu:

Degrau 2: Selecione os "Add-ons" ícone do menu.

Degrau 3: Selecione a extensão indesejada e clique "Retirar"

Degrau 4: Após a extensão é removido, restart Mozilla Firefox fechando-lo do vermelho "X" botão no canto superior direito e iniciá-lo novamente.

Uninstall Hello Perv from Microsoft Edge.

Degrau 1: Inicie o navegador Edge.

Degrau 2: Abra o menu suspenso clicando no ícone no canto superior direito.

Degrau 3: A partir do menu drop seleccionar "extensões".

Degrau 4: Escolha a extensão suspeita de malware que deseja remover e clique no ícone de engrenagem.

Degrau 5: Remova a extensão maliciosa rolando para baixo e clicando em Desinstalar.

Remove Hello Perv from Safari

Degrau 1: Inicie o aplicativo Safari.

Degrau 2: Depois de passar o cursor do mouse para o topo da tela, clique no texto do Safari para abrir seu menu suspenso.

Degrau 3: A partir do menu, Clique em "preferências".

Degrau 4: Depois disso, selecione a guia 'Extensões'.

Degrau 5: Clique uma vez sobre a extensão que você deseja remover.

Degrau 6: Clique em 'Desinstalar'.

Uma janela pop-up aparecerá pedindo a confirmação de desinstalação a extensão. selecionar 'Desinstalar' novamente, and the Hello Perv will be removed.

Eliminate Hello Perv from Internet Explorer.

Degrau 1: Inicie o Internet Explorer.

Degrau 2: Clique no ícone de engrenagem denominado 'Ferramentas' para abrir o menu suspenso e selecione 'Gerenciar Complementos'

Degrau 3: Na janela 'Gerenciar Complementos'.

Degrau 4: Selecione a extensão que deseja remover e clique em 'Desativar'. Uma janela pop-up será exibida para informá-lo que você está prestes a desativar a extensão selecionada, e mais alguns add-ons pode ser desativado assim. Deixe todas as caixas marcadas, e clique em 'Desativar'.

Degrau 5: Após a extensão indesejada foi removido, reinicie o Internet Explorer fechando-o com o botão vermelho 'X' localizado no canto superior direito e reinicie-o.

Remova notificações push de seus navegadores

Desative as notificações push do Google Chrome

Para desativar quaisquer notificações push do navegador Google Chrome, Por favor, siga os passos abaixo:

Degrau 1: Vamos para Configurações no Chrome.

Degrau 2: Em Configurações, selecione “Configurações avançadas”:

Degrau 3: Clique em “Configurações de conteúdo”:

Degrau 4: Abrir "notificações”:

Degrau 5: Clique nos três pontos e escolha Bloco, Editar ou remover opções:

Remover notificações push no Firefox

Degrau 1: Vá para Opções do Firefox.

Degrau 2: Vá para as configurações", digite “notificações” na barra de pesquisa e clique "Configurações":

Degrau 3: Clique em “Remover” em qualquer site para o qual deseja que as notificações desapareçam e clique em “Salvar alterações”

Parar notificações push no Opera

Degrau 1: Na ópera, pressione ALT + P para ir para Configurações.

Degrau 2: Na pesquisa de configuração, digite “Conteúdo” para ir para Configurações de Conteúdo.

Degrau 3: Abrir notificações:

Degrau 4: Faça o mesmo que você fez com o Google Chrome (explicado abaixo):

Elimine notificações push no Safari

Degrau 1: Abra as preferências do Safari.

Degrau 2: Escolha o domínio de onde você gosta de push pop-ups e mude para "Negar" de "Permitir".

Hello Perv-FAQ

What Is Hello Perv?

The Hello Perv threat is adware or vírus redirecionar navegador.

Pode tornar o seu computador significativamente lento e exibir anúncios. A ideia principal é que suas informações provavelmente sejam roubadas ou mais anúncios sejam exibidos em seu dispositivo.

Os criadores de tais aplicativos indesejados trabalham com esquemas de pagamento por clique para fazer seu computador visitar tipos de sites arriscados ou diferentes que podem gerar fundos para eles. É por isso que eles nem se importam com os tipos de sites que aparecem nos anúncios. Isso torna o software indesejado indiretamente arriscado para o seu sistema operacional.

What Are the Symptoms of Hello Perv?

Existem vários sintomas a serem observados quando esta ameaça específica e também aplicativos indesejados em geral estão ativos:

Sintoma #1: Seu computador pode ficar lento e ter baixo desempenho em geral.

Sintoma #2: Você tem barras de ferramentas, add-ons ou extensões em seus navegadores da web que você não se lembra de ter adicionado.

Sintoma #3: Você vê todos os tipos de anúncios, como resultados de pesquisa com anúncios, pop-ups e redirecionamentos para aparecerem aleatoriamente.

Sintoma #4: Você vê os aplicativos instalados no seu Mac sendo executados automaticamente e não se lembra de instalá-los.

Sintoma #5: Você vê processos suspeitos em execução no Gerenciador de Tarefas.

Se você ver um ou mais desses sintomas, então os especialistas em segurança recomendam que você verifique se há vírus no seu computador.

Que tipos de programas indesejados existem?

De acordo com a maioria dos pesquisadores de malware e especialistas em segurança cibernética, as ameaças que atualmente podem afetar o seu dispositivo podem ser software antivírus desonesto, adware, seqüestradores de navegador, clickers, otimizadores falsos e quaisquer formas de PUPs.

O que fazer se eu tiver um "vírus" like Hello Perv?

Com algumas ações simples. Em primeiro lugar, é imperativo que você siga estas etapas:

Degrau 1: Encontre um computador seguro e conecte-o a outra rede, não aquele em que seu Mac foi infectado.

Degrau 2: Alterar todas as suas senhas, a partir de suas senhas de e-mail.

Degrau 3: Habilitar autenticação de dois fatores para proteção de suas contas importantes.

Degrau 4: Ligue para o seu banco para mude os detalhes do seu cartão de crédito (codigo secreto, etc.) se você salvou seu cartão de crédito para compras on-line ou realizou atividades on-line com seu cartão.

Degrau 5: Tenha certeza de ligue para o seu ISP (Provedor de Internet ou operadora) e peça a eles que alterem seu endereço IP.

Degrau 6: Mude o seu Senha do wifi.

Degrau 7: (Opcional): Certifique-se de verificar todos os dispositivos conectados à sua rede em busca de vírus e repita essas etapas para eles se eles forem afetados.

Degrau 8: Instale o anti-malware software com proteção em tempo real em todos os dispositivos que você possui.

Degrau 9: Tente não baixar software de sites que você não conhece e fique longe de sites de baixa reputação em geral.

Se você seguir essas recomendações, sua rede e todos os dispositivos se tornarão significativamente mais seguros contra quaisquer ameaças ou software invasor de informações e também estarão livres de vírus e protegidos no futuro.

How Does Hello Perv Work?

Uma vez instalado, Hello Perv can coletar dados utilização rastreadores. Esses dados são sobre seus hábitos de navegação na web, como os sites que você visita e os termos de pesquisa que você usa. Em seguida, é usado para direcionar anúncios ou vender suas informações a terceiros.

Hello Perv can also baixe outro software malicioso em seu computador, como vírus e spyware, que pode ser usado para roubar suas informações pessoais e exibir anúncios arriscados, que pode redirecionar para sites de vírus ou fraudes.

Is Hello Perv Malware?

A verdade é que os filhotes (adware, seqüestradores de navegador) não são vírus, mas pode ser tão perigoso pois eles podem mostrar e redirecioná-lo para sites de malware e páginas fraudulentas.

Muitos especialistas em segurança classificam programas potencialmente indesejados como malware. Isso ocorre devido aos efeitos indesejados que os PUPs podem causar, como exibir anúncios intrusivos e coletar dados do usuário sem o conhecimento ou consentimento do usuário.

About the Hello Perv Research

O conteúdo que publicamos em SensorsTechForum.com, this Hello Perv how-to removal guide included, é o resultado de uma extensa pesquisa, trabalho árduo e a dedicação de nossa equipe para ajudá-lo a remover o específico, problema relacionado ao adware, e restaure seu navegador e sistema de computador.

How did we conduct the research on Hello Perv?

Observe que nossa pesquisa é baseada em investigações independentes. Estamos em contato com pesquisadores de segurança independentes, graças ao qual recebemos atualizações diárias sobre o malware mais recente, adware, e definições de sequestrador de navegador.

além disso, the research behind the Hello Perv threat is backed with VirusTotal.

Para entender melhor esta ameaça online, por favor, consulte os seguintes artigos que fornecem detalhes conhecedores.