O Trojan tRat é uma arma perigosa usada contra usuários finais e empresas, principalmente por meio de mensagens de phishing de e-mail. Acredita-se que os criminosos por trás disso são altamente experientes. Nosso artigo dá uma visão geral do seu comportamento de acordo com as amostras recolhidas e os relatórios disponíveis, Também pode ser útil na tentativa de remover o vírus.

Resumo ameaça

| Nome | Trojan tRat |

| Tipo | troiano |

| Pequena descrição | O Trojan tRat é um vírus de computador projetado para se infiltrar silenciosamente nos sistemas de computador. |

| Os sintomas | As vítimas podem não sentir quaisquer sintomas aparentes de infecção. |

| distribuição Método | Instalações freeware, pacotes integrados, Scripts e outros. |

| Ferramenta de detecção |

Veja se o seu sistema foi afetado por malware

Baixar

Remoção de Malware Ferramenta

|

| Experiência de usuário | Participe do nosso Fórum para discutir o Trojan tRat. |

Trojan tRat - Métodos de distribuição

Acredita-se que o Trojan tRat tenha sido criado pelo mesmo grupo criminoso conhecido como TA505. É bem conhecido dos pesquisadores de segurança, pois esses hackers foram responsáveis por muitas campanhas direcionadas que transportavam amostras Dridex e Locky em 2014, 2016 e 2017. O principal método de distribuição por eles é o uso de campanhas de email de SPAM utilizando várias das táticas populares de phishing. Parece que após os ataques Dridex e Locky, o grupo mudou suas táticas para usar outro malware, incluindo Trojans.

As amostras de tRat capturadas nos ataques atuais e em andamento parecem ser ameaças recém-criadas, possivelmente pelo próprio coletivo.

A primeira onda de malware detectado foi detectada no final de setembro 2018 onde o um grupo desconhecido (possivelmente não TA505) distribuído documentos de escritório infectados. Várias táticas de golpe de phishing são usadas para enganar os destinatários, fazendo-os pensar que receberam uma notificação legítima de uma fonte conhecida, geralmente uma empresa ou serviço que eles reconhecem. Algumas das táticas são as seguintes:

- Documento Norton - Ao abrir esta mensagem de e-mail, os usuários verão o “Norton by Symantec” logotipo e o seguinte texto: Este documento foi protegido pelo Norton Security Premium. Para ver este documento protegido, clique “Ativar conteúdo” botão.

- Mensagem de vídeo do Trip Advisor - Este tipo de golpe de phishing se baseia no envio de documentos rich text que parecem ter sido enviados pelo popular portal Trip Advisor. Ao abri-los, uma tela de carregamento engana os usuários fazendo-os pensar que um vídeo incorporado não pôde ser aberto. Um texto em uma cor verde abaixo diz o seguinte: Para carregar o vídeo, clique no botão Habilitar Edição e Habilitar Conteúdo.

- Faturas - Uma campanha separada de phishing em outubro, desta vez operado pelos hackers TA505, foi detectado. Ele usa documentos rich text do Microsoft Word e Microsoft Publisher para criar faturas falsas. Os alvos são principalmente empresas ou grandes corporações. Para fazer com que as mensagens pareçam críveis o suficiente, elas são personalizadas como sendo enviadas por pessoas reais.

Prevemos que versões e campanhas futuras do Trojan tRat também possam usar outras estratégias. Métodos populares incluem a implantação de instaladores de aplicativos maliciosos que são versões modificadas por hackers de software legítimo e popular: aplicativos de produtividade, utilitários de sistema e suítes de criatividade. Os instaladores são retirados dos sites oficiais de download do fornecedor e modificados com o código necessário.

As campanhas de distribuição avançada podem ser coordenadas por meio de seqüestradores de navegador que são extensões criadas por hackers feitas para a maioria dos navegadores. Eles são enviados para os repositórios relevantes, frequentemente utilizando análises de usuários e credenciais de desenvolvedor falsas. Sempre que forem instalados, na maioria dos casos, serão feitas modificações nas configurações - página inicial, página de novas guias e mecanismo de pesquisa para redirecionar as vítimas a uma página controlada por hacker. Em seguida, a carga maliciosa será inserida.

Trojan tRat - Descrição detalhada

Uma das primeiras ações do Trojan tRat é instalar-se como um ameaça persistente. O mecanismo usado pelas amostras capturadas é copiar o arquivo do mecanismo principal para uma pasta de um software amplamente utilizado ou para o próprio sistema operacional. Ao fazer isso, os arquivos do cavalo de Tróia serão mascarados como pertencentes ao aplicativo ou serviço relevante. Uma medida adicional é a criação de um valor inicial que executa o Trojan sempre que o computador é iniciado.

Uma medida adicional é a criptografia do código do vírus, o que torna mais difícil de detectar usando varreduras de aplicativos comuns.

O principal objetivo do Trojan tRat é criar um ambiente estável, seguro e persistente conexão com um servidor controlado por hackers. Isso permite que os operadores de hackers espionem as vítimas, roubar seus dados e implantar outras cargas úteis.

Uma das ações dos criminosos é adquirir dados dos sistemas. Existem dois grupos de informações que são descritos:

- dados privados - O motor irá procurar sequências que possam expor diretamente a identidade das vítimas. Isso é feito procurando cadeias como o nome, localização, interesses e quaisquer credenciais da conta armazenados (nome de usuário, combinações de e-mail e senha). Ele pode pesquisar strings encontradas no disco rígido, sistema operacional e o conteúdo de aplicativos de terceiros.

- campanha Metrics - Pode gerar um relatório dos componentes de hardware instalados. configurações regionais e de usuário e valores de ambiente do sistema operacional.

Parece que os criminosos hackers usam a estrutura modular de tRat. Permite que eles incluam interativamente outras ameaças ao sistema. Os exemplos incluem a instalação de outras ameaças: ransomware, mineiros e etc..

Remover Trojan Trojan tRat

Se o seu sistema de computador foi infectado com o Trojan tRat troiano, você deve ter um pouco de experiência na remoção de malware. Você deve se livrar deste Trojan o mais rápido possível antes que ele possa ter a chance de se espalhar ainda mais e infectar outros computadores. Você deve remover o Trojan e siga o passo-a-passo guia de instruções fornecido abaixo.

Nota! Seu sistema de computador pode ser afetado por Trojan tRat e outras ameaças.

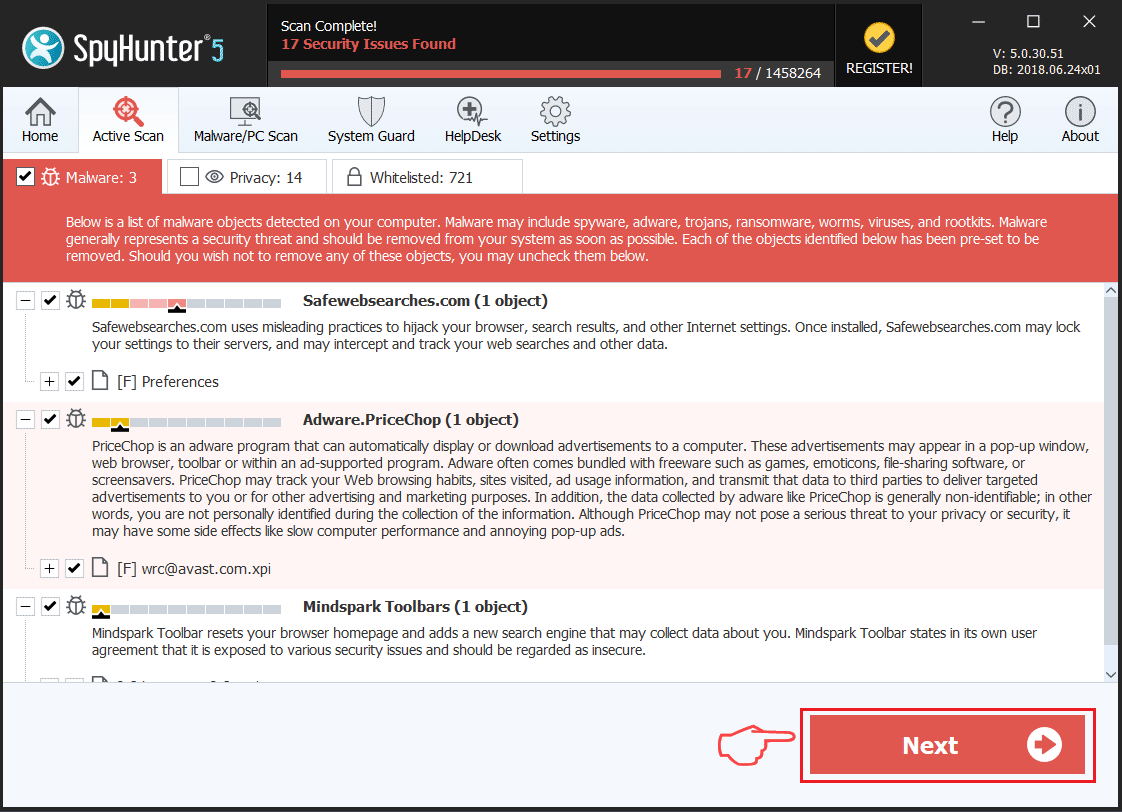

Analise o seu PC com SpyHunter

SpyHunter é uma ferramenta de remoção de malware poderoso projetado para ajudar os usuários com a análise de segurança do sistema em profundidade, detecção e remoção de Trojan tRat.

Tenha em mente, esse scanner de SpyHunter é apenas para detecção de malware. Se SpyHunter detecta malware em seu PC, você terá de comprar ferramenta de remoção de malware da SpyHunter para remover as ameaças de malware. Ler nossa SpyHunter 5 Reveja. Clique nos links correspondentes para verificar do SpyHunter EULA, Política de Privacidade e Ameaça Critérios de Avaliação.

Para remover o Trojan tRat Siga esses passos:

Use SpyHunter para fazer a varredura de programas maliciosos e indesejados

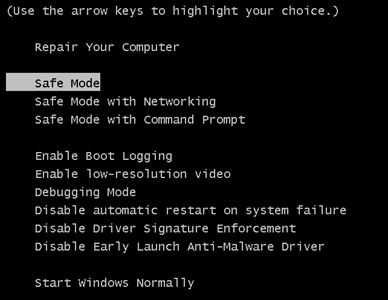

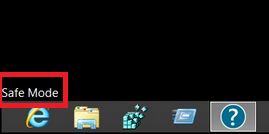

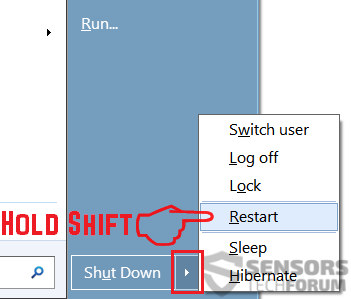

Preparation before removing tRat Trojan.

Antes de iniciar o processo de remoção real, recomendamos que você faça as seguintes etapas de preparação.

- Verifique se você tem estas instruções sempre aberta e na frente de seus olhos.

- Faça um backup de todos os seus arquivos, mesmo se eles poderiam ser danificados. Você deve fazer backup de seus dados com uma solução de backup em nuvem e segurar seus arquivos contra qualquer tipo de perda, até mesmo da maioria das ameaças graves.

- Seja paciente, pois isso pode demorar um pouco.

- Verificar malware

- Corrigir registros

- Remover arquivos de vírus

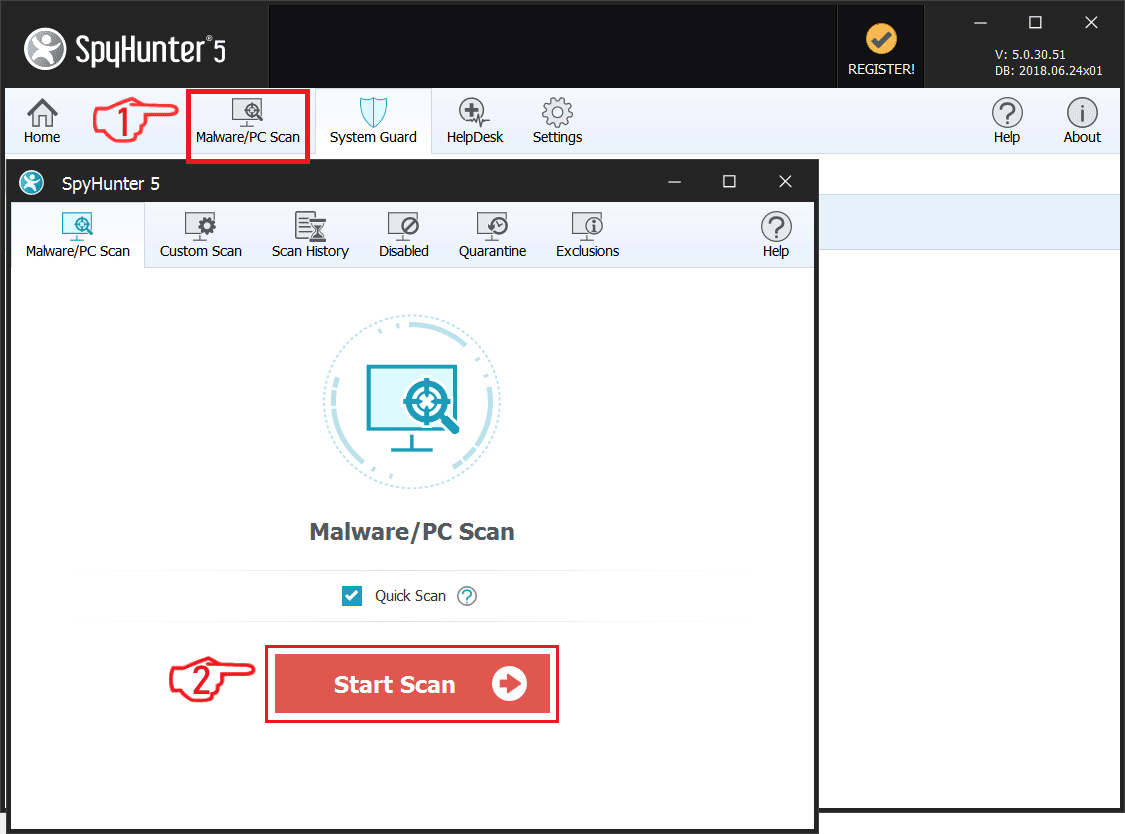

Degrau 1: Procure o Trojan tRat com a ferramenta SpyHunter Anti-Malware

Degrau 2: Limpe quaisquer registros, criado por tRat Trojan em seu computador.

Os registros normalmente alvo de máquinas Windows são os seguintes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Você pode acessá-los abrindo o editor de registro do Windows e excluir quaisquer valores, criado por tRat Trojan lá. Isso pode acontecer, seguindo os passos abaixo:

Gorjeta: Para encontrar um valor criado-vírus, você pode botão direito do mouse sobre ela e clique "Modificar" para ver qual arquivo é definido para ser executado. Se este é o local do arquivo de vírus, remover o valor.

Gorjeta: Para encontrar um valor criado-vírus, você pode botão direito do mouse sobre ela e clique "Modificar" para ver qual arquivo é definido para ser executado. Se este é o local do arquivo de vírus, remover o valor.Degrau 3: Find virus files created by tRat Trojan on your PC.

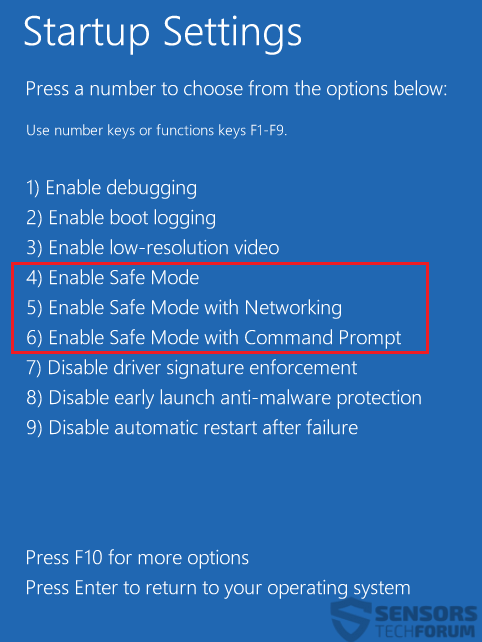

1.Para Windows 8, 8.1 e 10.

Por mais recentes sistemas operacionais Windows

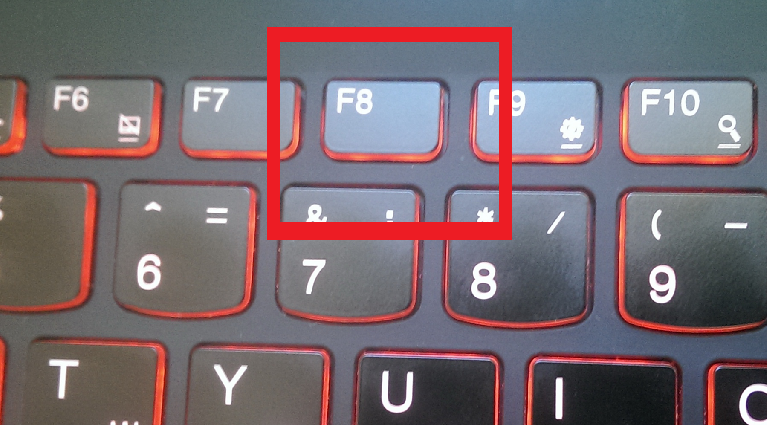

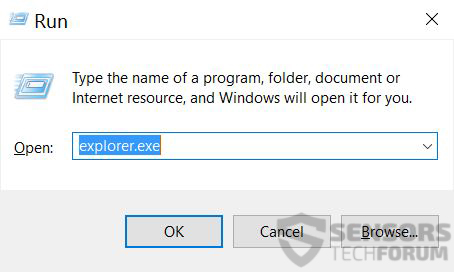

1: Em seu teclado, pressione + R e escrever explorer.exe no Corre caixa de texto e clique no Está bem botão.

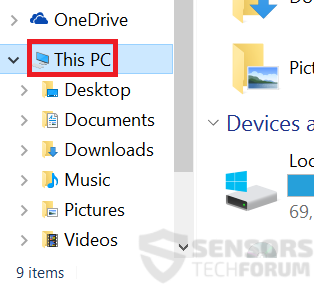

2: Clique em o seu PC na barra de acesso rápido. Isso geralmente é um ícone com um monitor e seu nome é ou “Meu Computador”, "Meu PC" ou “Este PC” ou o que você nomeou-o.

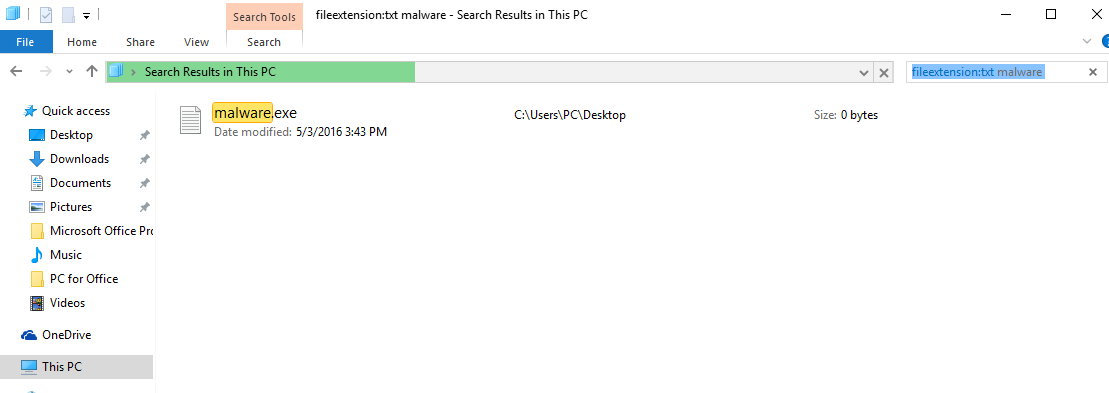

3: Navegue até a caixa de pesquisa no canto superior direito da tela do seu PC e digite "extensão de arquivo:” e após o qual digite a extensão do arquivo. Se você está à procura de executáveis maliciosos, Um exemplo pode ser "extensão de arquivo:Exe". Depois de fazer isso, deixe um espaço e digite o nome do arquivo você acredita que o malware tenha criado. Aqui está como ele pode aparecer se o arquivo foi encontrado:

NB. We recommend to wait for the green loading bar in the navigation box to fill up in case the PC is looking for the file and hasn't found it yet.

2.Para o Windows XP, Vista, e 7.

Para mais velhos sistemas operacionais Windows

Nos sistemas operacionais Windows mais antigos, a abordagem convencional deve ser a mais eficaz.:

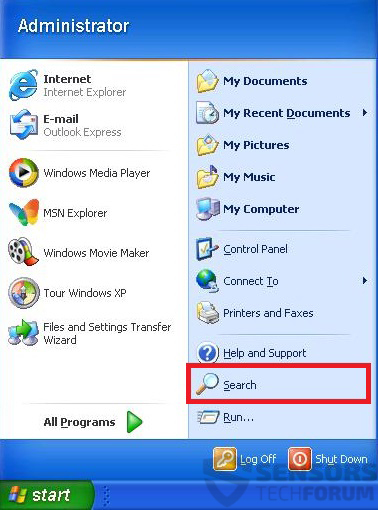

1: Clique no Menu Iniciar ícone (normalmente em seu inferior esquerdo) e depois escolher o Procurar preferência.

2: Após as aparece busca janela, escolher Mais opções avançadas a partir da caixa assistente de pesquisa. Outra forma é clicando em Todos os arquivos e pastas.

3: Depois que tipo o nome do arquivo que você está procurando e clique no botão Procurar. Isso pode levar algum tempo após o qual resultados aparecerão. Se você encontrou o arquivo malicioso, você pode copiar ou abrir a sua localização por Botão direito do mouse nele.

Agora você deve ser capaz de descobrir qualquer arquivo no Windows, enquanto ele está no seu disco rígido e não é escondido via software especial.

tRat Trojan FAQ

What Does tRat Trojan Trojan Do?

The tRat Trojan troiano é um programa de computador malicioso projetado para atrapalhar, danificar, ou obter acesso não autorizado para um sistema de computador. Pode ser usado para roubar dados confidenciais, obter controle sobre um sistema, ou iniciar outras atividades maliciosas.

Trojans podem roubar senhas?

sim, Trojans, like tRat Trojan, pode roubar senhas. Esses programas maliciosos are designed to gain access to a user's computer, espionar vítimas e roubar informações confidenciais, como dados bancários e senhas.

Can tRat Trojan Trojan Hide Itself?

sim, pode. Um Trojan pode usar várias técnicas para se mascarar, incluindo rootkits, criptografia, e ofuscação, para se esconder de scanners de segurança e evitar a detecção.

Um Trojan pode ser removido por redefinição de fábrica?

sim, um Trojan pode ser removido redefinindo o seu dispositivo para os padrões de fábrica. Isso ocorre porque ele restaurará o dispositivo ao seu estado original, eliminando qualquer software malicioso que possa ter sido instalado. Tenha em mente que existem Trojans mais sofisticados que deixam backdoors e reinfectam mesmo após uma redefinição de fábrica.

Can tRat Trojan Trojan Infect WiFi?

sim, é possível que um Trojan infecte redes Wi-Fi. Quando um usuário se conecta à rede infectada, o Trojan pode se espalhar para outros dispositivos conectados e pode acessar informações confidenciais na rede.

Os cavalos de Tróia podem ser excluídos?

sim, Trojans podem ser excluídos. Isso geralmente é feito executando um poderoso programa antivírus ou antimalware projetado para detectar e remover arquivos maliciosos. Em alguns casos, a exclusão manual do Trojan também pode ser necessária.

Trojans podem roubar arquivos?

sim, Trojans podem roubar arquivos se estiverem instalados em um computador. Isso é feito permitindo que o autor de malware ou usuário para obter acesso ao computador e, em seguida, roubar os arquivos armazenados nele.

Qual Anti-Malware Pode Remover Trojans?

Programas anti-malware como SpyHunter são capazes de verificar e remover cavalos de Tróia do seu computador. É importante manter seu anti-malware atualizado e verificar regularmente seu sistema em busca de software malicioso.

Trojans podem infectar USB?

sim, Trojans podem infectar USB dispositivos. Cavalos de Troia USB normalmente se espalham por meio de arquivos maliciosos baixados da Internet ou compartilhados por e-mail, allowing the hacker to gain access to a user's confidential data.

About the tRat Trojan Research

O conteúdo que publicamos em SensorsTechForum.com, this tRat Trojan how-to removal guide included, é o resultado de uma extensa pesquisa, trabalho árduo e a dedicação de nossa equipe para ajudá-lo a remover o problema específico do trojan.

How did we conduct the research on tRat Trojan?

Observe que nossa pesquisa é baseada em uma investigação independente. Estamos em contato com pesquisadores de segurança independentes, graças ao qual recebemos atualizações diárias sobre as definições de malware mais recentes, incluindo os vários tipos de trojans (Porta dos fundos, downloader, Infostealer, resgate, etc.)

além disso, the research behind the tRat Trojan threat is backed with VirusTotal.

Para entender melhor a ameaça representada por trojans, por favor, consulte os seguintes artigos que fornecem detalhes conhecedores.

1. Para o Windows XP, Vista e 7.

1. Para o Windows XP, Vista e 7. 2. Para Windows 8, 8.1 e 10.

2. Para Windows 8, 8.1 e 10. entradas de registro Fix criados por malware e PUPs no seu PC.

entradas de registro Fix criados por malware e PUPs no seu PC.

1. Instale o SpyHunter para procurar por Trojan tRat e remova-os.

1. Instale o SpyHunter para procurar por Trojan tRat e remova-os.