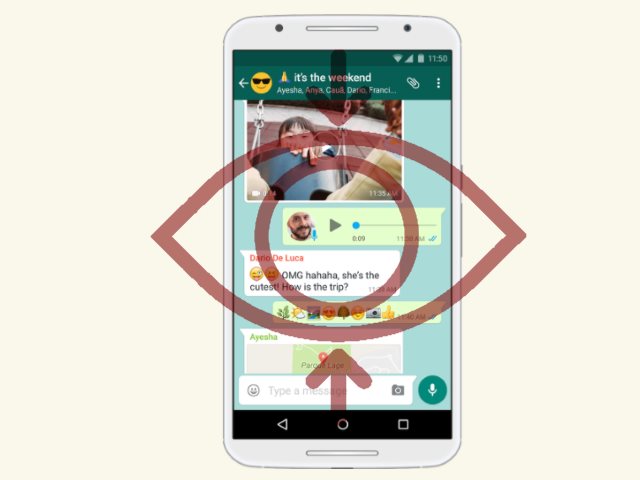

Um bug de segurança perigoso foi identificado nas populares WhatsApp e sinal aps Messenger que permite que hackers tenham acesso secretamente ganho para conversas em grupo criptografados. Os especialistas que descobriram o exploit revelam que o problema está nos servidores intermediários e em sua configuração. O fato de estarem entre os aplicativos móveis mais usados o torna uma vulnerabilidade séria.

WhatsApp e bugs de segurança de sinais expostos: Os bate-papos em grupo não são mais seguros

Criminosos de computador descobriram uma falha perigosa em dois dos aplicativos de mensagens mais populares - WhatsApp e Signal. Os bugs de segurança identificados permitem que os criminosos os explorem e revelem o conteúdo de chats de grupo criptografados. A vulnerabilidade não foi encontrada no próprio aplicativo, mas sim nos servidores intermediários que retransmitiram o tráfego de rede. Os pesquisadores afirmam que os usuários de malware que podem controlá-los podem secretamente adicionar novos membros a qualquer WhatsApp privado e bate-papos privados do Signal sem ter a permissão do administrador, que geralmente é necessária para fazer isso.

Ao contrário de outras soluções de infraestrutura, os aplicativos de mensagens fornecem os controles de conversação para os servidores que não são controlados de dentro do nó principal. O exemplo clássico de uma instância multi-chat (como o popular protocolo IRC) trabalhar em configurações assíncronas. As mensagens são postadas em um servidor central que entrega o conteúdo, mesmo se alguns dos membros do grupo estiverem offline. Duas vulnerabilidades principais permitem que uma intrusão de grupo ocorra. Os especialistas mostram como os hackers de computador podem se intrometer em conversas em grupo. Os invasores podem extrair todas as mensagens do grupo e também enviar suas próprias mensagens. O aplicativo Signal atribui privilégios administrativos a todos os usuários, que também são delegados aos hackers.

Metodologia de exploração de sinais e WhatsApp

Para obter acesso aos grupos, os criminosos precisam saber o ID do grupo relevante e o número de telefone de um de seus membros. Dois tipos de ataque podem ser executados. O básico exige que o usuário malicioso tenha sido um ex-membro do grupo. Eles podem registrar o ID do grupo usando um ID do cliente modificado e com as informações extraídas podem recuperar a entrada. O segundo tipo é a falsificação de credenciais que precisam ser passadas para os servidores de aplicativos intermediários. Não apenas os hackers podem extrair, remova e edite o conteúdo, mas eles também podem reordená-lo. Algumas das conclusões observam que o aplicativo WhatsApp para Android emprega um componente de verificação de chave que pode ser parcialmente contornado por razões de usabilidade.

Os pesquisadores observam que, embora esses exemplos se concentrem em um número limitado de aplicações populares, sua metodologia e modelos também podem ser aplicados a outros protocolos. Exemplos incluem: Todos, Fio e Facebook Messenger.