Ransomware scareware forsøg baseret på brugernes visning voksent indhold er ikke noget nyt, men de viser sig ofte at være en succes. En helt ny sådan kampagne blev for nylig opdaget af Lookout forskere på iOS Mobile Safari-browser, afpresse penge fra brugere, der kiggede obskønt indhold på deres enheder. Heldigvis, den sårbarhed, der førte til angrebene blev lappet i mandagens iOS patch.

Hvordan blev kampagnen gennemført?

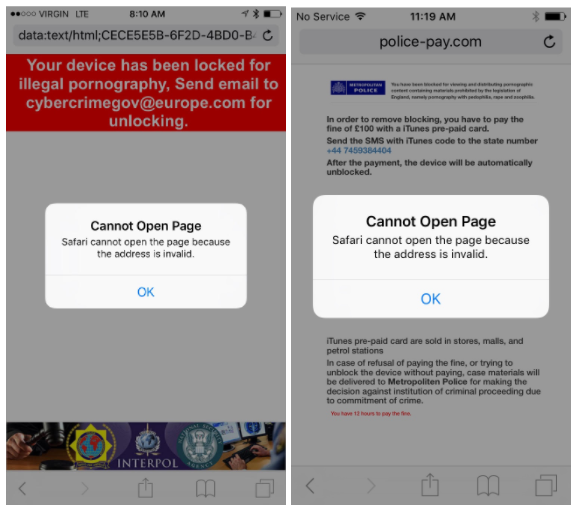

Den ransomware / scareware kampagne blev bygget på en sårbarhed, som er involveret vejen Safari viste JavaScript pop-ups. Angriberne udnyttede håndteringen af disse pop-up-dialogbokse i Mobile Safari hvilket resulterer i at forhindre brugeren i at bruge browseren. I det tidsrum, en truende (deraf scareware navnet på denne taktik) budskab ville blive vist til at tvinge offeret til at betale. Offeret ville blive blokeret, indtil løsesummen blev betalt i form af et iTunes-gavekort.

Relaterede: Sådan omgå Apples iOS Activation Lock på iPhone og iPad

Men, som forklarede af Lookout:

En kyndig bruger kunne genoprette funktionaliteten i Mobile Safari ved at rydde browserens cache via iOS Indstillinger - angrebet faktisk ikke kryptere alle data, og hold den løsesum. Dens formål er at skræmme offeret til at betale for at låse browseren, før han indser, at han ikke behøver at betale løsesummen at gendanne data eller få adgang til browseren.

Heldigvis, angrebet overflade blev fuldstændig udryddet med iOS 10.3 patch. Plastret ændret den måde, Mobile Safari håndterer website pop-up-dialoger, "hvilket gør dem pr-fanen i stedet at overtage hele app".

Angrebet blev oprindeligt rapporteret til Lookout support desk af en af virksomhedens brugere, der kører iOS 10.2. Brugeren sagde, at han havde mistet kontrollen over sin browser, efter at han har besøgt en hjemmeside. Forskere siger, at angrebene er baseret på denne kode synes at have været udviklet til ældre versioner af iOS, ligesom iOS 8. Men, exploit af pop-up-dialogbokse blev stadig muligt op til iOS 10.3.

Desuden, Det er meget sandsynligt, at svindlere bag denne scareware kampagne købt en stor mængde af domæner i et forsøg på at fange potentielle ofre søger efter anstødeligt indhold.