Forskere har vist, hvordan en lille gadget kaldet Zigbee Sniffer kunne bruges til at hacke smartphones, ligesom Xiaomi Mi. Angrebet er gennemført via udnyttelse af de samme porte på de flere følere, som er en del af ”smarthome” sensorer i indretningen. Denne hack er endnu en interessant udvikling i smartphone og tingenes internet-sektoren, tyder på, at der er mange forskere fokuseret på at forbedre det ved at demonstrere sådanne hacks. Dette hack resulterede i netværket snuse af ZigBee trådløse sprog, der anvendes specifikt til tingenes internet-enheder. Den hvide hat hacker måske ønsker at vise med dette at Xiaomi Mi-telefoner kan omdannes til et netværk sniffer af disse IoT enheder af en given hjem som følge af at ændre deres firmware.

Forskere har vist, hvordan en lille gadget kaldet Zigbee Sniffer kunne bruges til at hacke smartphones, ligesom Xiaomi Mi. Angrebet er gennemført via udnyttelse af de samme porte på de flere følere, som er en del af ”smarthome” sensorer i indretningen. Denne hack er endnu en interessant udvikling i smartphone og tingenes internet-sektoren, tyder på, at der er mange forskere fokuseret på at forbedre det ved at demonstrere sådanne hacks. Dette hack resulterede i netværket snuse af ZigBee trådløse sprog, der anvendes specifikt til tingenes internet-enheder. Den hvide hat hacker måske ønsker at vise med dette at Xiaomi Mi-telefoner kan omdannes til et netværk sniffer af disse IoT enheder af en given hjem som følge af at ændre deres firmware.

Hvad er der behov for The Hack?

En uafhængig forsker ved faire-ca-soi-meme.fr har lagt hele information hvori han hævder, at han lykkedes ved hjælp af tre billige sensorer:

- En fugtighed og temperaturføler.

- En bevægelsessensor.

- Sensor til åbning.

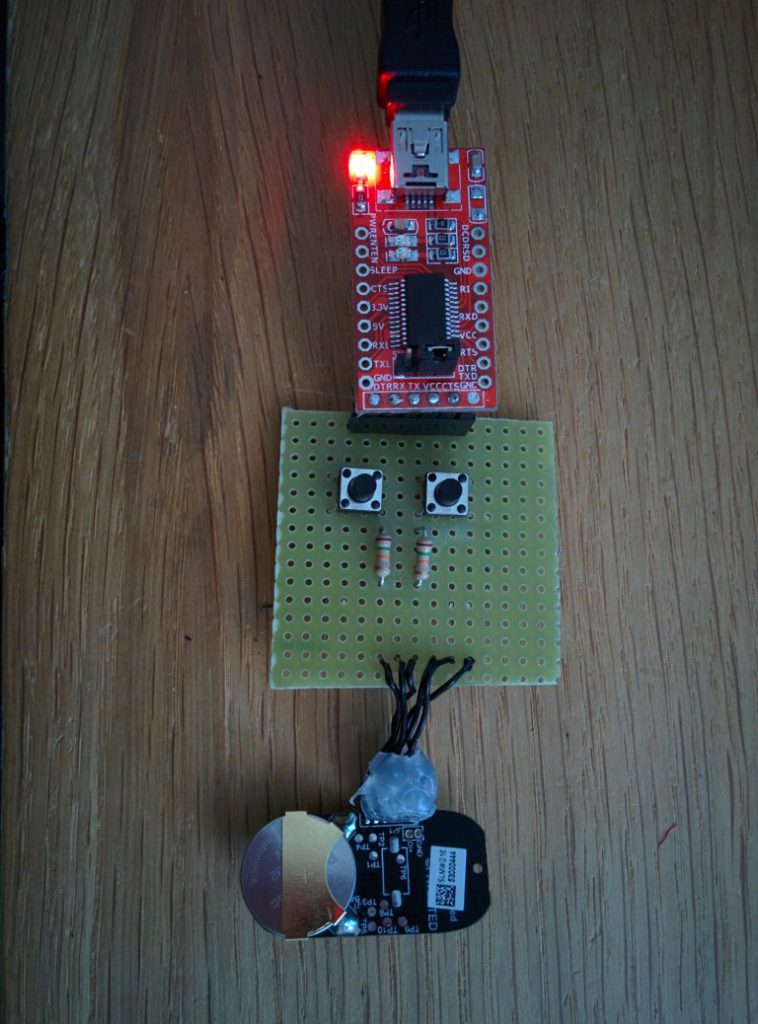

Hacker derefter forbundet Xiaomi programmering kort med døråbningen sensorer med konnektorer fra Xiaomi og begge disse anordninger blev forbundet til en såkaldt USB til TTL FTDI konverter. Slutresultatet ligner billedet nedenfor:

Den Hacking Forklaret

For hack til at arbejde, programmøren brugte en software, kaldet BeyondStudio for NXP og SDK. via dette, det var muligt at flashe Xiaomi sensor for temperatur og fugtighed. Efter blinkende det, softwaren kan bogstaveligt talt blive en Zigbee Sniffer.

På trods af visse problemer under installationen, programmøren rapporterer, at han formåede at ændre sensoren at sniffe oplysninger ud. Derefter, at analysere snusede trafik og forbinde hacket firmware, installeret i sensoren, forskeren brugt Zigbee sniffer software, som er kompatibel med det.

For at læse pakkerne, forskeren siger, at Wireshark er helt gratis og kan med held læse alt, men der er også en protokol analysator software, der kan bruges, kaldet ubique protokollen Analyzer.

Så udførte forskerne følgende aktiviteter:

- Startede sniffing hardware.

- Installeret den SmartHome software gateway.

- Parret sensor til døråbningen.

- Parret bevægelsesdetektor hardware.

I sidste ende, via Zigbee protokol, sensorerne var i stand til at kommunikere og opsnuse information fra enheden, og selv dekryptere den.

Det kan udtrække forskellige data, lignende kommandoer, forespørgsler og andre oplysninger. Udover disse oplysninger, hacker kunne også udtrække data fra sensorerne selv, men data var der i et krypteret format. Hackeren er overbevist om, at han med den rigtige firmware og sensorer kan drage fordel af andre enheder, såsom Raspberry Pi. Det kan også være muligt med den rigtige software til at udvikle og manipulere alle andre sensorer.

Billeder Kilde: https://faire-ca-soi-meme.fr