I ricercatori hanno dimostrato come un piccolo gadget chiamato Zigbee Sniffer potrebbe essere usato per incidere smartphone, come Xiaomi Mi. L'attacco è stata condotta tramite sfruttando le stesse porte dei vari sensori, che sono una parte dei sensori del dispositivo “Smarthome”. Questo hack è ancora un altro sviluppo interessante in smartphone e il settore degli oggetti, suggerendo che ci sono molti ricercatori si sono concentrati sul miglioramento esso dimostrando tali hack. Questo hack ha portato alla rete di sniffing del ZigBee lingua wireless utilizzata specificamente per i dispositivi IoT. Il white hat hacker potrebbe voler dimostrare con questo che i telefoni Xiaomi Mi potrebbero essere trasformati in uno sniffer di rete di questi dispositivi IoT di un dato origine a causa della modifica del firmware.

I ricercatori hanno dimostrato come un piccolo gadget chiamato Zigbee Sniffer potrebbe essere usato per incidere smartphone, come Xiaomi Mi. L'attacco è stata condotta tramite sfruttando le stesse porte dei vari sensori, che sono una parte dei sensori del dispositivo “Smarthome”. Questo hack è ancora un altro sviluppo interessante in smartphone e il settore degli oggetti, suggerendo che ci sono molti ricercatori si sono concentrati sul miglioramento esso dimostrando tali hack. Questo hack ha portato alla rete di sniffing del ZigBee lingua wireless utilizzata specificamente per i dispositivi IoT. Il white hat hacker potrebbe voler dimostrare con questo che i telefoni Xiaomi Mi potrebbero essere trasformati in uno sniffer di rete di questi dispositivi IoT di un dato origine a causa della modifica del firmware.

Ciò che è necessario per la Hack?

Un ricercatore indipendente al faire-ca-soi-meme.fr ha pubblicato l'intero informazioni in cui sostiene riuscì con tre sensori a basso costo:

- Un sensore di umidità e temperatura.

- Un sensore di movimento.

- Sensore per aprire una porta.

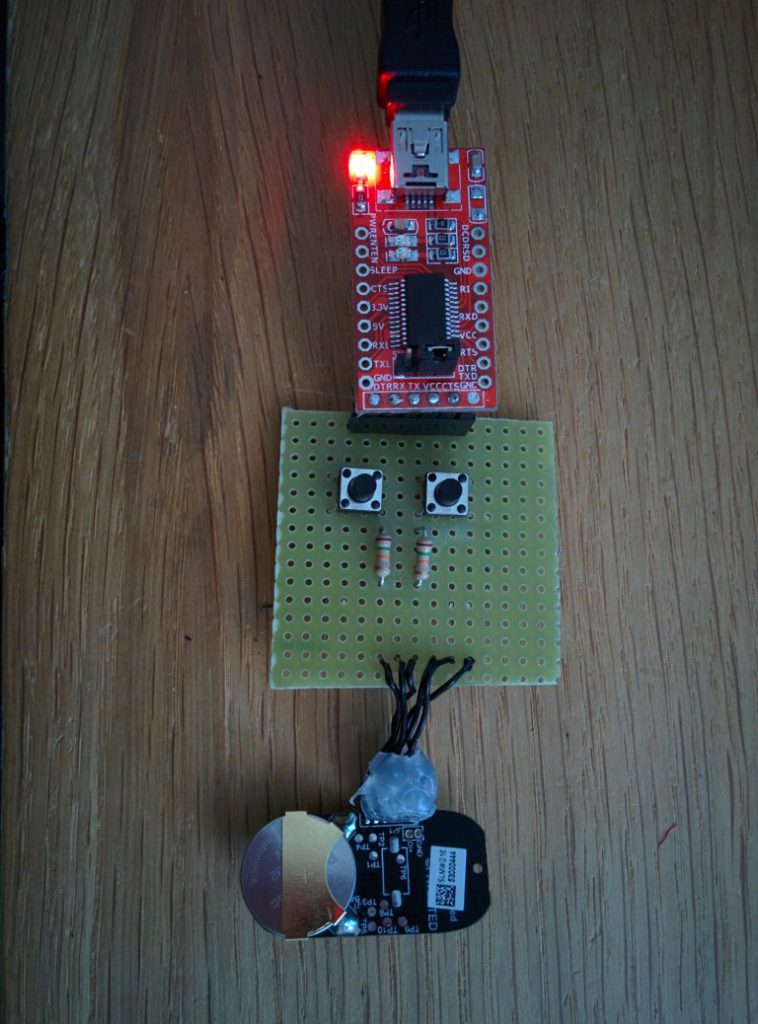

L'hacker poi collegato scheda di programmazione Xiaomi con il sensore di apertura della porta tramite connettori da Xiaomi e entrambi questi dispositivi sono stati collegati ad un cosiddetto USB a TTL FTDI convertitore. Il risultato finale si presenta come l'immagine qui sotto:

L'Hacking Explained

Per l'hack al lavoro, il programmatore ha utilizzato un software, chiamato BeyondStudio per NXP e SDK. attraverso questo, è stato possibile lampeggiare il sensore Xiaomi di temperatura e umidità. Dopo lampeggiante esso, il software può letteralmente diventare uno Zigbee Sniffer.

Nonostante alcuni problemi durante l'installazione, il programmatore segnala che è riuscito a modificare il sensore per annusare le informazioni fuori. Poi, per analizzare il traffico annusato e collegare il firmware hacked, installato nel sensore, il ricercatore utilizzato software sniffer Zigbee che è compatibile con esso.

Per leggere i pacchetti, il ricercatore dice che Wireshark è completamente gratuito e può leggere con successo tutto, ma v'è anche un software analizzatore di protocollo che può essere utilizzato, chiamato Ubique Protocol Analyzer.

Poi i ricercatori hanno effettuato le seguenti attività:

- Iniziato l'hardware sniffing.

- Installato il gateway software SmartHome.

- Accoppiato il sensore di apertura della porta.

- Accoppiato l'hardware rilevatore di movimento.

Alla fine, tramite il protocollo ZigBee, i sensori sono stati in grado di comunicare e fiutare informazioni dal dispositivo e anche decifrarlo.

Si può estrarre dati diversi, come comandi, query e altre informazioni. Oltre a queste informazioni, l'hacker potrebbe anche estrarre dati dai sensori stessi, ma i dati non c'era in un formato crittografato. L'hacker è convinto che con il firmware giusto e sensori che possono trarre vantaggio da altri dispositivi, come il Raspberry Pi. Può anche essere possibile con il software giusto per sviluppare e manipolare ogni altri sensori.

Images Fonte: https://faire-ca-soi-meme.fr