Stadig mere sofistikerede og innovative måder er ved at blive udviklet af cyberkriminelle for at sikre, at de kan bryde ind systemer. Her er flere formørkelse teknikker, der anvendes af hackere med måder, du kan beskytte dig selv fra dem.

Formørkelse er meget brugt af malware forfattere til at unddrage antivirus scannere. Det er vigtigt at analysere, hvordan disse formørkelse teknikker bruges i malware. Med nye metoder og teknologier, der udvikles på en eksponentiel niveau, det bliver en stedsegrøn problem for cybersikkerhed forsker til at udforske.

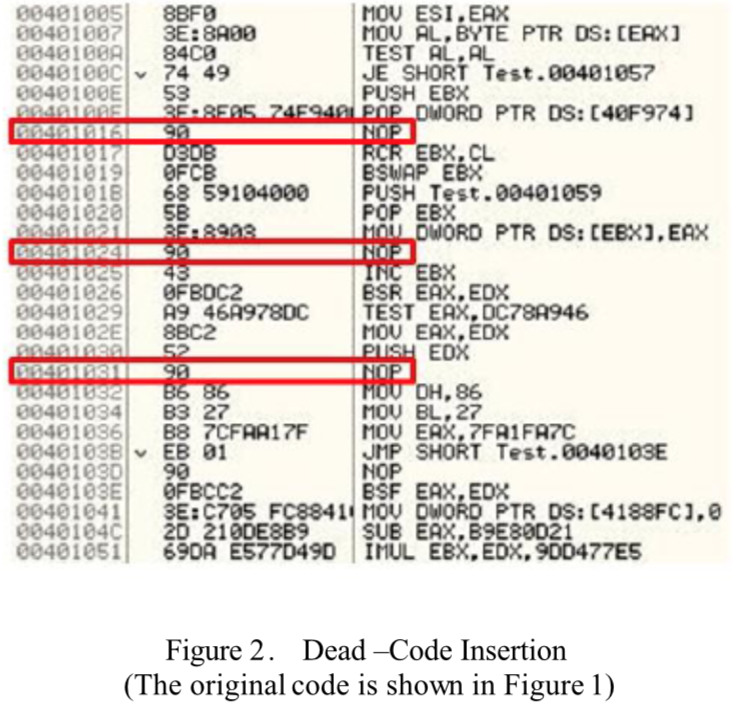

1. Dead-kode Indsættelse

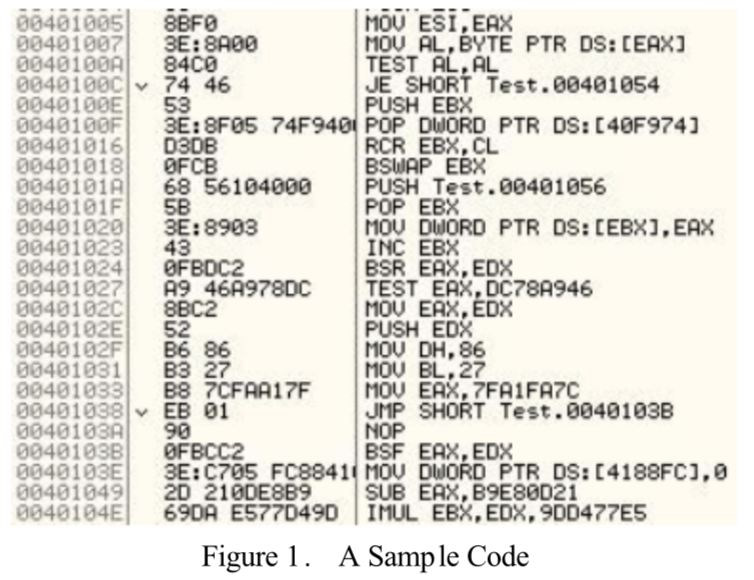

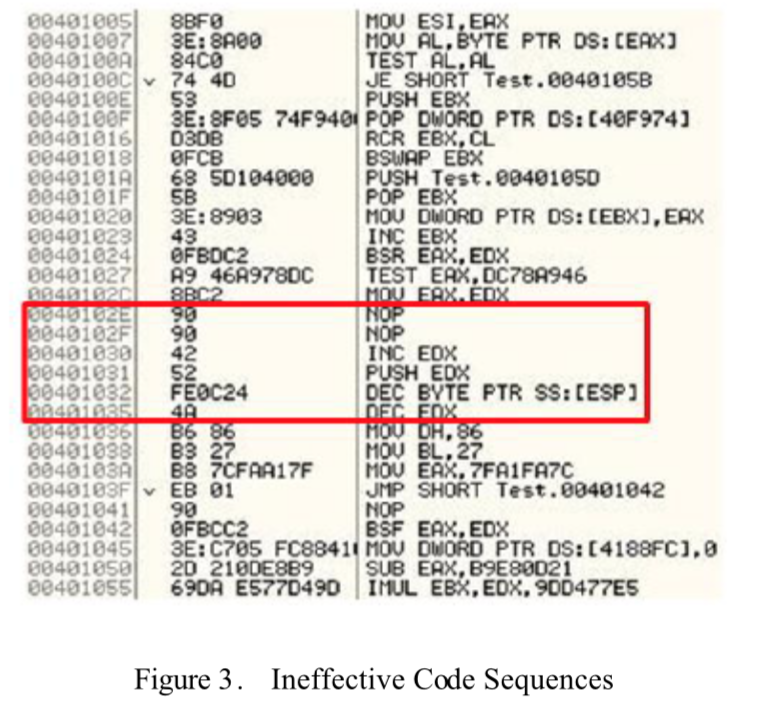

Dette er en simpel rudimentær teknik, der fungerer ved at tilføje ineffektive instruktioner til et program til at ændre sit udseende, dog, ikke ændre dets adfærd. Figur 1 og 2 vise, hvor nemt det er for det oprindelige stykke kode, der skal korrumperet ved at tilføje i NOP instruktioner. For at bekæmpe dead-kode indsættelser, signatur baseret antivirus scannere bør være i stand til at slette de ineffektive anvisninger før analyse. Således, den obfuscating kode, forsøge at sikre sin overlevelse og gøre afsløring vanskeligere, nogle kodesekvenser kunne præsentere sig selv som vist i figur 3.

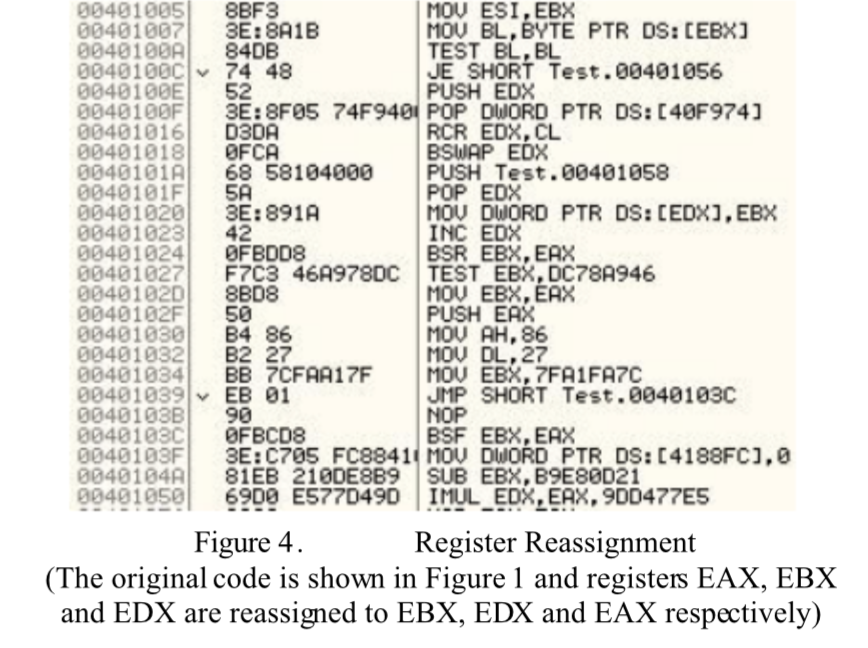

2. Registrer omplacering

Registrer omplacering er en teknik, som skifter registre fra generation til generation, mens i mellemtiden det holder programkoden uden at ændre dens opførsel. Figur 4 illustrerer et eksempel, hvorved den oprindelige kode, der bruges i fig har udviklet sig gennem skifte registrene. (Ansat ved Win95 / Regswap virus)

Bemærk, at wildcard søgning kan gengive denne obfuscating teknik ubrugelig.

3. subroutine Genbestilling

Subroutine genbestilling er en obfuscating teknik, der gør det oprindelige stykke kode sværere at opdage ved antivirus-programmer ved at ændre rækkefølgen af kodens subrutiner i et randomiseret måde. Det er en meget klog måde at sige, at denne teknik kan generere n! forskellige varianter, hvorved n er antallet af subrutiner, f.eks, Win32 / Ghost havde ti underprogrammer, betyder 10! = 3628800 forskellige generationer af koden.

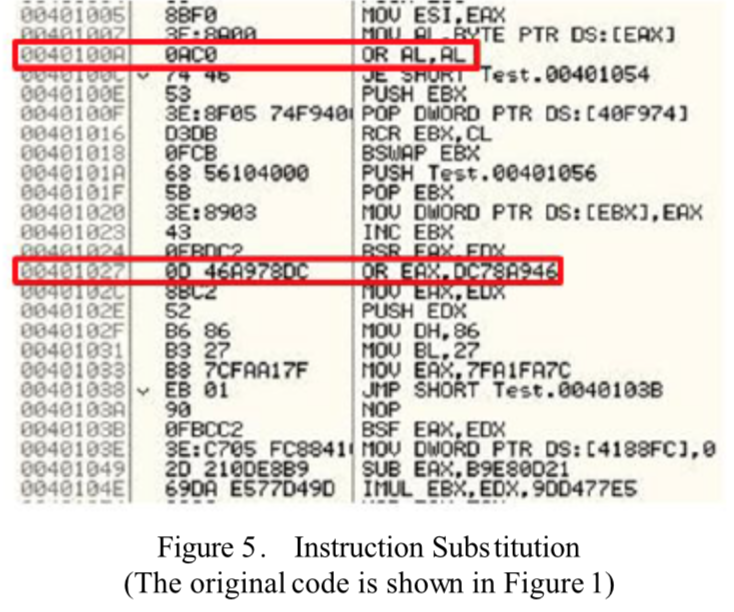

4. Instruktion Subrutiner

Denne form for formørkelse teknik sørger for den oprindelige kode udvikler sig ved at erstatte nogle instruktioner med andre ækvivalenter til de oprindelige instruktioner dem. At tage et eksempel fra figur 5, xor kan erstattes med sub og mov kan udskiftes med push / pop. Denne teknik kan ændre koden til et bibliotek af tilsvarende instruktioner.

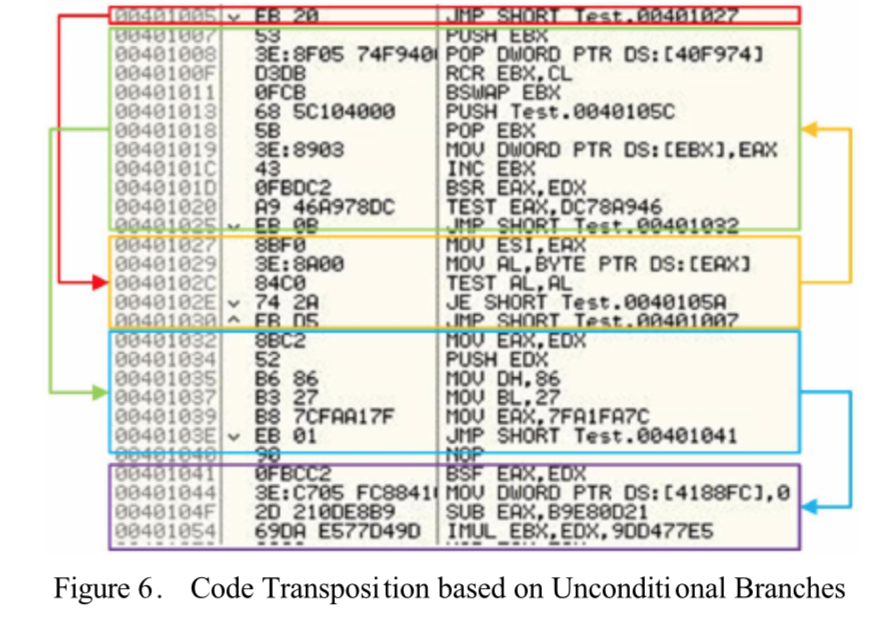

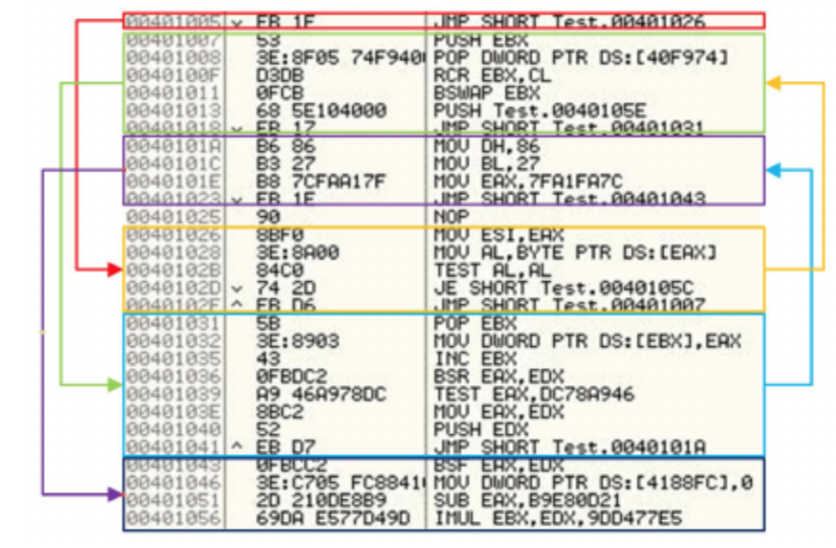

5. kode Transport

Kode gennemførelse anvender en genbestilling af sekvenser af instruktion af en original kode uden at have nogen synlig effekt på koden adfærd. Hovedsagelig, er der to metoder til at installere denne teknik til handling.

Den første metode, eksemplificeret i figur 6, blander tilfældigt instruktionerne, fortsætter på at genvinde den oprindelige udførelse ordre ved at indsætte de ubetingede filialer eller spring. En måde at bekæmpe denne form for formørkelse er at genoprette det oprindelige program ved at fjerne de ubetingede filialer eller spring. Sammenlignet med, den anden metode skaber nye generationer ved at vælge og rækkefølge for frie instruktioner, som ikke har nogen indflydelse på hinanden. Det er en sofistikeret og komplekst problem at finde de gratis vejledning. Denne fremgangsmåde er svært at gennemføre, dog, det kan også gøre udgifterne til afsløring høj. Figur 7 illustrerer den anden fremgangsmåde.

6. kode Integration

Kode integration blev først indført af Win95 / Zmist malware også kendt som Zmist. Den Zmist malware binder sig til koden for sit målprogram. For at udføre denne teknik af formørkelse, Zmist skal først dekompilere sit målprogram i små håndterbare genstande, og slot sig mellem dem, fortsætter på at samles igen den integrerede kode i en ny generation. Dette er langt en af de mest sofistikerede formørkelse teknikker og kan gøre afsløring og genopretning meget vanskeligt, samt dyre.

Måder at beskytte dig mod Avanceret Malware Obfuskering

Mange af de obfuscating teknikker diskuteret ovenfor enten omfatte ændring malware kode for at undgå signatur-baseret detektion eller ved hjælp af adfærd, der er skadelig, omend vi konkludere så i bakspejlet. Malware formørkelse er et komplekst spørgsmål i cybersikkerhed og selv om det kan være i stand til at ændre, hvordan det repræsenterer sig selv til brugeren, det kan ikke desto mindre ændre sin ondsindet adfærd, dermed meget af antivirus-software og avancerede afsløring løsninger baserer deres kerne afsløre princip om mistænkelig adfærd. Malware kan også tilslutning processer med kendte netværksfunktioner for at hjælpe maskere enhver ondsindet trafik.

Sådanne løsninger spille rollen som offer med alle de normale software, der følger med den gennemsnitlige bruger i et begreb opfundet som ”sandkasse”. Når systemet registrerer en mistænkelig virkende fil, det henretter dem i disse lukkede simulerede sandkasse miljøer for at teste deres troværdighed. Sådanne systemer kan præcist fortælle, hvis nogen mistænkelig fil ind i systemet er skadelig ved at overvåge for hundreder af kendte typiske malware adfærd.

Det er ikke til at sige kriminelle er ikke klar over sandkasser. Som en kendsgerning, nogle af de nyeste unddragelse taktik fungerer udelukkende med det formål at unddrage sig sandkasser. En sådan taktik inkluderer fingeraftryk sandkasse systemer - ved hjælp af teknikker, der spænder fra CPU timing kontrol kendte poster i registreringsdatabasen. Andre teknikker omfatter endda menneskelige interaktioner betyder at gå til længderne kontrollere, om musen er blevet flyttet for nylig, dermed, kontrollere, om computeren bliver brugt af et menneske, eller om det er automatiseret.

Hackere kan synes som den passive fjende, men malware forhandlere har allerede skabt beskyttere, der er i stand til at opdage nogle sandkasser. Ikke desto mindre, der har været nogle avancerede løsninger, der udvikles som tager dette i fuld hensyntagen. Derfor, nogle løsninger gør brug af hele systemet kode emulering og dermed skabe sandkasse miljøer, hvor de er i stand til at observere hver instruktion en ondsindet stykke software sender til CPU eller hukommelse. Denne form for synlighed giver mulighed for mere avancerede malware løsninger i forbindelse med afsløring malware formørkelse.

For at være beskyttet mod malware trusler udnytter avancerede formørkelse teknikker, ved hjælp af et stærkt anti-malware-løsning er et must.

Spy Hunter scanner kun detektere trussel. Hvis du ønsker, at truslen skal fjernes automatisk, du nødt til at købe den fulde version af anti-malware værktøj.Læs mere om SpyHunter Anti-Malware værktøj / Sådan fjernes SpyHunter

Hey kan du foreslå en gratis tilgængelig værktøj til dette ? Jeg ønsker at skabe malware testscenarier – Jeg glæder mig til at bruge disse teqniques at skabe målbart EICAR filer.

Hej, det er ikke ligefrem en god idé at foreslå sådanne værktøjer, men jeg vil bede i hacking fora (Russisk, for eksempel) for enhver værktøj, der kan arbejde for dig. Sådanne fora ligner følgende darkpro.ws.

Og også hvis du ønsker noget målbart, det er næsten umuligt, fordi de fleste nul-dage er ofte i databaser mest anti-malware og anti-virus selskaber, og hvis du ønsker at forblive målbart, du bliver nødt til at betale for det på underjordiske fora.