De plus en plus des moyens plus sophistiqués et innovants sont en cours d'élaboration par les cybercriminels pour assurer qu'ils peuvent introduire dans les systèmes. Voici plusieurs techniques d'obscurcissement employées par les pirates avec des moyens que vous pouvez vous protéger d'eux.

Obscurcissement est largement utilisé par les auteurs de logiciels malveillants pour échapper à des scanners antivirus. Il est essentiel d'analyser la façon dont ces techniques d'obscurcissement sont utilisées dans les logiciels malveillants. Avec de nouvelles méthodes et technologies en cours de développement à un niveau exponentiel, il devient un problème à feuilles persistantes pour chercheur en sécurité cybernétique pour explorer.

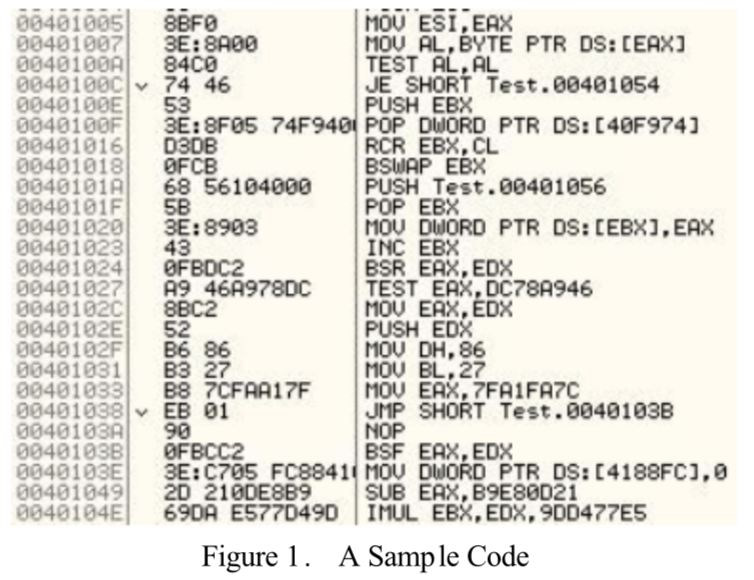

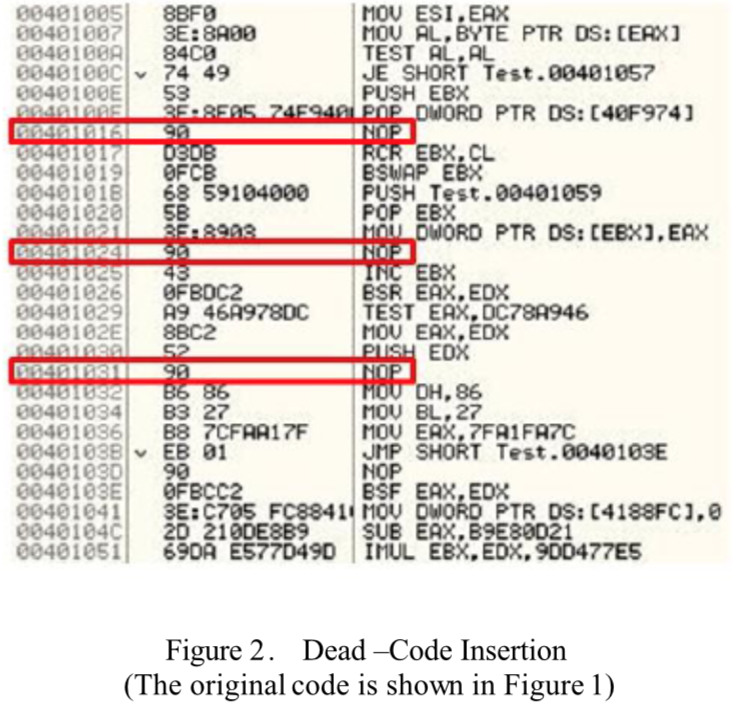

1. Dead-code d'insertion

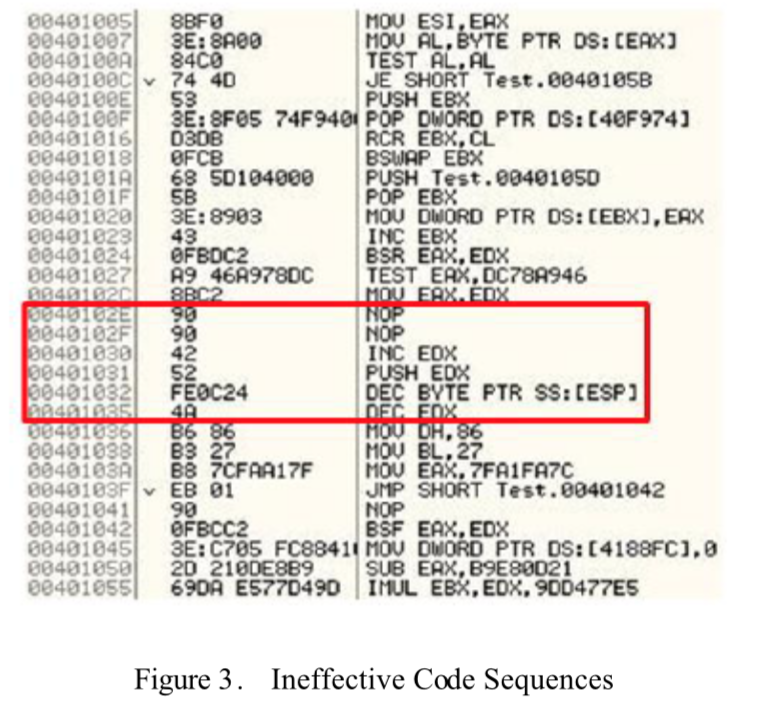

Ceci est une technique simple rudimentaire qui fonctionne en ajoutant des instructions inefficaces à un programme pour changer son apparence, cependant, ne pas modifier son comportement. Figure 1 et 2 afficher combien il est facile pour la pièce originale de code à obscurcie en ajoutant dans les instructions NOP. Pour lutter contre les insertions de code mort, les scanners antivirus à base de signatures doivent être en mesure de supprimer les instructions inefficaces avant l'analyse. Ainsi, le code obscurcissant, en essayant d'assurer sa survie et qui complique leur détection, certaines séquences de code peuvent se présenter comme le montre la figure 3.

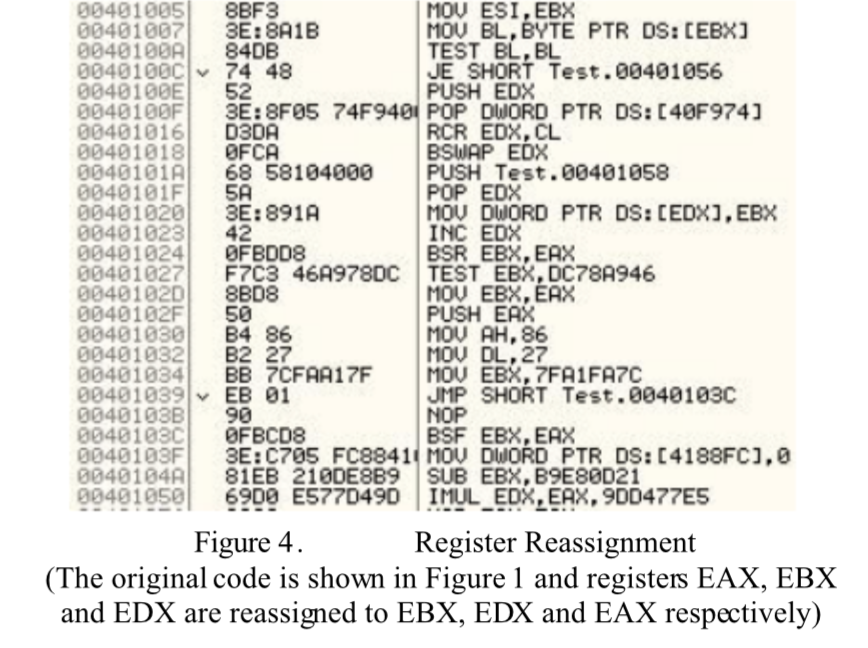

2. Inscrivez-Réaffectation

réattribution Inscrivez-vous est une technique qui passe les registres de génération en génération tout en attendant, il maintient le code de programme sans modifier son comportement. Figure 4 illustre un exemple dans lequel le code d'origine utilisé dans la figure a évolué à travers les registres de commutation. (Employé par le virus Win95 / Regswap)

Notez que la recherche générique peut rendre cette technique mascage inutile.

3. Sous-programme Reordering

réordonnancement est une technique Subroutine de mascage qui rend la pièce d'origine du code plus difficile à détecter par les programmes antivirus en changeant l'ordre des sous-routines du code de manière aléatoire. Il est un moyen très intelligent de dire que cette technique peut générer n! variantes différentes, où n est le nombre de sous-routines, par exemple, Win32 / Ghost avait dix sous-routines, sens 10! = 3628800 différentes générations du code.

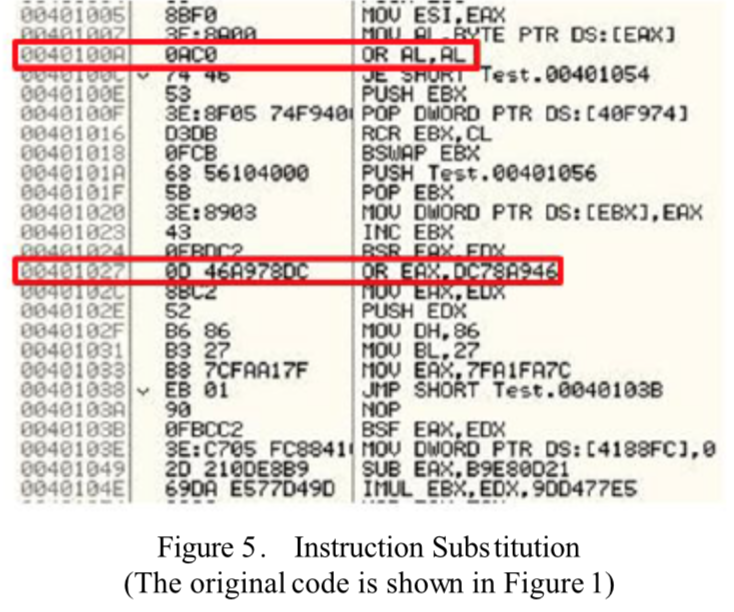

4. instruction Subroutines

Ce genre de technique d'obscurcissement fait que le code d'origine évolue en remplaçant quelques instructions avec d'autres équivalents aux instructions originales les. Pour prendre un exemple de la figure 5, XOR peut être remplacé par sous et mov peuvent être remplacés par push / pop. Cette technique peut changer le code à une bibliothèque d'instructions similaires.

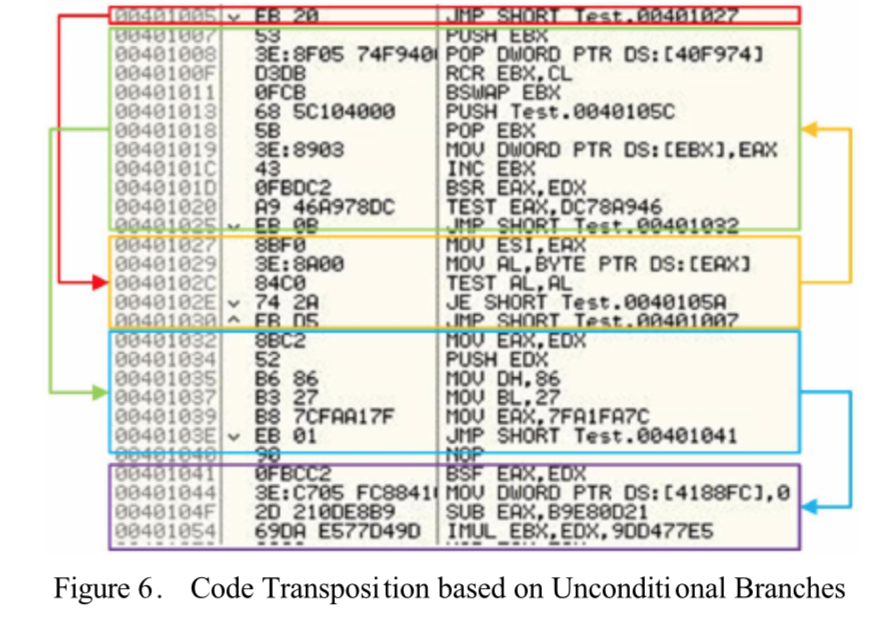

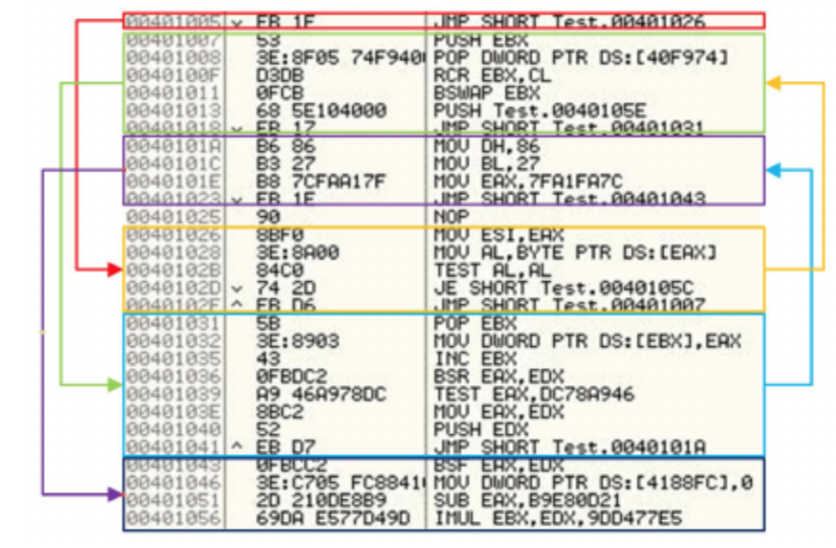

5. code des transports

transposition de code utilise un réarrangement de séquences de l'instruction d'un code d'origine sans avoir aucun effet visible sur le comportement du code de. Essentiellement, il existe deux méthodes pour déployer cette technique en action.

La première méthode, illustré sur la figure 6, de façon aléatoire l'instructions, procéder à la récupération de l'ordre d'exécution d'origine en insérant les branchements inconditionnels ou sauts. Une façon de lutter contre ce type d'obscurcissement est de restaurer le programme initial en supprimant les branches inconditionnelles ou des sauts. En comparaison, la deuxième méthode crée de nouvelles générations en choisissant et en réorganisant les instructions libres qui ont pas d'impact sur l'autre. Il est un problème complexe et sophistiqué pour trouver les instructions libres. Cette méthode est difficile à mettre en œuvre, cependant, il peut aussi rendre le coût de la détection haute. Figure 7 illustre la deuxième méthode.

6. L'intégration du code

l'intégration du code a été introduit tout d'abord par le malware Win95 / Zmist également connu sous le nom Zmist. Le logiciel malveillant Zmist se lie à l'aide du code de son programme cible. Pour exécuter cette technique de faux-fuyants, Zmist doit d'abord décompiler son programme cible en petits objets faciles à gérer, et lui-même fente entre eux, procéder à réassembler le code intégré dans une nouvelle génération. C'est de loin l'une des techniques d'obscurcissement les plus sophistiqués et peut rendre très difficile la détection et la récupération, ainsi que coûteux.

Façons de vous protéger de Advanced Malware obfuscation

La plupart des techniques de obscurcissent décrites ci-dessus soit impliquer un changement de code malveillant pour éviter la détection basée sur la signature ou à l'aide des comportements qui sont malveillants, mais nous concluons donc avec le recul. Malware obscurcissement est une question complexe dans la cybersécurité et bien qu'il puisse être en mesure de changer la façon dont il se représente à l'utilisateur, il ne peut pas tout de même changer son comportement malveillant, donc beaucoup de logiciels antivirus et des solutions de détection de base avancé leur principe de base sur la détection de comportement suspect. Les logiciels malveillants peuvent également processus de branchements avec des capacités de réseau connues afin d'aider à masquer tout trafic malveillant.

Ces solutions jouent le rôle de la victime avec tout le logiciel normal livré avec l'utilisateur moyen dans un terme inventé comme « bac à sable ». Lorsque le système détecte un fichier agissant de façon suspecte, il les exécute dans ces environnements fermés des sandbox simulés pour tester leur crédibilité. De tels systèmes peuvent dire avec précision si un fichier suspect entrant dans le système est malveillant par la surveillance des centaines de comportements malveillants typiques connus.

Cela ne veut pas dire que les criminels ne sont pas au courant des bacs à sable. En réalité, certains d'entre uniquement les dernières tactiques d'évasion fonctionnent dans le but de se soustraire à sandboxes. De telles tactiques comprennent des systèmes de bac à sable Empreintes - en utilisant des techniques allant de contrôles de synchronisation CPU connus entrées de registre. D'autres techniques incluent même les interactions humaines qui signifie aller aux longueurs de vérifier si la souris a été déplacé récemment, Par conséquent, vérifier si l'ordinateur est utilisé par un être humain ou si elle est automatisée.

Les pirates informatiques peuvent sembler l'ennemi passif, mais les distributeurs de logiciels malveillants ont déjà créé des protecteurs qui sont capables de détecter des bacs à sable. Cependant, il y a eu des solutions avancées développées qui prennent pleinement en considération ce. D'où, certaines solutions utilisent l'émulation complète de code du système et donc de créer des environnements de bac à sable où ils sont en mesure d'observer toutes les instructions d'un logiciel malveillant envoie à la CPU ou de la mémoire. Ce genre de visibilité permet des solutions de logiciels malveillants plus avancées dans la détection de logiciels malveillants obscurcissement.

Pour rester protégé contre les menaces de logiciels malveillants en utilisant des techniques d'obscurcissement avancées, en utilisant une solution anti-malware puissant est un must.

Spy Hunter scanner ne détecte que la menace. Si vous voulez que la menace d'être retiré automatiquement, vous devez acheter la version complète de l'outil anti-malware.En savoir plus sur l'outil SpyHunter Anti-Malware / Comment désinstaller SpyHunter

Hey pouvez-vous suggérer un outil disponible gratuitement pour ce ? Je veux créer des scénarios de test de logiciels malveillants – Je cherche à utiliser ces teqniques pour créer des fichiers de test EICAR indétectable.

Bonjour, il est pas exactement une bonne idée de proposer de tels outils, mais je demanderais dans les forums de piratage (russe, par exemple) pour tout outil qui pourrait fonctionner pour vous. Ces forums sont similaires aux darkpro.ws suivants.

Et si vous voulez quelque chose indétectable, il est à peu près impossible, parce que la plupart zéro jours sont souvent dans les bases de données les plus anti-logiciels malveillants et les sociétés anti-virus et si vous voulez rester indétectable, vous devrez payer sur les forums souterrains.