Banking malware har været under udvikling og omdanne til en af de største trusler på malware scene, trods den internationale, fælles indsats på vegne af retshåndhævelse og cyberkriminalitet eksperter. En ny rapport udgivet af Dell Secure Works Counter Threat Unit (CTU) perfekt illustrerer væksten af bank-malware, og især bank botnets.

Banking malware har været under udvikling og omdanne til en af de største trusler på malware scene, trods den internationale, fælles indsats på vegne af retshåndhævelse og cyberkriminalitet eksperter. En ny rapport udgivet af Dell Secure Works Counter Threat Unit (CTU) perfekt illustrerer væksten af bank-malware, og især bank botnets.

Rapporten fokuserer på 2015 og giver detaljeret, dybtgående analyse på næsten upåklagelig bank botnet struktur, og fremkomsten af botnet-as-a-service og mobile botnet.

Botnet-as-a-service og mobile botnet ind på markedet

Denne model (botnet-as-a-service) har vundet popularitet i hele 2015, med flere malware aktører leje delmængder af deres botnets for andre ondsindede operationer såsom:

- DDoS (distribueret denial-of-service,) angreb;

- Klik bedrageri;

- Crypto valuta minedrift;

- Målrettede angreb.

Desuden, mobile botnet har også vist øget brug for en række ondsindede aktiviteter, herunder DDoS, klik-svindel, og efterligning angreb. Ikke desto mindre, henhold til forskning, efterspørgslen efter den ’almindelige’ botnet-as-a-kit tjenesten er stadig større, simpelthen fordi det giver cyberkriminelle mulighed for at fuldt ud at kontrollere og overvåge malware drift.

Banking botnet 2015: Gammel versus Ny

Image Source: https://www.secureworks.com

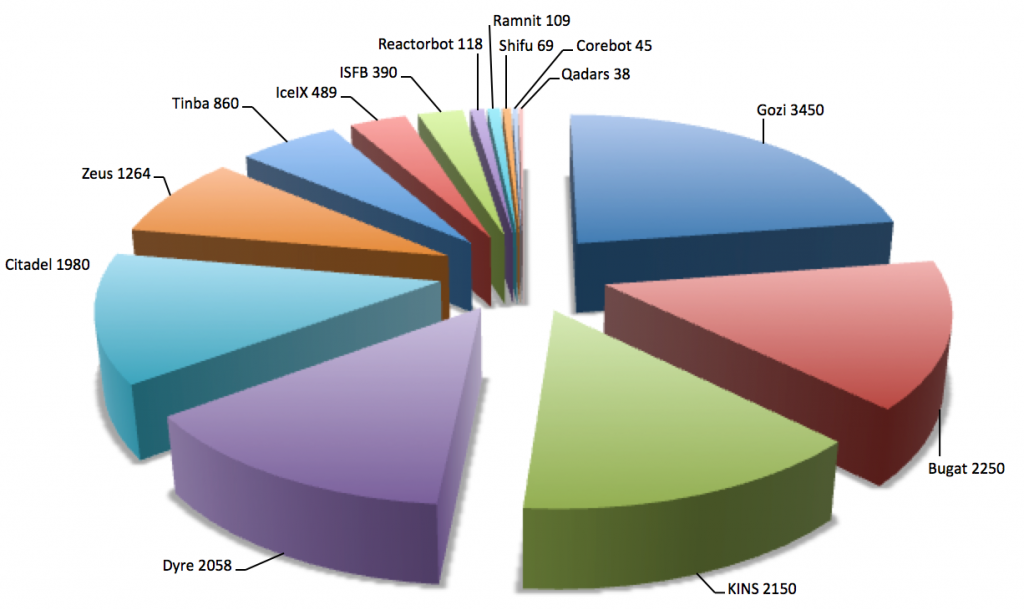

Forskere har observeret, at flere botnets fra 2014 fortsat fungerer. Men, nye tilføjelser indtastet botnet-infrastruktur:

- Shifu

- Corebot

- Reactorbot

2015 så også en øget aktivitet fra flere andre botnet såsom Qadars, Tinba, Gozi NeverQuest. Samlet, bank botnets viste hidtil uset aktivitet gennem det seneste år, med Ramnit og Bugat s genkomst efter de blev taget ned i 2014.

Heldigvis, botnet takedown operationer stoppede ikke, trods cyberkriminelle modstandskraft. Sidste år der øget samarbejde mellem de retshåndhævende og sikkerhed leverandører, alle kæmper for at gribe botnets’ servere og infrastruktur. Kun én succes, dog, blev indspillet, og det var den succes takedown af den berygtede Dyre, efter russiske myndigheder ransagede kontorer en film distributionsselskab beliggende i Moskva.

Banking botnet 2015: Egenskaber

Banker botnets normalt er sofistikeret i struktur og implementere forskellige funktioner. Selvom botnets sigter typisk på at opnå finansiel information og hjælp kompromitteret system til økonomisk vinding, de målrette personlige oplysninger samt. E-mail-legitimationsoplysninger er ofte høstet i botnet-drevne operationer. Hele vejen igennem 2015, bank botnets nåede et nyt højdepunkt; de fleste af dem blev observeret at integrere backup kommando og kontrol-løsninger via backup DGA (domænenavn generation algoritme).

Desuden, de fleste botnets nu bruge kompromitterede routere som proxy-servere til at skjule den virkelige kommando og kontrol-servere, drage fordel af P2P-netværk til bypass-overvågning, og, ikke overraskende, bruge Tor og i2P at modstå afsløring.

Banking botnet 2015: Mål

Finansielle institutioner og banker fortsatte med at være et primært mål for bank-botnet. Men, kriminelle viste interesse for corporate finance og lønadministration og aktiehandel organisationer, primært beliggende i udviklede regioner med velhavende beboere. Forskerne observerede malware aktører målrettet lande med beskyttelse svag konto og vanskeligheder i internationale transaktioner. Interessant, forbrydere var også interesserede i lande, der krævede lokal indblanding i form af hvidvaskning af penge. Med andre ord, primære mål for 2015 var banker og forskellige finansielle institutioner i Asien-Pacific regionen, Mellemøsten, og Østeuropa.

Banking botnet Delivering Ransomware

2015 oplevede en interessant vending - bank botnets blev observeret til at levere ikke blot bank trojanske heste, men også ransomware stykker. Dells CTU hold forklarer skiftet med det voksende behov for organiserede it-kriminalitet grupper til at finde nye måder at stjæle penge fra deres ofre. At simpel forklaring illustrerer også intensiteten i mobilmalware og botnet-as-a-service.

Tag et kig på Dell CTU rapport.