Kendt for at udvikle de sofistikerede trojanske heste med fjernadgang, CypherRAT og CraxsRAT, EVLF-trusselsaktøren har revolutioneret, hvordan cyberkriminelle infiltrerer og udnytter Android-enheder globalt. Denne artikel dykker ned i de motiver, der driver udviklingen af så potent malware, den globale indvirkning på cybersikkerhed, og den samordnede indsats fra cybersikkerhedssamfundet for at imødegå disse trusler.

Hvem er EVLF? Et nærmere kig på skaberen af CraxsRAT og CypherRAT

EVLF, som identificeret af cybersikkerhedseksperter, er den berygtede figur bag skabelsen af fjernadgang trojanske heste (rotter) kendt som CypherRAT og CraxsRAT.

Opererer fra Syrien, denne enhed er opstået som en central aktør i den cyberkriminelle verden, tilbyder malware-as-a-service (Maas) til forskellige trusselsaktører over hele kloden. Gennem en sofistikeret online butiksfacade, EVLF har med succes markedsført disse værktøjer, at sikre et ry for innovation inden for udvikling af skadelig software.

EVLF-navnet blev kendt ikke kun for værktøjerne’ kapaciteter, men også for anvender en salgsmodel der gjorde disse kraftfulde malware-værktøjer tilgængelige for en bred vifte af cyberkriminelle, betydeligt påvirket globale cybersikkerhedslandskaber.

Dechifrering af motivet: Hvorfor oprette CypherRAT og CraxsRAT?

Udviklingen af CypherRAT og CraxsRAT af EVLF var drevet af målet om at tilbyde dyb adgang og kontrol over inficerede enheder. Disse værktøjer er konstrueret til at infiltrere Android styresystemer, giver brugerne mulighed for at styre kameraer, mikrofoner, og endda enhedens placeringsdata.

Den primære motivation bag at skabe og distribuere disse RAT'er ser ud til at være økonomisk gevinst, med EVLF, der sælger livstidslicenser til disse malwareværktøjer og imødekommer efterspørgslen i det cyberkriminelle samfund for sofistikerede spionagemuligheder.

Desuden, de løbende opdateringer og tilpasningsmuligheder, der tilbydes, antyder en forpligtelse til at bevare relevansen og effektiviteten af disse værktøjer i det konstant udviklende cybersikkerhedslandskab.

Indvirkningen af CypherRAT og CraxsRAT Malware på global cybersikkerhed

Infiltrationen af CypherRAT og CraxsRAT i cybersikkerhedsøkosystemet udgør en betydelig trussel mod enkeltpersoner og organisationer verden over. Disse malware-værktøjer har strømlinet processen for cyberkriminelle til at indhente følsomme oplysninger og udøve kontrol over kompromitterede enheder.

Deres evner til at omgå Google Play Protect og fjernmanipulere inficerede enheder har gjort Android-brugere særligt sårbare. Udbredelsen af disse RAT'er, drevet af EVLFs markedsførings- og distributionsindsats, understreger en kritisk udfordring for cybersikkerhedsprofessionelle: behovet for at tilpasse sig og håndtere de hurtigt diversificerende værktøjer, der er tilgængelige for cyberkriminelle. For brugere, der ønsker at beskytte deres enheder, Anvendelse af omfattende sikkerhedsløsninger kan tilbyde robust beskyttelse mod sådanne sofistikerede trusler.

Hvordan forskerne sporede tilbage til EVLF

Opsporing af personerne bag cybertrusler er en kompleks proces, der involverer at samle digitale beviser. I tilfælde af EVLF, en berygtet malware-udvikler, cybersikkerhedsforskere påbegyndte en minutiøs undersøgelsesrejse. Dette afsnit udforsker de digitale fodspor, der førte til afsløringen af EVLF, kaste lys over samarbejdet inden for cybersikkerhedssamfundet, der spillede en afgørende rolle i at identificere malware-udvikleren.

De digitale fodspor, der førte til EVLF's identifikation

Sporet, der førte til EVLF, begyndte med undersøgelsen af malwarens arkitektur og distributionsmodellen. Forskere udpegede unikke kodningsmønstre og operationsadfærd i CypherRAT- og CraxsRAT-malware-stammerne, der var konsistente på tværs af forskellige angreb.

Ved at undersøge malwarens kode, de opdagede spor skjult i softwarens metadata, såsom specifikke compiler-artefakter og unikke sløringsteknikker, der antydede en enkelt udvikler eller team. Endvidere, brugen af en specifik kryptopung for transaktionsaktiviteter i forbindelse med malwaresalget gav en afgørende økonomisk binding. Denne pung, har transaktioner over tre år, var nøglen til at spore tilbage til EVLF.

Gennembruddet kom, da personen forsøgte at hæve et betydeligt beløb fra denne pung, fører til en direkte interaktion med tegnebogstjenesteudbyderen, der krævede identitetsbekræftelse. Denne anmodning om verifikation efterlod utilsigtet et digitalt papirspor, som forskere kunne følge.

Også, EVLFs digitale tilstedeværelse strakte sig ud over selve malwaren. Driften af en offentlig webshop og distribution af malware gennem platforme som GitHub og Telegram gav yderligere beviser. Sociale medier interaktioner, forum indlæg, og svaret på indefrysningen af cryptocurrency-midlerne var alle dele af det digitale puslespil. Hver brik gav indsigt i operationerne, motivationer, og mulig geografisk placering af EVLF.

Samarbejde i Cybersikkerhedsfællesskabet: Afmaskering af en Malware-udvikler

Identifikationen af EVLF var ikke en enkelt organisations indsats. Det krævede en kollektiv indsats fra flere cybersikkerhedsenheder, viser styrken ved samarbejde. Ved at dele resultater, værktøjer, og intelligens, forskere kunne krydsreference data og validere deres hypoteser. Platforme som fora, lukkede grupper, og forskningsdelingsmøder blev kanaler for informationsudveksling.

En organisations opdagelse af en unik malware-signatur kunne suppleres af en andens indsigt i kommando og kontrol (C2) server mønstre eller betalingsaktiviteter forbundet med malwarens brug. Denne samarbejdstilgang fremskyndede processen med at forbinde prikkerne, gør det stadig sværere for malware-udvikleren at forblive skjult.

Endvidere, offentlig-private partnerskaber spillede en afgørende rolle. Inddragelse af cybersikkerhedsfirmaer, akademiske forskere, og retshåndhævende myndigheder på tværs af grænserne dannede et formidabelt netværk mod cybersikkerhedstrusler. Deres forenede strategi mod forståelse, Tracking, og demontering af infrastrukturen af malware-operationer som dem, der drives af EVLF viser effektiviteten af kollektiv handling inden for cybersikkerhed. Denne fælles indsats førte ikke kun til identifikation af EVLF, men skabte også præcedens for, hvordan cybersikkerhedssamfundet kan mødes for at tackle trusler i den digitale tidsalder.

CypherRAT og CraxsRATs tekniske indre funktioner

Landskabet af mobil malware udvikler sig konstant, med cyberkriminelle, der udvikler mere sofistikerede værktøjer til at omgå sikkerhedsforanstaltninger og udnytte sårbarheder. Blandt disse værktøjer, CypherRAT og CraxsRAT skiller sig ud på grund af deres avancerede muligheder og de risici, de udgør for Android-brugere. Kernen i begge disse fjernadgangstrojanske heste (rotter) er et meget indviklet design, der sigter mod stealth og effektivitet. Disse malwares muliggør uautoriseret adgang til ofrets enhed, giver angribere mulighed for at hente personlige data, overvåge brugeraktiviteter, og endda fjernstyre enheden uden brugerens viden.

Det sofistikerede ved CypherRAT Malware

CypherRAT eksemplificerer det avancerede niveau af trussel, som moderne malware repræsenterer.

Ud over blot et simpelt værktøj til at få adgang til private oplysninger, det besidder evnen til at forstyrre enhedens operationer og eksfiltrere følsomme data uden at efterlade typiske spor af indtrængen. Denne malware udnytter forskellige teknikker til at forblive uopdaget, inklusive brugen af kryptering til at skjule dens kommunikation og sofistikerede undvigelsestaktik, der hjælper den med at undgå at blive opdaget af antivirusløsninger. Dens design er fokuseret på at minimere dets fodaftryk på den inficerede enhed og samtidig maksimere dens adgang til værdifulde data.

Anatomi af CraxsRAT: Hvordan det undgår registrering

CraxsRAT, meget ligesom CypherRAT, er designet til at infiltrere Android-enheder uden at advare brugere eller sikkerhedsværktøjer. Den anvender en flerlags sløringsteknik, der gør analyse og detektion udfordrende for sikkerhedsprofessionelle. Et af de mest bekymrende aspekter ved CraxsRAT er dets evne til at omgå Google Play Protect, en sikkerhedsfunktion beregnet til at blokere skadelige apps fra at blive installeret. Det gør den gennem sofistikerede unddragelsesmetoder, der udnytter smuthuller i sikkerhedsrammer.

Desuden, CraxsRAT kan injicere sig selv i legitime applikationer, yderligere maskering af dets tilstedeværelse og gør dets fjernelse til en kompleks opgave uden specialværktøj.

For at sikre sig mod sådanne trusler, brugere opfordres til kun at downloade apps fra pålidelige kilder og holde deres enheder opdateret. Men, i lyset af så avancerede trusler som CraxxRAT og CypherRAT, disse foranstaltninger er måske ikke altid tilstrækkelige. For dem, der er bekymrede for sikkerheden på deres Android-enheder, Anvendelse af en velrenommeret sikkerhedsløsning kan give et ekstra lag af forsvar.

Forståelse af de tekniske aspekter af disse RAT'er fremhæver vigtigheden af at forblive på vagt og anvende omfattende sikkerhedsforanstaltninger. Cyberkriminelles kontinuerlige innovation kræver lige så dynamiske og effektive forsvarsstrategier for at beskytte personlige og følsomme oplysninger mod uautoriseret adgang.

Beskyt dig selv mod CypherRAT og CraxsRAT

Malwareangreb kan være ødelæggende, fører til tab af data, brud på privatlivets fred, og økonomisk skade. Men, at indtage en forebyggende holdning kan minimere din risiko. Det første skridt i at beskytte dig selv mod trusler som CypherRAT og CraxsRAT involverer at forstå deres drift og implementere effektive sikkerhedsforanstaltninger.

Bedste praksis for enkeltpersoner og organisationer til at afværge malwareangreb

At sikre, at dit digitale miljø forbliver sikkert mod malware kræver en kombination af årvågenhed, god praksis, og pålidelige sikkerhedsværktøjer. Her er væsentlige strategier, som alle bør vedtage:

- Opdater regelmæssigt: Det er afgørende at holde din software og dit operativsystem opdateret. Udviklere udgiver regelmæssigt patches og opdateringer for at rette op på sårbarheder, der kunne udnyttes af malware.

- Download Wisely: Download altid apps og software fra officielle og verificerede kilder. Uofficielle platforme hoster ofte inficerede filer, der kan kompromittere din enhed.

- E-mail Advarsel: Vær på vagt over for e-mailvedhæftede filer og links, især hvis de er fra ukendte kilder. Phishing-e-mails er en almindelig metode, der bruges af angribere til at distribuere malware.

- Brug stærke adgangskoder: Forøg din sikkerhed ved at bruge komplekse adgangskoder, og overvej at ansætte en velrenommeret adgangskodeadministrator til at holde styr på dem.

- Aktiver sikkerhedsfunktioner: Gør brug af din enheds indbyggede sikkerhedsindstillinger, såsom biometriske låse til smartphones eller krypteringsmuligheder for følsomme data.

- antivirus-software: Installer et velrenommeret antivirusprogram, og sørg for, at det altid kører og er opdateret. Regelmæssige scanninger kan opdage og isolere skadelig software, før den kan forårsage skade.

At følge denne praksis skaber et solidt grundlag for cybersikkerhed, men kræver konsistens og bevidsthed for at være virkelig effektiv.

Samfundsindsats i cybersikkerhed: Informationsdelingens rolle

Bekæmpelse af cybersikkerhedstrusler er en kollektiv indsats, der drager stor fordel af informationsdeling. Ved at samle ressourcer og intelligens, cybersikkerhedssamfundet kan forbedre sin forståelse af nye trusler, som dem, der stilles af skabere som EVLF. Denne samarbejdstilgang muliggør en hurtig udvikling af forsvarsmekanismer og sikkerhedsløsninger.

Platforme til informationsudveksling, såsom branchekonferencer, online fora, og nyhedsbreve om cybersikkerhed, tjene som vitale kanaler til formidling af viden og bedste praksis. At engagere sig i disse fællesskaber kan give enkeltpersoner og organisationer mulighed for at forbedre deres forsvar, at sikre et højere niveau af beskyttelse mod potentielle trusler.

Forberedelse før fjernelse af malware.

, Før den egentlige fjernelse proces, Vi anbefaler, at du gør følgende forberedelse trin.

- Sluk telefonen, indtil du ved, hvor slemt er det virus infektion.

- Åbn disse trin på en anden, sikker enhed.

- Sørg for at tage dit SIM-kort, som virussen kunne korrupte det i sjældne tilfælde.

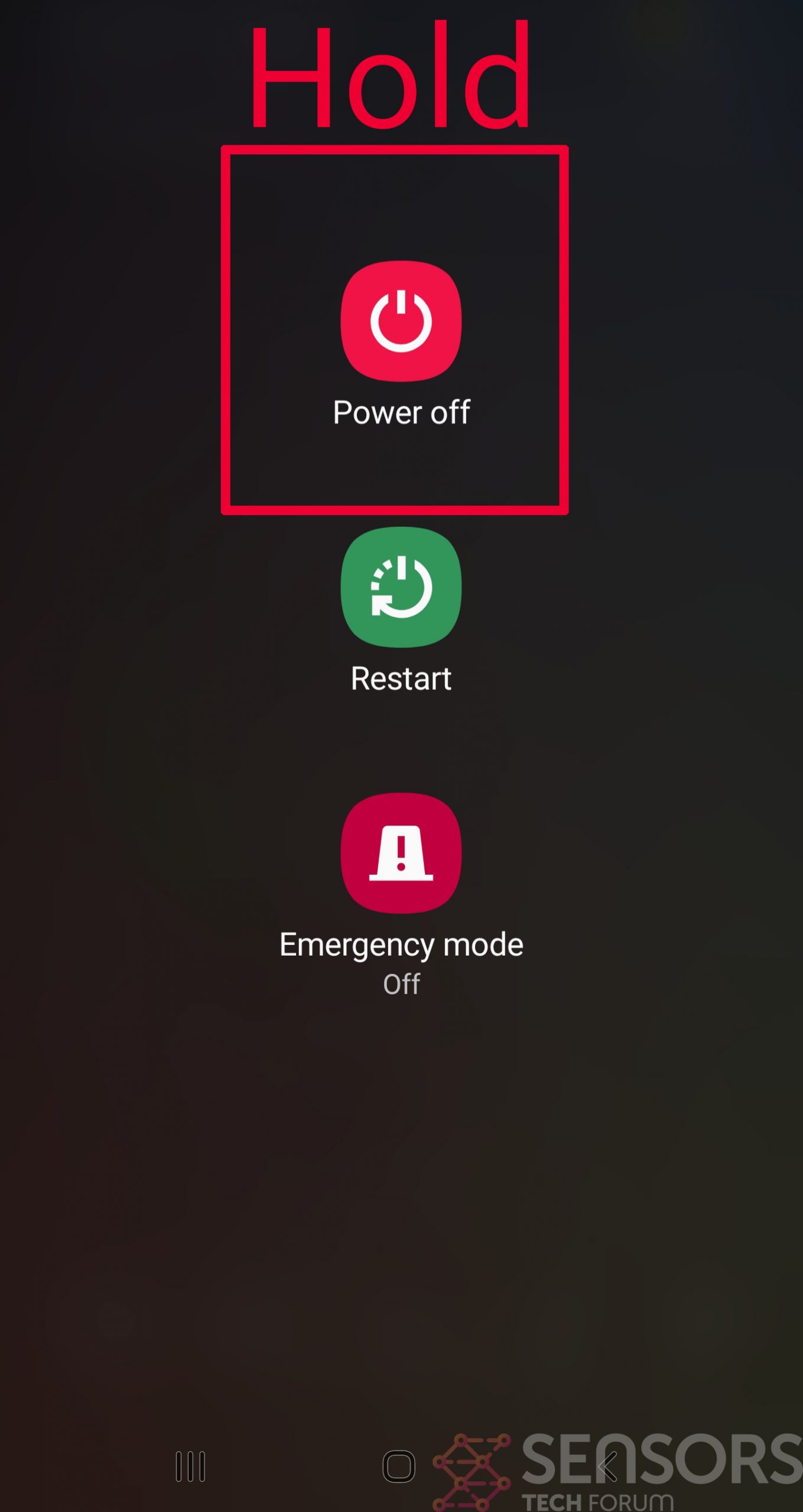

Trin 1: Luk din telefon til at vinde lidt tid

Nedlukning telefonen kan gøres ved at trykke på og holde sin magt knap og vælge nedlukning.

I tilfælde viruset sig ikke lade dig gøre dette, du kan også prøve at fjerne batteriet.

I tilfælde af at dit batteri ikke er aftageligt, du kan prøve at dræne det så hurtigt som muligt, hvis du stadig har kontrol over det.

Noter: Dette giver dig tid til at se, hvor slem situationen er, og til at kunne tage dit SIM-kort sikkert ud, uden tallene i det, der skal slettes. Hvis virus er på din computer, det er espeically farligt at holde sim-kort der.

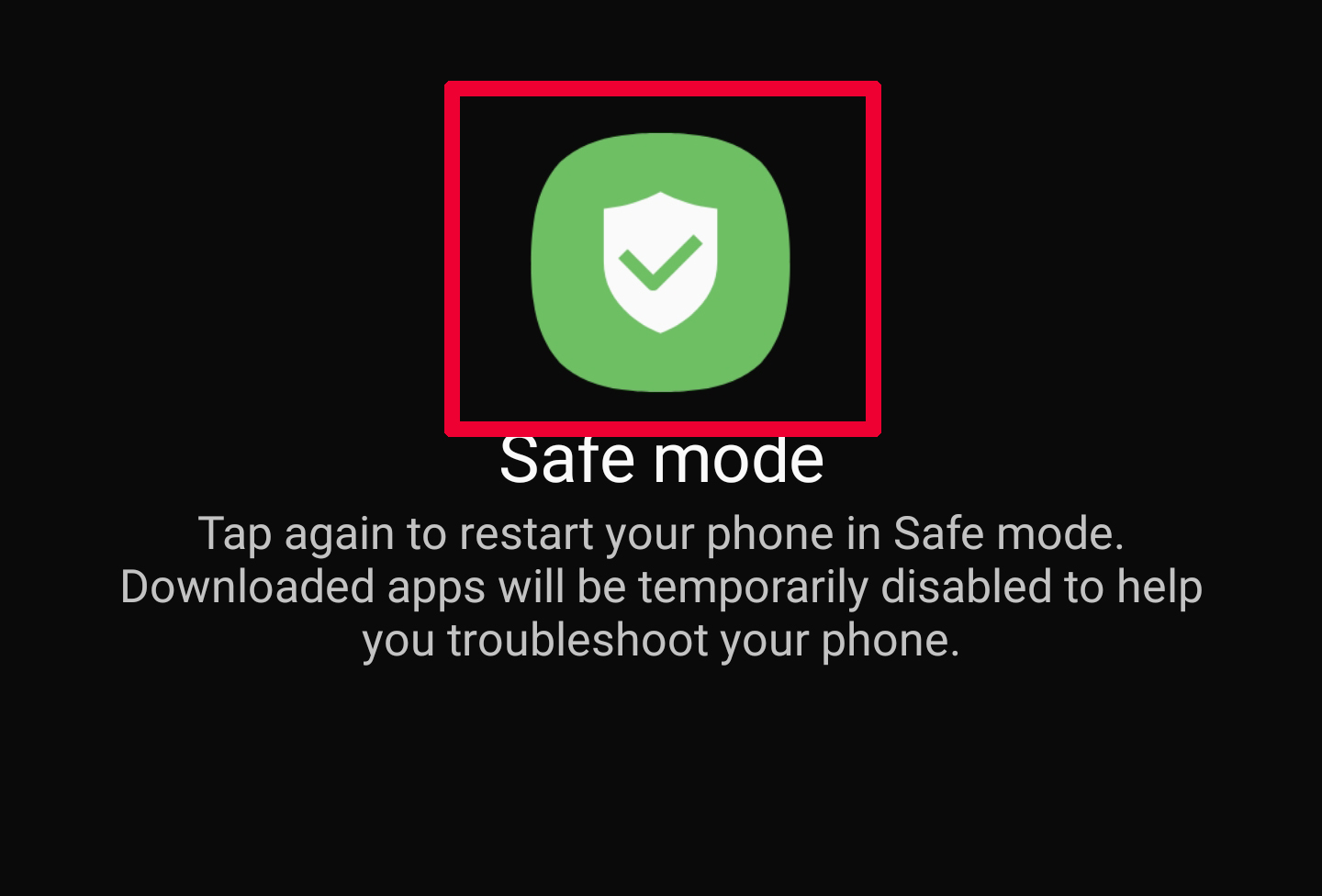

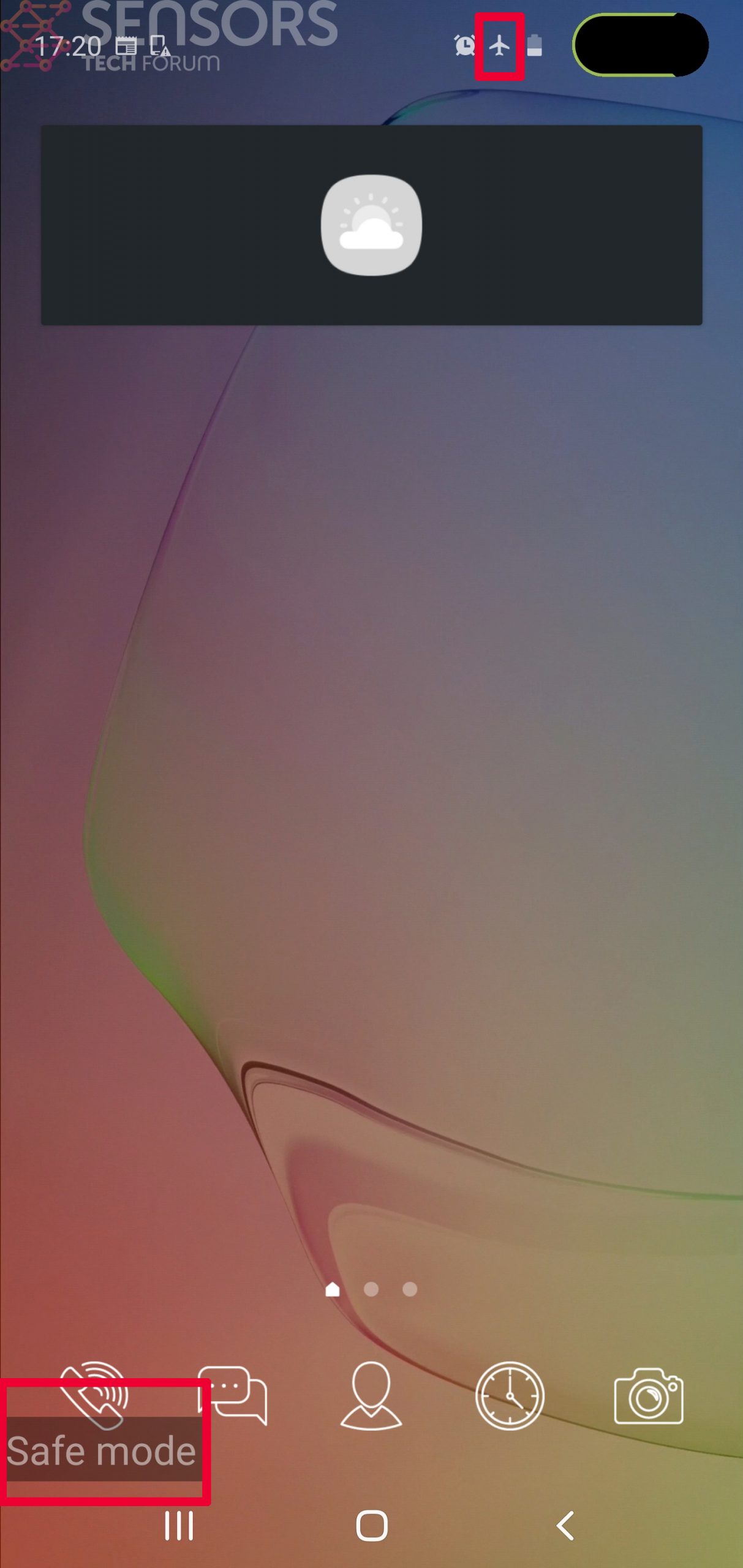

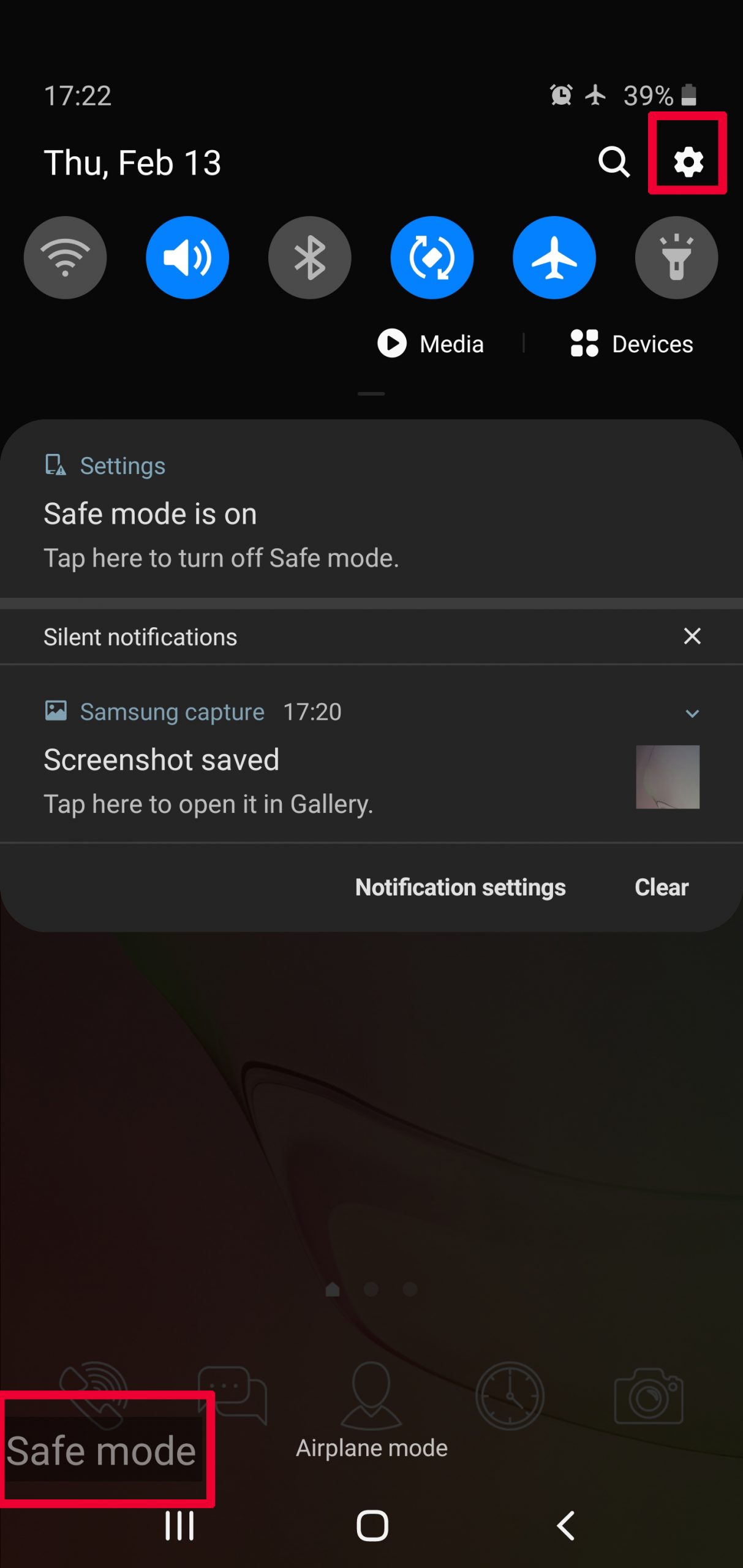

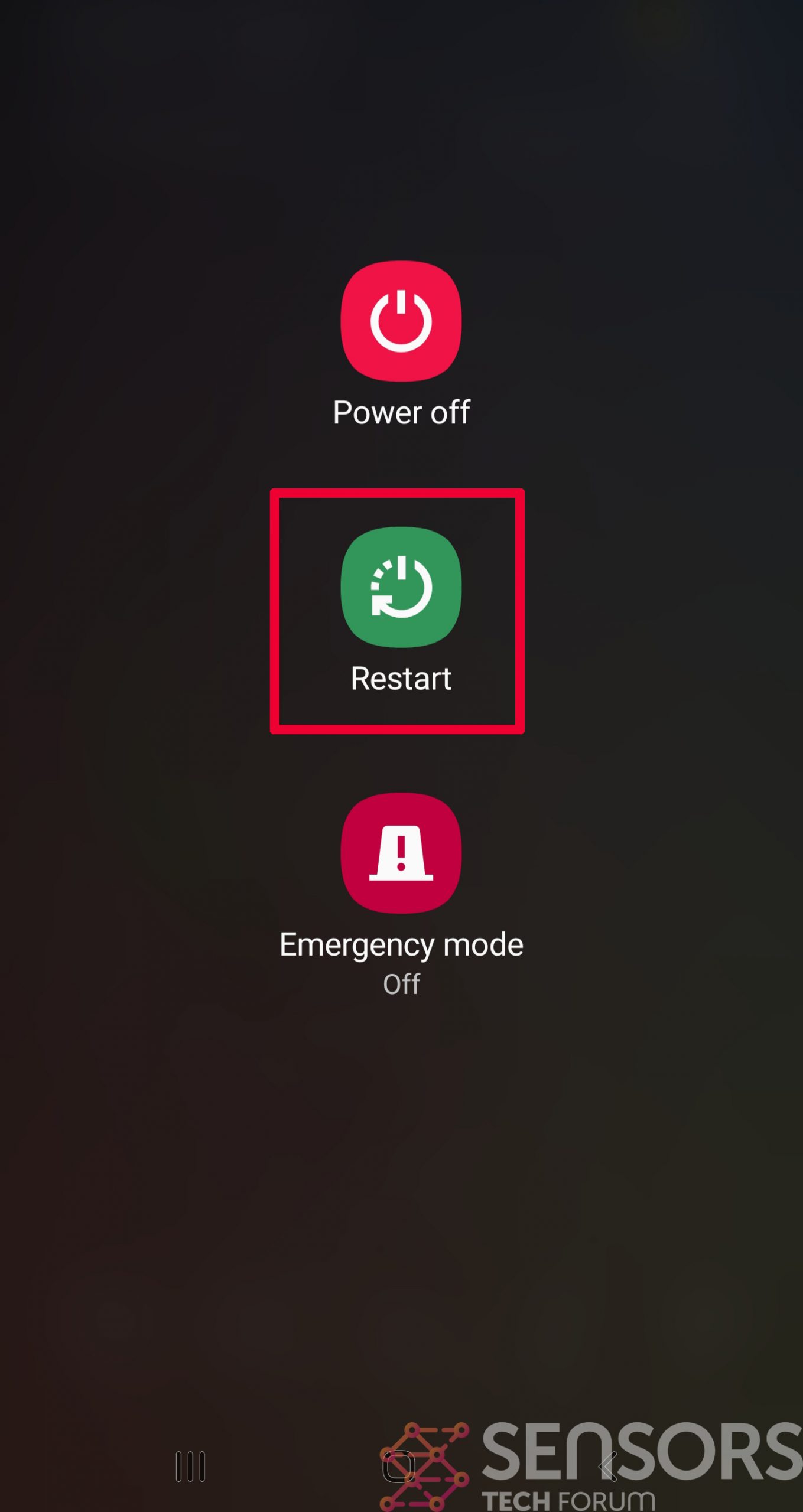

Trin 2: Tænd fejlsikret tilstand af din Android-enhed.

For de fleste Android-enheder, skifte til fejlsikret tilstand er den samme. Dens gøres ved at følge disse mini-trin:

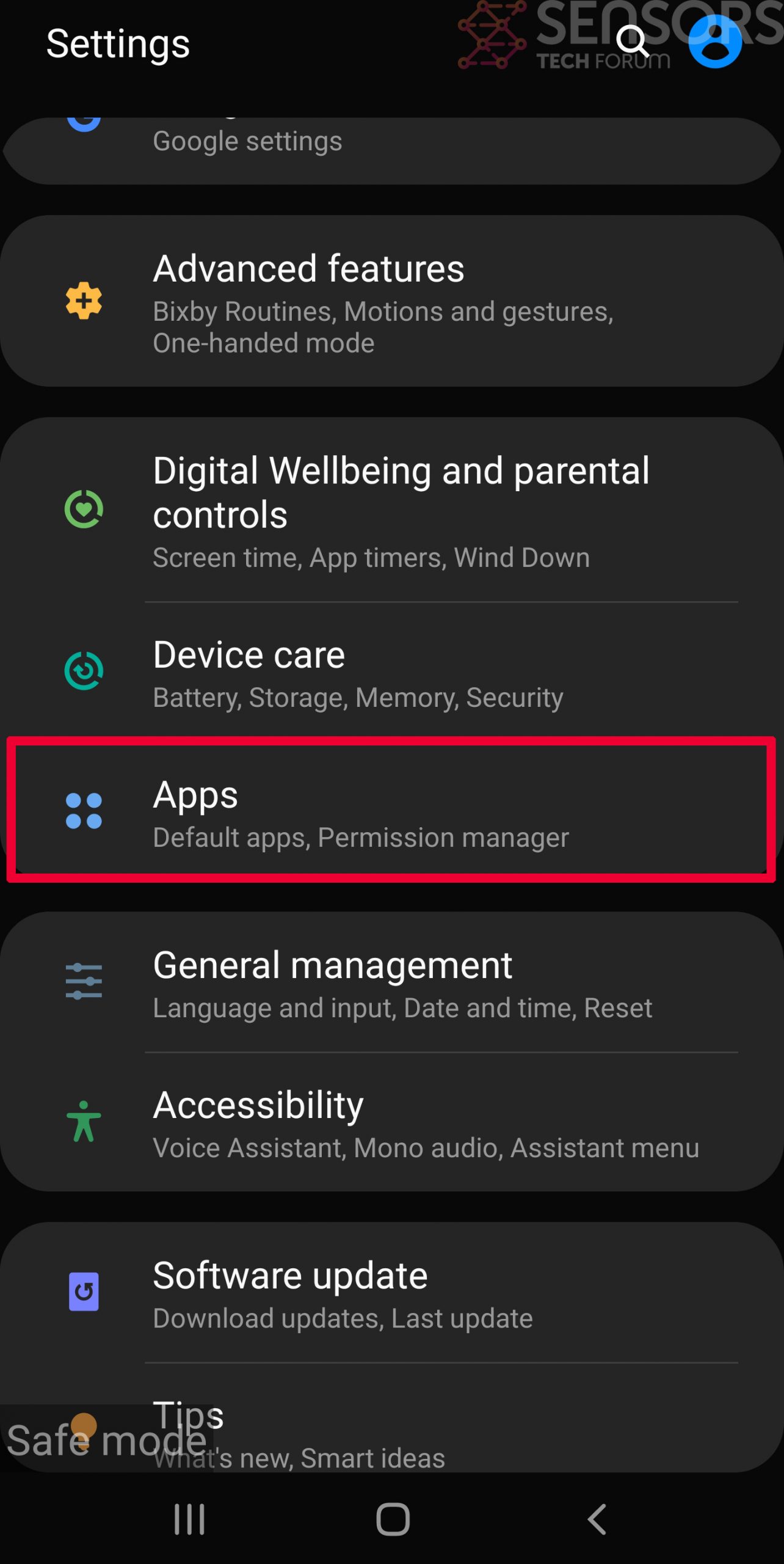

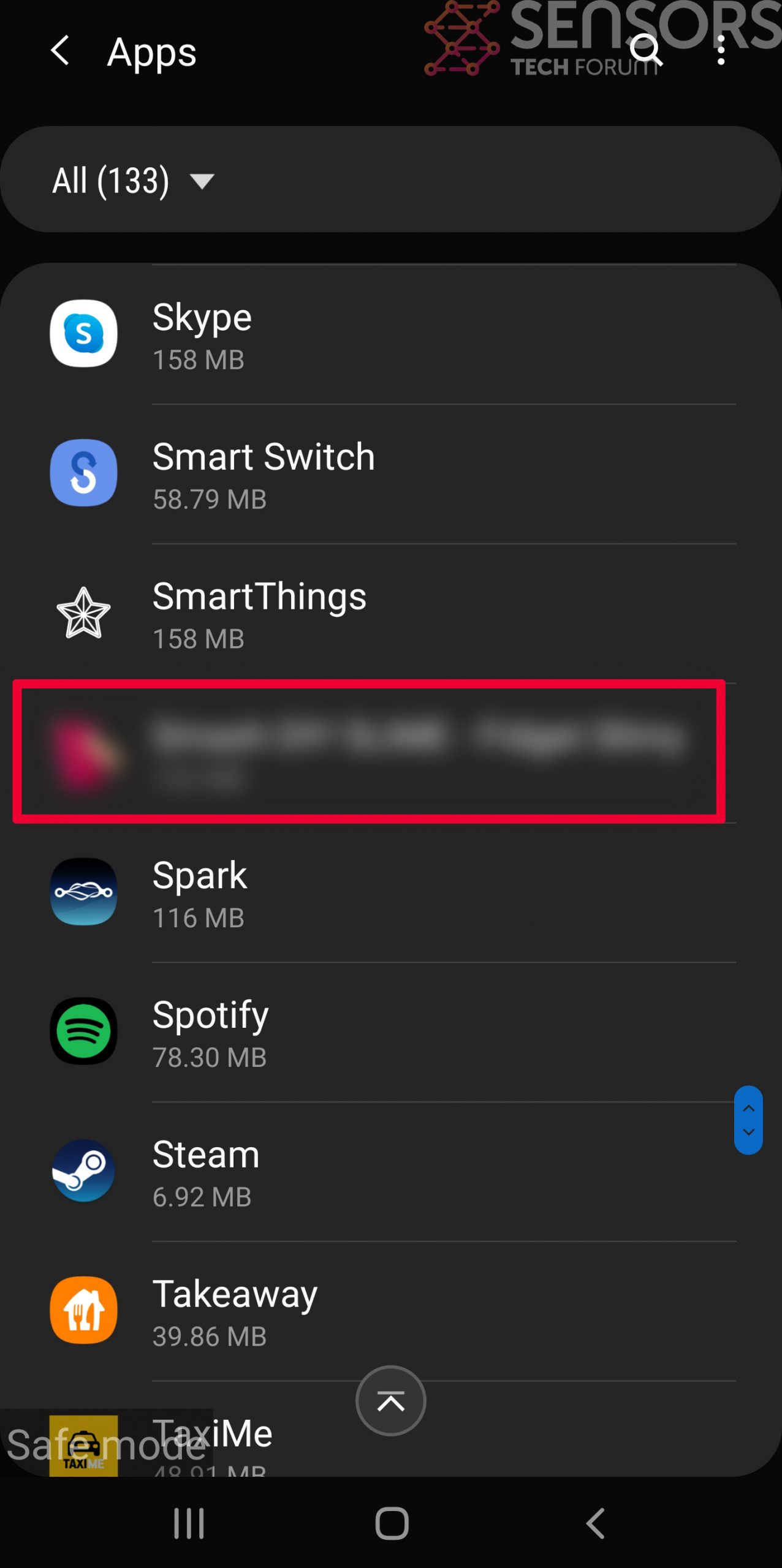

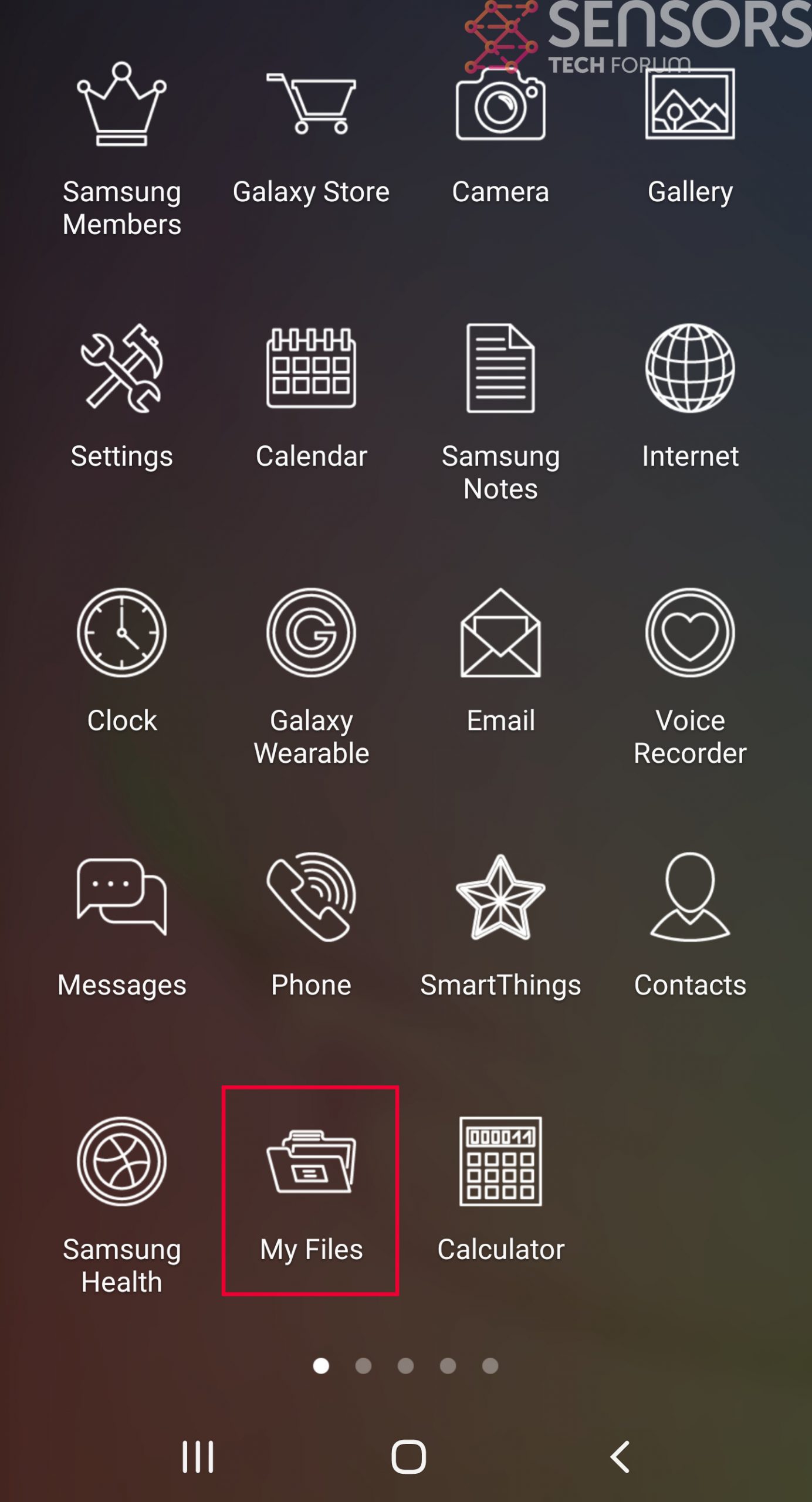

Trin 3: Eliminer App at Deres Tro er den virus

Normalt Android vira bliver maskeret i form af applikationer. For at eliminere apps, Følg disse mini-trin:

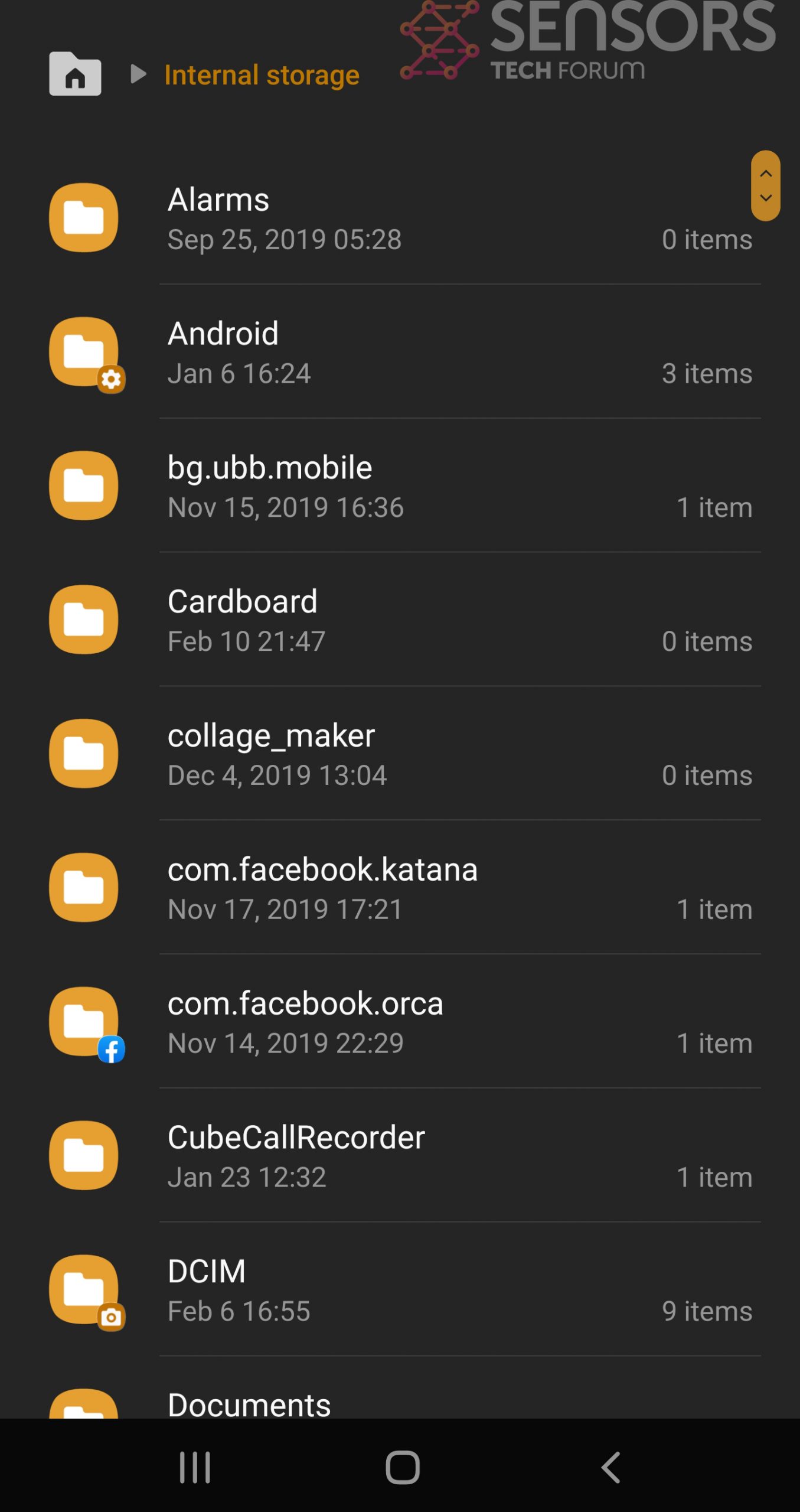

Trin 4: Find Skjult Virus filer på din Android-telefon og fjerner dem

Du skal blot finde virussen og holde-tryk på virusfilen for at slette den.