Hvad er STOP/DJVU Ransomware?

STOP / DjVu er navnet på en virus, der krypterer dine filer, mens den tilføjer en udvidelse med samme navn til hver fil. Filer er låst med både AES og RSA 1024 bit krypteringsalgoritmer af militær kvalitet. Cryptovirus krypterer dine data, og når du er færdig, det vil kræve penge som løsesum for angiveligt få dine filer gendannet. Hold på læsning gennem artiklen for at se, hvordan du kan forsøge at potentielt genvinde nogle af dine filer.

STOP/DJVU Ransomware-oversigt

| Navn | STOP / DjVu Ransomware |

| Type | Ransomware, Cryptovirus |

| Kort beskrivelse | Filer krypteres på din computermaskine og kræver en løsesum, der skal betales for angiveligt at gendanne dem. |

| Symptomer | Det ondsindede program krypterer dine filer ved hjælp af AES og RSA krypteringsalgoritmer. Alle låste filer vil have en ny udvidelse vedhæftet dem. |

| Distributionsmetode | Spam e-mails, Vedhæftede filer |

| Værktøj Detection |

Se, om dit system er blevet påvirket af malware

Hent

Værktøj til fjernelse af malware

|

| Data Recovery Tool | Windows Data Recovery af Stellar Phoenix Varsel! Dette produkt scanner dine drev sektorer til at gendanne mistede filer, og det kan ikke komme sig 100% af de krypterede filer, men kun få af dem, afhængigt af situationen og uanset om du har omformateret drevet. |

Hvordan spredes STOP/DJVU?

1. Via ondsindede spam-e-mails

Den STOP / DjVu trussel kan sprede sin infektion på forskellige måder. En payload dropper, som starter det ondsindede script, bliver spredt rundt på nettet (mest gennem ondsindede spamkampagner), og forskere har fået deres hænder på en malware prøve.

Hvis at filen lander på din computer, og du eller anden måde udføre det - din computer system vil blive smittet. Her er en liste over nogle ondsindede filer, der vides at blive brugt til aktivering af denne ondsindede software:

dump-2228224.mem

8F14.tmp.exe

1.exe

DD98.TMP.EXE

99cb2a957f26f7a907ba93315e6fadc85880c9d597e59d4ccc977e3ab5690ecd.exe

updatewin.exe

2401_2019-01-24_12-52.exe

dump-2228224.mem

1801_2019-01-18_17-16.exe

2. Via fildelingstjenester

Den virus kan også distribuere sin nyttelast fil på sociale medier og fildelingstjenester. Freeware, der findes på Internettet, kan præsenteres som nyttigt, også ved at skjule det ondsindede script til cryptovirus. Afstå fra at åbne filer lige efter du har hentet dem. Du skal først scanne dem med et sikkerhedsværktøj, samtidig kontrollere deres størrelse og underskrifter for noget, der synes ud over det sædvanlige.

Hvordan inficerer STOP/DJVU?

Dine filer bliver krypteret, og den ondsindede kode viser et vindue med instruktioner på din computerskærm. De extortionists vil have dig til at betale en løsesum for den påståede restaurering af dine filer.

Malwaren kan oprette poster i Windows-registreringsdatabasen for at opnå vedholdenhed og kunne starte eller undertrykke processer i et Windows-miljø. Sådanne poster er typisk udformet på en måde at starte virus automatisk med hver start Windows-operativsystemet.

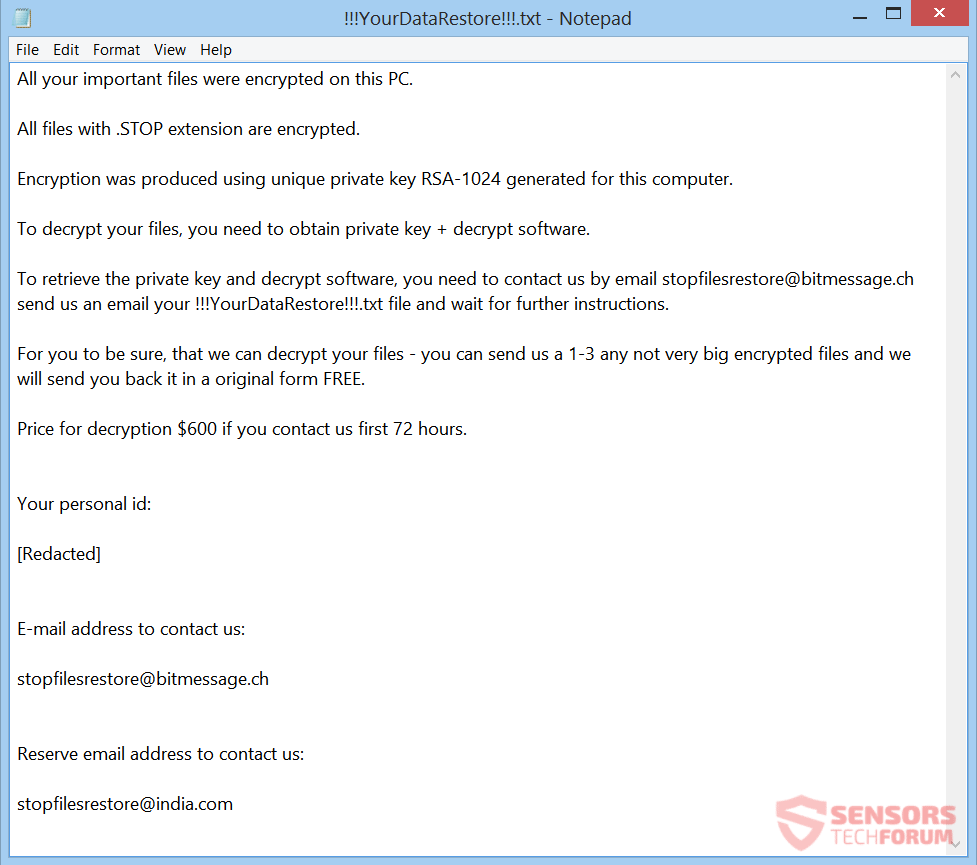

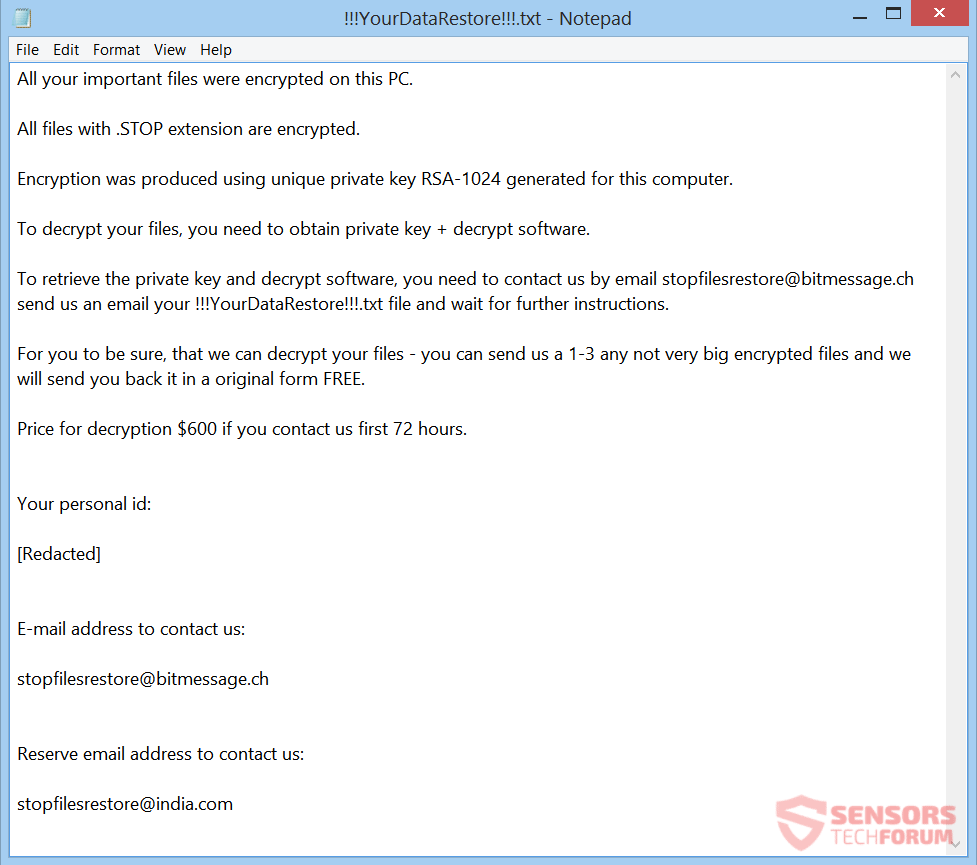

Efter kryptering placerer cryptovirus en løsesumnote i en fil kaldet “!!!YourDataRestore!!!.txt". Du kan se indholdet fra den følgende skærmbillede givet hernede:

Den løsesum notat hedder det følgende:

Alle dine vigtige filer blev krypteret på denne pc.

Alle filer med .Stands udvidelse er krypteret.

Kryptering blev produceret ved hjælp af unikke private nøgle RSA-1024 genereret for denne computer.

For at dekryptere dine filer, du har brug for at få private nøgle + dekryptere software.

For at hente den private nøgle og dekryptere software, du har brug for at kontakte os via e-mail stopfilesrestore@bitmessage.ch send os en e-mail dit !!!YourDataRestore!!!.txt-fil og vent til yderligere instruktioner.

For at du kan være sikker på, at vi kan dekryptere dine filer – du kan sende os en 1-3 eventuelle ikke meget store krypterede filer, og vi vil sende dig tilbage det i en oprindelige form GRATIS.

Pris for dekryptering $600 hvis du kontakter os først 72 timer.

Din personlige id:

[redigeret]E-mail-adresse til at kontakte os:

stopfilesrestore@bitmessage.ch

Reserve e-mail-adresse til at kontakte os:

stopfilesrestore@india.com

Følgende e-mail-adresse bruges til at kontakte de cyberkriminelle:

- stopfilesrestore@india.com

- stopfilesrestore@bitmessage.ch

Noten siger, at dine filer er krypteret med yderligere instruktioner. Du forlangte at betale 600 Amerikanske dollars i 3 dages tid, Ellers, prisen vil ændre sig. Men, du burde IKKE under ingen omstændigheder betale løsesum. Dine filer kan ikke få tilbagebetalt, og ingen kunne give dig en garanti for, at. Desuden, at give penge til cyberkriminelle vil sandsynligvis motivere dem til at oprette flere kryptovirus eller begå forskellige kriminelle handlinger.

Hvordan krypterer STOP/DJVU Ransomware? [Krypteringsproces forklaret]

Hvad der er kendt for krypteringsprocessen er, at hver fil, der bliver krypteret, modtager .HOLD OP udvidelse. De krypteringsalgoritmer, der bruges til at låse filerne er AES og RSA 1024 bit.

De målrettede udvidelser af filer, der er forsøgt at få krypteret er i øjeblikket ukendt, og hvis en liste opdages, det vil blive offentliggjort her som artiklen bliver opdateret. Filerne bruges mest af brugerne, og som sandsynligvis krypterede er fra følgende kategorier:

- lydfiler

- videofiler

- dokumentfiler

- billedfiler

- Backup filer

- Banking legitimationsoplysninger, etc

Cryptovirus kunne indstilles til at slette alle Shadow Volume Kopier fra Windows operativsystemet ved hjælp af følgende kommando:

→vssadmin.exe slette skygger / alle / Stille

I tilfælde den ovennævnte kommando udføres der vil gøre krypteringen mere effektiv. Det skyldes det faktum, at kommandoen eliminerer en af de fremtrædende måder at genoprette dine data. Hvis din computerenhed blev inficeret, og dine filer er låst, læs videre igennem for at finde ud af, hvordan du potentielt kunne gendanne dine filer tilbage til normal.

Kan STOP/DJVU dekrypteres? [Tilgængelig Decrypter]

Kort, det kan være, afhængigt af versionen af ransomware.

Der er et dekrypteringsværktøj frigivet til DJVU, som kræver .NET Framework 4.5.2 installeret eller en nyere version. Værktøjet blev oprindeligt udgivet til .puma, .pumax, .Pumas versioner af cryptovirus. Michael Gillespie reguralrly opdaterer den til at støtte nyopdagede verions som .format, .adgang, .Nderod, .bopador, .novasof, .dodoc, .todar og andre. Husk, at værktøjet kræver et par af en originalfil og dens krypterede version.

STOP/DJVU-versioner, der kan dekrypteres

Dekrypteringsprogrammet er i stand til at dekryptere 148 varianter af den løsesumskrævende software ud af 202+ tilgængelig. Følgende udvidelser understøttes af dekryptering værktøj:

→ .mere, .hese, .Seto, .kortet, .betale, .meds, .kvag, .herre, .karl, .næse, .Noos, .kuub, .reco, .bora, .planer, .var, .blishøne, .Derp, .MEKA, .moské, .Peet, .mbed, .kodg, .zobm, .MSOP, .skyld, .mkos, .NBE'er, .Rehab, .bold, .Repp, .Alka, .skygge, .DjVu, .djvur, .djvuu, .udjvu, .uudjvu, .djvuq, .DjVu, .djvur, .djvut, .pdff, .tror, .tfude, .tfudet, .tfudeq, .rumba, .adobe, .adobee, .blæser, .promotions, .Salgsfremmende, .promorad, .promock, .promok, .promorad2, .kroput, .kroput1, .pulsar1, .kropun1, .charck, .banke, .kropun, .charcl, .doples, .lys, .luceq, .chech, .lindrer, .vej, .Tronas, .udgift, .Grove, .til mainstream, .roland, .refols, .raldug, .Etol, .guvara, .browec, .norvas, .moresa, .vorasto, .hrosas, .kiratos, .Todrius, .hofos, .roldat, .dutan, .kiss, .fedasot, .berost, .forasom, .fordan, .CODN, .codnat1, .vittigheder, .dotmap, .Radman, .ferosas, .rectot, .SkyMap, .mogera, .rezuc, .sten-, .redmat, .lancet, .davda, .Poret, .pidom, .greb, .heroset, .boston, .muslat, .gerosan, .vesad, .Horon, .ikke finde, .udveksling, .fra, .lotep, .nusar, .tillid, .besub, .cezor, .Lokas, .dildoer, .slave, .Vusd, .Herad, .berosuce, .havde, .Gusau, .madek, .Darus, .tocue, .lapoi, .todar, .dodoc, .bopador, .novasof, .ntuseg, .Nderod, .adgang, .format, .nelasod, .mogranos, .cosakos, .nvetud, .Lotej, .kovasoh, .Prandel, .zatrov, .indtaste, .brusaf, .londec, .krusop, .mtogas, .Soh, .nacro, .pedro, .nuksus, .vesrato, .masodas, .cetori, .stirre, .gulerødder, .mere, .hese, .Seto, .kortet, .betale, .kvag, .karl, .næse, .Noos, .kuub, .reco, .bora

Hvis du ser din variant blandt dem ovenfor, det bør være 100% dekrypteres nu. Download Emsisoft-dekrypteringsværktøjet for at se instruktioner om, hvordan du gendanner dine filer gratis.

STOP/DJVU-versioner: Historisk oversigt over udvidelser

Stop/DJVU-versioner 2022

.mppn, .mbtf, manw, .maos .bozq, .bue, .zatp, .zate, .fatp, .skæbne, .tcvp, .tcbu, .kcvp, .kcbu, .uyro, .uyit,

.adww, .adoq, .adlq, .tohj, .towz, .tojh, .powz, .pohj, .tuis, .tury, .nuow, .nuis, .nury, .pulver., .pozq., .pozd,

.oopu, .oodt, .oovb, .mmvb, .mmpu, .mmdt, .eemv, .eewt, .enus, .eeyu, .epub, .eebn, .hold op, .aamv, .aabn. ,aayu., aawt,.oflg, .ofoq, .afww, .vvyu, .qstx, .administrerende direktør, .cceq, .ccew, .ccwq, .ccyu, .ccza, .qqlo, .qqlc, .oxva, .qqri, .qqjj, .qqkk, .qqpp, .dkrf, .eiur, .ghsd, .jjyy., .jjll, .jjww, .hhvq, .hov, .hehe, .ggeo, .hhyu, .ggyu, .ggwq, .hej, .ooxa, .oori, .vveo, .vvew, .vvwq, .vveq, .ryy, .rrbb, .bbyy, .bbzz, .bbii, .hkgt, .efvc, .eijy, .lloo, .lltt., lee, .llqq, .mmob, .ttii, .hhjk, .sijr, .bbnm, .xcvf, .egfg, .mine, .kruu, .byya, .ifla, .errz, .hruu, .dfwe, .fdcv, .fefg, .qlln, .nnuz., .zpps, .zfdv, .ewdf, . uihj, .zdfv, .tuid, .uyjh, .qpss, .qall, .ghas, .hajd, .dqws, .nuhb, .ygvb, .dwqs, .msjd, .dmay, .jhdd, .jhgn, .dug, .jhbg, .sdjm, .xgpr, .iiof, .ooif, .vyia, .qbaa, .fopa, .vtym, .ftym, .bpqd, .xcbg, kqgs, .ioss, .vlff, .eyrv, .uigd, .rguy, .mmuz, .kkia, .hfgd, .ssoi, .pphd, .khde, .snwd, .mpag, .vom, .udla, .gtys, .maiv, .qqqr, .cuag, .avyu, .ccps, .antal, .naqi, .ckae, .eucy, .gcyi, .rtgf, .ooii, .jjtt, .fgui, .vgui, .fgnh, .Miia, .kreativ, .dehd, .vgkf, .nqhd, .zaqi, .yber, .vfgj, .fhkf, .maak, .qqqw, .yoqa, qqqe, .bbbw

STOP/DJVU-versioner i 2021

.moia, .yqal, .gør, .hgsh, .mljx, .yjqs, .shgv, .hudf, .nnqp, .xcmb, .sbpg, .palq, .stax, .irfk, .qdla, qmak, .futm, .udjg, alene, .pqgs, .robm, .luez, .rigj, .gratis, .tisc, .mded, .nqsq, .irjg, .vtua, .maql, .zapper, .rugj, .rivd, .fedt nok, .efdc, .slap, .tilslutte, .rigd, .komme til syne, .reqg, .bøjle, .orkf, .lqqw, .zqqw, .pooe, .lssr, .zzla, .wwka, .gujd, .nwji, .ufwj, .moqs, .hhqa, .krig, .aeur, .Noah, .pahd, .dårligt, .mpqq, .qscx, .sspq, .iqll, .dsg, .piiq, .ned, .leex, .miis, .rejg, .pcqq, .igvm, .nusm, .jagt, .paas, .fdcz, .yrnb, .lmas, .wrui, .reig, .tirp, .enfp, .ekvf, .ytbn, .pletter, .koste, .ygkz, .cadq, .ribben, .qlkm, .coos, .wbxd, .ved, .nobu, .booa, .omfl, .hver, .vpsh, .agho, .vvoa, .epor, .sglh, .lisp, .weui, .mos, .sæler, .mmpa, .efji, .nypg, .iiss, .jdyi, .ogdo, .npph, .kolz, .Kop, .lyli, .nile .oonn .vari .boop

STOP/DJVU-versioner i 2020

.Maas, .repl, .Bmic, .om måneden, .erif, .koge, .zipe, .nlah, .kkll, .zwer, .NYPD, .tabe, .brug, .efterår, .pykw, .MOBA, .væg, .Mpal, .sqpc, .mzlq, .hjem, .covm, .pezi, .jakke, .mpaj, .mere, .lezp, . beslag, .remk, .Lokd, .foop, .rezm, .NPS, .opqz, .Mado, .Alka, .Rehab, .npsg, .btos, .bold, .kodc, .næse, .Repp

STOP/DJVU-versioner i 2019

.kodg, .nakw, .Derp, .blishøne, .toec, .moské, .lokf, .MEKA, .Peet, .mbed, .Grod, .zobm, .rød, .MSOP, .skyld, .righ, .Merl, .NBE'er, .mkos, planer, .var, .år, .bora, .karl, .kuub, .herre, .Noos, .xoza, .kvag, .meds, .betale, .kortet, .cdr .seto, .mere, .næse, .støvle, .Shariz, .geno, .endelige, .hese, .gulerødder, .tidsstempel, .politik, .navcache, .swidtag, .lokal, .stirre, .vesrato, .nuksus, .pedro, .nacros, .nacro, .Soh, .coharos, .mtogas, .krusop, .londec, .indtaste, .brusaf, .Lotej, .kovasoh, .Prandel, .nvetud, .kosakker, .mogranos, .format, .Nderod, .nelasod, .adgang, .format, .ntuseg, .bopador, .novasof, .dodoc, .lapoi, .tocue, .Darus, .madek, .Herad, .berosuce, .slave, .dildoer, .Lokas, .skal du, .cezor, .besub, .tillid, .nusar, .chech, .lotep, .fra, .udveksling, .ikke finde, .Horon, .vesad, .gerosan, .boston, .muslat, .heroset, .Poret, .greb, .pidom, .davda, .lancet, .redmat, .mogera, .rezuc, .SkyMap, .rectot, .ferosas, .Radman, .vittigheder, .fordan, .Norvasc, .kiss, .forasom, .fedasot, .berost, .sten-, .dutan, .ROLDAT, .hofos, .hrosas, .kiratos, .moresa, .verasto, .norvas, .browec, .guvara, .Etol, .refols, .til mainstream, .udgift, .Grove, .Tronas, .lindrer, .lys, .doples, .banke, .kroput1, .charck, .kropun, .pulsar1, .promored, .promotions, .rumba, .adobe, .tfudeq, .djvuu, .djvur, .tfudet, .tror, .tfude, .pdff, .udjvu, .uudjvu, .Pumas, .puma

Fjern STOP/DJVU Ransomware Virus og gendan krypterede filer

Hvis din computer fik inficeret med STOP / DjVu ransomware virus, du skal have lidt erfaring med at fjerne malware. Du bør slippe af med det så hurtigt som muligt, før det kan få mulighed for at sprede sig yderligere og inficere andre computere. Du skal fjerne infektionen og følge den trinvise instruktionsvejledning nedenfor.

Pas på, at manuel fjernelse er velegnet til mere erfarne computerbrugere. Hvis du ikke føler dig tryg med de manuelle trin navigere til den automatiske del af vejledningen.

Note. De nødvendige trin for at bruge STOP ransomware-dekrypteringsprogrammet kan opdages under trin 5 i guiden herunder.

- Trin 1

- Trin 2

- Trin 3

- Trin 4

- Trin 5

Trin 1: Scan for STOP/DJVU Ransomware with SpyHunter Anti-Malware Tool

Automatisk fjernelse af ransomware - Videoguide

Trin 2: Uninstall STOP/DJVU Ransomware and related malware from Windows

Her er en metode i nogle få nemme trin, der bør være i stand til at afinstallere de fleste programmer. Uanset om du bruger Windows 10, 8, 7, Vista eller XP, disse skridt vil få arbejdet gjort. At trække det program eller dets mappe til papirkurven kan være en meget dårlig beslutning. Hvis du gør det, stumper og stykker af programmet er efterladt, og det kan føre til ustabile arbejde på din PC, fejl med filtypen foreninger og andre ubehagelige aktiviteter. Den rigtige måde at få et program fra din computer er at afinstallere det. For at gøre dette:

Følg instruktionerne ovenfor, og du vil med succes slette de fleste uønskede og ondsindede programmer.

Følg instruktionerne ovenfor, og du vil med succes slette de fleste uønskede og ondsindede programmer.

Trin 3: Rens eventuelle registre, created by STOP/DJVU Ransomware on your computer.

De normalt målrettede registre af Windows-maskiner er følgende:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Du kan få adgang til dem ved at åbne Windows Registry Editor og slette eventuelle værdier, created by STOP/DJVU Ransomware there. Dette kan ske ved at følge trinene nedenunder:

Tip: For at finde en virus-skabt værdi, du kan højreklikke på det og klikke "Modificere" at se, hvilken fil det er indstillet til at køre. Hvis dette er virus fil placering, fjerne værdien.

Tip: For at finde en virus-skabt værdi, du kan højreklikke på det og klikke "Modificere" at se, hvilken fil det er indstillet til at køre. Hvis dette er virus fil placering, fjerne værdien.

Inden start "Trin 4", be om boot tilbage til normal tilstand, hvis du er i øjeblikket i fejlsikret tilstand.

Dette vil gøre det muligt for dig at installere og brug SpyHunter 5 succesfuld.

Trin 4: Boot Your PC In Safe Mode to isolate and remove STOP/DJVU Ransomware

Trin 5: Try to Restore Files Encrypted by STOP/DJVU Ransomware.

Metode 1: Brug STOP Decrypter af Emsisoft.

Ikke alle varianter af denne ransomware kan dekrypteres gratis, men vi har tilføjet den decryptor bruges af forskere, der ofte opdateret med de varianter, der i sidste ende blive dekrypteret. Du kan prøve og dekryptere dine filer ved hjælp nedenstående vejledning, men hvis de ikke arbejde, så desværre din variant af ransomware virus er ikke dekrypteres.

Følg instruktionerne nedenfor for at bruge Emsisoft Decrypter og dekryptere dine filer gratis. Du kan downloade Emsisoft dekryptering værktøj knyttet her og derefter følge trinene nedenfor tilvejebragte:

1 Højreklik på Decrypter og klik på Kør som administrator som vist nedenfor:

2. Enig med licensbetingelserne:

3. Klik på "Tilføj mappe" og derefter tilføje de mapper, hvor du ønsker filerne dekrypteret som vist nedenunder:

4. Klik på "Dekryptér" og vente på dine filer, der skal afkodes.

Note: Kredit til decryptor går til Emsisoft forskere, der har gjort det gennembrud med denne virus.

Metode 2: Brug datagendannelsessoftware

Ransomware infections and STOP/DJVU Ransomware aim to encrypt your files using an encryption algorithm which may be very difficult to decrypt. Det er derfor, vi har foreslået en data recovery metode, der kan hjælpe dig med at gå rundt direkte dekryptering og forsøge at gendanne dine filer. Husk, at denne metode ikke kan være 100% effektiv, men kan også hjælpe dig lidt eller meget i forskellige situationer.

Du skal blot klikke på linket og på hjemmesidens menuer øverst, vælge data Recovery - Guiden til gendannelse af data til Windows eller Mac (afhængigt af dit operativsystem), og download og kør derefter værktøjet.

STOP/DJVU Ransomware-FAQ

What is STOP/DJVU Ransomware Ransomware?

STOP/DJVU Ransomware is a ransomware infektion - den ondsindede software, der lydløst kommer ind på din computer og blokerer enten adgang til selve computeren eller krypterer dine filer.

Mange ransomware-vira bruger sofistikerede krypteringsalgoritmer til at gøre dine filer utilgængelige. Målet med ransomware-infektioner er at kræve, at du betaler en løsepenge-betaling for at få adgang til dine filer tilbage.

What Does STOP/DJVU Ransomware Ransomware Do?

Ransomware er generelt en ondsindet software der er designet for at blokere adgangen til din computer eller filer indtil en løsesum er betalt.

Ransomware-virus kan også beskadige dit system, korrupte data og slette filer, resulterer i permanent tab af vigtige filer.

How Does STOP/DJVU Ransomware Infect?

Via several ways.STOP/DJVU Ransomware Ransomware infects computers by being sent via phishing-e-mails, indeholder virus vedhæftning. Denne vedhæftning maskeres normalt som et vigtigt dokument, lignende En faktura, bankdokument eller endda en flybillet og det ser meget overbevisende ud for brugerne.

Another way you may become a victim of STOP/DJVU Ransomware is if you download et falsk installationsprogram, crack eller patch fra et websted med lavt omdømme eller hvis du klikker på et viruslink. Mange brugere rapporterer at få en ransomware-infektion ved at downloade torrents.

How to Open .STOP/DJVU Ransomware files?

Du can't uden en dekryptering. På dette tidspunkt, den .STOP / DjVu Ransomware filer er krypteret. Du kan kun åbne dem, når de er dekrypteret ved hjælp af en specifik dekrypteringsnøgle til den bestemte algoritme.

Hvad skal man gøre, hvis en dekryptering ikke virker?

Gå ikke i panik, og sikkerhedskopiere filerne. Hvis en dekrypter ikke dekrypterede din .STOP / DjVu Ransomware filer med succes, så fortvivl ikke, fordi denne virus stadig er ny.

Kan jeg gendanne ".STOP / DjVu Ransomware" Filer?

Ja, undertiden kan filer gendannes. Vi har foreslået flere filgendannelsesmetoder det kunne fungere, hvis du vil gendanne .STOP / DjVu Ransomware filer.

Disse metoder er på ingen måde 100% garanteret, at du vil være i stand til at få dine filer tilbage. Men hvis du har en sikkerhedskopi, dine chancer for succes er meget større.

How To Get Rid of STOP/DJVU Ransomware Virus?

Den sikreste måde og den mest effektive til fjernelse af denne ransomware-infektion er brugen a professionelt anti-malware program.

It will scan for and locate STOP/DJVU Ransomware ransomware and then remove it without causing any additional harm to your important .STOP/DJVU Ransomware files.

Kan jeg rapportere Ransomware til myndigheder?

Hvis din computer blev inficeret med en ransomware-infektion, du kan rapportere det til de lokale politiafdelinger. Det kan hjælpe myndigheder overalt i verden med at spore og bestemme gerningsmændene bag den virus, der har inficeret din computer.

Nedenfor, Vi har udarbejdet en liste med offentlige websteder, hvor du kan indgive en rapport, hvis du er offer for en cyberkriminalitet:

Cybersikkerhedsmyndigheder, ansvarlig for håndtering af ransomware-angrebsrapporter i forskellige regioner over hele verden:

Tyskland - Officiel portal for det tyske politi

Forenede Stater - IC3 Internet Crime Complaint Center

Storbritannien - Action svig politi

Frankrig - Indenrigsministeriet

Italien - Statens politi

Spanien - Nationalt politi

Holland - Retshåndhævelse

Polen - Politi

Portugal - Justitspolitiet

Grækenland - Enhed om cyberkriminalitet (Hellenske politi)

Indien - Mumbai-politiet - CyberCrime-undersøgelsescelle

Australien - Australsk High Tech Crime Center

Rapporter kan besvares inden for forskellige tidsrammer, afhængigt af dine lokale myndigheder.

Kan du stoppe Ransomware i at kryptere dine filer?

Ja, du kan forhindre ransomware. Den bedste måde at gøre dette på er at sikre, at dit computersystem er opdateret med de nyeste sikkerhedsrettelser, bruge et velrenommeret anti-malware program og firewall, sikkerhedskopiere dine vigtige filer ofte, og undgå at klikke videre ondsindede links eller downloade ukendte filer.

Can STOP/DJVU Ransomware Ransomware Steal Your Data?

Ja, i de fleste tilfælde ransomware vil stjæle dine oplysninger. It is a form of malware that steals data from a user's computer, krypterer det, og kræver derefter en løsesum for at dekryptere den.

I mange tilfælde, den malware forfattere eller angribere vil true med at slette data eller udgive det online medmindre løsesummen er betalt.

Kan Ransomware inficere WiFi?

Ja, ransomware kan inficere WiFi-netværk, da ondsindede aktører kan bruge det til at få kontrol over netværket, stjæle fortrolige data, og låse brugere ud. Hvis et ransomware-angreb lykkes, det kan føre til tab af service og/eller data, og i nogle tilfælde, økonomiske tab.

Skal jeg betale Ransomware?

Nej, du bør ikke betale ransomware-afpressere. At betale dem opmuntrer kun kriminelle og garanterer ikke, at filerne eller dataene bliver gendannet. Den bedre tilgang er at have en sikker backup af vigtige data og være opmærksom på sikkerheden i første omgang.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, hackerne kan stadig have adgang til din computer, data, eller filer og kan fortsætte med at true med at afsløre eller slette dem, eller endda bruge dem til at begå cyberkriminalitet. I nogle tilfælde, de kan endda fortsætte med at kræve yderligere løsepengebetalinger.

Kan et Ransomware-angreb opdages?

Ja, ransomware kan detekteres. Anti-malware-software og andre avancerede sikkerhedsværktøjer kan opdage ransomware og advare brugeren når det er til stede på en maskine.

Det er vigtigt at holde sig ajour med de seneste sikkerhedsforanstaltninger og at holde sikkerhedssoftware opdateret for at sikre, at ransomware kan opdages og forhindres.

Bliver ransomware-kriminelle fanget?

Ja, ransomware-kriminelle bliver fanget. Retshåndhævende myndigheder, såsom FBI, Interpol og andre har haft succes med at opspore og retsforfølge ransomware-kriminelle i USA og andre lande. I takt med at ransomware-trusler fortsætter med at stige, det samme gør håndhævelsesaktiviteten.

About the STOP/DJVU Ransomware Research

Indholdet udgiver vi på SensorsTechForum.com, this STOP/DJVU Ransomware how-to removal guide included, er resultatet af omfattende forskning, hårdt arbejde og vores teams hengivenhed til at hjælpe dig med at fjerne den specifikke malware og gendanne dine krypterede filer.

Hvordan udførte vi undersøgelsen af denne ransomware?

Vores forskning er baseret på en uafhængig undersøgelse. Vi er i kontakt med uafhængige sikkerhedsforskere, og som sådan, vi modtager daglige opdateringer om de seneste malware- og ransomware-definitioner.

Endvidere, the research behind the STOP/DJVU Ransomware ransomware threat is backed with VirusTotal og NoMoreRansom projekt.

For bedre at forstå ransomware-truslen, Se venligst følgende artikler, som giver kyndige detaljer.

Som et sted, der siden har været dedikeret til at levere gratis fjernelsesinstruktioner for ransomware og malware 2014, SensorsTechForum's anbefaling er at Vær kun opmærksom på pålidelige kilder.

Sådan genkendes pålidelige kilder:

- Kontroller altid "Om os" hjemmeside.

- Profil af indholdsskaberen.

- Sørg for, at rigtige mennesker er bag webstedet og ikke falske navne og profiler.

- Bekræft Facebook, LinkedIn og Twitter personlige profiler.

Jeg har brug for decryptor af stop djvu ransomware virus og alle mine filer er låst med .Orkf extension jeg har brug for opdateret version af decryptor gratis plz giv mig en løsning på dette hvis muligt.

Boa noite amigos! Tambem estou com mesmo problema stop.djvu (arquivo: .maak

Se alguem conseguir poste aqui por favor! Obrigado!!!

Er der nogen løsning på online-nøglen til .orkf lige nu? Tak.

I Had virus BTOS

Hej allesammen, god aften, Hvordan har du det?

Mit navn er Wellington og jeg bor i Brasilien

Jeg har en stor udfordring. Min pc var inficeret af en VFGJ-udvidelsesransomware. Følger nogle tutorials, Det lykkedes mig at fjerne virussen fra min pc, men jeg kan ikke gendanne mine filer. Jeg beder om hjælp til at forsøge at løse sagen, hvis der selvfølgelig er noget her!

Alguma solução for ransomware (.Ckae)?

Bom dia, amigos! Tambem estou com mesmo problema stop.djvu (extensão: .hgsh)

Se alguem conseguir poste aqui por favor! Obrigado!!!

Hej Milena, Jeg blev angrebet af ransomware. todos mis archivos en el disco externo fueron encriptados.

Se les ha agregado la extensión uuio.

Et los program på el disco “C” se les eliminó las licencias y no abren

venligst, indicame si el descifrador de la variante no está disponible.

Santa Milena.

EN MI COMPU ENCONTRE NUEVA VARIANTE DE .MIIA Y .BBBW, DE LA CUAL CON ESTE PRODUCTO NO LO PUEDO SOLUCIONAR, ME TIRA EL PROGRAMA QUE ES UNA NUEVA VARIANTE. ESTO ME APARECIO EN ESTA SEMANA. PLEASE kan du hjælpe mig

Min pc blev inficeret med .ygkz ransomeware virusudvidelse i februar, 2021. Prøvede det gratis værktøj til at dekryptere mine filer, men det mislykkedes. efter scanning, sagde dette værktøj, mine filer blev krypteret med onlinenøgler. Jeg kunne stadig ikke gendanne mine filer. Hjælp mig venligst alligevel, hvis du kan.

Oi, estou com meu HD externo com arquivos criptografados e eu dou aulas, jeg er desperat, o ransomware EWDF, nenhum decodificador server ainda. Mig ajudem, venligst! Já fiz os procedimentos da remoção do vírus, isto aconteceu em 28.05.2022. E até agora estou aguardando as empresas a criarem um novo decodificador para este ransomware. Se que terei que pagar eller resgate en estes hackere?? Existe punidade para eles? Meu coração está muito partido.

Hej, virker dekryptering af software til onlinenøgle? Fordi der står, at der ikke er fundet nogen nøgle, når jeg downloader og prøver tingen.

Er der nogen løsninger til at dekryptere BBII-udvidelse???

Hola estaria necesitandoel desincriptador para la variable .oori. ya que me tira fejl. desde ya muchas gracias

Jeg har brug for .pahd virus dekrypteringsnøgle pls nogen hjælp..

Hola habra una solucion para desencriptar o descifrar extension ghas que es variante STOP/DJVU

meget præocupado

Hej. Crees que me funcione con Ransomare .Koti es del 2020 y arkiv mi disco

je fais tous le necessaire

tous les fichiers sont endomagés extesion : .qqjj

j ai essayé emsisoft

og voila beskeden :

Varsel: dette id ser ud til at være en online-id, dekryptering er umuligt

ebbn decrypter ?

Ransomeware inficerer ikke slettede filer. Så efter fjernelse af virussen kan du scanne din computer med recuva freeware for slettede filer. Det vil finde en masse slettede filer, som forhåbentlig kan gendannes. Efter gendannelse kan du åbne disse filer og se, om de er vigtige for dig. Det er noget arbejde, men i mit tilfælde fandt jeg vigtige filer.

For eksempel hvis du har en fil, som du opdaterer hver måned, gemmer du den som april.docx og sletter march.docx. April.docx er inficeret og ulæselig. Men der er en god chance for, at du kan gendanne march.docx. Held og lykke.