WordPress-administratorer står over for en sofistikeret e-mail-kampagne, der udnytter falske WordPress-sikkerhedsrådgivninger til at udnytte en ikke-eksisterende sårbarhed, identificeret som CVE-2023-45124. Sikkerhedseksperter fra Wordfence og PatchStack har opsnappet og rapporteret denne ondsindede kampagne, sigter på at øge bevidstheden blandt WordPress-brugere.

CVE-2023-45124: Ondsindet kampagne rettet mod WordPress-administratorer

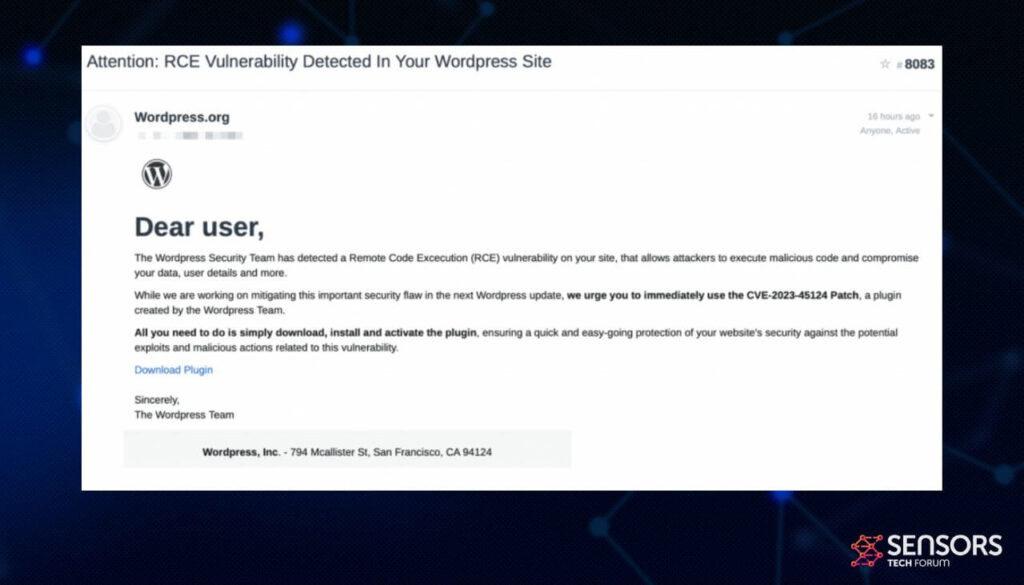

De vildledende e-mails, forklædt som officiel WordPress-kommunikation, fejlagtigt underrette administratorer om en kritisk fjernkørsel af programkode (RCE) fejl på deres websteder. E-mailen opfordrer modtagerne til at løse det formodede sikkerhedsproblem ved at downloade og installere et plugin, der er angivet i meddelelsen:

Når du klikker på 'Download plugin'’ knap, ofre dirigeres til en vildledende landingsside på 'en-gb-wordpress[.]org,’ omhyggeligt udformet til at ligne den legitime 'wordpress.com’ websted. Den falske landingsside har en svigagtig plugin-indgang, fremvisning af et oppustet downloadantal på 500,000 og fremstillede brugeranmeldelser, der roser patchens effektivitet til at gendanne kompromitterede websteder og forhindre hackerangreb.

Når det er installeret, det ondsindede plugin, forklædt som en sikkerhedspatch, opretter en skjult admin-bruger ved navn 'wpsecuritypatch’ og sender information om offeret til angriberne’ kommando- og kontrolserver (C2) på 'wpgate[.]lynlås.’ Efterfølgende, plugin'et downloader en base64-kodet bagdørs nyttelast fra C2, gemmer det som 'wp-autoload.php’ i hjemmesidens webroot.

Bagdøren udviser sofistikeret funktionalitet, herunder filhåndteringsfunktioner, en SQL-klient, en PHP-konsol, og en kommandolinjeterminal. Desuden, den videregiver detaljerede oplysninger om servermiljøet til angriberne.

vigtigere, det ondsindede plugin skjuler sig fra listen over installerede plugins, nødvendiggør en manuel søgning i webstedets rodmappe for fjernelse. Mens de operationelle mål for dette plugin forbliver uoplyst, sikkerhedsanalytikere spekulerer i, at det potentielt kan tjene forskellige ondsindede formål, såsom indsprøjtning af annoncer, omdirigere besøgende, stjæle følsomme oplysninger, eller endda afpresning af webstedsejere ved at true med at lække databaseindhold.