Der er registreret Skaberne af GandCrab ransomware ikke sove som virus til at inficere brugere via hvad der synes at være vildt og andet software revner, i henhold til seneste rapporter.

Der er registreret Skaberne af GandCrab ransomware ikke sove som virus til at inficere brugere via hvad der synes at være vildt og andet software revner, i henhold til seneste rapporter.

Den GandCrab ransowmare har været støt opdateret med flere og flere forbedringer til det metoder til infektion og til selve malware. Den virus er gået adskillige interne version og er nu officielt i sin 4.4 udgave som forskere for nylig har opdaget. Og virussen har haft flere funktioner fjernet, mens andre er blevet føjet til det, men de fleste af dem er forblevet det samme, bortset fra det faktum, at den GandCrab 4 malware nu bruger Exe-filer af revner for spil eller licenseret software til at inficere ofre.

GandCrab 4 Mål Brugere fra Low-Rep steder, tilbyder Revner

I løbet af deres undersøgelser, forskere har opdaget virus til at bruge WordPress sites, der ofte anvendes af malware forfattere. Dette skyldes det faktum, at de er nemme at sætte op og let at udnytte. På en af de hjemmesider, forskerne fundet websider, indeholder de download-links i GandCrab 4’S eksekverbar fil, maskeret som revner for følgende programmer:

- Fletning Billede til PDF 2.8.0.4

- Securitask 2005 1.40H

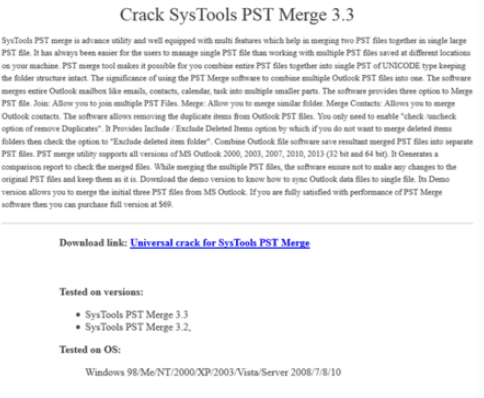

- SysTools PST Flet 3.3

Forskere ved Fortinet har selv opdaget siderne for at være velskrevet og velstruktureret med en detaljeret beskrivelse af programmet brugeren ser en revne i den Hovedidéen bag det er, at brugeren skal have tillid til webstedet for at downloade og køre revnen.

Image Source: Fortinet

Image Source: Fortinet

Væsentlige ændringer i GandCrab 4s Kryptering

Virussen har gennemgået flere ændringer her og der, ligesom tapetet ikke længere bliver brugt, og flere af det funktioner fjernet. Den største ændring var dog den måde GandCrab krypterer filer på inficerede computere.

Relaterede: GandCrab ransomware Opdateret - Mål Windows XP og ældre servere

Den ransomware har valgt at bruge Salsa20 kryptering i stedet for det ene det hidtil anvendte, kaldet RSA-2048. I modsætning til Salsa20, RSA cipher er blevet mainstream for ransomware virus og forskere mener, at den vigtigste grund til at skifte til Salsa20 er, at kryptering tiden er meget hurtigere end det efterhånden ville være med RSA-2048, bruges med det tidligere versioner. Den Salsa20 krypteringsalgoritme er også kendt i cybersikkerhed verden, som den blev brugt i et virus, der forårsagede et større udbrud i løbet af 2017 - Petya Ransomware.

Den nye version bruger også en mere avanceret formørkelse så godt, i stand til at unddrage sig de fleste traditionelle antivirus-programmer. Hackerne er også meget hurtigt i forvaltningen af deres download-URL'er om kompromitteret WordPress sites samt, skiftende URL'er ofte med henblik på at fortsætte udbredelsen af GandCrab 4.

GandCrab 4 ransomware er blevet inficere brugere siden slutningen af 2017 og virus var en af de første htat krævede ofre til at betale flere hundrede dollads i streg cryptocurrency tokens. Den malware sandsynligvis løb ved en stor hacking enhed, som det ikke er en let virus at stoppe, da slyngler ofte finde forskellige metoder til at omgå traditionelle sikkerhedssoftware, gør GandCrab hvad der synes at være den mest effektfuld ransomware af 2018 indtil nu.