Fem sikkerhedssårbarheder, kaldet JekyllBot:5 (CVE-2022-1066, CVE-2022-26423, CVE-2022-1070, CVE-2022-27494, og CVE-2022-1059) blev rettet i Aethon TUG smarte autonome mobile robotter. Heldigvis, sårbarhederne er ikke blevet udnyttet i naturen.

JekyllBot:5 Sårbarheder i Aethon TUG Mobile Robots

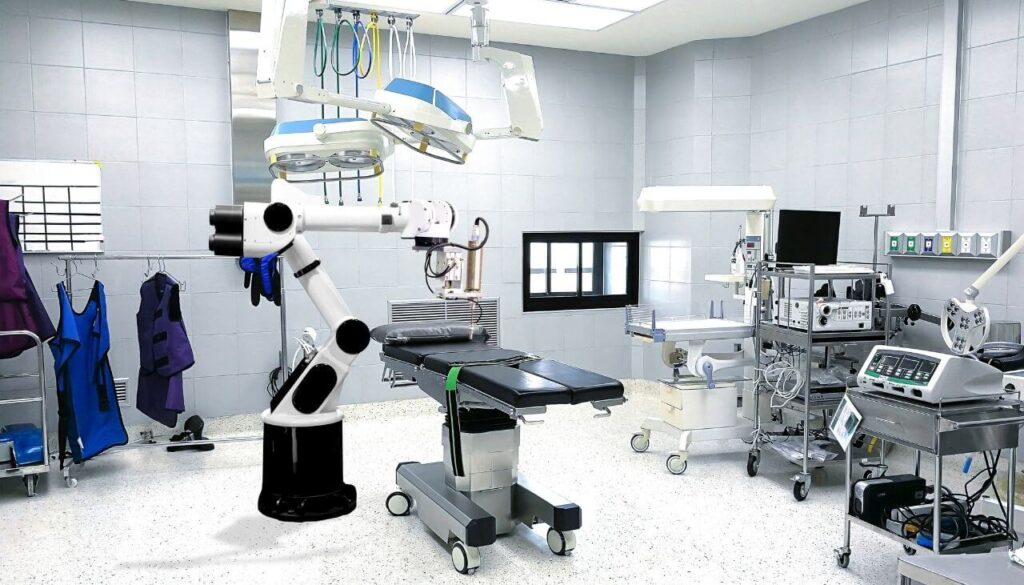

De mobile robotter er meget brugt på hospitaler til at levere medicin og hospitalsvedligeholdelsesforsyninger. De er også i stand til at udføre simple manuelle arbejdsopgaver. Robotterne, dog, blev fundet sårbare over for en række problemer, inklusive fjernbetjening, som kunne gøre det muligt for trusselsaktører at få adgang til brugeroplysninger og lægejournaler, blandt andre ondsindede opgaver. Enhver sårbarhed i hospitalsrobotter truer medicinske patienter, udstyr og personale, da de beskæftiger sig med mange følsomme detaljer, og kræver bevægelsesfrihed for at udføre deres job.

JekyllBot:5 sårbarheder kan tillade angribere at udføre en af følgende ondsindede aktiviteter:

- Se optagelser i realtid via robottens kamera;

- Få adgang til patientjournaler;

- Tag videoer og billeder af patienter og hospitalsinteriør;

- Forstyrre patientbehandlingen og blokere hospitalselevatorer og dørlåsesystemer;

- Tag kontrol over robotten og styrt den ned;

- Forstyrr regelmæssige vedligeholdelsesopgaver;

- Afbryde (eller stjæle) robotlevering af patientmedicin;

- Kaprer legitime administrative brugersessioner i robotternes onlineportal for at injicere malware gennem deres browser, og udføre yderligere cyberangreb på IT- og sikkerhedsteammedlemmer på sundhedsfaciliteter.

JekyllBot: 5 Sårbarheder: Teknisk beskrivelse (CVE-2022-1066, CVE-2022-26423, CVE-2022-1070, CVE-2022-27494, og CVE-2022-1059)

CVE-2022-1066 er blevet bedømt 8.2 ud af 10 på CVSS skala. Sårbarheden forstyrrer softwarens evne til at udføre et autorisationstjek. Som et resultat, en uautoriseret angriber kan vilkårligt tilføje nye brugere med administrative rettigheder og slette eller ændre eksisterende brugere.

CVE-2022-26423, også vurderet 8.2 ud af 10 på CVSS skala, kunne gøre det muligt for en uautoriseret trusselsaktør frit at få adgang til hasherede brugeroplysninger.

CVE-2022-1070 har en meget kritisk vurdering på 9.8 ud af 10 på CVSS skala. Fejlen gør det muligt for en uautoriseret angriber at oprette forbindelse til TUG Home Base Server-websocket og tage kontrol over de sårbare robotter.

CVE-2022-27494, med en rating på 7.6, er en XSS-sårbarhed. Ifølge den officielle beskrivelse, "Rapporter"-fanen i Fleet Management Console er sårbar over for lagret cross-site scripting (XSS) angreb, når du opretter eller redigerer nye rapporter."

Endelig, CVE-2022-1059, igen med en 7.6 bedømmelse, er en afspejlet XSS-sårbarhed. Mere specifikt, indlæsningsfanen i Fleet Management Console er tilbøjelig til reflekterede XSS-angreb.

Flere tekniske detaljer findes i rapporten udarbejdet af Cynerio-forskere.

Mere om Aethon TUG Robots

Aethon-virksomheden blev grundlagt i 2001. Den udgav sin første TUG-robot på markedet i 2004. En af robotternes primære use cases er til hospitaler, da de er programmeret til at håndtere almindelige sundhedsrelaterede opgaver såsom transport af medicin, rengøring af gulve, indsamling af måltidsbakker, blandt andre lignende opgaver.

Andre nyligt afslørede medicinske sårbarheder

I marts 2022, den såkaldte Adgang:7 sårbarheder blev rapporteret, påvirker PTC's Axeda-agent, der bruges af forskellige leverandører i en række industrier, hovedsageligt sundhedspleje og finansiel. Adgang:7 fejl kunne muliggøre fjernudførelse af kode og fuld enhedsovertagelse. De kan også tillade hackere at få adgang til følsomme data eller ændre konfigurationerne af udsatte enheder.