| Navn | Wet |

| Type | RAT (Remote Access Trojan), APT (Avanceret vedvarende trussel) |

| Kort beskrivelse | Rotten har detektion unikke features og kan omgå AV-motorer. |

| Symptomer | Følsomme datatyveri, udnyttelse af OS sårbarheder. |

| Distributionsmetode | Ikke opdaget endnu. |

| Værktøj Detection | Hent Malware Removal Tool, at se, om dit system er påvirket af en trojansk hest. |

En ny unik RAT (Remote Access Trojan) og APT (Avanceret vedvarende trussel) har været lige opdaget af forskere på enSilo. Den ondsindede trussel, døbt Moker, har funktioner, der ikke er blevet observeret før, og kan gå helt ubemærket af 65 anti-virus programmer hosted på VirusTotal.

Som tech-kyndige læsere sikkert ved, enSilo er en cyber-sikkerhed firma, der leverer et real-time, forebyggelse udsivning platform mod trussel aktører målrettet netværk. enSilo s service-blokke ondsindede udgående kommunikation, og gør det muligt for medarbejderne at fortsætte med at arbejde, selv efter deres maskiner er kompromitteret. Interessant nok, virksomheden spottet RAT i en af deres kunders firmanetværk. Som deres forskning viser, Rotten mest sandsynligt designet til at eksekvere hemmelige operationer inde virksomhedsnetværk og undgå opdagelser.

Lær mere om rotter og trojanske heste

Moker RAT Tekniske specifikationer

Forskere ved enSilo navngivet RAT Moker efter beskrivelsen i dens eksekverbar fil. Angrebet metode, som den ondsindede stykke er ikke klart endnu. Hvad er kendt hidtil, er, at rotten er installeret i to trin. Installationen totrins bruges af angriberne at sikre, at RAT forbliver uopdaget.

Første, en ’dropper’ komponent er plantet. Værktøjet falder malware på en sofistikeret måde og omfartsveje virksomhedernes sikkerhedsforanstaltninger.

Derefter, de dropper fortsætter i retning af at installere den anden komponent af angrebet - den ’nyttelast’. Det er downloadet fra internettet eller en anden lokal kilde. Typisk, nyttelasten indeholder skadelig kode, der kompromitterer netværket.

Udover at byde på de to etaper i aktion, den Moker malware er designet til at udnytte design sårbarheder i Windows operativsystemet:

- Moker kan indpasses i den OS'er processer.

- Moker kan gå rundt om UAC funktionen.

- Moker kan give sig på systemniveau privilegier.

Efter to-trins infiltration og nyttelast, og drage fordel af OS'er fejl, Moker kontakter Kommando & Kontrol-server. Ifølge forskere ved enSilo, serveren er spores tilbage til Montenegro. Men, serverens placering ikke nødvendigvis gælde for angriberne nationalitet.

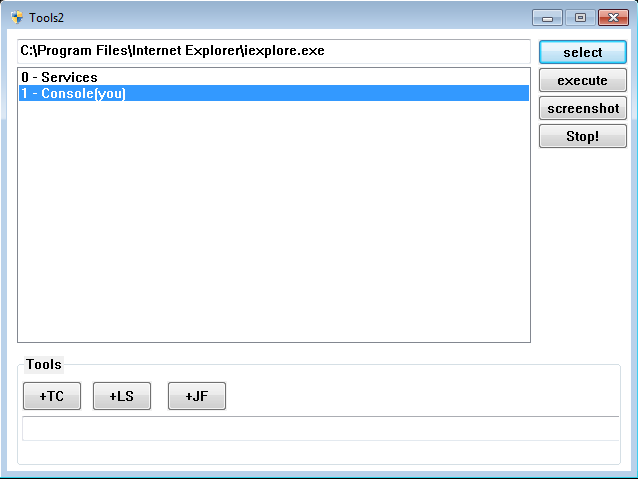

Hvad er spændende om Moker er det faktum, at det kan blive kontrolleret af dens forfatter, selv når internetadgang er begrænset. Selv når virksomhedens netværk ikke tillader uden kommunikation, Moker vil fortsætte med angrebet takket være dens lokale betjeningssystem. Den tillader hackere at overvåge og styre deres værktøj fra det lokale netværk. Det er også muligt, at hacking hold har medlemmer infiltreret i det selskab, der er målrettet.

Image Source: blog.enSilo.com

Hvorfor Har Moker Blevet Lavet?

Typisk, Rotter designet med det formål at infiltrere et system og stjæle værdifulde oplysninger. I den forstand, enhver form for virksomhedernes data kan bringes i fare af Moker. Bortset fra datatyveri, Moker kan anvendes til at gøre nogen af eller alle følgende:

- Opret en ny brugerkonto og opererer fra det uden at blive forstyrret.

- Skift sikkerhedsindstillinger.

- Skift data og filer.

- Ansæt en keylogger, tage screenshots.

- Overfør data til C&C server.

- Bedrage reverse engineering af AV-software.

Som påpeget af Softpedia, virksomhedens netværk bør være opmærksom, siden Moker kan undgå fælles sikkerheds debugging værktøjer, virtuelle maskiner, sandboxed miljøer, og AV-programmer.

Hvordan kan jeg Stay Beskyttet mod rotter og malware?

Både virksomhedens medarbejdere og regelmæssige brugere bør uddanne sig om farerne ved ondsindede online trusler. Selvom nyeste malware stykker kan være ganske sofistikeret og kan omgå AV afsløring, sikkerhedseksperter stadig rådgive om støtte en anti-malware program. Brugere og medarbejdere kan også henvise til følgende tips til at forbedre deres sikkerhed:

- Sørg for at bruge yderligere beskyttelse firewall. Download af en anden firewall (lignende ZoneAlarm, for eksempel) er en fremragende løsning for eventuelle indtrængen.

- Sørg for, at dine programmer har mindre administrativ magt over, hvad de læser og skriver på computeren. Gør dem spørge dig admin adgang, før du starter.

- Brug stærkere adgangskoder. Stærkere adgangskoder (helst dem, der ikke er ord) er sværere at knække ved flere metoder, herunder brute tvinger da det indeholder pass lister med relevante ord.

- Sluk Automatisk afspilning. Dette beskytter din computer mod ondsindede eksekverbare filer på USB-sticks eller andre eksterne hukommelse luftfartsselskaber, der straks indsat i det.

- Deaktiver fildeling - det anbefales, hvis du har brug for fildeling mellem din computer at password beskytte det at begrænse truslen kun dig selv, hvis inficeret.

- Sluk eventuelle eksterne tjenester - det kan være ødelæggende for virksomhedsnetværk, da det kan forårsage en masse skader i massivt omfang.

- Hvis du ser en service eller en proces, der er ekstern og ikke Windows kritisk og bliver udnyttet af hackere (Ligesom Flash Player) deaktivere den, indtil der er en opdatering, der løser udnytte.

- Sørg altid for at opdatere de kritiske sikkerhedsrettelser til din software og OS.

- Konfigurer din mailserver til at blokere og slette mistænkelig fil vedhæftede indeholder e-mails.

- Hvis du har en kompromitteret computer i dit netværk, sørg straks for at isolere den ved at kraftoverførsel det ud og afmonterer den med hånden fra netværket.

- Sørg for at uddanne alle brugere på netværket aldrig at åbne mistænkelige vedhæftede filer, vise dem eksempler.

- Ansæt en virus-scanning udvidelse i din browser, der vil scanne alle de downloadede filer på din computer.

- Sluk eventuelle trådløse tjenester ikke-nødvendig, ligesom infrarøde porte eller Bluetooth - hackere elsker at bruge dem til at udnytte enheder. Hvis du bruger Bluetooth, sørg for, at du overvåger alle de uautoriserede enheder, der beder dig om at parre med dem og tilbagegang og undersøge eventuelle mistænkelige dem.

- Ansæt en virus-scanning udvidelse i din browser, der vil scanne alle de downloadede filer på din computer.

- Ansæt en kraftfuld anti-malware løsning til at beskytte dig mod eventuelle fremtidige trusler automatisk.

Spy Hunter scanner kun detektere trussel. Hvis du ønsker, at truslen skal fjernes automatisk, du nødt til at købe den fulde version af anti-malware værktøj.Læs mere om SpyHunter Anti-Malware værktøj / Sådan fjernes SpyHunter