En ny version af dangeorus RIG exploit kit anvendes til at udføre vellykkede infektioner via drage fordel af exploits i Windows er blevet opdaget ud i naturen. Den udnytter kit er blevet rapporteret til at indeholde nye script filer og funktioner til at gennemføre en vellykket infektion. Skaberne af sættet har foretaget flere Action scripts og i tillæg til dette har ændret sig flere ændringer, der vises i det flash-fil.

En ny version af dangeorus RIG exploit kit anvendes til at udføre vellykkede infektioner via drage fordel af exploits i Windows er blevet opdaget ud i naturen. Den udnytter kit er blevet rapporteret til at indeholde nye script filer og funktioner til at gennemføre en vellykket infektion. Skaberne af sættet har foretaget flere Action scripts og i tillæg til dette har ændret sig flere ændringer, der vises i det flash-fil.

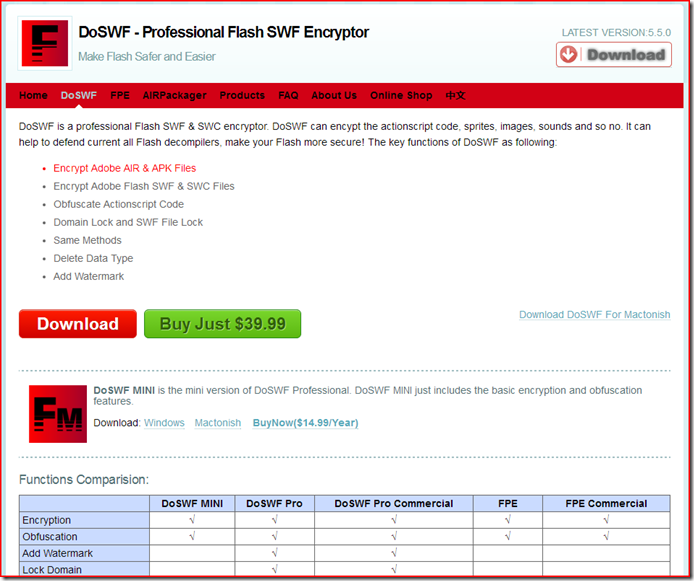

Når malware forskere på PC Xcetra Support har undersøgt dybere ind i Flash-fil kildekode de har opdaget, at et værktøj kaldet DoSWF værktøjet er blevet anvendt til at sløre denne exploit kit. Værktøjet er i øjeblikket menes at være i version 5.5.0, og forskerne har endda formået at opdage, at værktøjet er offentligt tilgængelige for salg via det website:

Rig EK var den kit, der erstattede Angler EK, og det er ved hjælp af exploits I Adobes Flash Player for at gennemføre en vellykket infektion. Men på den 20. og den 21. i august malware, forskere har opdaget den nye version, der havde andre funktioner og udnyttelser, der kan bruges såvel.

Denne meget nye version blev rapporteret at forårsage infektioner via drage fordel af Microsoft-software. En af disse bedrifter blev rapporteret af Eduard Kovacs på Secrutiyweek.com at være den CVE-2016-0189. Denne type sårbarhed tilladt for en ekstern udførelse type angreb, der udnyttede ved at udføre JavaScripts samt VBScripts.

Microsoft var i stand til at lappe strømmen, men det er ikke kendt for sikkerhed, om lignende angreb kan gennemføres via Internet Explorer i stedet.

Nyheder også brød ud, at dem bag RIG udnytte kit kan også være at arbejde på nye opdateringer til de udnytte kits, og de kan også gennemføre tests, der kan sikre en vellykket operation for malware, som er forenet med dette kit.

Ikke kun dette, men malware forskere har også opdaget nogle elementer i forbindelse med brugen af en Silverlight udnytte som er en Microsoft-software udnytter. Forskere ved Cyphort også rapportere dette udnytte til at blive brugt for første gang ved RIG.

Ikke blot RIG udnytte sættet har nye exploits til at bruge til en vellykket infektion, men det er også blevet rapporteret, at det ændrede det er kommunikation med servere samt. I modsætning til de tidligere kommunikationsmetoder, der var lettere at opspore og planlagte, malware forskere har opdaget, at udviklere af RIG har ført tests på nye og mere sikre metoder til kommunikation.

Direkte Resumé I

Denne tendens til at udvikle udnytte kits er ikke kun begrænset til Rig. Mange malware kodere forsøger også at opdage nye sårbarheder og bundte dem i deres kits. Sandheden er, at exploits er blevet en lukrativ forretning, og deres opdagelse er blevet afgørende med hensyn til sikkerhed for sorte hat hackere og it-virksomheder, der ønsker at lappe sårbarheder i deres software.