Sikkerhed forskere for nylig opdaget en nysgerrig tilfælde af indesluttet PDF-fil hostet i Azure Blob opbevaring. Mere specifikt, sagen indebærer lagring angriberne phishing form på Azure Blob Opbevaring for at blive sikret med en Microsoft SSL-certifikat.

Den indesluttede PDF er knyttet til et Office 365 phishing side hostet i Azure Blob opbevaring, og på grund af, at, det har en Microsoft-udstedte domæne og SSL certifikat, Netskope forskere opdaget.

Det skal bemærkes, at kombinationen af Microsoft domænet, certifikat, og indhold gør denne phishing særdeles overbevisende og svært at genkende. Under deres analyse, forskerne identificeret lignende phishing sites hostet i Azure blob opbevaring.

Den Azure Blob Phishing angreb Forklaret

Som i enhver phishing scenarie, den ondsindede PDF leveres til ofre som vedhæftede filer. Disse er udformet på en smart måde, indeholdende legitim indhold fra lovlige kilder.

“I dette tilfælde, dokumentet oprindeligt ankom i en e-mail, og blev gemt i Google Drev, hvor Netskope Advanced Threat Protection opdaget filen og forhindrede potentiel legitimationsoplysninger tab eller fan-out“, forskerne bemærkes.

Analyse af PDF

PDF distribueres i dette særlige phishing kampagne efterligner en lov praksis baseret ud af Denver. Det blev udnævnt til ”Scannet dokument ... Venligst Review.pdf". PDF har et link, der henter den faktiske PDF:

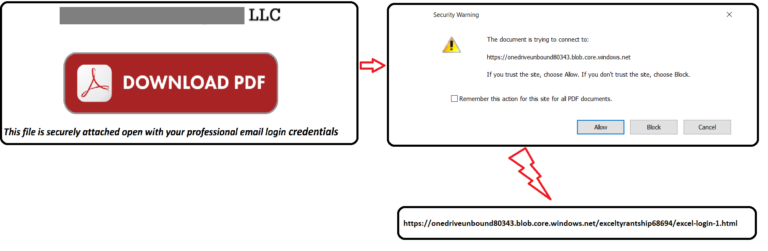

Når ”Download PDF” hyperlink er klikket, offeret ser en meddelelse, der forklarer, at dokumentet forsøger at oprette forbindelse til følgende Azure blob opbevaring webadresse – https://onedriveunbound80343[.]blob.core.windows.net:

Den phishing side er hostet i Azure blob lagring, som sikrer en gyldig Microsoft-udstedte SSL certifikat og hosting på en Microsoft-ejede domæne. Disse to faktorer gør forsøg på phishing helt sofistikerede og svære at genkende. Som påpeget af forskerne, "se en Microsoft domæne og en Microsoft-udstedt SSL-certifikat, på et websted beder til Office 365 legitimationsoplysninger er temmelig stærke beviser, at webstedet er legitime, og sandsynligvis nok til at overbevise en bruger om at indtaste deres legitimationsoplysninger".

Når brugeren klikker, hans legitimationsoplysninger uploades til dette sted: https://searchurl[.]bud / livelogins2017 / finish40.php. Derefter, brugeren omdirigeres til en anden phishing side hostet i blob opbevaring.

Senere, brugeren er inde i en serie omdirigerer til flere destinationssider udgør at downloade sikret dokument. Endelig, brugeren endelig omdirigeret til en Microsoft side, men intet dokument er downloadet til offerets maskine. Da dokumentet ikke er hentet, offeret måske igen forsøge at re-validere de legitimationsoplysninger eller indtaste legitimationsoplysninger relateret til en anden konto.

For at imødegå sådanne phishing angribere, forskernes anbefaling er altid at kontrollere domænet for linket, og:

Kend domæner typisk anvendes, når du logger ind på følsomme tjenesteydelser. Derudover, være i stand til at identificere fælles objekt butik domæner, såsom dem, der anvendes af Azure blob opbevaring. Denne viden vil hjælpe dig med at skelne mellem godt udformet phishing-websteder og officielle steder.