Denne artikel er blevet oprettet for at forklare dig, hvad der er den Google Docs Phishing Scam og hvordan du kan fjerne dem, samt alle potentielt uønskede programmer leveret gennem dem.

Denne artikel er blevet oprettet for at forklare dig, hvad der er den Google Docs Phishing Scam og hvordan du kan fjerne dem, samt alle potentielt uønskede programmer leveret gennem dem.

Den Google Docs Phishing Scam er en populær malware taktik, der forsøger at manipulere Google Docs-brugere i at inficere sig selv med virus eller afsløre deres adgangskoder. I øjeblikket har vi ikke oplysninger om gerningsmændene bag det. Vores artikel giver en grundig forklaring på, hvordan det udbredes, og hvordan ofrene kan prøve at fjerne aktive infektioner.

Trussel Summary

| Navn | Google Docs phishing scam |

| Type | Phishing email fidus |

| Kort beskrivelse | Google Docs Phishing scam er et nyligt eksempel på den fidus taktik, der extorts målene i samspil med et fupnummer websted. |

| Symptomer | Ofre vil modtage e-mails, der indeholder phishing instruktioner. |

| Distributionsmetode | Primært gennem Google Dokumenter beskeder. |

| Værktøj Detection |

Se, om dit system er blevet påvirket af malware

Hent

Værktøj til fjernelse af malware

|

Brugererfaring | Tilmeld dig vores forum at diskutere Google Dokumenter phishing scam. |

Google Docs Phishing Scam - Distribution måder

De seneste sikkerheds rapporter viser, at en ny bølge af Google Docs phishing scam beskeder er blevet observeret af computerbrugere verden over. I løbet af de sidste par år har vi opdaget uafhængige kampagner, der alle søger at udsende scam links og virus indhold til modtagerne.

Da de er udført af selvstændige grupper kan bruges forskellige taktikker. Den primære er udbredelsen af en ondsindet link, hvor brugerne tvunget til interagere med indholdet. I dette tilfælde kan de ondsindede brugere anvender den samme mekanisme som dem, der anvendes ved browser hijackers og vira. De mest populære metoder er følgende:

- e-mails - Ofrene vil modtage e-mail besked invitationer eller direkte i Google Dokumenter links. Meddelelserne kan enten personligt eller sendes som en generisk alarm. Hackerne kan tilpasse budskaberne foregiver at være fra et selskab, tjeneste eller leverandør, der tilbyder dem yderligere oplysninger. De er tvunget til at åbne det viste link.

- websteder - De ondsindede brugere kan oprette hjemmesider og portaler, der udgør som legitim leverandør destinationssider, Internetportaler og etc. Når de åbnes links til Google Dokumenter vil blive vist til brugerne, og de vil blive tvunget til at åbne dem.

- Dokument Scripts - Ved at åbne inficerede dokumenter lavet af hackere de uers kan se linket til Google Dokumenter phishing scam besked. De kan være af enhver populære dokumenttype: præsentationer, rige tekstdokumenter, regneark og databaser. Når de åbnes af brugerne en prompt spørger brugerne til at aktivere de indbyggede scripts. Hvis aktiveret vil de vise pop-up-vinduer og store tekst links, der vil føre til Google Dokumenter phishing scam.

- Hijackers og virusinfektioner - Malware infektioner af alle populære typer kan bruges til at gyde links. Ransom noter kan medtage dem i deres krop indhold mens browser hijackers kan anlægge dem i de ændrede web browserindstillinger.

- Ondsindet installationsfiler - Hackerne kan håndværk ondsindede installatører af populære software. De kan være af enhver type: systemværktøjer, kreativitet suiter eller produktivitetsprogrammer. Når de er startet Google Dokumenter phishing scam beskeder vil blive vist enten under installationen eller når den er færdig.

Google Docs Phishing Scam - Dybdegående Oversigt

Når Google Dokumenter phishing scam besked åbnes, kan det anmode om adgang til Google-legitimationsoplysninger konto - det er et alvorligt problem, som i nogle tilfælde vist linket er faktisk en falsk login-side. Alle indtastede oplysninger vil automatisk blive overført til hacker operatører, og de vil være i stand til at overhale kontrol af de kaprede konti med det samme.

Indholdet af Google Docs phishing scam beskeder kan indeholde forskellige malware indhold. Afhængig af den anvendte scenarie de tegn og levering kan være anderledes. Et godt eksempel er den automatiske lancering af indbygget script, der kan indlæse tracking cookies i webbrowseren. Dette vil give de ondsindede operatører bag truslen for at spore brugerens interaktion på tværs af alle set hjemmesider. Hvis dette kombineres med en data høst modul den ekstraherede information kan inddeles i to hovedgrupper:

- Følsomme brugerdata - Disse to moduler kan bruges til at kapre information, der direkte kan afsløre identiteten på offeret bruger. Dette gøres ved at lede efter strygere såsom deres navn, adresse, e-mail-adresse, interesser og gemte kontooplysninger. I nogle tilfælde kan koden også scanne indholdet af den lokale computer ikke bare browseren selv.

- ID Information - Mange af disse scripts også tildele en unik offer id til hvert offer enhed. Det er genereret ved hjælp af input parametre såsom en liste over de tilgængelige hardwarekomponenter, brugerindstillinger og visse operativsystem variabler.

En stor del af de Google Dokumenter phishing scam beskeder kan også føre til infektioner med cryptocurrency minearbejdere. De vil drage fordel af de tilgængelige systemressourcer ved at indlæse komplekse matematiske opgaver. Når en af dem er afsluttet, og rapporteres til den angivne server operatørerne vil modtage indtægter i form af cryptocurrency såsom Bitcoin eller Monero.

De fleste af de fundne stammer har det endelige mål om at levere malware af alle slags. Populære eksempler er følgende:

- Trojan Horse Infektioner - Disse er blandt de farligste virusinfektioner. Den klassiske ordning er at indlæse en klient på offeret systemer, der etablerer en sikker forbindelse til en hacker-kontrolleret server. Dette vil give de kriminelle operatører at overhale kontrol over de inficerede systemer på ethvert givet tidspunkt. Andre mulige handlinger omfatter tyveri af data og upload af yderligere trusler.

- Ransomware - Disse vira til formål at kryptere følsomme brugerdata med en stærk cipher. Den typiske adfærd er at bruge en indbygget liste over mål filtypenavne. Efter det fuldender henrettelse en ransomware note vil være udformet. Dens indhold vil afpresse brugerne til at betale en “dekryptering” betaling.

- Browser Hijackers - Ved hjælp af scripts og forskellige omdirigeringer phishing scam kan føre til infektioner med farlig web browser udvidelser. Når den er installeret, de vil omdirigere ofre for en hacker-kontrolleret websted.

Afhængigt af den præcise hacker konfiguration Google Docs phishing scam taktik kan ændre sig. Det er muligt, at den stjålne oplysninger fra de hacker grupper opbevares i fælles databaser og bruges sent for forbrydelser som identitetstyveri eller finansielle misbrug.

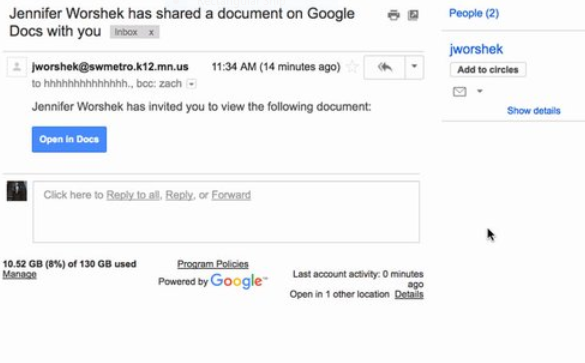

Google Docs Phishing Scam Eksempel - Den fælles dokument

En af de fremtrædende kampagner gjort brug af spam-mails, der blev sendt direkte til Gmail indbakker af målene. De vises som sendes af en kontakt af ofrene eller en service-meddelelse. Kroppen Indholdet tvang dem til at åbne det viste link.

Når brugerne navigere til linket de vil blive omdirigeret til en rogue hjemmeside som er designet til at fremstå som en Google-login side. Hvis ofrene ind i deres kontooplysninger de vil blive automatisk sendt til hacker operatører. En direkte konsekvens er, at offerets email indbakker der skal scannes for alle kontakter. Brug automatiserede scripts de kaprede scripts vil sende de samme phishing beskeder til dem.

De offer brugere kan ikke mistanke om, at deres e-mails er blevet hacket og fortsætte med at sende og modtage deres dag-til-dag korrespondance. I mellemtiden forbryderne vil overvåge alle brugerens handlinger, som er særligt farlige, hvis de kommer på tværs af kopier af breve, dokumenter eller netbank-konti. Sådanne oplysninger kan anvendes til forskellige forbrydelser - identitetstyveri, finansielle misbrug, afpresning og etc.

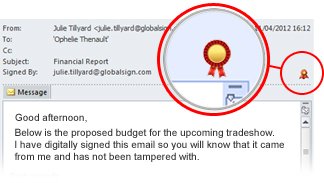

Google Docs Phishing Scam Eksempel - underskrevne dokumenter

En anden populær teknik er afhængig af at sende ofrenes meddelelser, der er indgået med sikkerhedscertifikater. De er koblet af flere phishing scenarier, der bliver af operatørerne:

- finansielle dokumenter

- Kontrakter

- Levering Meddelelser

Da de e-mails er som regel ikke-personlig og bruge den samme stil med at skrive mange af brugerne vil blive narret til at interagere med indholdet. Den leverede nyttelast er normalt en inficeret nyttelast som enten indeholder ondsindede makroer eller er en virus fil selv.

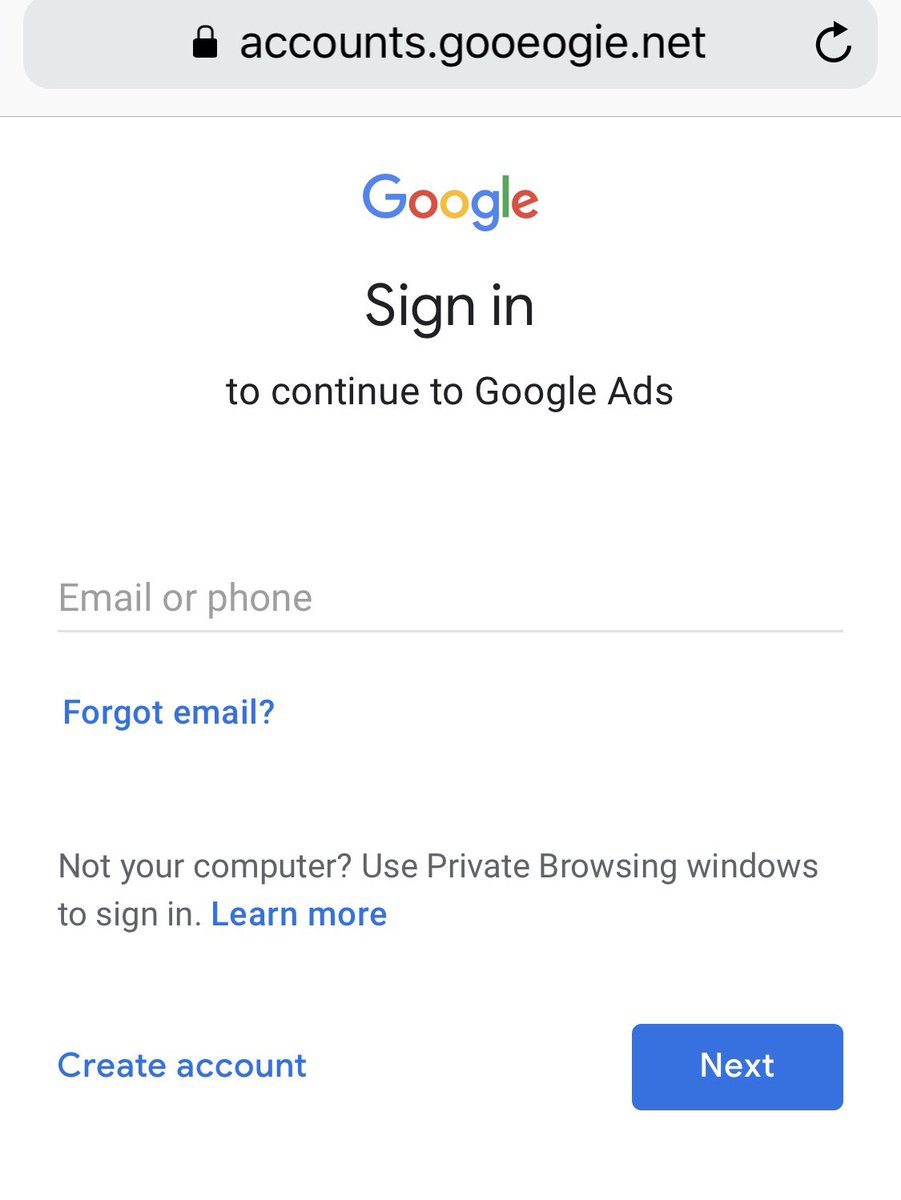

Google Docs Phishing Scam Eksempel - Google Ads Login Side

En separat Google Docs phishing-svindel blev spottet, der viser et dokument linker til en Google Ads login-side. Det endelige mål for hacker operatører er at manipulere dem til at indtaste deres Google legitimationsoplysninger i det. Sådanne meddelelser kan leveres gennem alle populære taktik - e-mails, websteder og inficerede dokumenter.

Nogle af eksemplerne følge den nøjagtige webdesign skabelon og endda tilpassede links, der fører til legitime Google sektioner. Den eneste forskel mellem de legit og fidus beskeder er adressen og sikkerhedscertifikater. Denne overbevisende tilgang kan narre mange brugere til at interagere med scriptet. Hvis der indtastes nogen legitimationsoplysninger de vil blive automatisk overført til hacker operatører.

Fjern Google Dokumenter Phishing Scam fra Windows og din browser

Hvis du ønsker at fjerne Google Docs Phishing Scam fra din computer, Vi anbefaler kraftigt, at du følger fjernelse instruktioner bogført under denne artikel. De er blevet skabt med de vigtigste idé i tankerne til at hjælpe dig slette denne virus enten manuelt eller automatisk. Vær opmærksom på, at ifølge eksperter den bedste måde at forsøge at fjerne den software, der er årsag til Google Docs Phishing snydere pop-ups er at bruge et avanceret anti-malware-software. Et sådant program er skabt med den idé i tankerne til fuldt ud at scanne computeren og forsøge at fjerne ethvert spor af uønskede programmer og samtidig beskytte din computer mod fremtidige infektioner samt.

- Vinduer

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft Edge

- Safari

- Internet Explorer

- Stop push-pop op-vinduer

Sådan fjernes Google Docs phishing-fidus fra Windows.

Trin 1: Scan efter Google Docs phishing-scam med SpyHunter Anti-Malware Tool

Trin 2: Start din pc i fejlsikret tilstand

Trin 3: Afinstaller Google Docs phishing-svindel og relateret software fra Windows

Afinstaller Steps til Windows 11

Afinstaller Steps til Windows 10 og ældre versioner

Her er en metode i nogle få nemme trin, der bør være i stand til at afinstallere de fleste programmer. Uanset om du bruger Windows 10, 8, 7, Vista eller XP, disse skridt vil få arbejdet gjort. At trække det program eller dets mappe til papirkurven kan være en meget dårlig beslutning. Hvis du gør det, stumper og stykker af programmet er efterladt, og det kan føre til ustabile arbejde på din PC, fejl med filtypen foreninger og andre ubehagelige aktiviteter. Den rigtige måde at få et program fra din computer er at afinstallere det. For at gøre dette:

Følg anvisningerne ovenfor, og du vil afinstallere de fleste programmer.

Følg anvisningerne ovenfor, og du vil afinstallere de fleste programmer.

Trin 4: Rens eventuelle registre, Created by Google Docs phishing scam on Your PC.

De normalt målrettede registre af Windows-maskiner er følgende:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Du kan få adgang til dem ved at åbne Windows Registry Editor og slette eventuelle værdier, oprettet af Google Docs phishing-scam der. Dette kan ske ved at følge trinene nedenunder:

Tip: For at finde en virus-skabt værdi, du kan højreklikke på det og klikke "Modificere" at se, hvilken fil det er indstillet til at køre. Hvis dette er virus fil placering, fjerne værdien.

Tip: For at finde en virus-skabt værdi, du kan højreklikke på det og klikke "Modificere" at se, hvilken fil det er indstillet til at køre. Hvis dette er virus fil placering, fjerne værdien.

Video Removal Guide for Google Docs phishing scam (Vinduer).

Slip af Google Docs phishing-scam fra Mac OS X.

Trin 1: Uninstall Google Docs phishing scam and remove related files and objects

Din Mac vil så vise dig en liste over emner, starte automatisk når du logger ind. Kig efter eventuelle mistænkelige apps, der er identiske med eller ligner Google Docs phishing-fidus. Tjek den app, du ønsker at stoppe i at køre automatisk, og vælg derefter på Minus ("-") ikonet for at skjule det.

- Gå til Finder.

- I søgefeltet skriv navnet på den app, du vil fjerne.

- Over søgefeltet ændre to rullemenuerne til "System Files" og "Er Inkluderet" så du kan se alle de filer, der er forbundet med det program, du vil fjerne. Husk på, at nogle af filerne kan ikke være relateret til den app, så være meget forsigtig, hvilke filer du sletter.

- Hvis alle filerne er relateret, hold ⌘ + A knapperne til at vælge dem og derefter køre dem til "Affald".

Hvis du ikke kan fjerne Google Docs phishing-scam via Trin 1 over:

I tilfælde af at du ikke finde virus filer og objekter i dine programmer eller andre steder, vi har vist ovenfor, kan du manuelt søge efter dem i bibliotekerne i din Mac. Men før du gør dette, læs den fulde ansvarsfraskrivelse nedenfor:

Du kan gentage den samme procedure med den følgende anden Bibliotek mapper:

→ ~ / Library / LaunchAgents

/Bibliotek / LaunchDaemons

Tip: ~ er der med vilje, fordi det fører til flere LaunchAgents.

Trin 2: Scan for and remove Google Docs phishing scam files from your Mac

Når du står over for problemer på din Mac som følge af uønskede scripts og programmer såsom Google Docs phishing-fidus, den anbefalede måde at eliminere truslen er ved hjælp af en anti-malware program. SpyHunter til Mac tilbyder avancerede sikkerhedsfunktioner sammen med andre moduler, der forbedrer din Mac's sikkerhed og beskytter den i fremtiden.

Video Removal Guide for Google Docs phishing scam (Mac)

Fjern Google Docs phishing-fidus fra Google Chrome.

Trin 1: Start Google Chrome, og åbn dropmenuen

Trin 2: Flyt markøren hen over "Værktøj" og derefter fra den udvidede menu vælge "Udvidelser"

Trin 3: Fra den åbnede "Udvidelser" Menuen lokalisere den uønskede udvidelse og klik på dens "Fjerne" knap.

Trin 4: Efter udvidelsen er fjernet, genstarte Google Chrome ved at lukke det fra den røde "X" knappen i øverste højre hjørne, og starte den igen.

Slet Google Docs phishing-scam fra Mozilla Firefox.

Trin 1: Start Mozilla Firefox. Åbn menuen vindue:

Trin 2: Vælg "Add-ons" ikon fra menuen.

Trin 3: Vælg den uønskede udvidelse og klik "Fjerne"

Trin 4: Efter udvidelsen er fjernet, genstarte Mozilla Firefox ved at lukke det fra den røde "X" knappen i øverste højre hjørne, og starte den igen.

Afinstaller Google Docs phishing-fidus fra Microsoft Edge.

Trin 1: Start Edge-browser.

Trin 2: Åbn drop-menuen ved at klikke på ikonet i øverste højre hjørne.

Trin 3: Fra drop-menuen vælg "Udvidelser".

Trin 4: Vælg den formodede ondsindede udvidelse, du vil fjerne, og klik derefter på tandhjulsikonet.

Trin 5: Fjern den ondsindede udvidelse ved at rulle ned og derefter klikke på Afinstaller.

Fjern phishing-scam fra Google Docs fra Safari

Trin 1: Start Safari-appen.

Trin 2: Efter at holde musen markøren til toppen af skærmen, klik på Safari-teksten for at åbne dens rullemenu.

Trin 3: Fra menuen, Klik på "Indstillinger".

Trin 4: Efter at, vælg fanen 'Udvidelser'.

Trin 5: Klik én gang på udvidelse, du vil fjerne.

Trin 6: Klik på 'Afinstaller'.

Et pop-up vindue vises beder om bekræftelse til at afinstallere forlængelsen. Vælg 'Fjern' igen, og Google Docs phishing-fidus fjernes.

Fjern Google Docs phishing-fidus fra Internet Explorer.

Trin 1: Start Internet Explorer.

Trin 2: Klik på tandhjulsikonet mærket 'Værktøjer' for at åbne drop-menuen og vælg 'Administrer tilføjelser'

Trin 3: I vinduet 'Administrer tilføjelser'.

Trin 4: Vælg den udvidelse, du vil fjerne, og klik derefter på 'Deaktiver'. Et pop-up vindue vises for at informere dig om, at du er ved at deaktivere den valgte udvidelse, og nogle flere tilføjelser kan være deaktiveret så godt. Lad alle boksene kontrolleret, og klik på 'Deaktiver'.

Trin 5: Efter den uønskede udvidelse er blevet fjernet, genstart Internet Explorer ved at lukke den fra den røde 'X'-knap i øverste højre hjørne, og start den igen.

Fjern push-meddelelser fra dine browsere

Sluk for push-meddelelser fra Google Chrome

Sådan deaktiveres push-meddelelser fra Google Chrome-browseren, Følg nedenstående trin:

Trin 1: Gå til Indstillinger i Chrome.

Trin 2: I Indstillinger, Vælg "Avancerede indstillinger":

Trin 3: Klik på “Indstillinger for indhold":

Trin 4: Åbn “underretninger":

Trin 5: Klik på de tre prikker, og vælg Bloker, Rediger eller fjern muligheder:

Fjern Push Notifications på Firefox

Trin 1: Gå til Firefox-indstillinger.

Trin 2: Gå til "Indstillinger", skriv "notifikationer" i søgefeltet, og klik "Indstillinger":

Trin 3: Klik på "Fjern" på ethvert websted, hvor du ønsker, at meddelelser er væk, og klik på "Gem ændringer"

Stop push-meddelelser på Opera

Trin 1: I opera, presse ALT+P for at gå til Indstillinger.

Trin 2: I Indstilling af søgning, skriv "Indhold" for at gå til Indholdsindstillinger.

Trin 3: Åbn underretninger:

Trin 4: Gør det samme som du gjorde med Google Chrome (forklaret nedenfor):

Fjern Push-underretninger på Safari

Trin 1: Åbn Safari-indstillinger.

Trin 2: Vælg det domæne, hvorfra du kan lide pop-op-pop op, og skift til "Nægte" fra "Give lov til".

Google Docs phishing scam-FAQ

What Is Google Docs phishing scam?

The Google Docs phishing scam threat is adware or browser omdirigering virus.

Det kan gøre din computer langsommere og vise reklamer. Hovedideen er, at dine oplysninger sandsynligvis bliver stjålet, eller at der vises flere annoncer på din enhed.

Skaberne af sådanne uønskede apps arbejder med ordninger for betaling pr. Klik for at få din computer til at besøge risikable eller forskellige typer websteder, der kan generere dem midler. Dette er grunden til, at de ikke engang er ligeglade med, hvilke typer websteder der vises på annoncerne. Dette gør deres uønskede software indirekte risikabelt for dit operativsystem.

What Are the Symptoms of Google Docs phishing scam?

Der er flere symptomer at se efter, når denne særlige trussel og også uønskede apps generelt er aktive:

Symptom #1: Din computer kan blive langsom og generelt have dårlig ydeevne.

Symptom #2: Du har værktøjslinjer, tilføjelser eller udvidelser på dine webbrowsere, som du ikke kan huske at have tilføjet.

Symptom #3: Du ser alle typer annoncer, som annoncesupporterede søgeresultater, pop op-vinduer og omdirigeringer vises tilfældigt.

Symptom #4: Du ser installerede apps på din Mac køre automatisk, og du kan ikke huske at have installeret dem.

Symptom #5: Du ser mistænkelige processer køre i din Jobliste.

Hvis du ser et eller flere af disse symptomer, så anbefaler sikkerhedseksperter, at du tjekker din computer for virus.

Hvilke typer uønskede programmer findes der?

Ifølge de fleste malware-forskere og cybersikkerhedseksperter, de trusler, der i øjeblikket kan påvirke din enhed, kan være useriøs antivirus-software, adware, browser hijackers, klikkere, falske optimizere og enhver form for PUP'er.

Hvad skal jeg gøre, hvis jeg har en "virus" like Google Docs phishing scam?

Med få enkle handlinger. Først og fremmest, det er bydende nødvendigt, at du følger disse trin:

Trin 1: Find en sikker computer og tilslut det til et andet netværk, ikke den, som din Mac blev inficeret i.

Trin 2: Skift alle dine passwords, fra dine e-mail-adgangskoder.

Trin 3: Aktiver to-faktor-autentificering til beskyttelse af dine vigtige konti.

Trin 4: Ring til din bank til ændre dine kreditkortoplysninger (hemmelig kode, etc.) hvis du har gemt dit kreditkort til nethandel eller har lavet online aktiviteter med dit kort.

Trin 5: Sørg for at ring til din internetudbyder (Internetudbyder eller operatør) og bed dem om at ændre din IP-adresse.

Trin 6: Skift din Wi-Fi-adgangskode.

Trin 7: (Valgfri): Sørg for at scanne alle enheder, der er tilsluttet dit netværk for vira, og gentag disse trin for dem, hvis de er berørt.

Trin 8: Installer anti-malware software med realtidsbeskyttelse på alle enheder, du har.

Trin 9: Prøv ikke at downloade software fra websteder, du ikke ved noget om, og hold dig væk fra websteder med lav omdømme i almindelighed.

Hvis du følger disse anbefalinger, dit netværk og alle enheder bliver betydeligt mere sikre mod enhver trussel eller informationsinvasiv software og også være virusfri og beskyttet i fremtiden.

How Does Google Docs phishing scam Work?

Når det er installeret, Google Docs phishing scam can indsamle data ved brug af trackere. Disse data handler om dine web-browsing-vaner, såsom de websteder, du besøger, og de søgetermer, du bruger. Det bruges derefter til at målrette dig med annoncer eller til at sælge dine oplysninger til tredjeparter.

Google Docs phishing scam can also download anden skadelig software til din computer, såsom virus og spyware, som kan bruges til at stjæle dine personlige oplysninger og vise risikable annoncer, der kan omdirigere til virussider eller svindel.

Is Google Docs phishing scam Malware?

Sandheden er, at PUP'er (adware, browser hijackers) er ikke vira, men kan være lige så farligt da de muligvis viser dig og omdirigerer dig til malware-websteder og svindelsider.

Mange sikkerhedseksperter klassificerer potentielt uønskede programmer som malware. Dette er på grund af de uønskede virkninger, som PUP'er kan forårsage, såsom at vise påtrængende annoncer og indsamle brugerdata uden brugerens viden eller samtykke.

About the Google Docs phishing scam Research

Indholdet udgiver vi på SensorsTechForum.com, this Google Docs phishing scam how-to removal guide included, er resultatet af omfattende forskning, hårdt arbejde og vores teams hengivenhed for at hjælpe dig med at fjerne det specifikke, adware-relateret problem, og gendan din browser og computersystem.

How did we conduct the research on Google Docs phishing scam?

Bemærk venligst, at vores forskning er baseret på uafhængig undersøgelse. Vi er i kontakt med uafhængige sikkerhedsforskere, takket være, at vi modtager daglige opdateringer om den seneste malware, adware, og browser hijacker definitioner.

Endvidere, the research behind the Google Docs phishing scam threat is backed with VirusTotal.

For bedre at forstå denne online trussel, Se venligst følgende artikler, som giver kyndige detaljer.