Denne artikel er blevet oprettet for at hjælpe dig med at forklare til dig hvordan du fjerner den populære 2021 phishing-svindel der kan opstå via e-mails.

Denne artikel er blevet oprettet for at hjælpe dig med at forklare til dig hvordan du fjerner den populære 2021 phishing-svindel der kan opstå via e-mails.

Vores 2021 Phishing-svindel guide afslører alle populære phishing forsøg, der er blevet rapporteret mod individuelle tjenester. Vi afslører nogle af de øverste trending ordninger, der både kan udtrække følsomme oplysninger fra ofrene eller kapre deres penge - både virkelige valuta og cryptocurrency. Fortsæt med at læse for at lære, hvordan du beskytter dig selv.

Trussel Summary

| Navn | Phishing svindel |

| Type | Scam |

| Kort beskrivelse | Computer hackere i 2021 fortsæt med at stole på phishing-svindel for at manipulere ofrene til at give følsomme oplysninger. Sådanne forbrydelser er forbundet med afpresning, finansielle misbrug, og manipulation, og kan tage forskellige former. |

| Symptomer | Modtagelse af velkendte e-mail-beskeder, adgang til mærkelige websteder, unormal browseradfærd. |

| Distributionsmetode | E-mails, meddelelser om øjeblikkelig besked, pop op i browseren |

| Værktøj Detection |

Se, om dit system er blevet påvirket af malware

Hent

Værktøj til fjernelse af malware

|

Brugererfaring | Tilmeld dig vores forum at diskutere Phishing Scam. |

2021 Tendenser til phishing-svindel

Ekspertanalyse fra flere kilder, såvel som vores egen analyse, viser, at i 2021 phishing-kampagner vil stige. Som et resultat af den global COVID-19-pandemi computerkriminelle sender falske annoncer via e-mail-beskeder. På grund af tabet af job søger mange borgere efter job og de kriminelle, dette giver en god mulighed for at oprette nye kampagner.

Phishing-beskeder oprettes ved siden af specielt oprettede websteder, der er hostet på domænenavne, der ligner de tjenester og virksomheder, der er repræsenteret. Tilføjelse af phishing-meddelelserne kan være en af følgende:

- Falske jobtilbud

- Falske Covid-19 vacciner

- Falske meddelelser

Den anden type phishing-indhold, der udarbejdes af hackerne, er en meddelelse designet til at præsentere vaccineplaner, Tilbud, og information. Svindel ind 2021 der er relateret til disse områder, kan også bruge andre typer webindholdstyper: sociale medier, klassificerede portaler, dating sites, og etc.

Disse phishing-meddelelser har alle til formål at indsamle personlige oplysninger om brugerne, som kan bruges til forskellige forbrydelser såsom afpresning og økonomisk misbrug.

I løbet af de sidste par år er computerkriminelle også begyndt at stole meget på instant messaging-klienter sammen med sociale medier websteder og applikationer. Den velkendte taktik for social manipulation udføres af kriminelle — de bruger falske identiteter, kapret indhold, og falske billeder for at tvinge ofrene til at åbne links. Med COVID-19-vaccinerne og falske jobtilbud vil ofrene blive manipuleret til at opgive deres information gennem dem.

2021 Phishing-svindel - Oversigt og vigtigste distributionsmetoder

Alle populær 2021 phishing-svindel er indsat via e-mails som den vigtigste fordeling taktik. Modtagerne offer vil blive sendt meddelelser, der er forklædt som legitime meddelelser fra en tjeneste, program, produkt, eller en anden part, der kræves en bestemt type interaktion. Oftest er scams relateret til kontoaktivitet, transaktioner svig eller adgangskode reset påmindelser. Alle disse er legitime grunde til at udsende aktivitet budskaber og som sådan kan nemt forveksles med de virkelige meddelelser. I næsten alle tilfælde lignende klingende domænenavne og sikkerhedscertifikater (selvsigneret, stjålet, eller hacker-udstedt) vil blive gennemført i de destinationssider for at forvirre modtagerne, at de besøger et sikkert sted. Endvidere, det legitime designlayout, elementer, og tekstindhold kan kopieres fra legitime sider.

Konstruktion og vedligeholdelse af falske hjemmesider kan desuden føre til levering af phishing-beskeder. De er de andet trin leveringsmekanismer som e-mails linker til dem. I mange tilfælde, de kan placeres enkeltstående af hackerne ved blot at bruge en enkelt bogstavændring fra domænenavnet på den ønskede falske tjeneste. Hver gang en computerbruger ubevidst mistypes adressen, de vil blive omdirigeret til den falske adresse.

Et alternativ til disse to metoder er afhængigheden af sociale medier profiler - de kan enten stjålet, hacket, eller hackerfremstillet. Normalt, hundreder og tusinder af profiler vil generere foruddefinerede indlæg, private meddelelser, og profiloplysninger med phishing-fiduslinkene. For at koordinere disse angreb bølger de kriminelle normalt erhverve botnet af inficerede computere og databaser over hackede konto legitimationsoplysninger bruger. Ved hjælp af automatiserede værktøjer og scripts de udfører det nødvendige fidus levering.

Phishing-svindel, især nogle af de mest populære eksempler, kan også omdirigeres fra browser hijackers der er farlige plugins lavet til de mest populære webbrowsere. De kan findes uploades til de relevante depoter med falske brugeranmeldelser og udvikleroplysninger tilbyder forbedringer såsom har tilføjelser og ydeevne optimeringer. Deres vigtigste mål er at omdirigere ofrene til phishing landing page den i dette særlige tilfælde. Sædvanlige modifikationer inkluderer standard startside, nye faner side, og søgemaskine.

Forskellige inficerede payload luftfartsselskaber kan også være værter for de phishing. To populære eksempler er følgende:

- Ondsindede Dokumenter - De kriminelle kan integrere de nødvendige scripts, der vil omdirigere brugerne til phishing-svindel i dokumenter på tværs af alle populære filformater: rige tekstdokumenter, tekstfiler, præsentationer og databaser. Links til de sider, kan placeres i multimedie eller interaktive indhold eller automatisk åbnes, når filerne åbnes. I visse tilfælde, dokumenterne kan muligvis give anledning til en meddelelsesprompt, der beder om, at de indbyggede scripts køres for at “korrekt se” dokumentet eller at aktivere det integrerede funktionalitet. Hvis dette er tilladt redirect kode vil blive udløst.

- Software Installers - Den omdirigering installation kode kan også indlejrede applikationer installatører af populære software. Normalt, der vælges software, der ofte downloades af slutbrugere: kreativitet suiter, systemværktøjer, produktivitet, og kontor apps og osv. Så snart installatøren startes eller installationsprocessen er færdig et browservindue eller en in-app fane vil blive åbnet med phishing landing page den. De installatører kan programmeres til at fortsætte med at køre alene, indtil den relevante brugerinteraktion er blevet optaget.

allerede eksisterende malwareinfektioner kan yderligere udløse phishing landingsside display. Dette er normalt tilfældet med Trojan hest klienter. De opretter en sikker og konstant forbindelse til en hackerstyret server og giver operatørerne mulighed for at spionere på ofrene, overhale kontrol over deres computere og også kapre oplysninger. Så snart kontrol af maskinerne er erhvervet hackere kan automatisk åbne browservindue, eller når visse begivenheder bliver kaldt af offeret brugere.

Hackede websider af tjenester, download-portaler, nyhedssider, og andre ofte besøgte områder vil for det meste vise phishing-destinationssider eller føre til virusinfektioner. Phishing-angreb kan også udføres via almindeligt anvendte tjenester, et af de mest kendte eksempler er BaseCamp oktober 2020 angreb. Det var et ødelæggende slag mod denne online samarbejdsplatform, da phishing-angrebet også har ført til trojan- og ransomware-virusinfektioner.

Ikke mange brugere ved faktisk ikke, hvad de skal gøre, når de støder på et phishing-svindellink. Det bedste råd, vi kan give, er at følge disse trin:

- Sortliste –Sæt phishingwebstedets sortliste i din sikkerhedssoftware (antivirus og / eller firewall), således at den ikke kan fås hverken direkte eller via nogen omdirigeringer og links.

- Forhindre — I mange tilfælde når phishing-webstedet, form, omdirigere, værktøjslinje, eller der er adgang til en anden form, det giver information om partiet bag det. Dette kan hjælpe med at filtrere andre lignende trusler ud.

- Rapport — Svindel kan rapporteres til leverandører af sikkerhedssoftware, eller alternativt, til offentlige agenturer. Der findes trin, som amerikanske borgere kan tage på en særlig side.

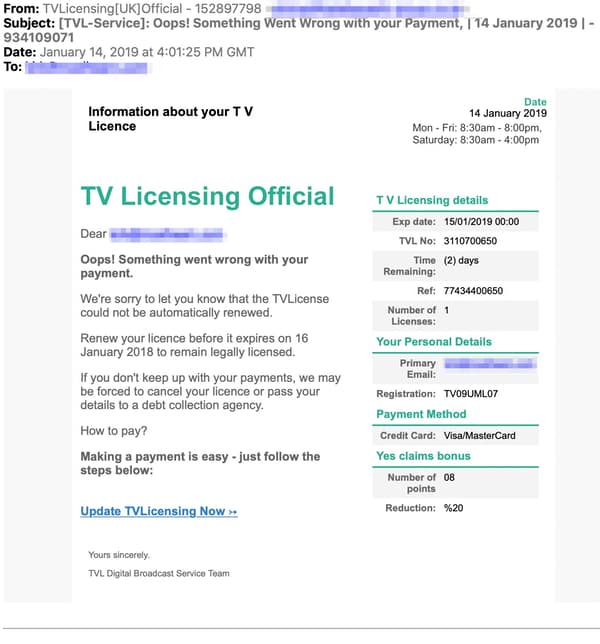

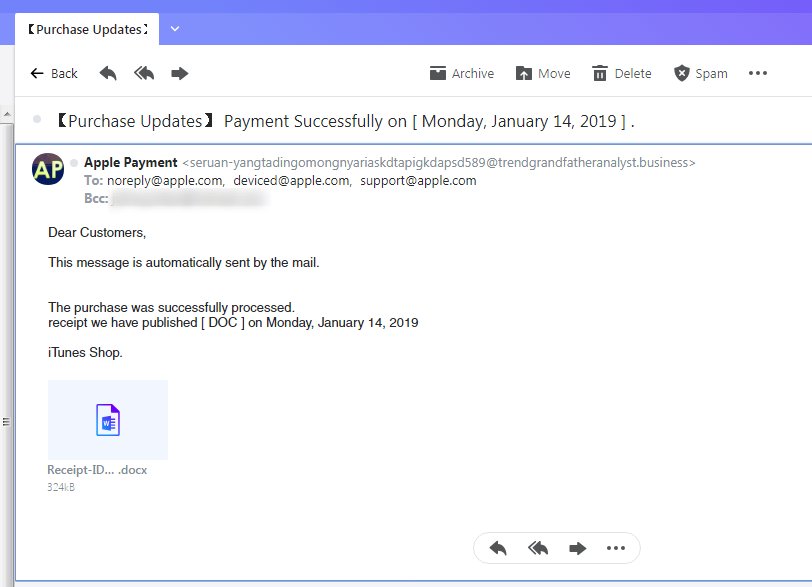

2021 Phishing-svindel #1 - Apple Betaling fidus

Apple-relaterede svindel er blandt de mest udbredte i 2019, 2020, og 2021 der ses som en fortsættelse af den 2018 kampagner, der blev sat mod Apple-id-brugere. I starten af dette år, vi har modtaget flere rapporter om phishing-taktik, der forsøger at tvinge ofrene til at tro, at de har modtaget en legitim besked fra virksomheden. Den foretrukne medie er igen e-mails der er designet til at blive vist som værende sendt af virksomhedens servere.

I modsætning til de fleste andre Apple svindel tilfangetagne beskeder synes ikke at kopiere den særskilte tekst layout og elementer af de reelle meddelelser. Heller ikke i alle tilfælde er de designet som særligt troværdigt, Der er flere måder, at de falske beskeder kan skelnes fra de virkelige Apple meddelelser:

- Kilde adresser - De afsendere af meddelelserne kommer ikke fra den officielle Apples websted.

- Ikke-Apple Design - Teksten layout og krop indhold ikke svarer til den måde Apple underretninger er lavet.

- vedhæftede dokumenter - Apple vil ikke sende dokumenter i forbindelse med konto aktivitet og især i .DOCX format.

Apple betaling fidus kan potentielt påvirke tusindvis af brugere, som mange Apple-brugere foretage online transaktioner gennem virksomhedens ydelser. En sikkerhed eller privatliv hændelse kan føre til bekymringer omkring brugen af sådanne tjenester. Dette giver mulighed for social engineering taktik som denne til at finde sted.

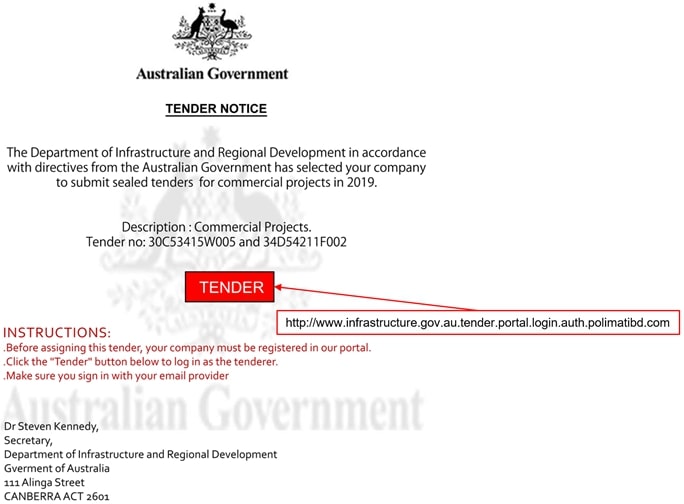

2021 Phishing-svindel #2 - australske regerings Entreprenører phishing-svindel

En farlig phishing-svindel blev opdaget i januar 9 2019 når et vagtselskab fundet ud af om de aktive kampagner. Ifølge de frigivne rapporter, et kriminelt kollektiv har forfalsket e-mail-meddelelser, der er designet til at fremstå som sendt af den australske regering. Modtagerne er bud på kommercielle projekter, og det endelige mål med phishing-forsøget er at udtrække personlige oplysninger vedrørende dem eller de projekter, de arbejder på. Den måde det er gjort, er ved at udgive sig for en afdeling invitation til at byde på forseglede bud.

Den mulighed, der er givet til modtagerne er at åbne en vedhæftet dokument kaldet Australien Tender Invitation.pdf. Filen indeholder en “Tender” knap, der omdirigerer modtagerne til en online destinationsside. Når den er åbnet brugerne vil se en copycat fidus side, der efterligner den legitime Institut for Regional Udvikling, og Byer registrering side. Den medfølgende websted vil anmode om personlige oplysninger og kontooplysninger fra offeret besøgende.

Sikkerheden Selskabet har udstedt en liste over retningslinjer, der kan reducere risikoen for Tender-relaterede meddelelser:

- Organisationer og virksomheder bør instruere deres medarbejdere i at spotte ud mistænkelige e-mails. Større virksomheder bør investere i et it-sikkerhed bevidsthed uddannelsesprogrammer.

- Åbning af mistænkelige og uopfordrede e-mails, der indeholder links og vedhæftede filer skal der ses bort som potentielt farlige. Cyber sikkerhed personale bør være foruroliget, før nogen interaktion actioned.

- Kigger ud for alle advarselstegn på phishing e-mails skal være obligatorisk: dårlig grammatik, stavning og tegnsætning. En generisk reference som “Kære hr. / frue”, “Klient”, “Kunde” og etc .should ses bort som legitime meddelelser meste vil behandle personen med deres fulde navn og relation (klient, partner, kunde og osv) opført med dem.

- Større organisationer bør investere i e-mail-implementering standarder autentificering og implementere de nødvendige filtreringsservice.

- Avancerede hackerangreb kampagner kan gøre brug af den digitale fodaftryk tilgængelig online. Høstet oplysninger fra internettet kan bruges til at designe personlige beskeder, der næppe kan skelnes fra de legitime meddelelser.

- Dobbelttjek, at afsendere af en mistænkelig meddelelse er faktisk dem, der de hævder at være. Hvis det er muligt at kontrollere med andre transportmidler samt alarmsystem og / eller netværksadministratorer.

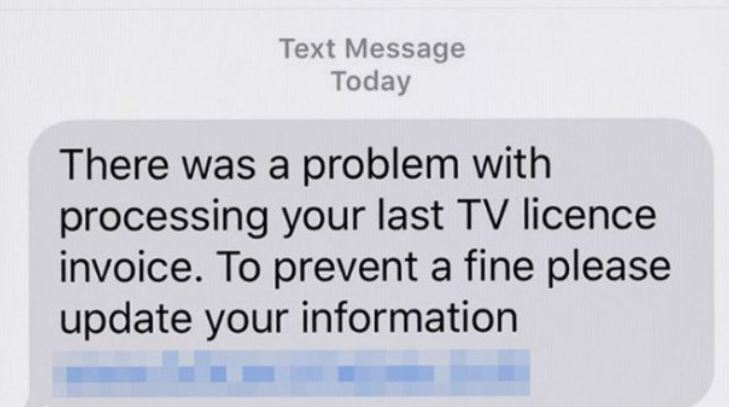

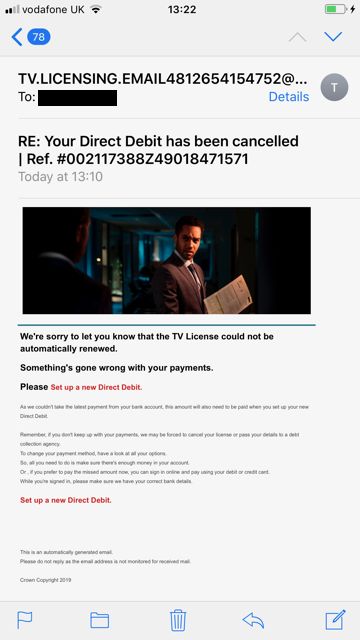

2021 Phishing-svindel #3 - TV-Licens phishing-svindel Tilbud

Flere kriminelle kollektiver har vist sig at målrette internetbrugere en-masse med tv licens fornyelse og abonnement prompter. To er de vigtigste metoder til fordeling af de relevante budskaber - email beskeder og SMS-beskeder. I de fleste tilfælde, dataene om ofrene kapres fra de underjordiske hackermarkeder og er baseret på identitetstyveri. De kriminelle, der fører tilsyn kampagnen kan tilpasse budskaberne og gøre dem til at skelne fra mulige legitime meddelelser. De eneste elementer, der kan vise advarselstegn er domænenavnet og integrerede elementer, der ikke er fundet med den pågældende tjeneste. Den officielle tv-licenswebsted har sendt adskillige underretninger om fidus taktik, en undersøgelse er blevet startet, der har til formål at reducere risikoen ved at fjerne de hacker kollektiver.

Et af de foruroligende kendetegn er, at det kriminelle kollektiv har været i stand til at høste modtagerens mobiltelefonnummer. De SMS-beskeder, der er sendt ud har en stor chance for at blive actioned på af målene. De vil sige, at et problem er blevet identificeret i behandlingen af deres sidste tv-licens faktura. Et link vil blive tilbudt for at opdatere deres oplysninger - den medfølgende advarsel viser, at dette er nødvendigt for at undgå en bøde.

Uanset metoden til fordeling landing side, der vises vil anmode personlige oplysninger om brugerne og deres betaling kortoplysninger. Bedragerisiden beder om fuld information om betalingsformålet: fuldt kortindehavers navn, telefonnummer, kortnummer, verifikationskode, udløbsdato, og etc. Brug af høstede oplysninger de kriminelle kan udføre både identitetstyveri og finansielle misbrug forbrydelser.

TV Licensing Stedet har lagt tips om forebyggelse phishing-angreb i dette særlige tilfælde. De specifikt, at tjenesten aldrig vil e-mail ofrene beder om personlige oplysninger, Bank detaljer, eller direkte betalingsdata. E-mail-beskeder, der sendes af den officielle tjeneste vil altid indeholde det fulde navn på modtagerne. De e-mail emnelinjer kan bruges til at scanne for nogen af de typiske dem, der bruges i angreb kampagner: "Handling påkrævet", "Sikkerheds alarm", ”System opgradering”, ”Der er en sikker besked venter på dig” og andre. E-mail-adresser, hvorfra advarslerne sendes bør også matche med officiel domæne.

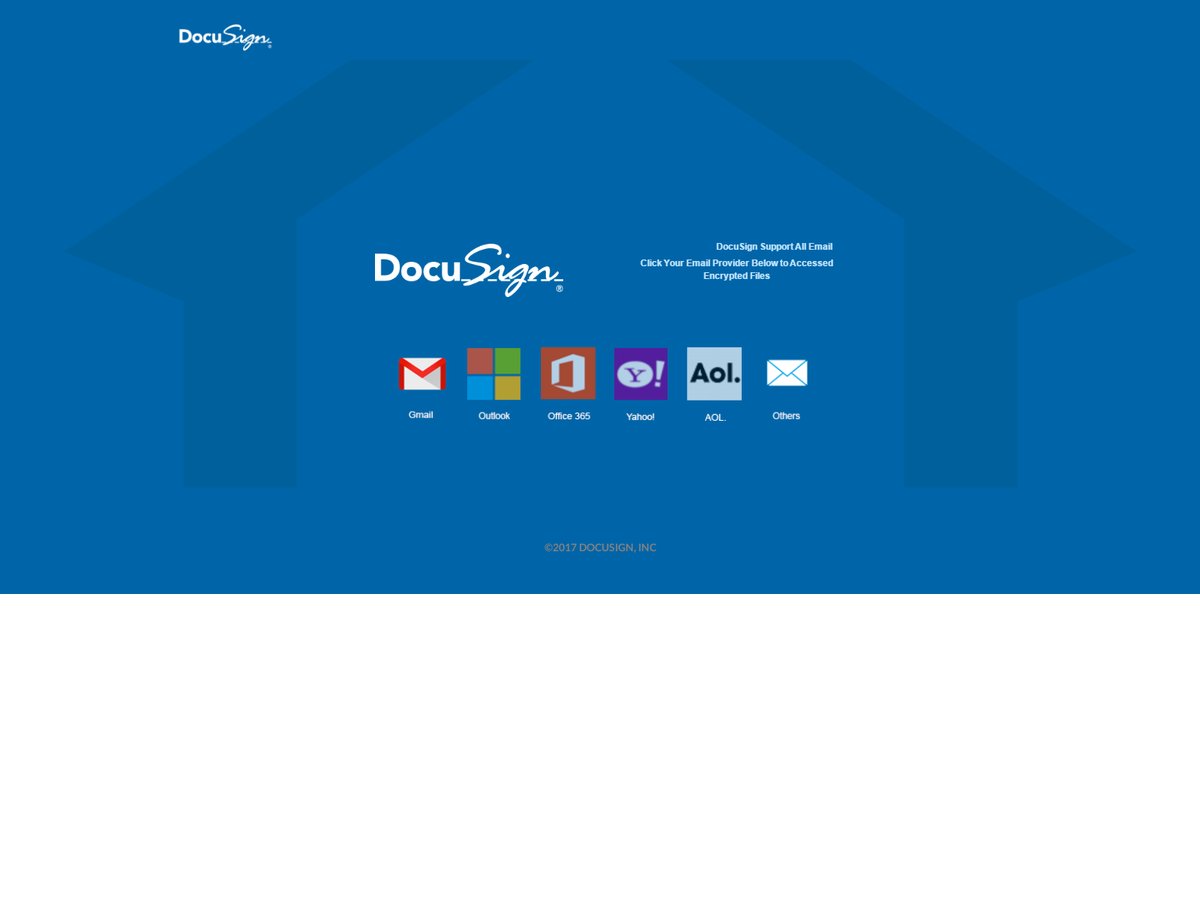

2021 Phishing-svindel #4 - DocuSign Phishing Scam

En storstilet DocuSign phishing kampagne er blevet rapporteret både ved ofre og virksomheden selv. Ifølge de frigivne rapporter og meddelelser, der er flere hacking-kollektiver, der orkestrerer sådanne angreb. Der er to hovedtyper af den fidus:

- ondsindet site - fidus destinationssider er de mest almindelige tegn på sådanne hacking taktik. De vil ikke være vært på den officielle domæne og falske eller stjålne sikkerhedscertifikater vil blive tilføjet. Normalt, linkene til de falske websteder findes i browserkaprere, ondsindede portaler, e-mails, eller omdirigeringer ved hjælp af korte URL-tjenester. Destinationsadresserne på disse falske websteder vil lede brugerne til en destinationsside, der vil svindle dem til at tro, at de har fået adgang til en legitim portalside, der ejes af DocuSign. Interaktion med nogen af dem kan også installere spyware på offeret systemer - trojanere, minearbejdere, og ransomware. Den farlige karakteristisk for disse infektioner er, at de kan ske blot ved at besøge webstedet ved hjælp af de indbyggede scripts.

- E-mail-meddelelse - De falske e-mails vil indeholde en afsender, der ikke stammer fra DocuSign tjeneste. Mange af scam-meddelelser vil indeholde vedhæftede PDF filer - tjenesten specifikt angiver, at sådanne dokumenter sendes kun efter at begge parter har undertegnet den digitalt. Andre advarselstegn på de scam-beskederne er generiske hilsener dette og ved hjælp af ord, der psykologisk vil tvinge modtagerne i at udføre visse handlinger. Enhver brug af pop-ups er et sikkert tegn på at budskabet er ikke legitimt. Eksempel scam email emnelinjer omfatter følgende: “Du modtog / fik faktura fra DocuSign Signatur service / DocuSign Elektronisk signatur service / DocuSign service”.

En af de nyere bølger af DocuSign relaterede phishing-sider bruger en anden tilgang - det viser en DocuSign-branded portal med links til populære tjenester: Gmail, Outlook, Kontor 365, Yahoo!, AOL, og “Andre” om, at indholdet af disse tjenester er krypteret af tjenesten. For brugerne til “låse” eller “dekryptere” filerne, de vil blive ført til en login-side, der beder om deres kontooplysninger. Hvis de er forsynet de kriminelle vil modtage oplysninger, så de kan udføre både finansielle misbrug og identitetstyveri forbrydelser.

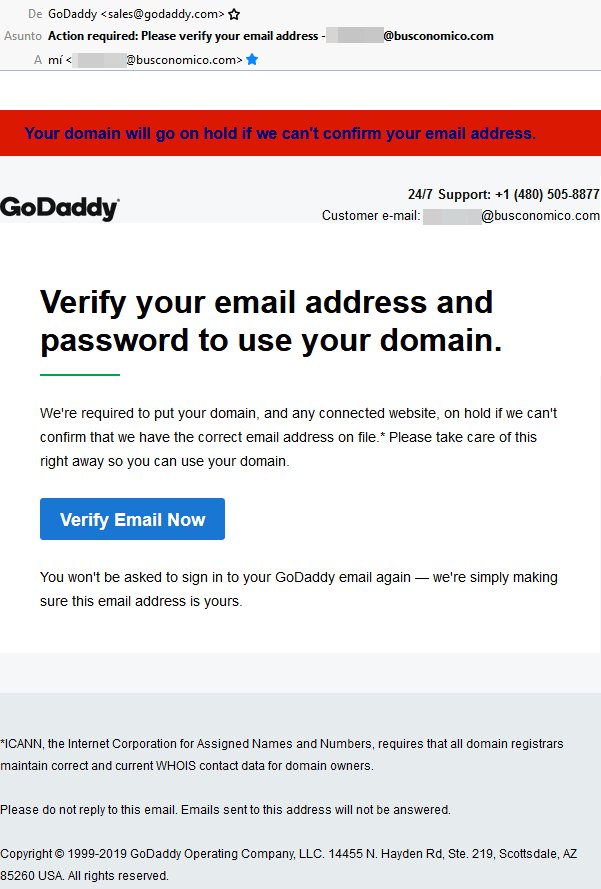

2021 Phishing-svindel #5 - GoDaddy E-mail Verifikation Phishing-meddelelser

Adskillige brugergrupper rapporter viser, at en ny GoDaddy-tema kampagne er i gang ved at udsende e-mails, der udgør som bliver sendt af hosting firma. De vil kopiere til en stor udstrækning layoutet og indholdet af rigtige meddelelser og instruere ofrene i at kontrollere deres e-mail-adresser ved at klikke på et link knap. Dette vil sandsynligvis omdirigere dem til en login-side anmoder om deres legitimationsoplysninger. Hvis dette gøres så oplysningerne vil direkte sendes til de hacker operatører, følgelig, de vil være i stand til at kapre GoDaddy-konti. De hosting planer er normalt bestilles gennem sign-up-sider, som en effekt af disse forskellige forbrydelser kan foretages - identitetstyveri og økonomisk misbrug.

Ved at klikke på linkene kan også føre til andre farlige konsekvenser:

- Ondsindede omdirigeringer - Efter konto tyveri operationer GoDaddy fidus side kan omdirigere ofrene til andre farlige websider. Som eksempler kan nævnes portaler, der distribuerer virus eller annonce websteder, der indeholder forstyrrende bannere, pop-ups og minearbejdere.

- Analytics Gathering - De sendte e-mails kan indeholde scripts, der vil spore brugerne på engagement giver yderligere oplysninger om deres vaner til hacker operatører. Dette kan bruges til at optimere fremtidige angreb.

- payload Levering - Så snart e-mailen er indlæst eller den medfølgende hjemmeside bliver besøgt andre trusler kan implementeres til ofrene samt. De spænder fra fil-kryptering ransomware at trojanske hest infektioner, der tillader operatørerne til at overtage kontrollen med offer maskiner på et givet tidspunkt.

Hvis den første bølge af GoDaddy phishing e-mails lykkes og er i stand til at kapre brugerkonti så de kriminelle bag det kan vælge at lancere forbedrede versioner. Typisk sådanne angreb er rettet mod visse typer af brugere eller sæt mod en bestemt tidsperiode.

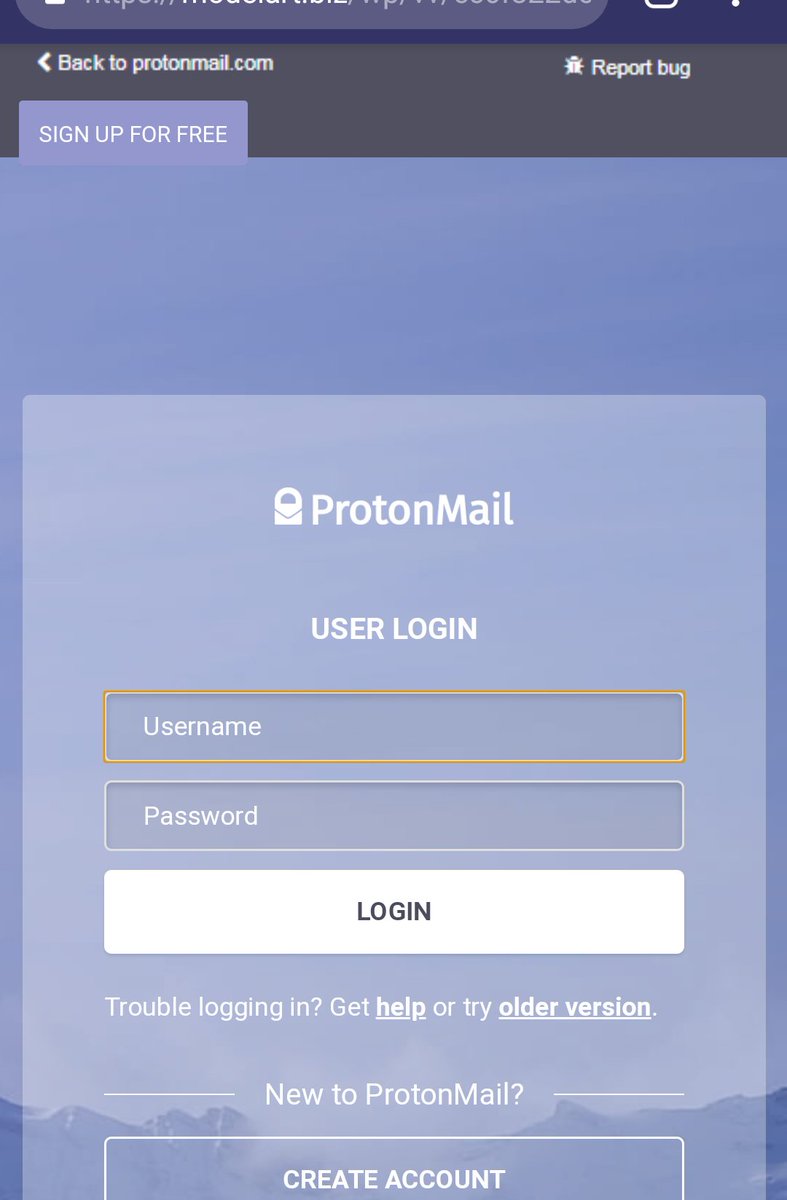

2021 Phishing-svindel #6 - protonmail Login Sider svindel

For nylig mange brugere rapporteret bliver omdirigeret til en falsk ProtonMaiil destinationssider. De er lavet til at kopiere udformningen af den legitime e-mail-service og tvinge ofrene til at indtaste i deres detaljer. Det ender mål af den kriminelle kollektiv bag det er at erhverve så mange brugerkonti som muligt. De fleste af disse phishing-svindel er gjort for at få adgang til de private e-mail indbakker til ofrene, men der er andre tilfælde, hvor sådanne data kan anvendes:

- Identitetstyveri - Den protonmail tjeneste er meget anvendt til at skjule identiteten af de personer, der abonnerer på det. Som sådan adgang til deres private beskeder kan bruges til identifikation af deres personlige oplysninger. De opnåede data kan anvendes til afpresning formål.

- Salg af data - Den opnåede information kan registreres i databaser, som derefter sælges på de underjordiske markeder.

- Malware Distribution - De adgang indbakker kan sættes op til at sende ondsindede prøver af alle slags.

Der er mange kilder til de protonmail phishing, de mest almindelige omfatter website omdirigeringer, pop-ups og bannere til malware, og e-mails. De e-mails sendes i en bulk-lignende måde og tvinge ofrene i at interagere med det indbyggede indhold. De må kopiere udformningen af legitime meddelelser, der gør det sværere at skelne det virkelige fra de falske dem.

2021 Phishing-svindel #7 - Falske Facebook Login Sider

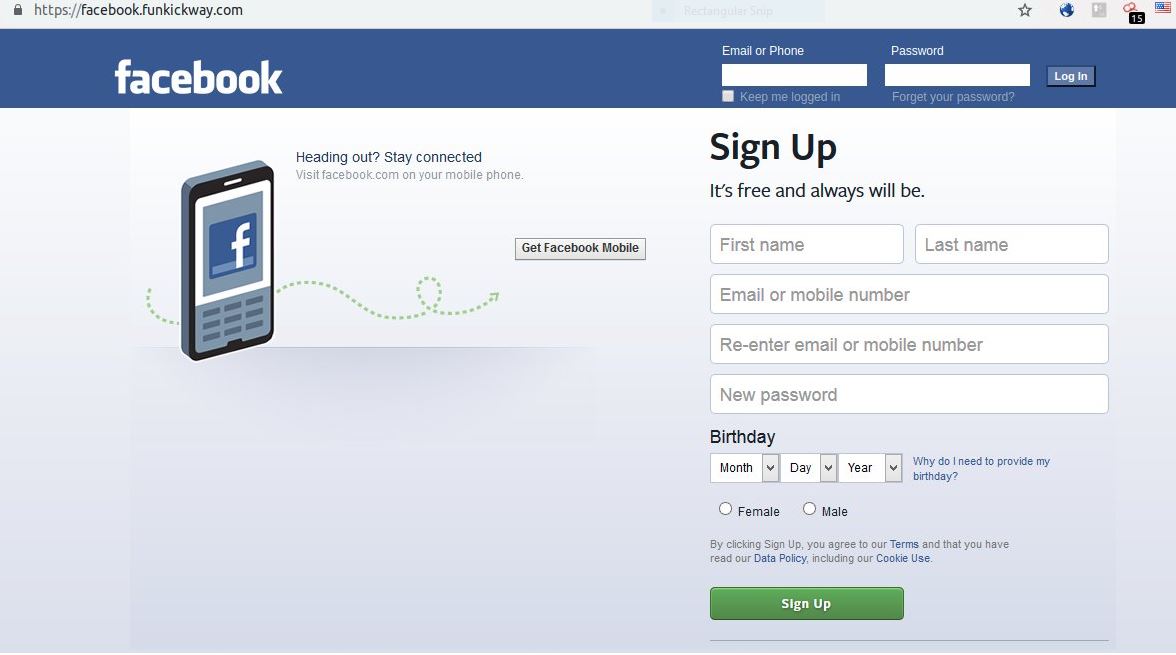

I begyndelsen af februar 2019, Der har været flere rapporter om falske Facebook login sider, der er vidt udbredt brug af de populære metoder nævnt tidligere. Dette er et typisk tilfælde af et scam-websted med copycat, der har taget det originale design og layout af det sociale netværk og forsøger at bedrage de besøgende, at de har adgang til Facebook. Links til sådanne tjenester er normalt indlejret i phishing e-mails der kan fremstå som sendes af den populære tjeneste. I stedet for at føre brugerne til den legitime login-side, de får vist copycat-adressen. De besøgende kan se forskel kun fra deres domænenavn.

Eksperter fra Myki har afdækket en teknik, der anvendes af computerkriminelle, der gengiver Facebook-login-siden på en meget realistisk måde. Dette gøres ved at konstruere en HTML blok hvor alle elementer ser ud præcis som den legitime prompt: statuslinje, navigations bar, indhold, og skygger. Disse meddelelser er placeret i hacker-kontrollerede websteder eller spredes via ondsindede søgemaskiner og portaler. Siderne skaber loginforsøg - normalt, disse er de almindelige knapper, der kaldes “Login med Facebook” som vil åbne en pop-up beder om det sociale netværk legitimationsoplysninger.

2021 Phishing-svindel #8 - Falske BT Login Sider

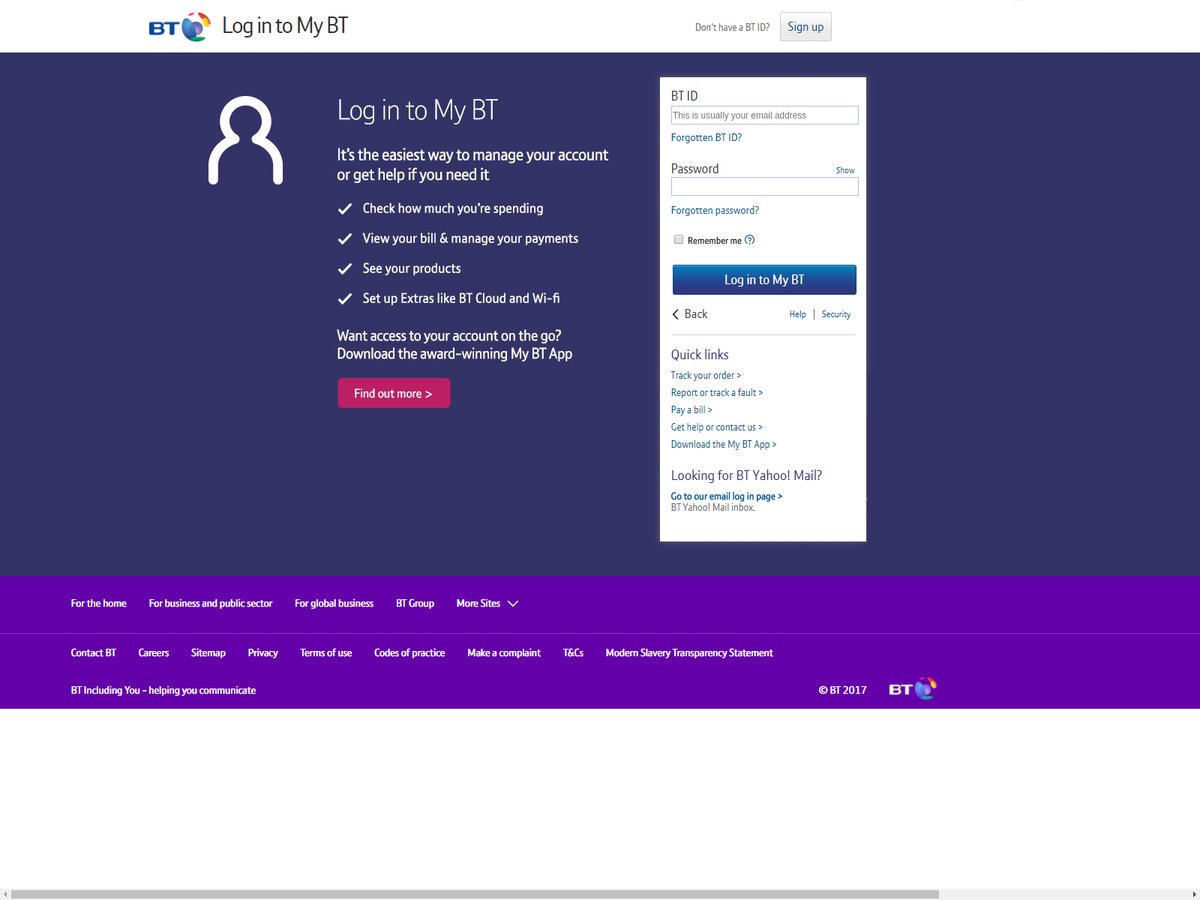

Et angreb kampagne bærer falske BT login-sider er blevet rapporteret til os for nylig. Den taktik er at gøre de besøgende tror, at de har adgang til legitime BT tjeneste. Succesfulde forsøg på at inficere mål en-masse omfatter både den traditionelle e-mail phishing og links der sender via sociale netværk. Dette gøres via hacker-made eller hacket konti, der vil poste links til ondsindede webstedet. I de fleste tilfælde vil de være tilbud eller “konto ændre oplysninger” - til offeret brugere vil blive forklaret, at de bliver nødt til at logge ind på deres profiler og “verificere” deres identitet.

Den anden strategi, der bruges i denne sammenhæng er det “særlige tilbud” en. Gennem hacker-skabte profiler, e-mail-beskeder og andre kommunikationskanaler, ofrene vil blive lovet eksklusive tilbud, hvis de logger ind på deres konto via den falske login-side.

2021 Phishing-svindel #9 - Falske Netflix Login Sider

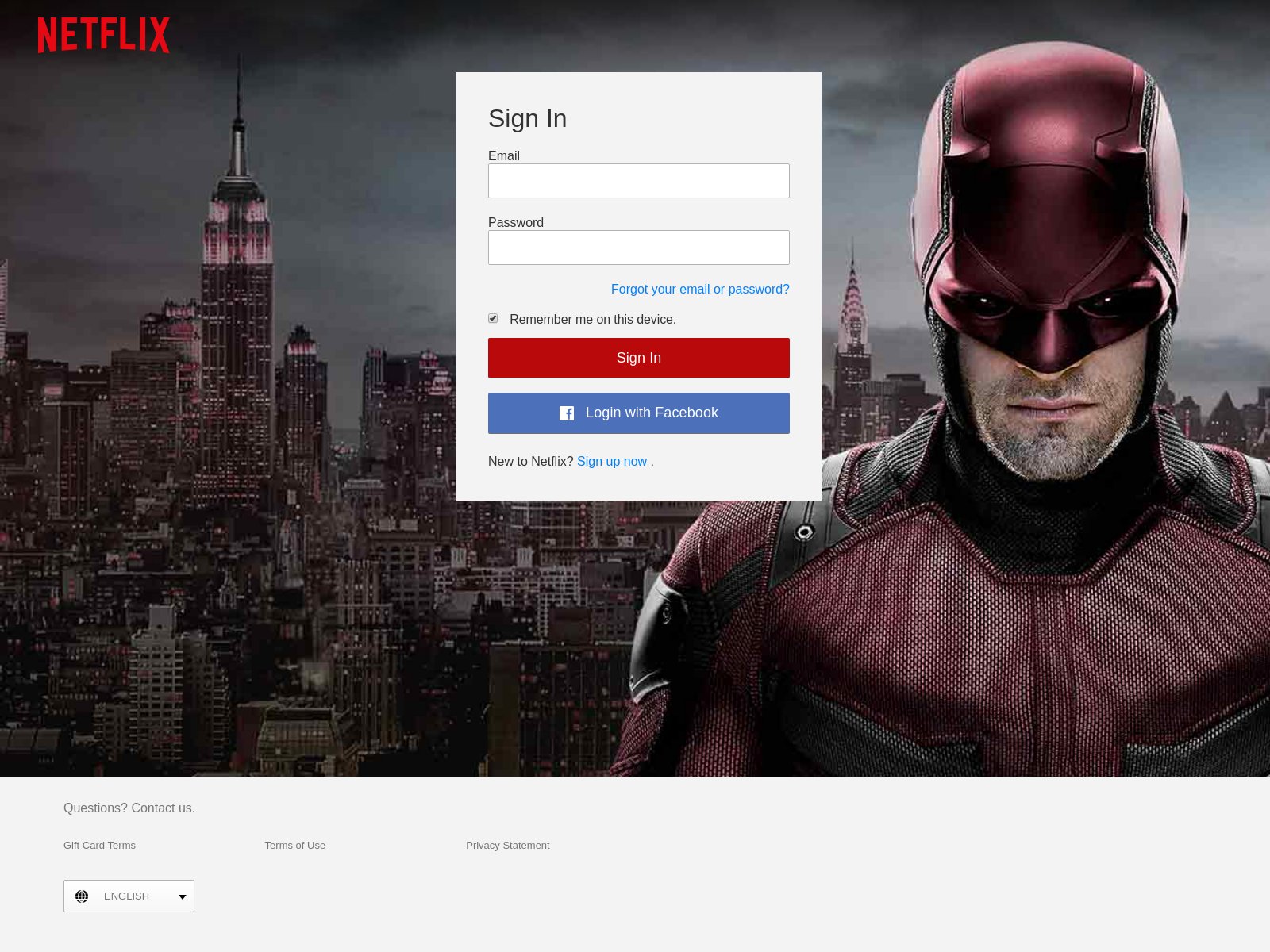

En af de mest populære metoder til snydere ofre er at sende mails beskeder via e-mails, der vil føre til de falske Netflix login skærme. Målet for hackerne er at tvinge ofrene til at indtaste deres kontooplysninger via loginformularen. De er hostet på lignende lydende domænenavne, ved hjælp af sikkerhedscertifikater, og kopiering af kropsindholdet og designet.

Der er mange alternative former, som alle kan blive lanceret på samme tid:

- Søgemaskine placering - De ondsindede websteder kan designes med søgemaskineoptimering i tankerne. De kan rangerer højt blandt søgeresultaterne dermed forvirrende ofrene, at de har adgang til legitime websted.

- Social Network Post og meddelelser - Ved hjælp af hacker-made eller stjålet kontooplysninger den kollektive bag Netflix phishing-svindel kan constrct forskellige former for kampagner på disse netværk. En populær variant er udstationering af særlige “Tilbud” og “tilbud” - ofrene vil vide, at de er nødt til at komme ind i deres login-legitimationsoplysninger.

- Ondsindede annoncer - Ved hjælp af hacker-kontrollerede websteder og påtrængende annoncer (placeret på relevante netværk) hackere kan køre kampagner, der peger på de farlige steder.

Alle former for ændringer kan forventes fra Netflix kampagner.

2021 Phishing-svindel #10 - Falske VK (Vkontakte) Log sider

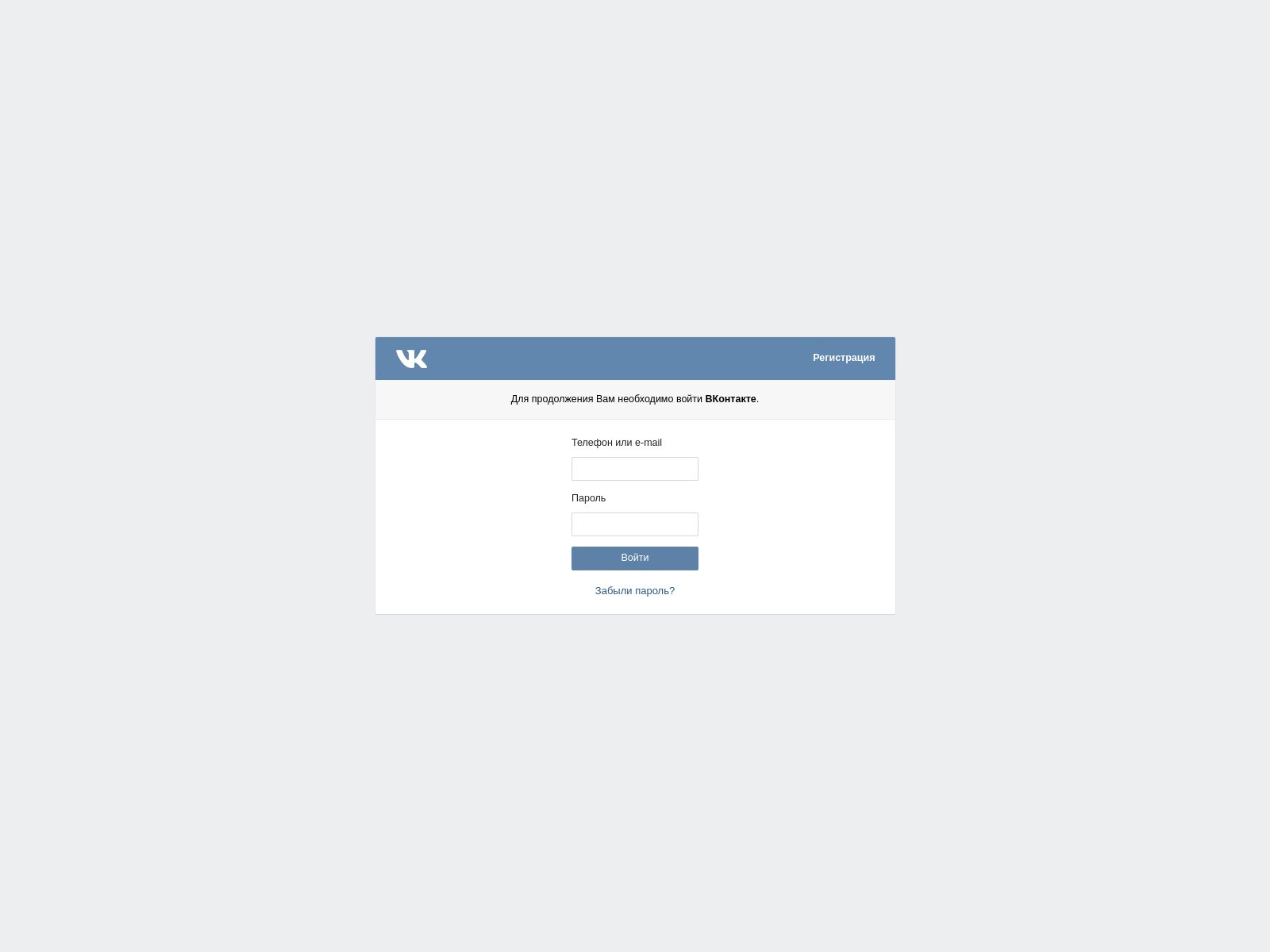

VK er en af de mest populære sociale netværk i verden, det er en af de mest besøgte sites i russisktalende lande og er også et mål for phishing. Årsagen til, at de er populære blandt kriminelle, er, at VK kan tilgås både via stationære og mobile klienter og også apps til de fleste af de populære enheder. Som sådanne phishing forsøg kan foretages via en bred vifte af strategier. Nogle af dem er følgende

- falske websteder - En af de mest almindelige måder er at konstruere falske websteder, der udgør som legitimt domæne. De er hostet på lignende lydende domænenavne, inkluderer falske sikkerhedscertifikater, og replikere designet og layoutet af den legitime VK-side. De kan placeres højt på søgemaskine placering og denne faktor bruges til at lokke i offer-brugere, der måske ikke differentiere den falske fra den virkelige adresse.

- Social Media Indlæg - Hackerne kan bruge specielt fremstillet eller stjålne legitimationsoplysninger, kan linke til den falske VK websted. Normalt, de er profillink, medier, eller specielle tilbud - alle er skabt på en måde, der lokker målene til at klikke på dem.

- Ad kampagner - De ondsindede VK sites kan spredes via malware annoncekampagner, der kan findes på tværs af hjemmesider viser sådant indhold.

- E-mail-phishing-meddelelser - Dette er en af de mest populære metoder - de kriminelle vil køre kampagner, der efterligner legitime e-mail-meddelelser fra kendte tjenester eller produkter. Når de interagerer med de falske sider, vises.

Andre fremgangsmåder kan også anvendes, denne liste indeholder kun et lille udsnit af mulighederne for at omdirigere ofrene for de falske VK sites.

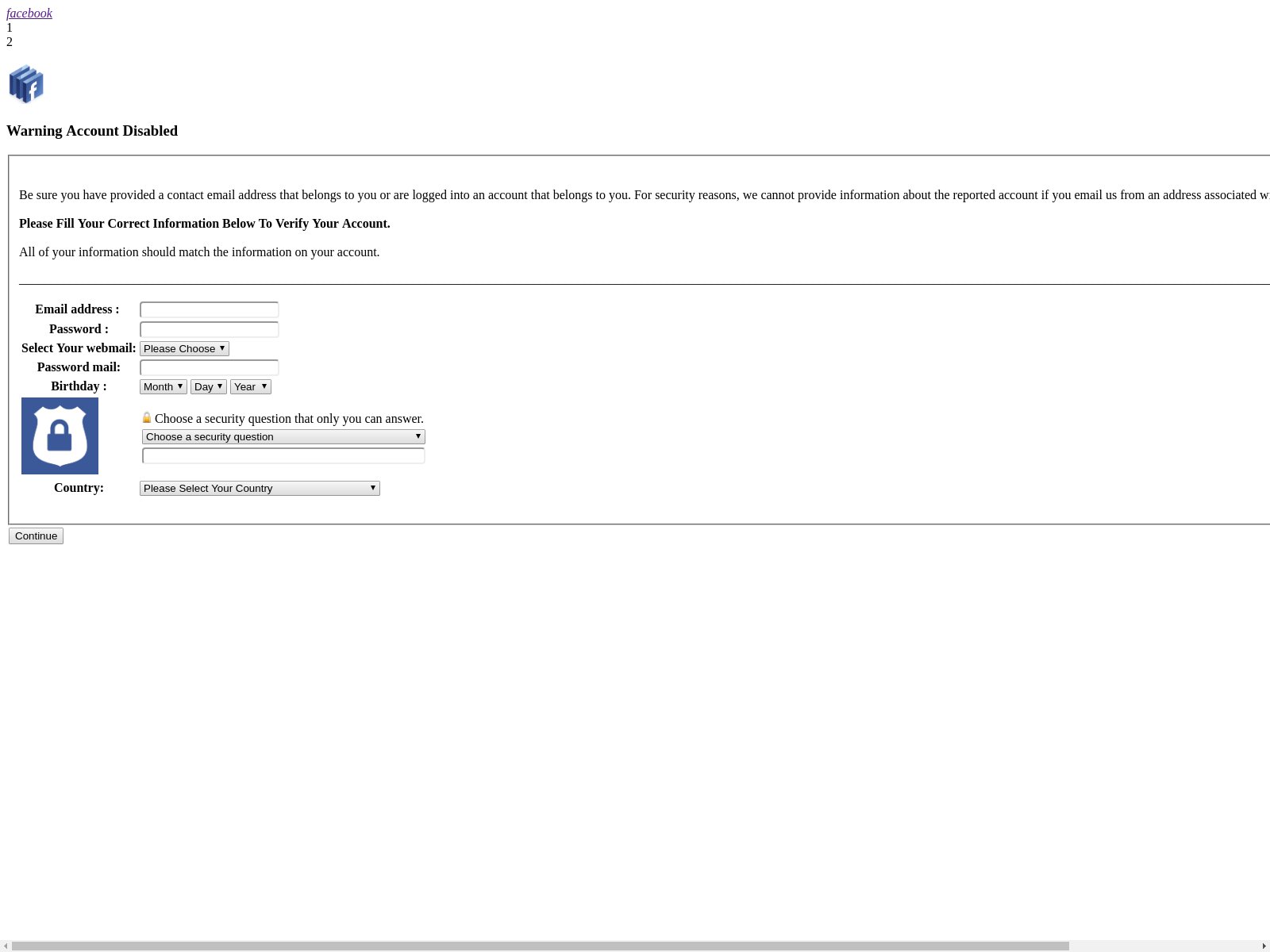

2021 Phishing-svindel #11 - Facebook Advarsel konto deaktiveret fidus

I 2019 Facebook relateret fidus Der er registreret som bruger malware-sider, der bærer titlen “Advarsel Konto deaktiveret”. De er konstrueret med kedelig design, stadig indeholder et layout, der har en lighed med det sociale netværk. Dette gøres for at tiltrække sig opmærksomhed hos de mål - de vil se, at der at siden kan være vært ved Facebook, og at de har udsendt en advarsel skærm. Brug af Facebook-logo og design layout, som er velkendt de kan blive lokket til at indtaste i de ønskede oplysninger. De optagne prøver anmode om følgende oplysninger:

- Email adresse

- Adgangskode

- Webmail type

- Password Mail

- Fødselsdag

- Sikkerheds Spørgsmål & svar Kombination

- Land

Der er flere måder, hvorpå denne fidus kan sættes ind til modtagerne. En populær scenarie er at sende links til siden via fidus e-mails. De vises som sendes af det sociale netværk, og vil tvinge ofrene til at klikke på linket, som vil lede dem til phishing side.

Forskellige ondsindede domæner, der kan fremstå som værende ejet eller tilknyttet Facebook kan oprettes - de vil indeholde links, certifikater sikkerhedsmæssige, og elementer, der således fremstår som en del af det sociale netværk. forskellige poster, sider, brugere, og andet indhold på Facebook kan også oprettes for at sprede webstedet.

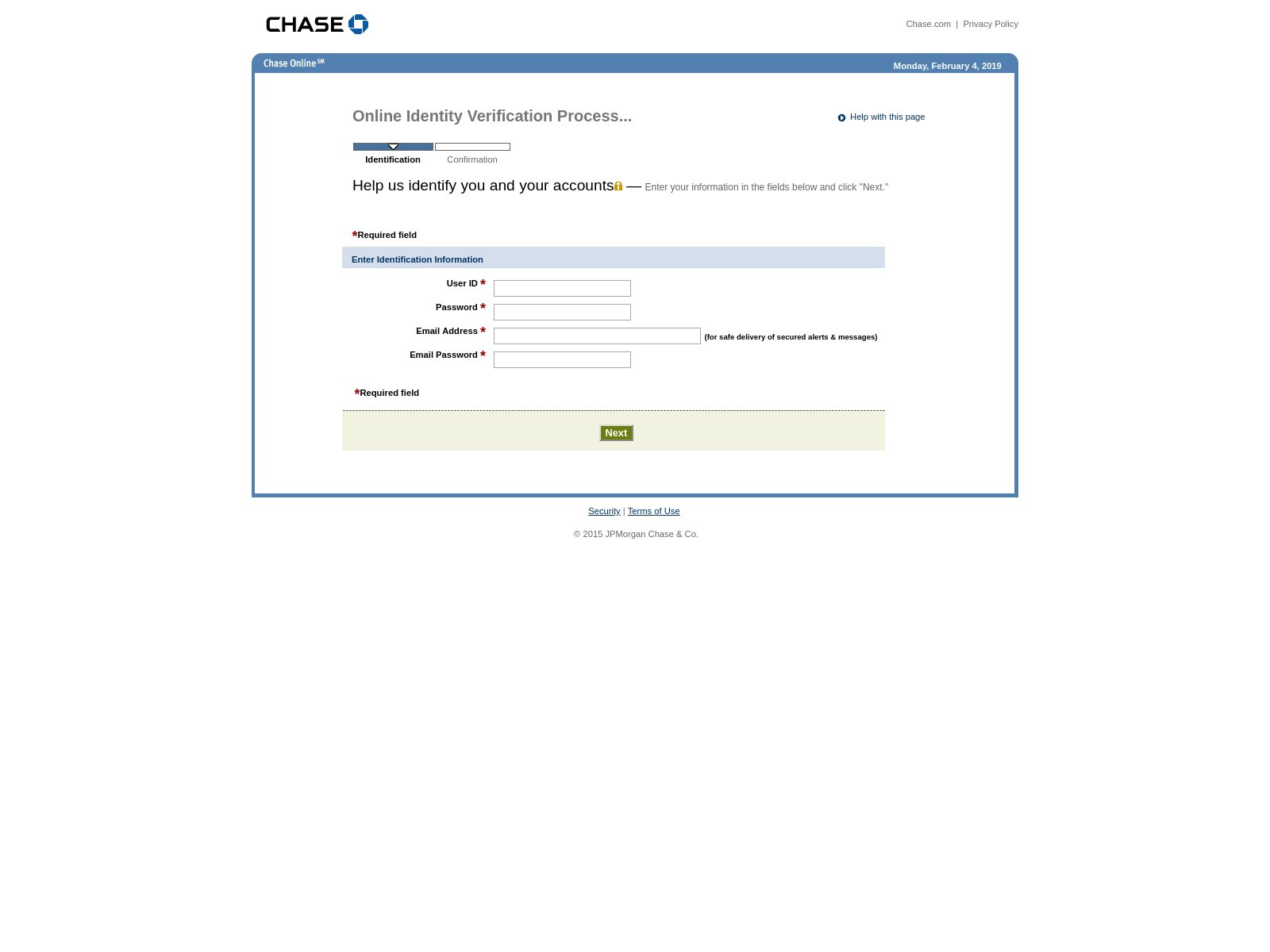

2021 Phishing-svindel #12 - Chase Phishing Scam

Kunder Chase netbank skal være meget forsigtig, da der er flere identificerede angreb kampagner, der distribuerer falske phishing-sider. De er designet som verifikation trin og brug krop design og layout, der bruges af institutionen i deres registrering former. Den side anmoder om, at følgende felter, der udfyldes med kundens oplysninger:

- bruger ID

- Adgangskode

- Email adresse

- Email kodeord

De falske Chase login sider er populært distribueres via de mest anvendte taktik. En af dem er afhængig af email spam-meddelelser at indeholde phishing taktik - de udgør som legitime meddelelser fra Chase. Effektive eksempler omfatter meddelelser, der hævder, at regnskabet skal verificeres med henblik på at blive aktiveret efter en alarm bedrageri er blevet aktiveret.

En anden teknik er afhængig af oprettelsen af flere websteder der kan enten kopiere eller linke de vigtigste websted på flere domæner. De er som regel under forklædning af download portaler, søgemaskiner, destinationssider og etc.

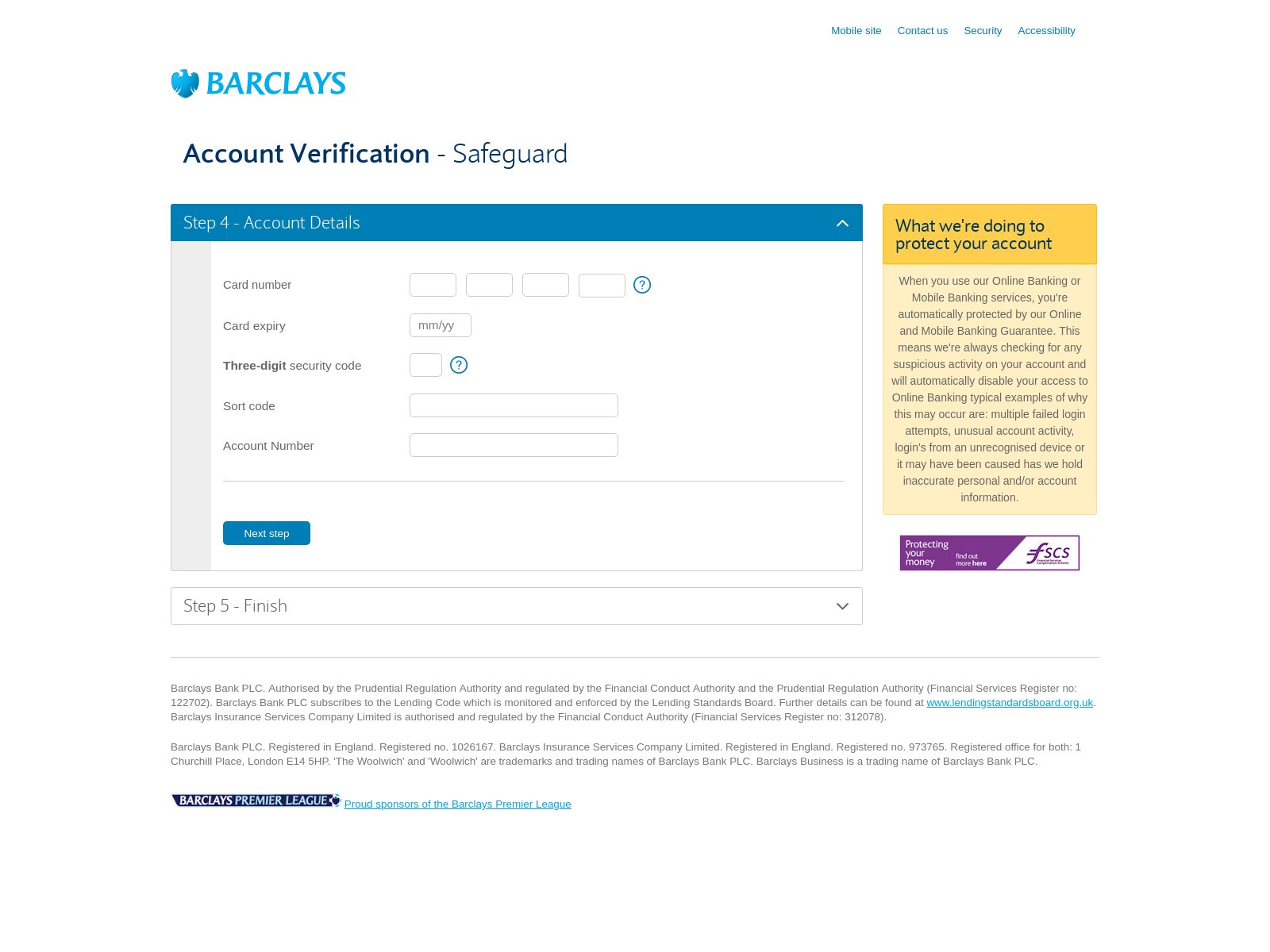

2021 Phishing-svindel #13 - Barclays phishing-svindel

En særskilt angreb kampagne er aktiv mod Barclays online banking brugere. De vil blive målrettet med falske “Kontobekræftelse” sider. De ligner legitime registrering procestrin. Den kriminelle kollektiv bag denne fidus har kopieret kroppen design layout, tekstindhold, og andre elementer (sidehoved og sidefod) med henblik på at skabe en ordning, der ikke let kan skelnes fra en rigtig Barclays side.

De falske websider er hostet på lignende lydende domænenavne, kan indeholde strenge, der henviser til produkter eller tjenester, som virksomheden tilbyder, og endda præsentere underskrevne sikkerhedscertifikater. Alt dette er gjort for at gøre de besøgende tror, at de er adgang til en side hostet af banken.

Andre metoder, der kan bruges til at distribuere links, der omdirigerer til Barclays phishing side omfatter følgende:

- Social Media Links - Hackerne kan bruge deres egne oprettede profiler eller stjålne dem for at køre masse kampagner mod Barclays brugere. Dette gøres ved at foregive at være repræsentanter for banken. Indholdet kan deles både i sider, indlæg og direkte meddelelser.

- Browser Hijackers - kan oprettes Farlige web browser plugins, der indeholder omdirigere instruktioner til phishing side. De er som regel lavet kompatibel med de fleste af de populære webbrowsere. Disse plugins er derefter overført til de relevante arkiver bruger falske udvikleroplysninger og udarbejde beskrivelser.

- Email kampagner - De kriminelle kan håndværk e-mails, der indeholder phishing elementer, der fører til Barclays fidus omdirigering. De kan designes til at fremstå som sendes af den finansielle institution.

- Ad kampagner - Skadelige og påtrængende annoncer normalt forbinder farlige indhold som denne instans.

Som kampagnerne fortsætte med at fungere, vi kan se opdaterede versioner samt andre metoder, der anvendes ved denne eller en anden kollektiv.

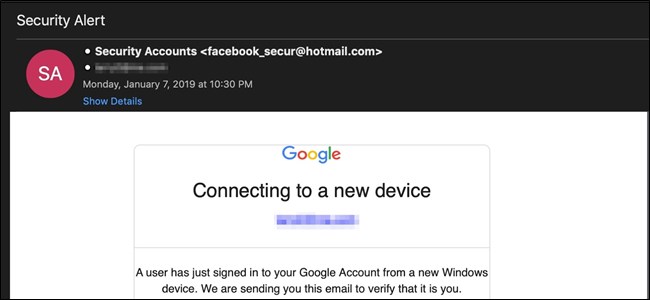

2021 Phishing-svindel #14 - Google Translate phishing-svindel

I begyndelsen af februar 2019, en verdensomspændende phishing kampagne er blevet opdaget, som bliver drevet af en ukendt hacker kollektiv. I stedet for standard bulk-e-mail af tilsigtede mål, de kriminelle bruger en alternativ metode. Hackerne i stedet skabt ondsindede websider, der starter med strengen er forbundet med tjenesten - “translate.google.com”.

Disse domæner er forbundet i en bulk phishing e-mail-kampagne, der er designet til at udgøre ligesom en legitim Google meddelelse om, at brugerens konti bliver adgang til ved en uautoriseret part. En opfordring til handling-knappen er placeret i kroppens indhold, som vil manipulere målene til at tro, at de er nødt til at interagere med det for at sikre deres konti. En login-siden vil blive præsenteret som vil anmode de kontooplysninger Google.

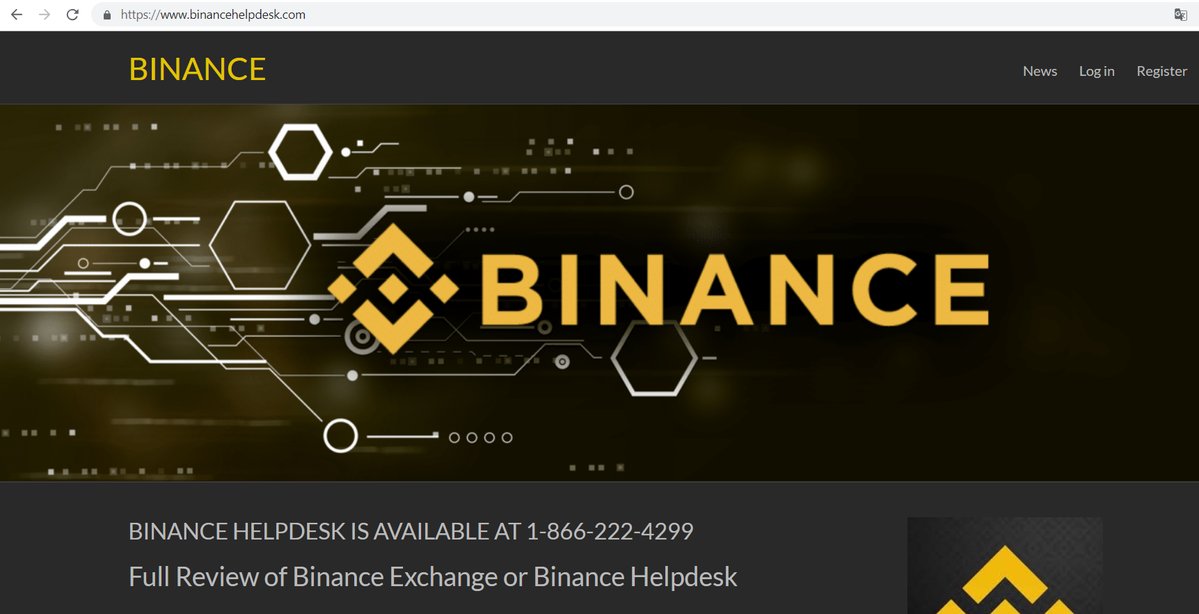

2021 Phishing-svindel #15 - Binance Phishing Scam

Binance er en af de mest populære cryptocurrency udvekslinger som bruges af mønten indehavere på verdensplan. Som et pålideligt valg af mange, det har også fanget øjet hos kriminelle grupper, der har orkestreret adskillige phishing-angreb både kontohavere og andre målgrupper.

Nogle af de mest populære metoder er at skabe falske websteder at foregive at være den legitime Binance hjem eller login-side. Hackerne bruger lignende lydende domænenavne og endda hacker-genererede sikkerhedscertifikater for at få siderne til at føle sig legitime. Brugere rådes til at kontrollere, at SSL domænenavne svarer til de officielle dem, der anvendes af selskabet - * .binance.com eller * .binance.co. Den Binance personale anbefaler også, at der to-faktor-autentificering er aktiveret. De digitale back end-nøgler bør ikke videregives til websteder eller tjenester, selvom de bliver bedt om det, pop op-vinduer og andet indhold siger det.

De kriminelle kan også håndværk email spam-meddelelser at forsøg på at forvirre ofrene til at tro, at de har modtaget en legitim meddelelse tjeneste. De er designet til at kopiere design og tekst indholdet af reel service og indeholde links til phishing-websteder.

To forskellige tilfælde af Bedrageri Binance Staff er blevet rapporteret af selskabet samt. I et af tilfældene, en falsk hotline (teknisk support fidus) har forsøgt at lokke de besøgende. Den taktik ansat af de kriminelle er at skabe hjemmesider, der indeholder søgeord som “Binance”, “Support”, “Hjælp” og andre snor kombinationer. Når de er adgang til via søgemaskiner, de vil omdirigere ofre til en login-side, hvor deres legitimationsoplysninger vil blive anmodet om. Hvis e

via sociale netværk de kriminelle kan konstruere falske profiler, hvorigennem de kan efterligner Binance personale. Dette sker ofte via platforme som Twitter og Facebook, hvor et stort antal ofre kan indsamles. Der er flere forskellige typer af phishing-svindel, der kan gøres via denne metode:

- Advarsel Indlæg - De hacker konti vil bogføre sikkerhedsinstrukser for bedre at beskytte kundekonti. Guiderne vil være vært på hacker-kontrollerede domænenavne, som stillingerne vil linke til. Så snart brugerne indtaster i deres Binance login detaljer de vil blive sendt til hacker-controllere.

- Personlige meddelelser - De kriminelle kan også sende direkte beskeder til ofrene og forsøge forskellige teknisk support svindel. En fælles er, at deres konti er blevet tilgås af en uautoriseret person og Binance brug for deres samarbejde, undersøger det ved at give deres kontooplysninger.

- donationer - Ved hjælp af kampagner svig de kriminelle vil annoncere store foræring. For at indtaste dem kontohaverne Binance vil blive overtalt til at overføre store summer af penge til hacker-kontrollerede tegnebøger.

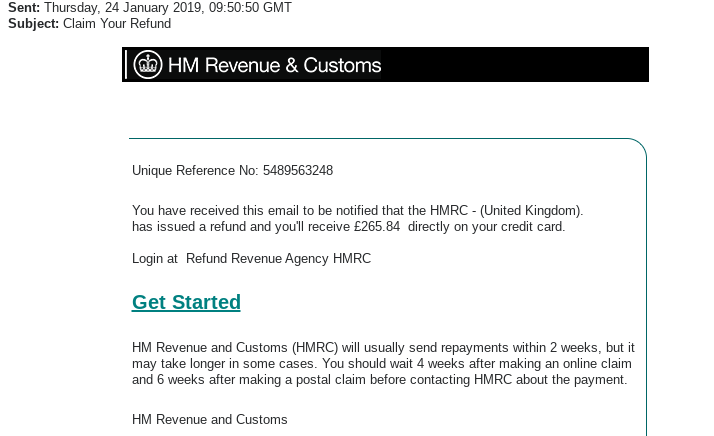

2021 Phishing-svindel #16 - HM Revenue and Customs Beskeder

Et andet sæt af phishing e-mails fidus modtagerne til at tro, at de har modtaget en betaling refusion på deres betalingskort - i tilfælde af tilfangetagne prøver et kreditkort er specificeret. Beskederne har almindeligt design og inkluderer en mellemlængde tekstblok, der forklarer, at HM Revenue and Customs Agency sender tilbagebetaling med jævne mellemrum.

Dette er en oplagt fidus, for hvilken erfarne brugere bør vide, at dette ikke er det rette signatur. Der er to elementer, som er dynamisk udformet med henblik på at gøre ofrene mener, at dette er en enestående meddelelser, der referencer dem:

- Unik referencenummer - Dette er en tilfældig streng, der udgør som en henvisning til de brugere.

- Tilbagebetaling Sum - En stor sum penge er citeret for at lokke brugerne ind interagere med meddelelserne.

Knappen Opfordring til handling omdirigerer ofrene til en falsk login-side, hvor forskellige kontooplysninger kan anmodes om. Denne særlige fidus synes at være britiske specifik.

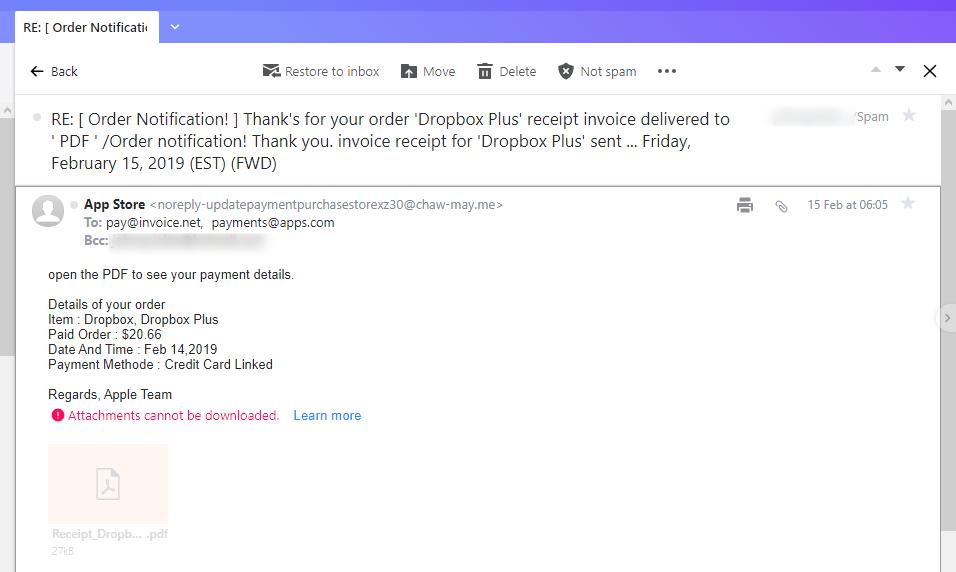

2021 Phishing-svindel #17 - Dropbox Plus Kvittering fidus

En nylig email phishing-kampagne er blevet rapporteret som udsender en faux faktura udgør at komme fra Dropbox tjeneste. Emnelinjen er forklædt som en ordrebesked, der viser, at brugeren har købt et abonnement på cloudplatformen. Det er ikke personlig og læser en enkel sætning “åbne PDF for at se dine betalingsoplysninger” hvorefter en række tilfældige værdier vises. De vælges til at repræsentere typiske oplysninger, der citeres efter et vellykket online-abonnement. Værdierne vises som Ordre detaljer og de indfangede prøver indbefatter følgende: Vare, Betalt Order, Dato & Tid, og betalingsmetode.

Alle de citerede data tilfældigt genereret og svarer ikke til nogen reelle ordrer. Men hvis en bruger modtager denne budskaber, de måske tror, at nogen har hacket i deres betaling kortdata og gjorde en transaktion bedrageri. Dette vil gøre dem ønsker at læse den vedhæftede PDF-fil. Det i sig selv vil sandsynligvis være en af disse to tilfælde:

- virus Fil - Filen kan faktisk være en virus af alle populære varianter.

- Makro-inficerede Dokument - De kriminelle kan integrere farlige scripts (makroer) på tværs af alle populære dokumenttyper, herunder PDF-filer. Når de åbnes brugerne vil blive bedt om at gøre det muligt for de indbyggede makroer for at se de data korrekt. Dette vil udløse en separat virusinfektion.

En vis fidus advarsel om, at brugerne har modtaget en phishing-meddelelse er at kigge efter den signatur - de falske beskeder vil blive underskrevet som Apple i stedet for Dropbox.

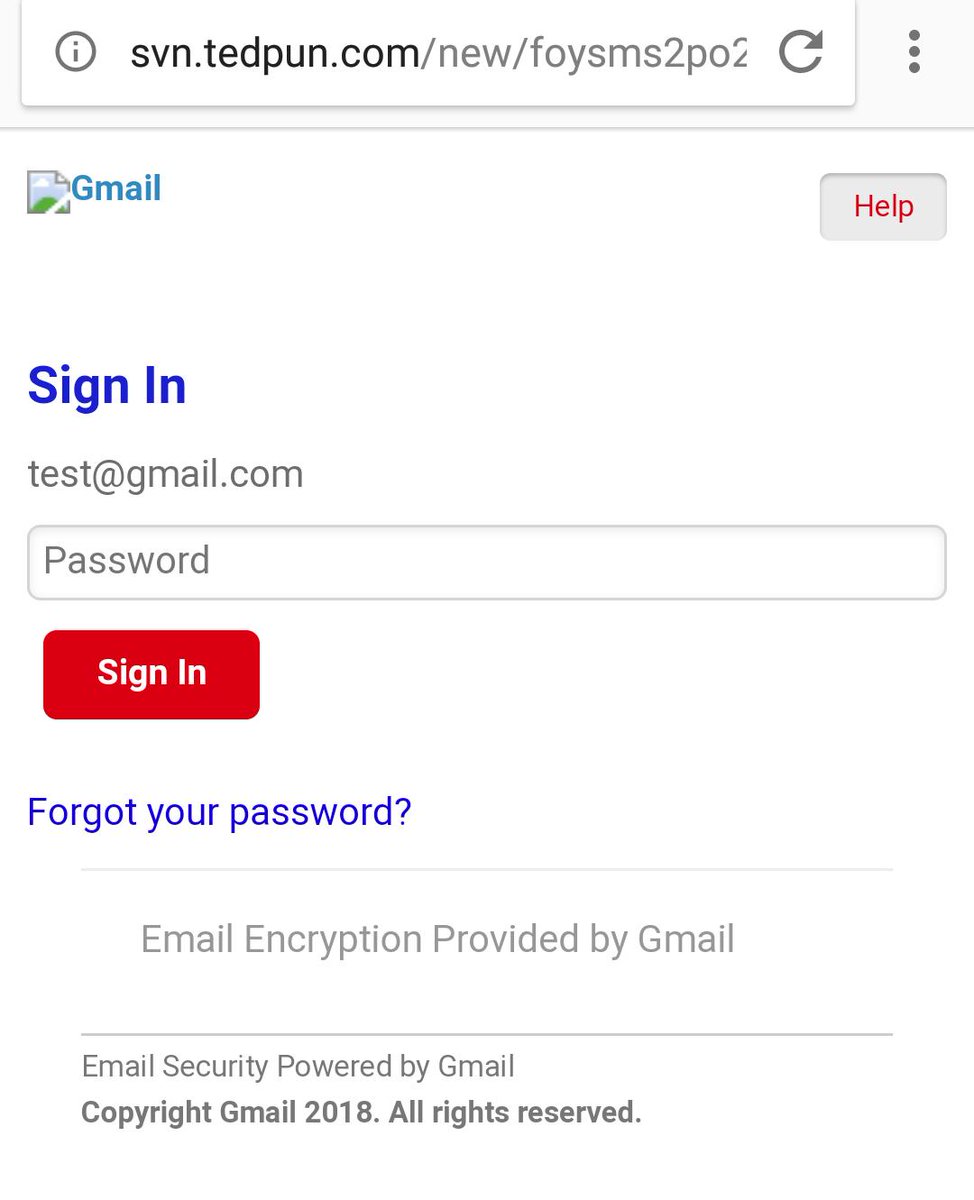

2021 Phishing-svindel #18 - Falske Gmail Login Sider

En storstilet phishing-kampagne er netop blevet rapporteret at drage fordel af Google-brugere som hackere sender ud scam beskeder til faux Gmail-login-skærme. De er hostet på lignende lydende domænenavne, og nogle af dem kan endda have sikkerhedscertifikater, der ligner meget Google og / eller nogen af dets tjenester og produkter.

Beskederne vil indeholde emnelinjer og krop indhold ved hjælp alle mulige scenarier. Nogle af de fælles dem omfatte følgende:

- Gmail-konto Nulstil Notification - Ofrene kan modtage beskeder, der tvinge ofrene til at tro, at deres konto er blevet nulstillet af tjenesten. For at fortsætte med at bruge deres konti, de skal indgå i deres akkreditiver til login-siden.

- Obligatorisk Password Change - En anden meget anvendt strategi af hackere, er at tvinge modtagerne, at Google har tvunget en obligatorisk adgangskode ændring på deres konto. For at fortsætte med at bruge dem, vil de nødt til at logge på det angivne login-side.

- Gmail Vigtigt - De kriminelle vil manipulere ofrene til at tro, at de har modtaget en legitim meddelelse fra selve tjenesten. For at se det skal de godkende til tjenesten ved at indtaste i deres kombination brugernavn og adgangskode på phishing side.

Alle computerbrugere bør bemærke, at domænet for loginsiden er ikke Google / Gmail og dette er en af de sikreste advarselstegn, at dette er et fupnummer.

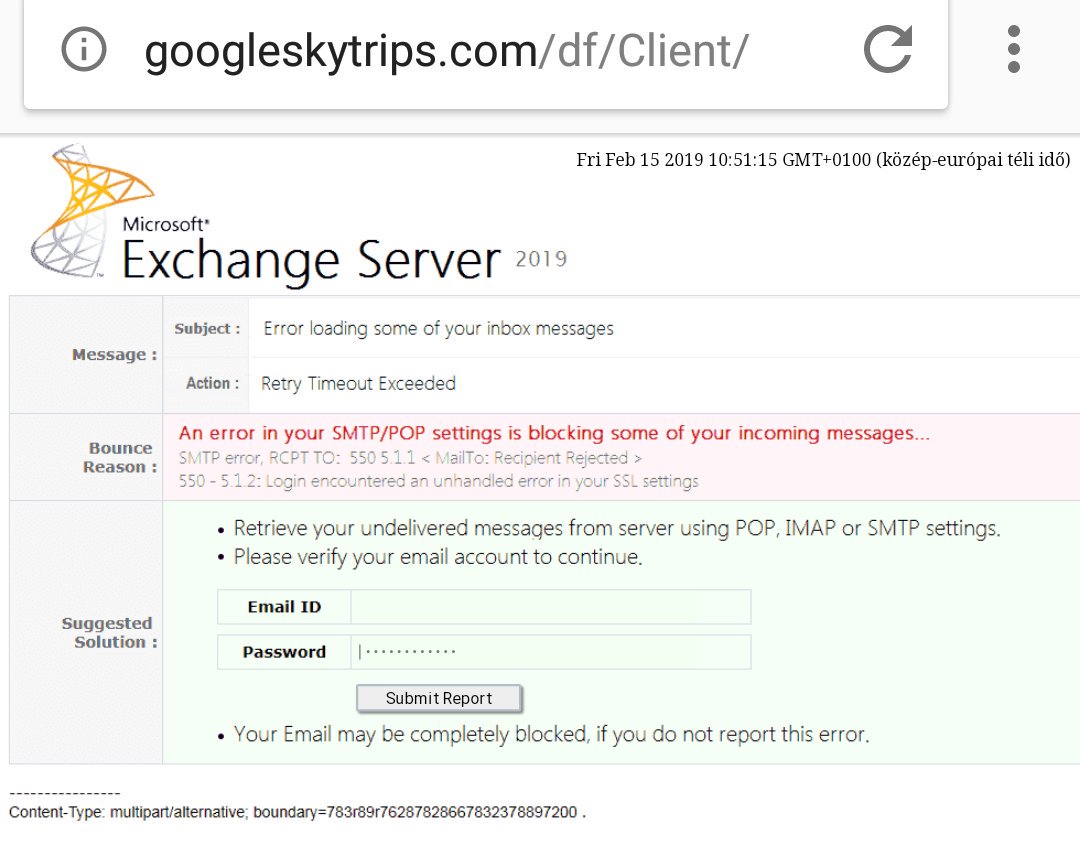

2021 Phishing-svindel #19 - SMTP / POP E-mail-server Fejl Phishing-svindel

Phishing ofre rapporterer en anden interessant taktik, der bruger en interessant tilgang. De vil sende links, der vil føre til en phishing side, der emulerer et problem i Exchange-serveren. På grund af det faktum, at denne tjeneste primært implementeres i virksomhedernes miljøer og regeringskontorer målene er for det meste medarbejdere. En effektiv kampagne bliver nødt til at trænge igennem sikkerheden på mailserverne, så meddelelserne kan leveres til de interne postkasser.

Når dette er gjort ofrene vil modtage en besked, der vil indeholde advarsler, der udgør som sendes af selskabet / organisationens it-team. En alternativ metode er at designe de meddelelser som systemunderretninger, der automatisk genereres fra serversoftwaren. I alle tilfælde, ofrene vil blive præsenteret for en side med en fejlside med følgende årsag - En fejl i dine SMTP / POP indstillinger blokerer nogle af dine indgående meddelelser. Denne falske system anmeldelse vil læse, at brugerne har ugyldige indstillinger, og de vil være ude af stand til at se vigtige e-mails. For at hente deres data, de bliver nødt til at bekræfte deres kontooplysninger ved at udfylde den formular, der kræver deres e-mail-id og adgangskode.

En sætning advarsel læser følgende “Din e-mail kan være helt blokeret, hvis du ikke rapporterer denne fejl” - det opfordrer dem til at udfylde deres data.

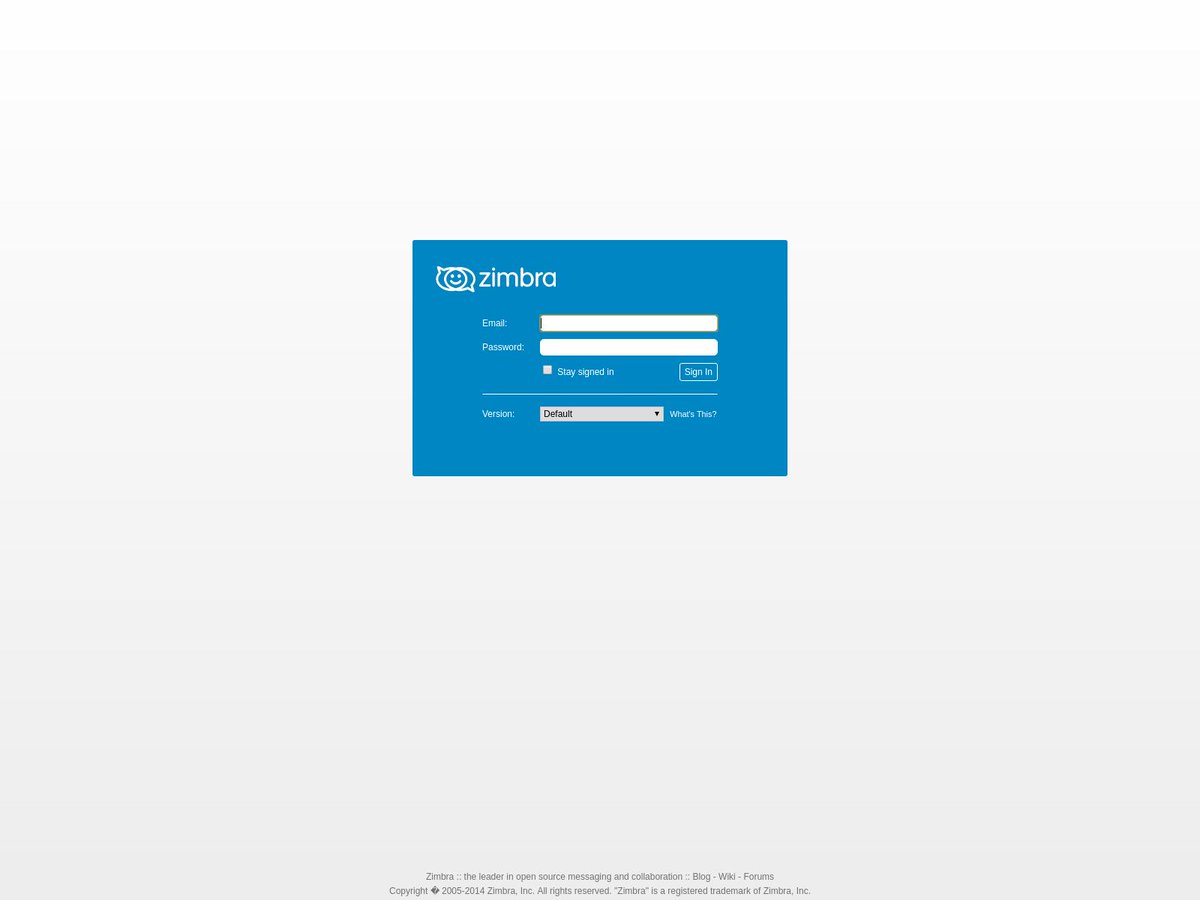

2021 Phishing-svindel #20 - Falske Zimbra Login Sider

Zimbra er en af de mest populære e-platforme, der bruges af organisationer og virksomheder. Som sådan bruger phishing-scams sandsynligvis beskeder, der får modtagerne til at åbne deres e-mail-konti via webmailadgang. Nogle af eksemplet emnelinjer og krop indhold omfatter følgende:

- Vigtige Meddelelser - De e-mails, der sendes af de kriminelle kan tvinge ofrene i at få adgang til den falske login-side placeret på en tredjepart domæne for at fordoble kontrollere deres legitimationsoplysninger.

- Webmail service opdatering - Brugerne kan modtage en besked, der hævder at være automatisk genereret af Zimbra tjeneste. Det vil manipulere ofrene til at tro, at webmailtjenesten opdateres, og at de har brug for at indtaste deres kontooplysninger for at fortsætte med at bruge det.

- Obligatorisk Nulstil adgangskode - Falske e-meddelelser fra Zimbra systemet kan blive sendt ud til modtagerne. De modtager legitime systembeskeder, der opfordrer dem til at ændre deres adgangskoder. Dette er en populær fupnummer som den bedste sikkerhedspraksis stat, der tegner sig legitimationsoplysninger skal ændres med jævne mellemrum.

- rapport Svig - Modtagerne får vist en rapport, der ser ud til at være genereret af Zimbra, der underretter ofrene om, at computerhackere har forsøgt at logge ind på deres e-mail-indbakker. De opfordres til at logge ind på systemet for at gennemgå svindelrapporten. Et login-knap vil blive placeret i kroppen indholdet af den meddelelse, der vil omdirigere dem til den falske login-siden.

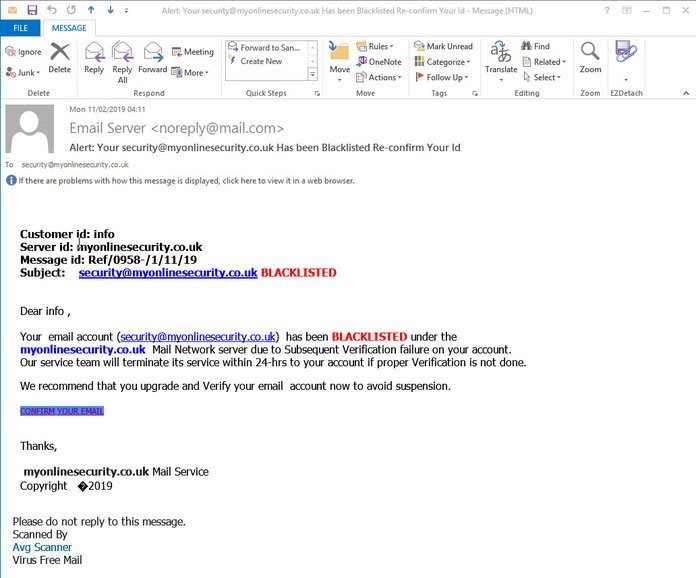

2021 Phishing-svindel #21 - Sortlistet email-konto meddelelser

Dette er et nyligt eksempel på et igangværende angreb kampagne, der er afhængig af skræmme taktik - modtagerne vil modtage advarsel meddelelser, at deres email-adresser er blevet blacklistet af en sikkerhedstjeneste. Det omfatter flere områder, der kan narre brugerne til at tro, at dette er en reel meddelelse.

Kroppen indhold vil give e-mailadresse ofrene og oplyser, at de har brug for at blive bekræftet af sikkerhedssystemet i 24 timer’ tid ellers vil forbuddet blive forlænget. Hackeren besked vil også omfatte en signatur, som indeholder navnet på en populær vagtselskab, i dette tilfælde, AVG.

Bemærk, at sådanne e-mails kan indeholde en blanding af legitime og ondsindede links, dette er grunden til, skal der udvises ekstra forsigtighed - selv erfarne brugere kan blive offer for denne fidus.

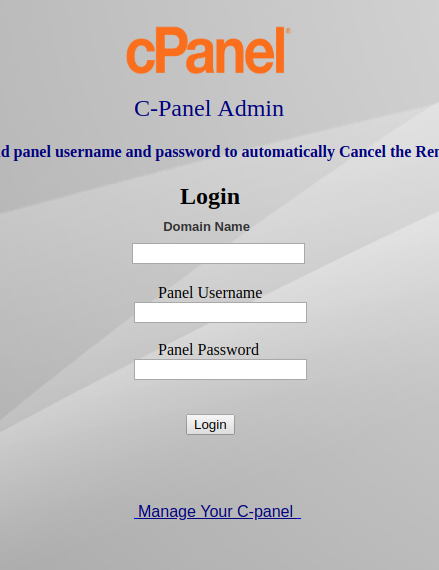

2021 Phishing-svindel #22 - cPanel falsk login Sider

En ny phishing-kampagne bliver aktivt sendt mod webstedsejere. Hackerne udsende meddelelser, der synes at komme fra cPanel - det administrative panel, der gør det muligt for webmastere at logge ind på deres hosting konti. Der er to hovedtyper af scam taktik, der bruges med denne tilgang - de kriminelle kan udgive det system eller den udbyder selv.

Advarselsmeddelelser og meddelelser kan let spoofes, da de fleste websteder kan identificeres på hvilken hostingplatform de kører på. I vid udstrækning, sådanne kampagner kan automatiseres ved hjælp af værktøjer, der er tilgængelige på de underjordiske hackermarkeder. Det endelige mål er at gøre ofrene besøge cPanel phishing login siden. De er notorisk nemme at kopiere, da de kun indeholder produktet logo billede med en login-prompt. Det eneste tegn på, at dette er en falsk instans er at se på adresselinjen - cPanel vil ikke være vært på den relevante server.

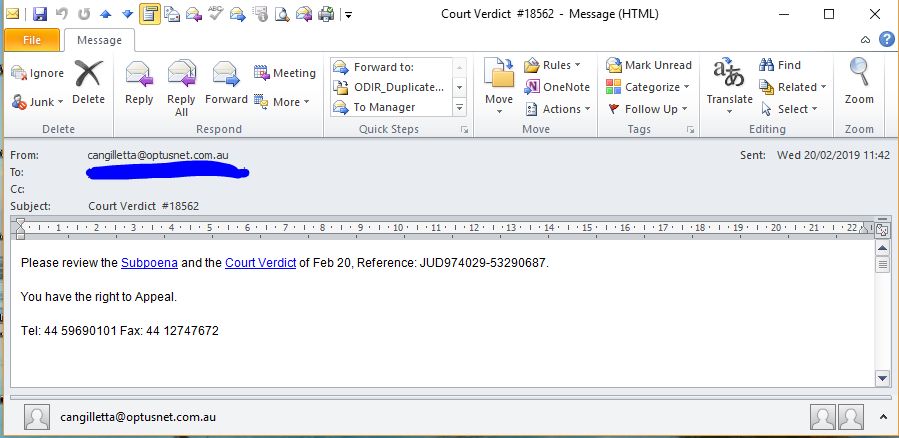

2021 Phishing-svindel #23 - Retskendelse Verdict Beskeder

I februar 2019 en storstilet email phishing manipulere modtagerne til at tro, at de modtager en retskendelse dom. Dette sendes via almindelig SMS-beskeder, tilsyneladende legit elementer såsom et telefonnummer og referencer, der vises ligner reelle dem. De kriminelle bruger en ren emnelinjen i “Retten Bedømmelse” efterfulgt af en numerisk identifikator. Brugerne er vist to links, der udgør som stævning og domsafsigelse detaljer. Det pres, der er indstiftet på dem kommer fra den sætning, der siger “Du har ret til at appellere”. Linkene kan dynamisk ændres og normalt føre til inficerede dokumenter der kan levere forskellige former for nyttelast.

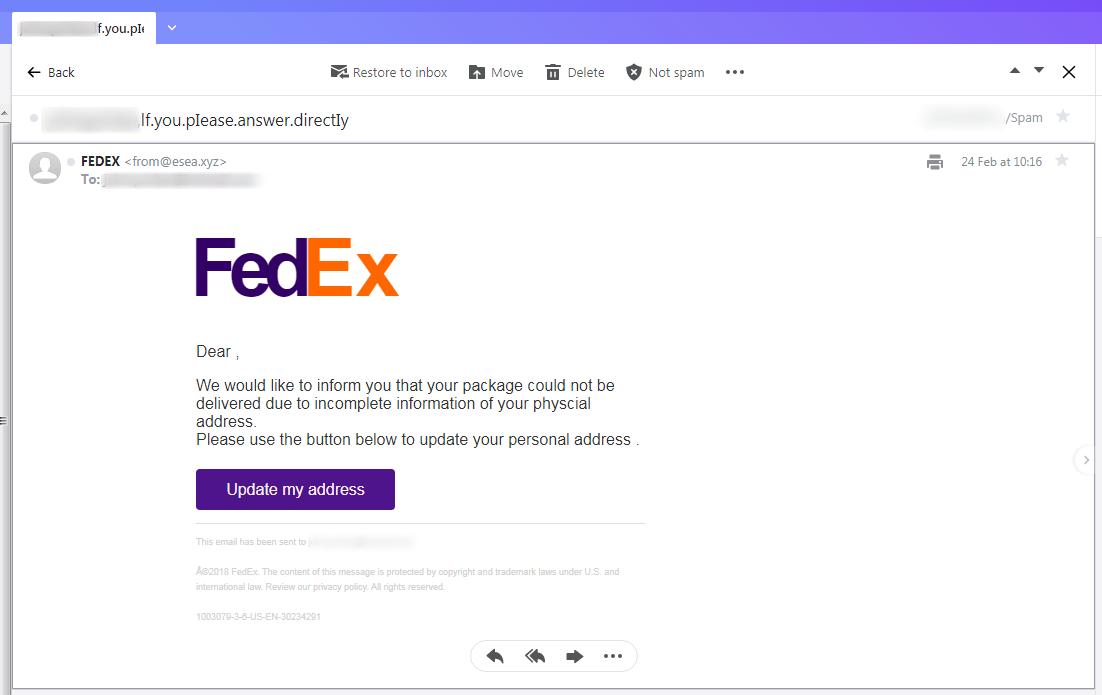

2021 Phishing-svindel #24 - FedEx Beskeder

En fælles taktik er at udgive kendte tjenester, blandt hvilke kurerer er et populært mål. De falske FedEx-beskeder er en meget populær teknik som de færdige skabeloner, der anvendes af selskabet nemt kan være forfalsket. De kriminelle vil indlæse dem på den særlige angreb infrastruktur og lancere store kampagner mod brugerne.

De offer brugere vil modtage dem i deres indbakker og hvis deres spamfiltre ikke har adresse registreret i databasen. En standard ikke-personlig besked lyder, at brugeren har modtaget en pakke, der ikke blev leveret med succes. De bliver bedt om at opdatere deres adresse oplysninger for at modtage det. En interaktiv knap med titlen “Opdater min adresse” er placeret som vil omdirigere modtagerne til en falsk login-side. Ved at indtaste deres kontooplysninger vil de blive stjålet af hackere.

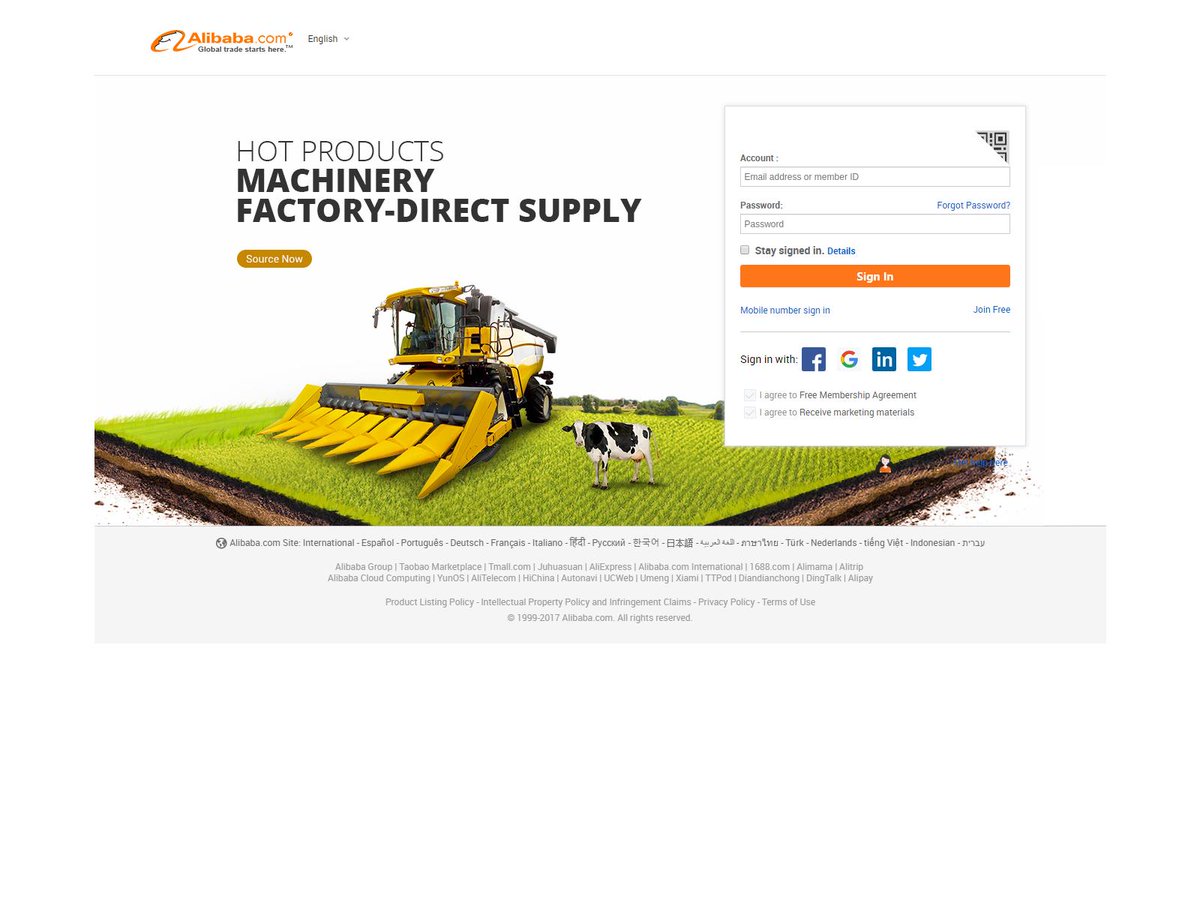

2021 Phishing-svindel #25 - Alibaba scam sites

En nylig bølge af phishing-angreb har vist sig at bære links til et fupnummer Alibaba login-side. De meddelelser, der kan sendes af de kriminelle kan variere på tværs af en bred vifte af typiske scam scenarier:

- Nulstil kodeord - En obligatorisk nulstilling af adgangskoden er en af de mest almindelige taktikker brugt af hackere af sent. Ofrene er vist en sikkerhed meddelelse underrette dem om, at mistænkelig aktivitet er blevet identificeret med deres konto, og at de har brug for til at nulstille deres passwords til at blive sikker.

- Ordre detaljer - Ofrene vil modtage en meddelelse, der angiver, at en ordre blev foretaget gennem den hensyn til brugernes. For at læse flere detaljer, de får tilbudt en “Log ind” side, der vil høste deres kontooplysninger.

- konto opdatering - De sendte beskeder vil bede brugerne til at opdatere deres kontooplysninger til at kunne kontrollere det. De e-mails vil liste alle former for data, der anmodes af hackere: deres navn, adresse, telefonnummer, kontodata og etc. For at komme ind i denne information et link til en ondsindet webside præsenteres.

De sammenkædede phishing-steder er meget nyttige, ikke kun ved høst af Alibaba-profilernes legitimationsoplysninger, men også til forbrydelser såsom identitetstyveri, afpresse, og økonomisk misbrug.

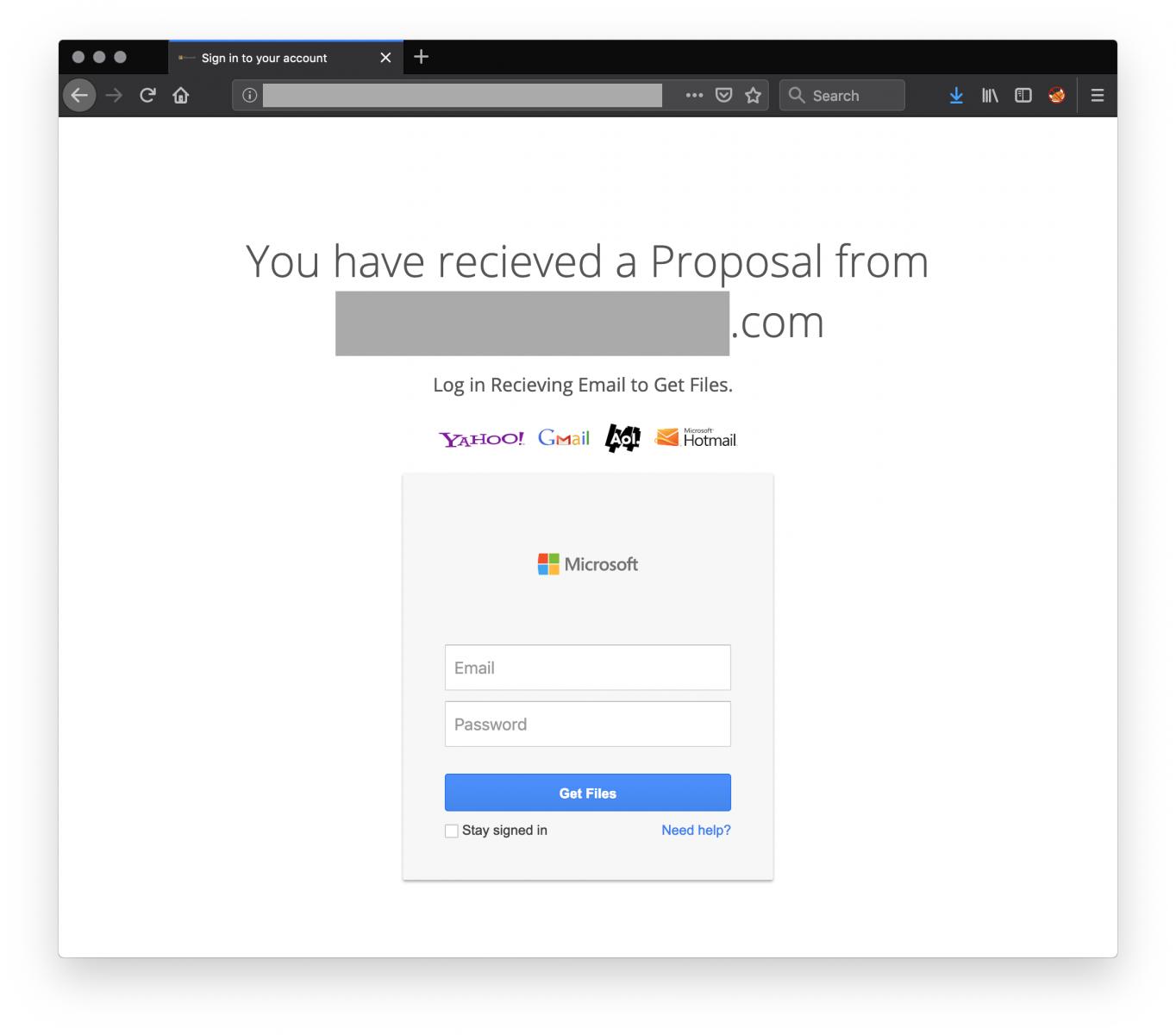

2021 Phishing-svindel #26 - Internet Portaler

En meget vellykket taktik er at skabe portalsider der efterligner login prompter til populære tjenester. De bruger et rent layout, der ligner de legitime sider, og det faktum, at mange af dem bruger lignende lydende domænenavne, logo billeder, og selvsignerede certifikater gør dem meget vanskelige at skelne fra de virkelige websteder. De phishing e-mails vil omdirigere til de steder ved hjælp af et væld af scam scenarier.

Selve hovedsiden, som ofrene har omdirigeret til, siger, at ofrene ved at indtaste et enkelt par kontooplysninger vil være i stand til at læse indhold fra en række tjenester. I disse særlige tilfælde, logo-billederne fra følgende virksomheder er angivet: Yahoo, Gmail, AOL, og Microsoft.

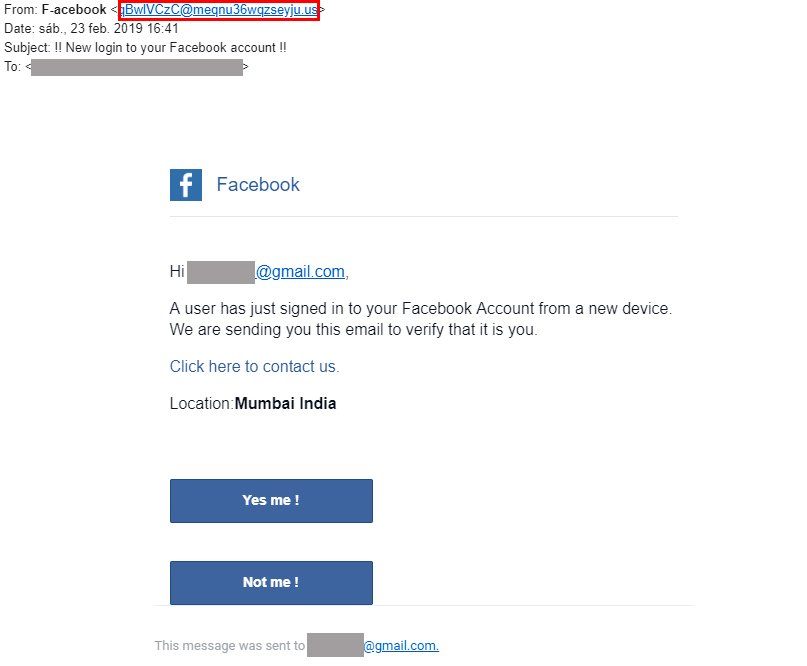

2021 Phishing-svindel #27 - Facebook konto Log svindel

Dette er en meget populær teknik, der sender e-mail-beskeder til ofrene, der udgør som legitime sikkerhedsmeddelelser, der lejlighedsvis sendes af Facebook, når en mistænkelig aktivitet er blevet logget.. At tvinge ofrene i at interagere med de e-mails hackere vil anføre, at en ukendt bruger fra Mumbai har adgang til deres Facebook-konto. Af verifikationsformål, brugerne bliver nødt til at interagere med de givne muligheder og derved angive, om de er den person, der er citeret i meddelelserne. Knapperne er interaktiv og når der klikkes på de vil omdirigere brugerne то а falsk Facebook-login-side.

2021 Phishing-svindel #28 - Native Mobile Behavior Phishing-svindel

En ny phishing kampagne er blevet påvist i marts 2019 som anvender en helt ny mekanisme, døbt som værende fremragende kreativ. Den er baseret på begrebet udgive siden. De kriminelle vil håndværk sider og tjenester, der kan efterligne de legitime destinationssider af tjenester og produkter. I dette særlige tilfælde, den nøjagtige mekanisme, der bruges, er den oprindelige adfærd og design af iOS-enheder. Dette omfatter både browseren adfærd, URL bar, og fane-skift animationer.

I dette særlige tilfælde, det hackerfremstillede ondsindede websted er designet til at virke som en Airbnb-prompt, der beder brugerne om at logge ind på deres profil via en Facebook-loginprompt. Når der klikkes på brugerne vil blive vist en animation, der viser en fane falsk skift animation. Dette gør brugerne mener, at de interagerer med det sociale netværk. Overlejringer og kompleks JavaScript og anden webbaseret teknologi bruges til at narre brugerne.

Og selv om dette præsenteres som en meget kompleks metode, der anvendes af hackere er der flere fejl, der er blevet identificeret, og de kan bruges som et tegn på phishing-kampagne. De Facebook prompter præsenteres som eksterne vinduer i Safari-browsere, hvorved den rette adfærd er at præsentere vinduet i en ny fane. Den oprindelige URL vil blive vist i et minimeret form, overlejret over den falske Facebook-navigationslinje. Mens den fangede kampagne er indstillet til primært at målrette iOS-mobilbrugere, kan den let ændres for at fokusere på en anden platform som Android. Den Facebook-login-prompt kan byttes for alle andre populære sociale medier fidus websted. Dette kan endda automatiseres - de kriminelle kan automatisk registrere hvilken bruger agent kører og levere den respektive destinationsside.

2021 Phishing-svindel #29 - Dominos Pizza Phishing-svindel

Mange falske profiler er skabt til almindeligt anvendte tjenester. I marts 2019 en storstilet kampagne blev opdaget til oprettelse af flere konti relateret til den populære Domino's Pizza-kæde af restauranter. Den taktik, der bruges af hackere, er at skabe sider på alle populære sociale netværk, der udgør som officielle kanaler. De kan inkludere webindhold taget fra den rigtige virksomhed og placere det på en måde, der kan tiltrække mange brugere til det. De kriminelle vil ofte bruger falske brugerprofiler for at øge de sider ved liking stolperne, abonnerer på dem, og tilføje i kommentarer. Dette kan automatiseres via hacker-made konti eller stjålne dem som kan købes i løs vægt på de mørke underjordiske markeder.

De prøver, som vi har hentet til analyse viser, at de kriminelle forsøger at få interesse for de besøgende ved at tilbyde en lukrativ giveaway, som ikke er forskellige, at de almindelige markedsføring taktik ansat af Dominos Pizza selv. Dette har to hovedmål:

- Reklame - Ved at gøre besøgende deler siden / profilen for at indgå i den fidus giveaway det kan tiltrække flere brugere til det dermed kraftigt øge dens anvendelsesområde.

- Social Engineering - De kriminelle manipulere ofrene i at sende dem personlige oplysninger og yderligere afpresse dem.

2021 Phishing-svindel #30 - Godkendelse Manipulation

En ny phishing-svindel er for nylig blevet opdaget, det bruger e-mails til at manipulere sine modtagere i at interagere med en ondsindet link og / eller script. Hackerne bag kampagnen fokus på de seneste nyheder om europæiske og britiske regler, der kræver besøgende til at reagere på yderligere sikkerhedskontrol i visse situationer. I løbet af de kommende måneder, det er rutinemæssigt, at de bliver nødt til at give yderligere oplysninger, når de foretager køb over en bestemt grænse. Den tydelige træk ved denne praksis er, at hver bank og bank kortudsteder kan bestemme deres egne metoder og konkrete måder at gennemføre disse regler. Hvis brugerne ønsker betalingerne til at gå igennem de bliver nødt til at bevise over for det system, som de tillader dem. Dette gøres ved en yderligere godkendelse mekanisme, som kan være et af følgende:

- Mobile Token Authenticator Device - Dette er en enhed, der er udstedt til kortholdere og vil afgive et numerisk sekvens, at når indtastet på prompt betalingen vil tillade transaktionen at passere.

- Mobile Authenticator App - Dette er en software-baseret tilgang, der vil skabe den samme godkenderen kode. den app selv kan være beskyttet af en PIN-check eller fingeraftryk.

- Mobile Banking Services - Brugerne kan tillade transaktionerne gennem deres mobile banking apps.

Hackerne vil udgive og falske disse prompter ved nøje at genskabe disse trin. De målrettede angreb er rettet mod kunderne i udvalgte banker. Dette betyder, at hackerne har undersøgt og undersøgt, hvordan disse tjenester implementeres af dem.

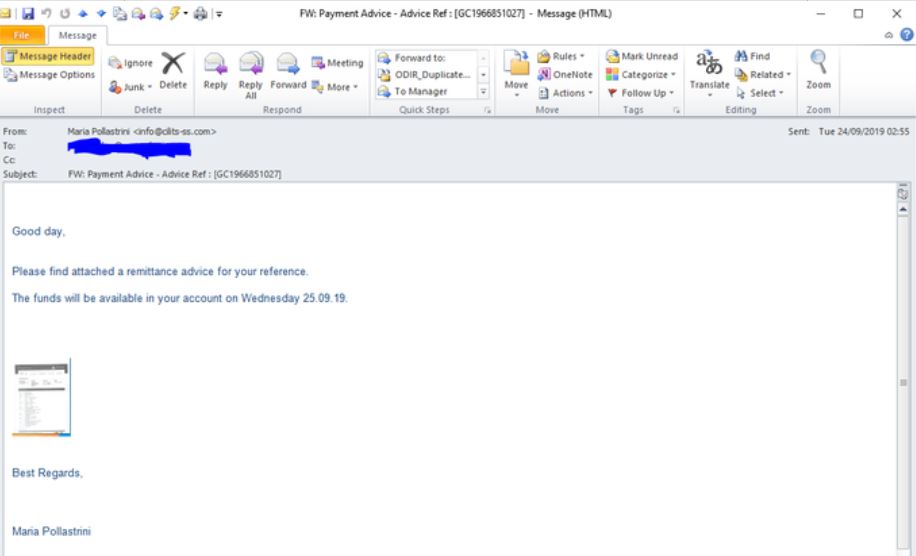

2021 Phishing-svindel #31 - Faux Finansiel Rådgivning

Sikkerhedsforskere har opdaget en igangværende phishing-kampagne, der bruger en anden velkendt tilgang. De målrettede brugere vil blive sendt beskeder både til deres personlige og virksomhedsindbakker med det formål at falske personlig bankrådgivning. Dette gøres ved at manipulere dem til at tro, at de budskaber stammer fra lønningslisten afdeling deres arbejdsgiver eller fra deres bank. Sidehoved- og sidefodselementerne kan tilpasses, så de vises nøjagtigt som dem, der sendes fra institutionen. Der vil være et vedhæftet dokument-fil, der vil føre til installation af diverse malware. Nogle af de eksempel infektioner omfatter følgende:

- Trojans - De kan være generiske trusler, der vil tage kontrollen over de hackede maskiner og tillade de kriminelle til at stjæle deres data. I andre tilfælde, dokumenterne vil blive brugt til at indsætte komplekse banktrojanere, der aktivt kan stjæle en persons midler.

- Ransomware - Disse er farlige virus, der vil kryptere og lås brugerfiler. Ved hjælp af forskellige manipulation teknikker hackere vil afpresse dem til at betale en “dekryptering gebyr”.

- Cryptocurrency minearbejdere - Dette er små scripts eller programmer, der er designet til at køre sekvenser af komplekse præstationstunge opgaver. Når de er i gang med den lokale installation, de vil placere en tung vejafgift på computerens ydeevne. For hver afsluttet opgave vil hackere modtage den genererede indkomst direkte.

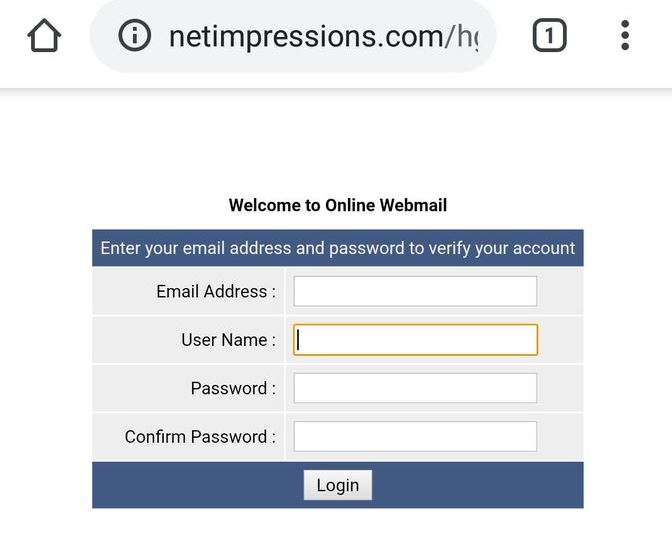

2021 Phishing-svindel #32 - Falske Webmail login-prompt

En af de mest populære phishing-taktikker er at oprette falske login-meddelelser til webmails. De kan mærkes eller gøres til at fremstå som generisk som leder som muligt. At manipulere ofrene i at interagere med dem ved at indtaste i kontooplysninger de kriminelle vil være vært dem på domænenavne, der lyder meget lig populær tjeneste af denne type. Andre taktik omfatter inddragelse af sikkerhedscertifikater og gennemførelsen af stjålne design og layout.

For at distribuere disse fidus login sider længere fremme hackere kan bruge en række forskellige taktikker herunder følgende:

- Script Indlejring - De links til disse sider kan placeres i annoncenetværk, kaprede sites og sociale netværk profiler via falske eller stjålne profiler. Når brugerne klikker på dem, at de vil blive omdirigeret til den tilhørende login-prompten. Hvad er mere farligt, er, at de nødvendige elementer kan placeres i områder af webstedet såsom bannere, pop-ups og tekst links.

- En del af en Malware Payload - I mange tilfælde hjemmesiden kan blive lanceret som en del af brugerens interaktion med filerne. De kan enten være ondsindede dokumenter eller hacker-made ansøgning installatører.

- Som følge installation - De phishing prompter vil blive laucnhed og vist til brugerne efter at de har fået en tidligere infektion. Dette er normalt tilfældet med trojanske heste og avancerede malware, der omfatter phishings som en del af deres adfærdsmønster.

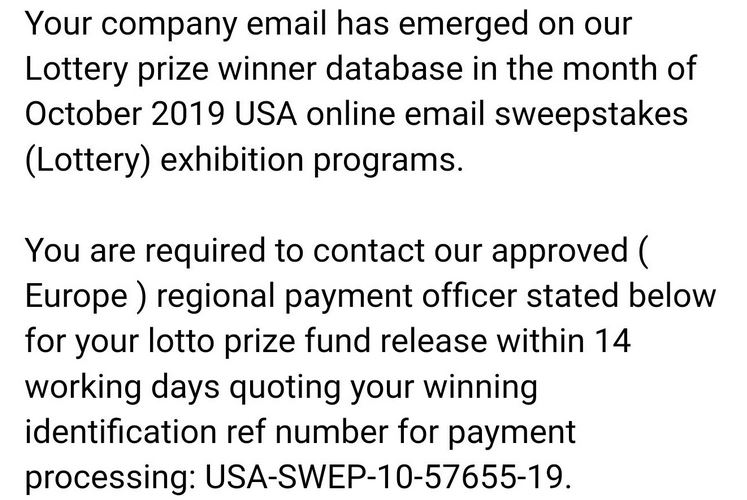

2021 Phishing-svindel #33 - Firma Lotteri Beskeder

Phishing-taktikken ved at bruge denne metode involverer afsendelse af e-mail-meddelelser til målslutbrugerne. Hackerne kan enten dem til virksomheden postkasser eller til private e-mails. I begge tilfælde, kriminelle vil manipulere modtagerne til at tro, at deres virksomheds e-mail-adresse er blevet indtastet i et lotteri, og at de har vundet en pris. For at midlerne frigives tilbage til dem, de bliver bedt om at kontakte deres “betaling officer”. Med hensyn til malware-brugerinteraktion, hackerne kan forvente forskellig opførsel og kan tilpasse deres kampagner med forskellige forventede brugerhandlinger. Eksempler indbefatter følgende:

- vedhæftede filer - Ofrene kan integrere farlige makro-inficerede dokumenter, der indeholder oplysninger om, hvordan du kontakter denne betaling officer. Hackerne kan håndværk dokumenter på tværs af alle populære filformater: tekstdokumenter, regneark, præsentationer, og databaser. Så snart de åbnes farlige scripts vil forsøge at køre, dette normalt sker ved at præsentere en prompt, der vil anmode dem om at gøre det muligt for makroer til korrekt læse indholdet.

- Malware Links - Hackerne kan indsætte malware links, der vil omdirigerer til hacker styret sider eller virus filer.

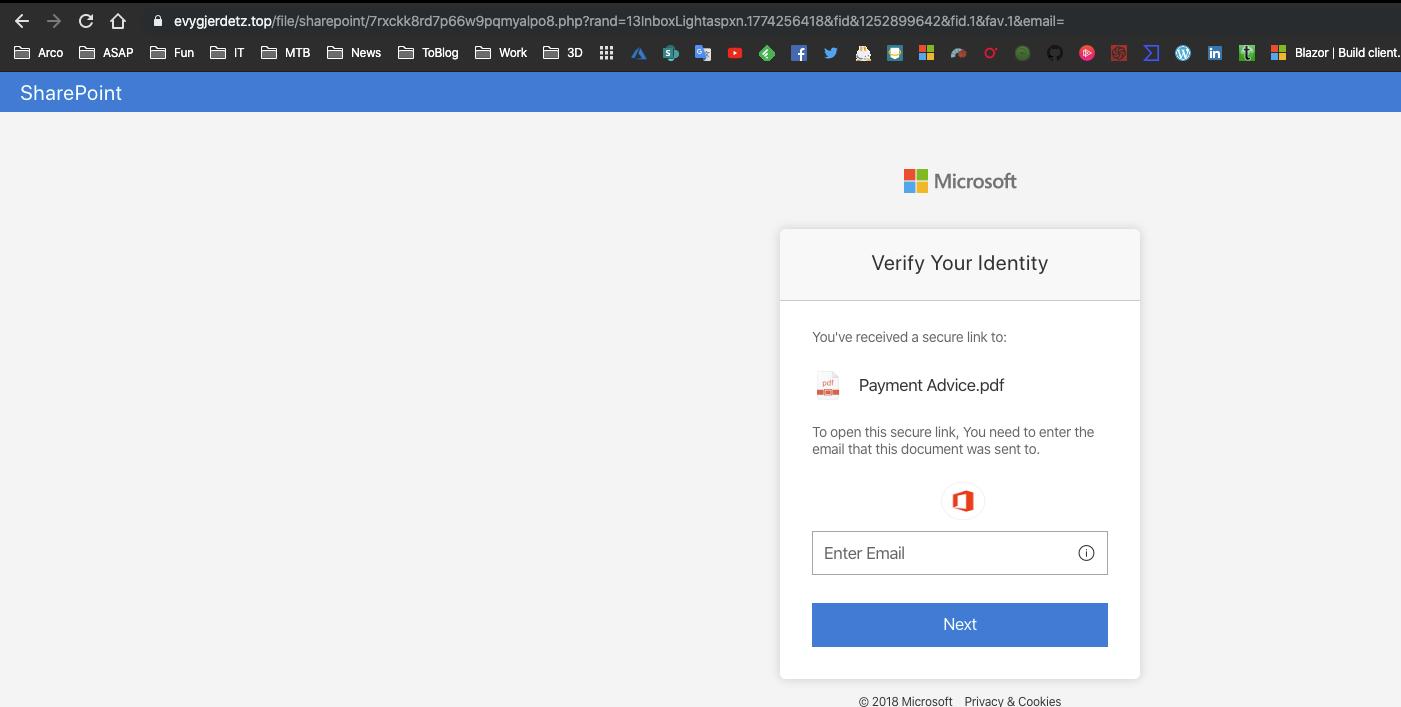

2021 Phishing-svindel #34 - Microsoft Verifikation Side

Dette er en populær taktik blandt webhackere, da de stoler på nybegyndere, der muligvis ikke skelner mellem legitime login-meddelelser og falske.. Grunden til, at dette er så vellykket, er det faktum, at den kriminelle gruppe bag angrebene kan kopiere layout og designelementer ned fra dem, der bruges af Microsoft. De fangede prøver viser, at hackerne bruger en kombination af en falsk loginprompt og en dokumentfilpræsentation. Brugerne vil instrueres at mod forevisning af deres kontooplysninger de vil have adgang til de leverede ydelser og den citerede fil. I betragtning af at dette indeholder to meget almindelige scenarier, vi antager, at hacking-gruppen kan bruge den i forskellige ordninger. Nogle af de mulige varianter omfatter følgende:

- Microsoft Kontoindlogning - Hackerne kan være vært for login-meddelelserne på lignende lydende domænenavne, der ligner Microsoft, og få det til at se ud som om de får adgang til portalen og tjenester, der drives af virksomheden.

- hyperlinkede Ressourcer - Hackerne kan linke de steder i deres egne websteder og falske destinationssider. De kan endda integreres som indlejrede elementer for at fremstå som et legitimt layout, der bærer Microsofts logo og stil. I dette tilfælde, URL'erne kan skjules smart og brugerne vil have store problemer med at vide, at de er falske.

- URL Redirect - Destinationssiden kan tilgås ved at klikke på forkortet webadresse omdirigerer og andre relaterede elementer, der kan indsættes i forskellige hacker-kontrollerede sider.

- payload Levering - Hackerne kan indsætte links til malware side i forskellige fil luftfartsselskaber. Den mest almindelige mekanisme er oprettelsen af makro-inficerede dokumenter på tværs af alle populære formater: tekstdokumenter, regneark, databaser, og præsentationer. Så snart de har åbnet, vises en prompt, der beder brugerne om at aktivere makroerne. Hvis dette gøres de installerede webbrowsere vil åbne omdirigering websted.

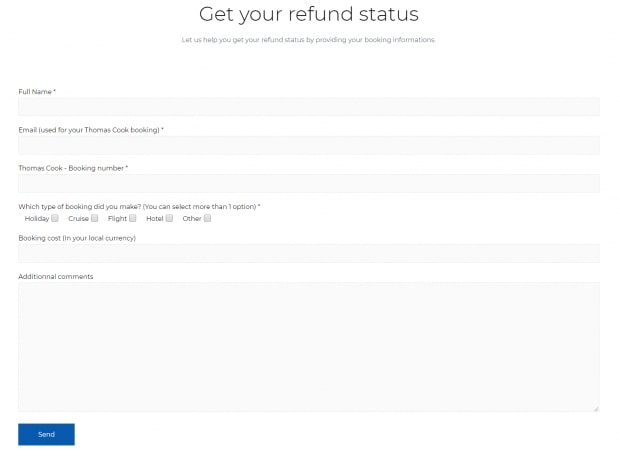

2021 Phishing-svindel #35 — Thomas Cook-Restitutioner

For nylig en masse domæner, der er forbundet med Thomas Cook-phishing-svindel er blevet opdaget af sikkerhedsfirmaer. Disse domæner er alle registreret på omtrent samme tid og vært faux refusion oplysninger og formularer relateret til Thomas Cook. Mange af dem bruger navne, der er relateret til turistgiganten, og bruger layout og indhold, der ligner dem, der bruges af virksomheden.

Det primære mål med disse steder er at manipulere besøgende til at tro, at de har adgang til en legitim destinationsside og at de har brug for at komme ind i deres personlige oplysninger for at udstede en refusion. Den type information, der bliver spurgt, er følgende: personens fulde navn, e-mail, reservationsnummer, bookingtypen, bookingomkostninger, og eventuelle yderligere kommentarer.

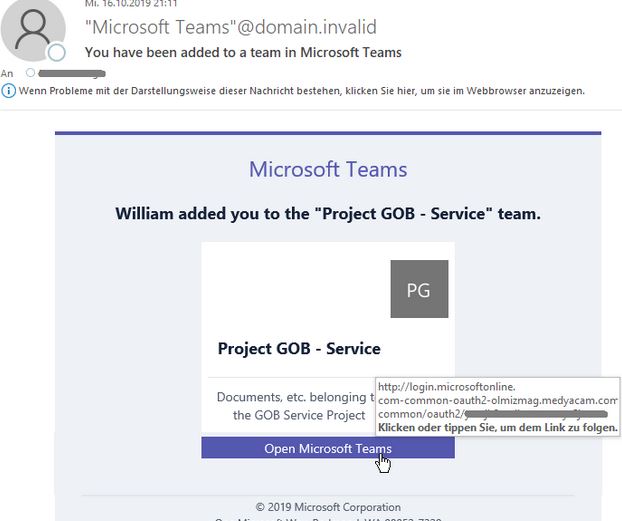

2021 Phishing-svindel #36 - Microsoft Teams Phishing

En hacking gruppe bruger en alternativ mekanisme, som anvender falsk “Microsoft Teams” e-mails til at manipulere modtagerne i at interagere med dem. De indlejrede lnks contaned i dem vil føre til særligt udformet hacker-kontrollerede sites der vil omdirigere ofrene til et lokalt mini websted. For at dette kan fungere korrekt, vil de e-mails nødt til at lancere en række scripts, der vil udtrække oplysninger om ofrets geolocation. Dette omfatter cookies, der vil samle data såsom følgende:

- IP-adresse

- Geolocation

- browser Metrics

- Henvisning betingelser

De indlejrede links vil have en særlig identifikator, som betyder, at det er meget sandsynligt, at de er sendt via en specielt konfigureret hacker-kontrollerede værktøjskasse. Det er meget muligt, at en erfaren hacking gruppe står bag det. Sikkerhedsanalysen viser, at de inkluderede e-mail-scripts også interagerer med de installerede webbrowsere.

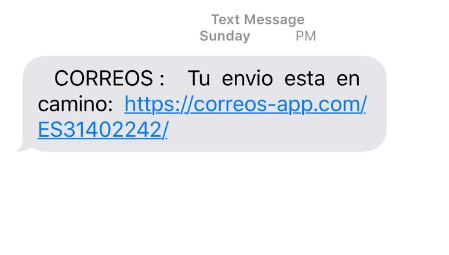

2021 Phishing-svindel #37 - Correos SMS og phishing-fidus med mobilapp

Januar 2021 startede med en Correos-relateret phishing-fidus, rapporteret af forskere. En ukendt hackinggruppe ser ud til at målrette mod spansktalende brugere ved at bruge Correos spansk posttjeneste som lokket til spredning af malware. Dette gøres ved at sende SMS-beskeder med links til download af en mobilapp (til Android eller iOS) der er maskeret som relateret til virksomheden. Andre phishing-opfordringslink, der kan repræsenteres, inkluderer følgende:

- Links til makroinficerede dokumenter

- Direkte virusinficerede filer Downloads

- Links til phishing-portaler

- Links til Hacker-Designede Mobile App Repositories

Den aktive kampagne opdaget i januar 2021 leveret en ondsindet Android-pakke, denne taktik kan også let ændres til også at omfatte en relevant iOS-fil. Hvis det er installeret, vil dette program efterligne den legitime tjeneste og bede om vigtige oplysninger. Dette kan omfatte eksisterende Correos-kontooplysninger, data om private brugere, adresse, e-mail, telefonnummer, og etc. De kaprede data kan bruges til identitetstyveri, sammen med potentielle økonomiske misbrugsforbrydelser.

Almindeligt, virusmobilapplikationer vil anmode om systemadgangstilladelser, hvis de får ofrene kan også opleve langvarige bekymringer om sikkerhed og privatliv. Dette inkluderer evnen til at læse berøringsbegivenhederne (keylogger-funktionalitet), få adgang til gemt indhold (herunder fotos, dokumenter, videoer, og gemte filer), såvel som potentielt interagere med andre applikationer. I mange tilfælde kan sådanne applikationer også præsentere overlayskærme der kan gøre det umuligt at interagere med enhederne på den sædvanlige måde.

Fjerne 2021 Phishing-svindel fra din computer

For at sikre, at 2021 Phishing-svindel er fuldt gået fra din computer, Vi anbefaler, at du følger fjernelse instruktioner nedenunder denne artikel. De er opdelt i manuelle og automatiske fjernelsesmanualer, så de kan hjælpe dig med at slette denne trussel baseret på din malware-fjernelsesoplevelse. Hvis manuel fjernelse er ikke ligefrem noget, som du føler dig sikker i at gøre, anbefalinger er at fjerne denne malware eller kontrollere, om den automatisk har inficeret din computer ved at downloade og scanne din computer via et avanceret anti-malware-program. Sådan software vil effektivt sikre, at din pc er fuldt sikret, og at dine adgangskoder og data forbliver sikre i fremtiden.

- Vinduer

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft Edge

- Safari

- Internet Explorer

- Stop push-pop op-vinduer

Sådan fjernes phishing-svindel fra Windows.

Trin 1: Scan efter Phishing Scam med SpyHunter Anti-Malware værktøj

Trin 2: Start din pc i fejlsikret tilstand

Trin 3: Afinstaller Phishing Scam og tilhørende software fra Windows

Afinstaller Steps til Windows 11

Afinstaller Steps til Windows 10 og ældre versioner

Her er en metode i nogle få nemme trin, der bør være i stand til at afinstallere de fleste programmer. Uanset om du bruger Windows 10, 8, 7, Vista eller XP, disse skridt vil få arbejdet gjort. At trække det program eller dets mappe til papirkurven kan være en meget dårlig beslutning. Hvis du gør det, stumper og stykker af programmet er efterladt, og det kan føre til ustabile arbejde på din PC, fejl med filtypen foreninger og andre ubehagelige aktiviteter. Den rigtige måde at få et program fra din computer er at afinstallere det. For at gøre dette:

Følg anvisningerne ovenfor, og du vil afinstallere de fleste programmer.

Følg anvisningerne ovenfor, og du vil afinstallere de fleste programmer.

Trin 4: Rens eventuelle registre, Created by Phishing Scam on Your PC.

De normalt målrettede registre af Windows-maskiner er følgende:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Du kan få adgang til dem ved at åbne Windows Registry Editor og slette eventuelle værdier, skabt af phishing-svindel der. Dette kan ske ved at følge trinene nedenunder:

Tip: For at finde en virus-skabt værdi, du kan højreklikke på det og klikke "Modificere" at se, hvilken fil det er indstillet til at køre. Hvis dette er virus fil placering, fjerne værdien.

Tip: For at finde en virus-skabt værdi, du kan højreklikke på det og klikke "Modificere" at se, hvilken fil det er indstillet til at køre. Hvis dette er virus fil placering, fjerne værdien.

Videofjernelsesvejledning til phishing-svindel (Vinduer).

Slip af phishing-fidus fra Mac OS X.

Trin 1: Afinstaller Phishing Scam og fjerne relaterede filer og objekter

Din Mac vil så vise dig en liste over emner, starte automatisk når du logger ind. Kig efter eventuelle mistænkelige apps identiske eller lignende til phishing-svindel. Tjek den app, du ønsker at stoppe i at køre automatisk, og vælg derefter på Minus ("-") ikonet for at skjule det.

- Gå til Finder.

- I søgefeltet skriv navnet på den app, du vil fjerne.

- Over søgefeltet ændre to rullemenuerne til "System Files" og "Er Inkluderet" så du kan se alle de filer, der er forbundet med det program, du vil fjerne. Husk på, at nogle af filerne kan ikke være relateret til den app, så være meget forsigtig, hvilke filer du sletter.

- Hvis alle filerne er relateret, hold ⌘ + A knapperne til at vælge dem og derefter køre dem til "Affald".

I tilfælde af at du ikke fjerne Phishing Scam via Trin 1 over:

I tilfælde af at du ikke finde virus filer og objekter i dine programmer eller andre steder, vi har vist ovenfor, kan du manuelt søge efter dem i bibliotekerne i din Mac. Men før du gør dette, læs den fulde ansvarsfraskrivelse nedenfor:

Du kan gentage den samme procedure med den følgende anden Bibliotek mapper:

→ ~ / Library / LaunchAgents

/Bibliotek / LaunchDaemons

Tip: ~ er der med vilje, fordi det fører til flere LaunchAgents.

Trin 2: Scan efter og fjern Phishing Scam-filer fra din Mac

Når du står over for problemer på din Mac som følge af uønskede scripts og programmer såsom phishing-svindel, den anbefalede måde at eliminere truslen er ved hjælp af en anti-malware program. SpyHunter til Mac tilbyder avancerede sikkerhedsfunktioner sammen med andre moduler, der forbedrer din Mac's sikkerhed og beskytter den i fremtiden.

Videofjernelsesvejledning til phishing-svindel (Mac)

Fjern phishing-fidus fra Google Chrome.

Trin 1: Start Google Chrome, og åbn dropmenuen

Trin 2: Flyt markøren hen over "Værktøj" og derefter fra den udvidede menu vælge "Udvidelser"

Trin 3: Fra den åbnede "Udvidelser" Menuen lokalisere den uønskede udvidelse og klik på dens "Fjerne" knap.

Trin 4: Efter udvidelsen er fjernet, genstarte Google Chrome ved at lukke det fra den røde "X" knappen i øverste højre hjørne, og starte den igen.

Slet phishing-fidus fra Mozilla Firefox.

Trin 1: Start Mozilla Firefox. Åbn menuen vindue:

Trin 2: Vælg "Add-ons" ikon fra menuen.

Trin 3: Vælg den uønskede udvidelse og klik "Fjerne"

Trin 4: Efter udvidelsen er fjernet, genstarte Mozilla Firefox ved at lukke det fra den røde "X" knappen i øverste højre hjørne, og starte den igen.

Afinstaller phishing-svindel fra Microsoft Edge.

Trin 1: Start Edge-browser.

Trin 2: Åbn drop-menuen ved at klikke på ikonet i øverste højre hjørne.

Trin 3: Fra drop-menuen vælg "Udvidelser".

Trin 4: Vælg den formodede ondsindede udvidelse, du vil fjerne, og klik derefter på tandhjulsikonet.

Trin 5: Fjern den ondsindede udvidelse ved at rulle ned og derefter klikke på Afinstaller.

Fjern phishing-fidus fra Safari

Trin 1: Start Safari-appen.

Trin 2: Efter at holde musen markøren til toppen af skærmen, klik på Safari-teksten for at åbne dens rullemenu.

Trin 3: Fra menuen, Klik på "Indstillinger".

Trin 4: Efter at, vælg fanen 'Udvidelser'.

Trin 5: Klik én gang på udvidelse, du vil fjerne.

Trin 6: Klik på 'Afinstaller'.

Et pop-up vindue vises beder om bekræftelse til at afinstallere forlængelsen. Vælg 'Fjern' igen, og Phishing Scam vil blive fjernet.

Fjern phishing-fidus fra Internet Explorer.

Trin 1: Start Internet Explorer.

Trin 2: Klik på tandhjulsikonet mærket 'Værktøjer' for at åbne drop-menuen og vælg 'Administrer tilføjelser'

Trin 3: I vinduet 'Administrer tilføjelser'.

Trin 4: Vælg den udvidelse, du vil fjerne, og klik derefter på 'Deaktiver'. Et pop-up vindue vises for at informere dig om, at du er ved at deaktivere den valgte udvidelse, og nogle flere tilføjelser kan være deaktiveret så godt. Lad alle boksene kontrolleret, og klik på 'Deaktiver'.

Trin 5: Efter den uønskede udvidelse er blevet fjernet, genstart Internet Explorer ved at lukke den fra den røde 'X'-knap i øverste højre hjørne, og start den igen.

Fjern push-meddelelser fra dine browsere

Sluk for push-meddelelser fra Google Chrome

Sådan deaktiveres push-meddelelser fra Google Chrome-browseren, Følg nedenstående trin:

Trin 1: Gå til Indstillinger i Chrome.

Trin 2: I Indstillinger, Vælg "Avancerede indstillinger":

Trin 3: Klik på “Indstillinger for indhold":

Trin 4: Åbn “underretninger":

Trin 5: Klik på de tre prikker, og vælg Bloker, Rediger eller fjern muligheder:

Fjern Push Notifications på Firefox

Trin 1: Gå til Firefox-indstillinger.

Trin 2: Gå til "Indstillinger", skriv "notifikationer" i søgefeltet, og klik "Indstillinger":

Trin 3: Klik på "Fjern" på ethvert websted, hvor du ønsker, at meddelelser er væk, og klik på "Gem ændringer"

Stop push-meddelelser på Opera

Trin 1: I opera, presse ALT+P for at gå til Indstillinger.

Trin 2: I Indstilling af søgning, skriv "Indhold" for at gå til Indholdsindstillinger.

Trin 3: Åbn underretninger:

Trin 4: Gør det samme som du gjorde med Google Chrome (forklaret nedenfor):

Fjern Push-underretninger på Safari

Trin 1: Åbn Safari-indstillinger.

Trin 2: Vælg det domæne, hvorfra du kan lide pop-op-pop op, og skift til "Nægte" fra "Give lov til".

Phishing Scam-FAQ

What Is Phishing Scam?

Phishing-svindel-truslen er adware eller browser omdirigering virus.

Det kan gøre din computer langsommere og vise reklamer. Hovedideen er, at dine oplysninger sandsynligvis bliver stjålet, eller at der vises flere annoncer på din enhed.

Skaberne af sådanne uønskede apps arbejder med ordninger for betaling pr. Klik for at få din computer til at besøge risikable eller forskellige typer websteder, der kan generere dem midler. Dette er grunden til, at de ikke engang er ligeglade med, hvilke typer websteder der vises på annoncerne. Dette gør deres uønskede software indirekte risikabelt for dit operativsystem.

What Are the Symptoms of Phishing Scam?

Der er flere symptomer at se efter, når denne særlige trussel og også uønskede apps generelt er aktive:

Symptom #1: Din computer kan blive langsom og generelt have dårlig ydeevne.

Symptom #2: Du har værktøjslinjer, tilføjelser eller udvidelser på dine webbrowsere, som du ikke kan huske at have tilføjet.

Symptom #3: Du ser alle typer annoncer, som annoncesupporterede søgeresultater, pop op-vinduer og omdirigeringer vises tilfældigt.

Symptom #4: Du ser installerede apps på din Mac køre automatisk, og du kan ikke huske at have installeret dem.

Symptom #5: Du ser mistænkelige processer køre i din Jobliste.

Hvis du ser et eller flere af disse symptomer, så anbefaler sikkerhedseksperter, at du tjekker din computer for virus.

Hvilke typer uønskede programmer findes der?

Ifølge de fleste malware-forskere og cybersikkerhedseksperter, de trusler, der i øjeblikket kan påvirke din enhed, kan være useriøs antivirus-software, adware, browser hijackers, klikkere, falske optimizere og enhver form for PUP'er.

Hvad skal jeg gøre, hvis jeg har en "virus" som phishing-svindel?

Med få enkle handlinger. Først og fremmest, det er bydende nødvendigt, at du følger disse trin:

Trin 1: Find en sikker computer og tilslut det til et andet netværk, ikke den, som din Mac blev inficeret i.

Trin 2: Skift alle dine passwords, fra dine e-mail-adgangskoder.

Trin 3: Aktiver to-faktor-autentificering til beskyttelse af dine vigtige konti.

Trin 4: Ring til din bank til ændre dine kreditkortoplysninger (hemmelig kode, etc.) hvis du har gemt dit kreditkort til nethandel eller har lavet online aktiviteter med dit kort.

Trin 5: Sørg for at ring til din internetudbyder (Internetudbyder eller operatør) og bed dem om at ændre din IP-adresse.

Trin 6: Skift din Wi-Fi-adgangskode.

Trin 7: (Valgfri): Sørg for at scanne alle enheder, der er tilsluttet dit netværk for vira, og gentag disse trin for dem, hvis de er berørt.

Trin 8: Installer anti-malware software med realtidsbeskyttelse på alle enheder, du har.

Trin 9: Prøv ikke at downloade software fra websteder, du ikke ved noget om, og hold dig væk fra websteder med lav omdømme i almindelighed.

Hvis du følger disse anbefalinger, dit netværk og alle enheder bliver betydeligt mere sikre mod enhver trussel eller informationsinvasiv software og også være virusfri og beskyttet i fremtiden.

How Does Phishing Scam Work?

Når det er installeret, Phishing Scam can indsamle data ved brug af trackere. Disse data handler om dine web-browsing-vaner, såsom de websteder, du besøger, og de søgetermer, du bruger. Det bruges derefter til at målrette dig med annoncer eller til at sælge dine oplysninger til tredjeparter.

Phishing Scam can also download anden skadelig software til din computer, såsom virus og spyware, som kan bruges til at stjæle dine personlige oplysninger og vise risikable annoncer, der kan omdirigere til virussider eller svindel.

Is Phishing Scam Malware?

Sandheden er, at PUP'er (adware, browser hijackers) er ikke vira, men kan være lige så farligt da de muligvis viser dig og omdirigerer dig til malware-websteder og svindelsider.

Mange sikkerhedseksperter klassificerer potentielt uønskede programmer som malware. Dette er på grund af de uønskede virkninger, som PUP'er kan forårsage, såsom at vise påtrængende annoncer og indsamle brugerdata uden brugerens viden eller samtykke.

Om forskningen i phishing-svindel

Indholdet udgiver vi på SensorsTechForum.com, denne guide til fjernelse af phishing-svindel inkluderet, er resultatet af omfattende forskning, hårdt arbejde og vores teams hengivenhed for at hjælpe dig med at fjerne det specifikke, adware-relateret problem, og gendan din browser og computersystem.

Hvordan udførte vi forskningen om phishing-svindel?

Bemærk venligst, at vores forskning er baseret på uafhængig undersøgelse. Vi er i kontakt med uafhængige sikkerhedsforskere, takket være, at vi modtager daglige opdateringer om den seneste malware, adware, og browser hijacker definitioner.

Endvidere, the research behind the Phishing Scam threat is backed with VirusTotal.

For bedre at forstå denne online trussel, Se venligst følgende artikler, som giver kyndige detaljer.

Il mese scorso stavo leggendo una storia qui su come Lallroyal .org aiuta le vittime di frode a recuperare i soldi persi da una truffa di criptovaluta e ho deciso di denunciare un truffatore romantico che deve frodarmi più di $ 78.500 per la sua attività di rig e ho inviato tutto Bitcoin e carte regalo. La società Lallroyal Recovery è stata in grado di aiutarmi a recuperare oltre il 70% dei miei fondi persi sul mio conto. Ho pensato che avrei dovuto condividere per aiutare anche qualcuno che ha bisogno di aiuto.