Sikkerhed ingeniører opdagede, at SLocker Android ransomware familie kodebase er blevet offentliggjort i en dekompileres (rå) form. Dette gør det muligt hver hacker Dette er en fremtrædende trussel, der har produceret mange stammer lige siden sin første iteration.

SLocker Android Ransomware kode Revealed

Malware eksperter var i stand til at opnå den fulde kildekode i dekompileres af en af de farligste Android ransomware familier af sent - SLocker. Dette er en fremtrædende virus familie, der er forbundet med flere distributionskampagner.

Image Source: Sikkerhed Anliggender

Note: Udstationering komplette kildekode af virus online er en farlig praksis, da det giver hackere nemt at oprette afkom trusler.

Koden blev lagt ud på Git Hub som er en af internettets største depoter af open source-software. Dette har hjulpet forskere opdager, hvordan de centrale motor værker, men giver også mulighed for it-kriminelle at nemt ændre kilden og skabe afkom virus. En sådan malware kode er normalt tilgængelige på underjordiske hacking fællesskaber for et gebyr.

Den bruger, der postede koden er brugt “fs0c1ety” nick navn og brugeren har oprettet en ansvarsfraskrivelse om, at det er blevet omvendt manipuleret fra en live prøve. Den GitHub besked læser følgende:

Note: SLocker er beregnet til at blive brugt kun til sikkerhed forskning. Enhver anden brug er ikke ansvarlig for bygherren(s). Vær sikker på, at du forstår og overholder de love i dit område. Med andre ord, vær ikke dum, ikke være et røvhul, og bruge det ansvarligt og lovligt.

SLocker Android ransomware infektion Capabilities

Den SLocker Android ransomware er en del af den større virus familie, der er blevet skabt som en afkom af basen koden. Det er en ransomware udviklet til mobile styresystem, der har forårsaget mange infektioner, især i 2016 hvor mere end 400 varianter blev identificeret i flere store angreb kampagner.

SLocker distribueres primært som falske apps, der udgør som legitime multimedia-afspillere, spil vejledninger og andre populære software på Google Play Store og andre repositories.

Det er et effektivt værktøj, der følger de sædvanlige ransomware taktik:

- Når app er kørt for første gang den ændrer dens ikon og navn for at distrahere brugeren og skjule sit oprindelige navn.

- En kontrol installation udføres derefter. Den SLocker motoren kører en række kommandoer til at afgøre, om enheden er blevet smittet før. Hvis infektionen er ny så et tilfældigt tal genereres i gemt i en “SharedPreferences” folder.

- Hvis der er nogen eksternt lager til rådighed (microSD-kort for eksempler) så en ny tråd bliver kopieret over til det.

- Den virus motoren starter straks at kryptere bruger- og systemfiler baseret på en indbygget liste over mål filtype extensions. Ligesom computeren ækvivalenter hackere kan tilpasse denne liste, markere de berørte filer med forskellige udvidelser og ændre cipher efter behag.

- Mange SLocker Android virusstammer eksekvere den skadelige kode under en vedvarende tilstand af udførelse. Det betyder, at den ransomware motor følger kommandoerne og aktivt forhindrer manuel fjernelse forsøg.

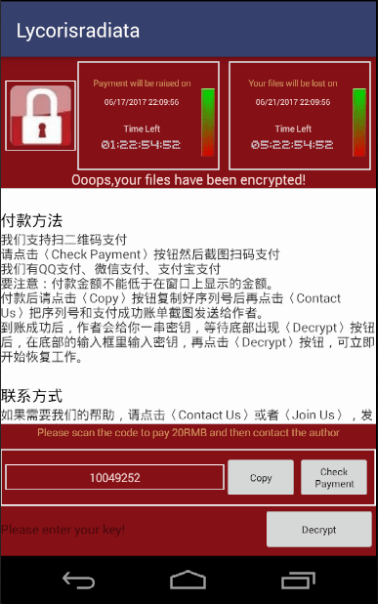

- Den SLocker Android-virus pålægger en lockscreen, der viser en ransomware besked til ofrene. Det kan konfigureres til at vise en anden tone baseret på de mål,. Nogle af de nyeste varianter efterligne den berygtede WannaCry virus familie.

Nogle af de tilfangetagne stammer udføre en grundig kontrol før kryptering og / eller omdøbe offeret filer. Dette gøres ved at håndhæve en indbygget målliste. Her er et eksempel:

- De små stier til målet filer må ikke indeholde følgende strenge: “/.”, “android”, “med” og “miad”. De henviser til systemets steder og globale app navne. Dette gøres for at forhindre funktionsfejl efter ransomware motoren er startet.

- Har en aftagelig opbevaring (microSD-kort for eksempel) tilgængelig, de mapper, der er ramt af virus trussel bør have en mindre mappe niveau end 3. Den anden tvungen regel er at have følgende strenge i stien: "Baidunetdisk", ”Download” eller ”DCIM”.

- Filerne er nødt til at indeholde en prik (“.”) og byte længde af de krypterede navne skal være mindre end 251.

- De mål filer skal være større end 10 KB og mindre end 50 MB.

Afhængig af den erobrede SLocker Android virusstamme og version truslen kan kontakte de hacker operatører via TOR anonym netværk. Nogle af de kriminelle, der opererer SLocker varianter har skabt kommando og kontrol-servere, der kan bruges til at fjernstyre de inficerede enheder og stjæle værdifulde data. Andre versioner kan bruge SMS-beskeder, der sendes gennem et bestemt telefonnummer eller gateway.

Slocker Android ransomware Igangværende angreb

Afhængig af den opnåede virus på ransomware kan betjenes af en anden hacker eller kriminel kollektiv. Det afspejler på ransomware betaling, lockscreen indhold og andre konfigurerbare faktorer. Nogle af de mest almindelige former efterligne computeren version af WannaCry ransomware familie.

Ofrene er vist en generisk udseende løsepenge note, extorts ofrene for et betalingsgebyr. De computerbrugere er afpresset til at betale gebyret for at inddrive deres data. Operatørerne lover, at når pengene er modtaget, deres filer vil blive genoprettet og virus fjernes. I virkeligheden, at dette ikke er tilfældet.

ADVARSEL! Må ikke betale hackere i hvert fald. Brug specialiserede sikkerhedsværktøjer at fjerne aktive infektioner.

Nogle af de fangede ransomware har oprettet separate betalingsmetoder - Alipay, WeChat og QQ. De fleste af de tilknyttede kriminelle kollektiver blev identificeret at stamme fra Kina og Rusland. Den omstændighed, at malware kan bruges til at udspionere de kompromitterede enheder afslører, at en større inficeret offer basen kan bruges til masse identitetstyveri. Gennem årene retshåndhævende undersøgelser opdagede, at databaser med private data er ofte blandt de mest handlede råvarer i hacker underjordiske netværk.

Google Play Beskyt maj vagt over SLocker Android ransomware Tilfælde

Google har gjort Protect tjeneste Google Play tilgængelig for alle Android-brugere. Dette er en ny funktion, der først blev offentliggjort på Google I / O-konference tilbage i maj, at nu er aktiv. Funktionen kombinerer sikkerhedstjenester, der har været en del af Android-systemet til dato: Bekræft apps og Bouncer i en enkelt app. Dette skridt effektivt giver mobile brugere til bedre at beskytte sig selv mod ondsindede programmer findes på Google Play Store. The Play Protect tjeneste scanner aktivt alle tilgængelige apps på Googles tjenester for tegn på skadelig kode. Desuden overvåger software stammer fra tredjeparts kilder et godt. En af de vigtigste fordele ved at have Google Play Protect er, at det proaktivt scanner adfærdsmønstre alle installerede programmer. Computer programmører opdaget, at nogle af de avancerede malware aktivere deres virus kode efter en vis forsinkelse. Almindelige antivirus produkter ikke er i stand til at opdage sådanne infektioner.

Google Play Beskyt også overvåger alle installerede applikationer. Hvis en ondsindet handling er identificeret derefter app er straks standses, og brugeren alarmeres. Brugere, der kører den nyeste version af Google Play-tjenester kan få adgang til indstillingerne ved at navigere til Indstillinger> Google> Sikkerhed> Play Protect (tidligere Bekræft apps) menu.

Som beskrevet i denne artikel SLocker Android malware er en farlig virus familie, der har evnen til at sprede sig over millioner af potentielle ofre. Den offentliggjorte kode vil give kriminelle til at skabe yderligere versioner. Dette er grunden til, at vi rådgive alle brugere til konstant holde sig opdateret om de nyeste sikkerhedstrusler, hændelser og bedste rådgivning. Også, Følg nedenstående trin for at yderligere sikkerheden på din enhed.