Den SyncCrypt ransomware er et nyligt identificeret trussel, der nu fordelt i en verdensomspændende spam angreb bølge. Hackerne bag truslen koordinere skabelon-baserede e-mails, der indeholder nyttelast filer, der fører til den farlige infektion.

SyncCrypt Ransomware er en nyopdaget Malware Threat

De første forekomster af SyncCrypt ransomware blev identificeret i sidste uge (August 2017) og de erobrede prøver udstillingsvindue, at malware er en alvorlig trussel mod sårbare computerbrugere og deres maskiner. Ifølge analysen er en feature-rige ransomware der er i stand til at kryptere både system- og brugerdata ifølge et foruddefineret adfærdsmønster. De kriminelle bag malware bruger social engineering tricks til at manipulere målene i inficere sig selv med den SyncCrypt ransomware kode.

Aktuelle versioner er konfigureret og lanceret mod potentielle mål via en storstilet verdensomspændende angreb. De cyber sikkerhedseksperter var i stand til at opnå levende prøver fra forsøg på indtrængen, som giver indsigt i de aktuelle mål for hackere. I øjeblikket er til rådighed om dets potentielle kode kilde ingen oplysninger. Det er meget sandsynligt, at det er blevet udtænkt af dens skabere fra bunden. Desuden identitet dens beslutningstagere vides heller ikke, det kunne være en enkelt hacker eller en hel kriminel kollektiv.

SyncCrypt ransomware Distribution Taktik

SyncCrypt Ransomware leveres til kunder i hele verden ved hjælp af flere strategier. Alle af dem er lavet på en måde, der søger at øge infektion forholdet så meget som muligt. Den vigtigste taktik i øjeblikket synes at være den fuldskala email angreb kampagne. Den nuværende bølge bruger meddelelser, der udgør som bliver sendt af statslige institutioner. De optagne prøver foregive at være retskendelser forklædt i flere forskellige typer af filer. Meddelelserne kan indeholde tekst eller kunstfærdige kroppens indhold at fange opmærksomheden af de tilsigtede ofre. I andre tilfælde de vedhæftede filer er præsenteret direkte uden nogen tekst i en WSF-format.

Aktive SyncCrypt infektioner kan effektivt fjernes kun med en stand anti-spyware løsning, henvise til vores fjernelse guide for en grundig guide.

Den WSF filer bruges af Microsoft Windows Script Host, som er i stand til at udføre en bred vifte af forskellige scripts. Afhængig af afsendt stammer de kriminelle kan udnytte flere infektionsteknikker:

- Scripts, der indeholder skadelig kode i sig selv. De er som regel de enkleste former for virus, der er lettest at påvise ved sikkerhedssoftware.

- Scripts, downloader malware fra en hacker-kontrolleret websted.

- Komplekse infektionsmekanismer der bruger en række nyttelast, der leverer den endelige ransomware.

Den aktuelle angreb kampagne bruger en kompleks infektion mekanisme, der leverer den endelige SyncCrypt ransomware som følge. De optagne prøver hente et billede fra en hacker-kontrolleret websted, der er udstyret med en indlejret arkiv i en ZIP-fil. Filen er så udpakket på den lokale maskine, som fører til SyncCrypt ransomware. Dette kompleks infektion rute effektivt omgår flere anti-virus detekteringsanordninger. Hvis et offer forsøger at åbne en af de billedfiler, de vil se en coverversion af et musikalbum - “& De er flygtet vægten af Darkness” af Olafur Arnalds.

SyncCrypt Ransomware Infektion Process

Når ondsindede filer er indsat til offeret computere malwaren er udvundet afslører en række filer - sync.exe, readme.html og readme.png. Billedfilen flyttes til den midlertidige Windows-mappe under en tilfældigt navngivet ZIP-fil. De andre filer er placeret i en undermappe “BackupClient”. Dette er en henvisning til populære software, der bruges til at generere sikkerhedskopier fra maskinen. Hackerne bruger ofte sådanne navne at narre brugerne, at de har installeret en lovlig software på deres computere. Den endelige eksekverbare fil er lanceret, og dette starter den egentlige SyncCrypt ransomware proces.

De optagne prøver i forbindelse med virus følge faste ransomware infektion mønstre ved at starte en kryptering motor. Det bruger den kraftfulde AES cipher som er rettet mod både bruger- og systemfiler. Dette sker i henhold til en indbygget liste over mål filtype extensions. Hackerne kan konfigurere det baseret på de tilsigtede mål. De nuværende prøver behandler følgende udvidelser:

accdb, ACCD, accdr, ADP, men, ARW, asp, aspx, backup, backupdb, bag, flagermus, bugt, vg, BGT, blanding, bmp, DPW, CDF, cdr, CDR3, CDR4, cdr5, cdr6, CDRW, CDX, himmel, cfg, klasse, CLS, config, kontakt, cpp, craw, crt, CRW, css, csv, d3dbsp, dbx, dcr, dcs, dds, den, dif, dette, doc, docm, docx, punktum, dotm, dotx, DRF, DRW, dwg, DXB, dxf, edb, bryst, EPS, fdb, FLF, FPX, frm, gif, gpg, spil, HB, HPP, html, tuck, JPE, jpeg, jpg, kdbx, KDC, nøgle, krukke, java, laccdb, latex, LDF, lit, tage, mapimail, max, MBX, CIS, MFW, MLB, MML, MMV, midi, MoneyWell, mokka, MPP, kirkeskibet, NML, NRW, OAB, ODB, Ep, ODF, svar, had, ODM, Svar, afsnit, odt, OTG, oth, OTP, oTS, p12, ikke, hjælpe, PBM, PCD, pct, PCX, pdf, PEF, PEM, pfx, pgm, php, pict, cirka, veje, potx, PPAM, ppm, pps, PPSM, ppsx, ppt, pptm, pptx, PPZ, PRF, PSD, PTX, pub, QBW, qbx, qpw, raf, rtf, sikker, sav, spare, sda, sdc, SDD, hjemløse, Socialdemokratiet, SKP, sql, SQLite, sqlite3, sqlitedb, stc, std, STI, stm, STW, SXC, sxg, hun, SXM, sxw, tex, txt, tif, tiff, VCF, pung, WB1, WB2, WB3, WCM, WdB, WPD, WPS, XLR, xls, xlsb, xlsm, XLSX, xlam, XLC, XLK, XLM, XLT, reg, RSPT, profil, djv, DjVu, MS11, der, pls, png, pst, xltm, xltx, xlw, xml, R00, 7zip, vhd, aes, tilhører, APK, bue, ASC, ASM, aktiv, aWG, tilbage, BKP, Brda, BSA, bz2, csh, den, hvilken, dbf, db_journal, ddd, dock, af, design, erbsql, ERF, EF, fff, FHD, fla, flac, IIf, IIQ, indd, land, JNT, historie, lbf, litesql, LZH, LZMA, lzo, LZX, m2ts, M4A, mdf, mid, mny, mpa, mPE, mpeg, mpg, mpga, MRW, msg, MVB, verden, solgt, ndf, NSH, NVRAM, NXL, nyf, obj, ogg, under sædvanlig reserve, p7b, P7m, P7R, P7S, pakke, sider, klappe, bps, PDD, PFR, PNM, gryde, psafe3, pspimage, PWM, altoverskyggende, QBB, QBM, ICBm'ere, qby, qcow, qcow2, vædder, rar, ras, rotte, rå, RDB, rgb, RJS, RTX, RVT, RWL, RWZ, men, sch, SCM, SD2, være, shar, SHW, sid, sidde, SITX, SKM, SMF, snd, spl, SRW, ssm, sst, stx, svg, alle, swf, tager, TBZ, tbz2, tgz, TLZ, txz, generelt, uot, cfu, Ustar, VBOX, VBS, VCD, VDI, vhdx, VMDK, vmsd, VMX, vmxf, vob, før, WAB, tot, wav, voks, WBMP, WebM, WebP, wks, wma, WP5, WRI, WSC, wvx, XPM, xps, xsd, zip, zoo,

Alle berørte filer er omdøbt med .kk udvidelse. Prøverne har også en liste udelukkelser der forbyder kryptering i visse mapper. Dette gøres for ikke at påvirke operativsystem. Mapperne omfatter følgende:

- Vinduer

- Program Files (x86)

- Program Files

- ProgramData

- WinNT

- System Volume Information

- \Desktop Readme

- %Skraldespand

Afhængig af den erobrede eksempel motoren kan også slette alle fundne Shadow volumen kopier. Dette forhindrer effektivt data recovery uden brug af en professionel kvalitet opsving programmel.

SyncCrypt Ransomware Sample Ransomware Bemærk

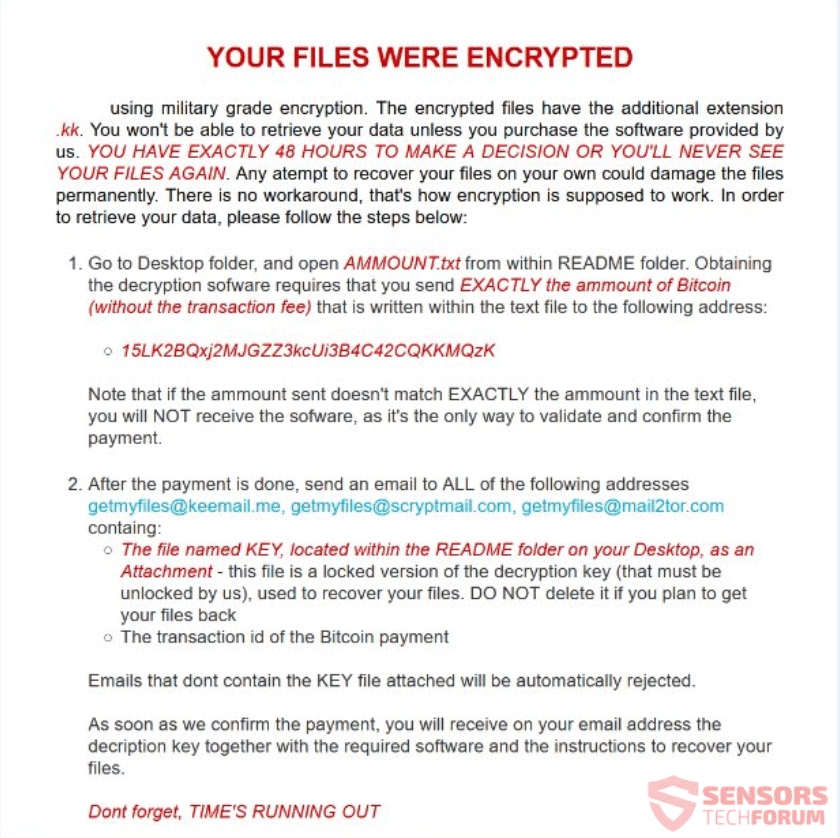

Når krypteringen er afsluttet en mappe kaldet README er skabt på brugerens skrivebord. Den indeholder flere filer, der er relateret til infektion:

- AMMOUNT.txt - Denne fil viser anmodningen ransomware sum sæt af hackere.

- nøgle - Indeholder den offentlige krypteringsnøgle bruges af ransomware motor.

- readme.html - Denne fil viser ransomware notat præsenteres for ofrene.

- readme.png - Viser ransomware billede.

Den ransomware notat åbnes bagefter i brugerens standardbrowser. Det læser følgende meddelelse:

Dine filer er krypterede

ved hjælp af militær kvalitet kryptering. De krypterede filer har den yderligere forlængelse .kk. Du vil ikke være i stand til at hente dine data, medmindre du køber den software, der leveres af os. DU HAR PRÆCIS 48 TIMER at træffe en beslutning eller du vil aldrig se dine filer IGEN. Enhver afriste at gendanne dine filer på din egen kan beskadige filerne permanent. Der er ingen løsning, det er, hvordan kryptering er meningen at arbejde. For at hente dine data, Følg nedenstående trin:

1. Gå til desktop-mappen, og åben AMMOUNT.txt indefra README mappe. Modtagelse af den dekryptering downloads kræver, at du sender PRÆCIS ammount af Bitcoin (uden transaktionsgebyr) der er skrevet i teksten fil til følgende adresse:

15LK2BQxj2MJGZZ3kcUi3B4C42CQKKMQzK

Bemærk, at hvis ammount sendt ikke passer PRÆCIS ammount i tekstfilen, Du vil ikke modtage den downloads, da det er den eneste måde at validere og bekræfte betalingen.

2. Efter betalingen sker, sende en e-mail til alle de følgende adresser getmyfiles@keemail.me, getmyfiles@scryptmail.com, getmyfiles@mail2tor.com med indhold:

Filen hedder KEY, placeret i README mappe på skrivebordet, som en vedhæftet fil - denne fil er en låst version af dekrypteringsnøgle (der skal låses op ved os), bruges til at gendanne dine filer. IKKE slette den, hvis du planlægger at få dine filer tilbage

Transaktionen id for Bitcoin betaling

E-mails, der dont indeholder nøglefilen vedhæftet vil automatisk blive afvist.

Så snart vi bekræfte betalingen, du vil modtage på din e-mailadresse på decription nøglen sammen med den nødvendige software og vejledningen for at gendanne dine filer.

glem, TIME'S KNAP

Afhængig af den opnåede stikprøve virus kan også vælge at ændre væsentlige Windows-indstillinger i registreringsdatabasen. Dette kan føre til stabilitet eller problemer med ydeevnen eller forbyde udførelsen af visse anvendelser. Avanceret malware ligesom SyncCrypt ransomware kan også deaktivere anti-virus produkter.

Vi anbefaler alle brugere at bruge en kvalitet anti-spyware værktøj til effektivt at scanne efter SyncCrypt infektioner og fjerne fundne forekomster med et par museklik.

Spy Hunter scanner kun detektere trussel. Hvis du ønsker, at truslen skal fjernes automatisk, du nødt til at købe den fulde version af anti-malware værktøj.Læs mere om SpyHunter Anti-Malware værktøj / Sådan fjernes SpyHunter