Ransomware infektioner forårsaget tab på en ufattelig globalt plan. For eksempel, CryptoWall, kun et virus har genereret mere end 180 million dollars i tab for enkeltpersoner og organisationer over hele verden. Og dette var sidste år (2015). Nu, ransomware infektioner har vist en hurtig stigning, forlader forsvarsløse i hænderne på cyber-kriminelle. Men er der virkelig en måde at beskytte dig selv ved denne krypto-malware. Ifølge forskere, der beskæftiger sig med reverse engineering af malware på daglig basis, der er en vej ud for de fleste vira og på denne måde er kendt som netværk snuse. I denne artikel vil vi vise dig, hvordan du bruger netværket sniffing at opdage nøglerne til at låse filer krypteret af malware. Men, tilrådes at der er mange faktorer involveret, og denne metode kan ikke arbejde 100% for alle.

Ransomware infektioner forårsaget tab på en ufattelig globalt plan. For eksempel, CryptoWall, kun et virus har genereret mere end 180 million dollars i tab for enkeltpersoner og organisationer over hele verden. Og dette var sidste år (2015). Nu, ransomware infektioner har vist en hurtig stigning, forlader forsvarsløse i hænderne på cyber-kriminelle. Men er der virkelig en måde at beskytte dig selv ved denne krypto-malware. Ifølge forskere, der beskæftiger sig med reverse engineering af malware på daglig basis, der er en vej ud for de fleste vira og på denne måde er kendt som netværk snuse. I denne artikel vil vi vise dig, hvordan du bruger netværket sniffing at opdage nøglerne til at låse filer krypteret af malware. Men, tilrådes at der er mange faktorer involveret, og denne metode kan ikke arbejde 100% for alle.

Hvordan virker Ransomware Work?

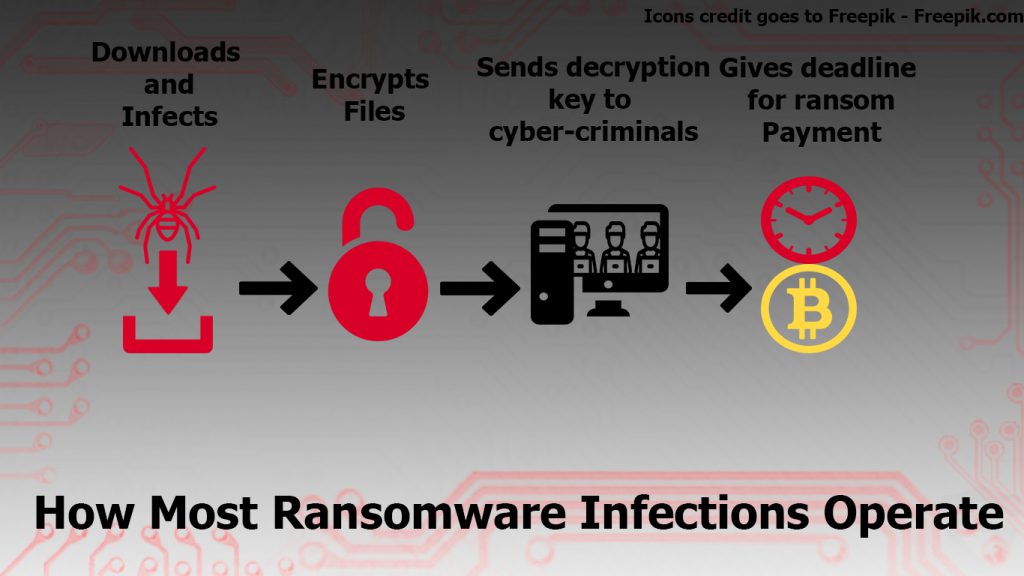

For at vise dig, hvordan du bruger et netværk sniffer, Husk på, at vi først nødt til at opdage processen bag ransomware. Fleste krypto-vira opererer på en standardmåde. De inficere din computer, kryptere dine filer skiftende udvidelse og ved hjælp af AES eller RSA Cyphers at generere et offentlige og private nøgler.

relateret artikel: Ransomware kryptering Forklaret - forstå hvordan det virker, og hvorfor er det så effektiv

Efter det gør, at, den ransomware sender unlock oplysninger (Privat nøgle eller offentlig nøgle eller begge) til C&C kommando og kontrol midten af cyberkriminelle sammen med andre oplysninger om systemet og så det lægger en løsesum notat, der har til formål at drive dig til at betale. De fleste løsesum noter, fastsætte en frist.

Her er, hvordan de fleste løsesum vira opererer i en simpel illustration:

Hvordan “Få” Kryptering Information?

Sådan Dekryptér Ransomware filer?

Da disse taster er information, der sendes ud, der er en meget enkel metode til at få dem. Det er derfor, vi vil fokusere på følgende aspekter af ransomware drift sekvens - overførsel af information:

Forskere har konstateret, at ved hjælp af et netværk sniffer, såsom Wireshark, du kan spore pakkerne overføres til de cyber-kriminelle IP-adresse, som er forbundet til din computer. Det er derfor, vi har besluttet at skabe en lærerig tutorial til at hjælpe dig med at fange ransomware på og ”bryde sin hals”(teoretisk). Selvfølgelig, forskellige ransomware vira opererer på forskellige måder (nogle kan låse din skærm, for eksempel) og dette er grunden til denne metode kan ikke være 100% effektiv. Men for nogle malware såsom SNS Locker, det virker.

VIGTIGT:For nedenstående instruktioner for at arbejde, du må ikke fjerne ransomware fra din computer.

Netværk sniffing med Wireshark kan udføres, hvis du følger disse trin:

Trin 1: Hent og installer Wireshark

Til denne tutorial til at arbejde, du vil kræve Wireshark til at blive installeret på din computer. Det er en udbredt netværk sniffer, og du kan downloade det gratis ved at klikke på knappen ”Download nu” nedenfor. Ved at gå ind på deres officielle webside via nedenstående link kan du vælge download-pakken til dit operativsystem og din version (Windows 32-bit, Windows 64-bit, MacOS).

Gå ind på Wireshark officielle downloadside

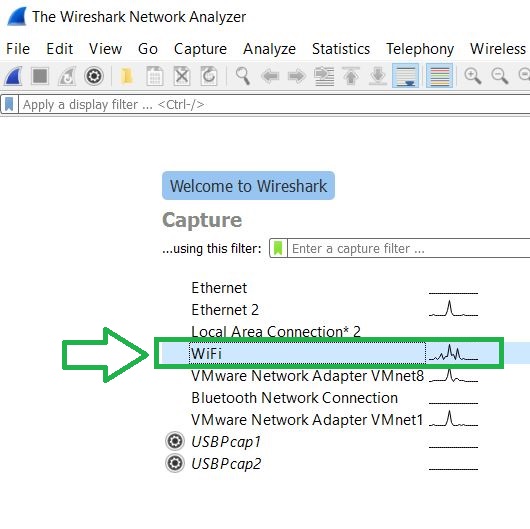

Trin 2: Kør Wireshark og begynde at analysere pakker.

Til at begynde sniffing proces, blot åbne Wireshark efter installationen, hvorefter sørg for at klikke på den type forbindelse, du ønsker at sniffe fra. Med andre ord, dette ville være din aktive forbindelse mode med internettet. I vores tilfælde, dette er Wi-Fi-forbindelse:

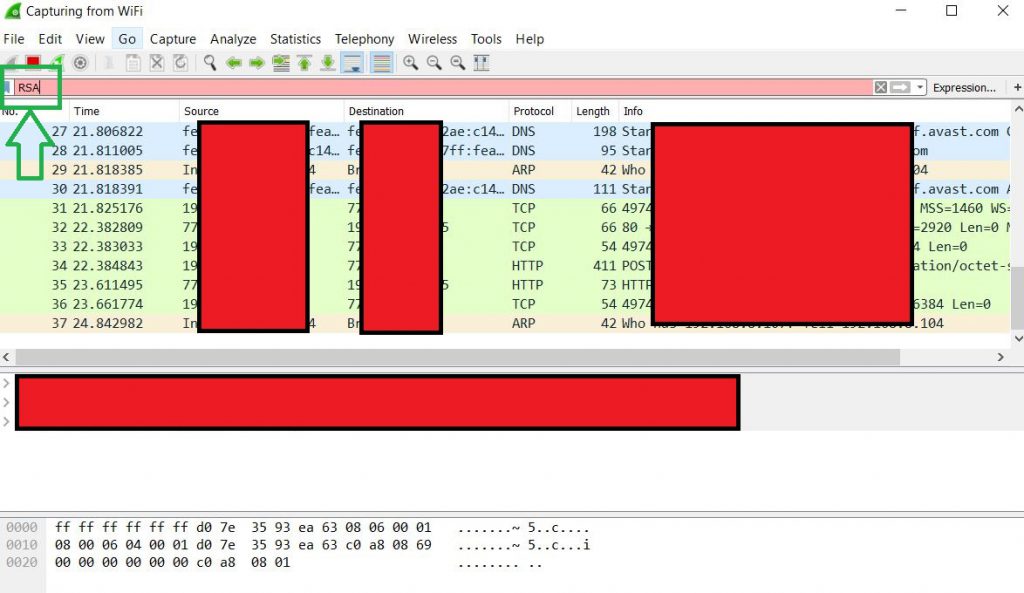

Trin 3: Find den pakke, du leder efter.

Dette er den vanskelige del, fordi du vil helt sikkert ikke kender IP-adressen på den cyber-kriminelle. Men, du måske ønsker at filtrere de pakker ved at skrive forskellige oplysninger i filteret ovenfor(Metode 1). For eksempel, vi har skrevet RSA, i tilfælde af at der er oplysninger i forbindelse med RSA-kryptering i pakkerne:

Den mest effektive metode, dog(Metode 2) er at se IP-adresser, og hvis de ikke er fra dit netværk, analysere al trafik sendt ud til dem ved at filtrere dem ud baseret på forskellige protokoller. Her er hvordan man kan finde dit netværk:

Hvis du bruger en IPv4-adresse, de første tre oktetter eller tal, som er det samme som din IP-adresse er dit netværk. Hvis du ikke kender din IP-adresse, at kontrollere dit netværk simpelthen åbne Kommandoprompt ved at skrive cmd i Windows Search og derefter skrive ”ipconfig / all”. Efter det gør, at, gå til din aktive forbindelse (i vores tilfælde Wi-Fi) og tjek din Gateway. Gateway-adresse er dybest set dit netværk. Princippet med IPv6-adresser er temmelig ens.

Trin 3: Find nøglen:

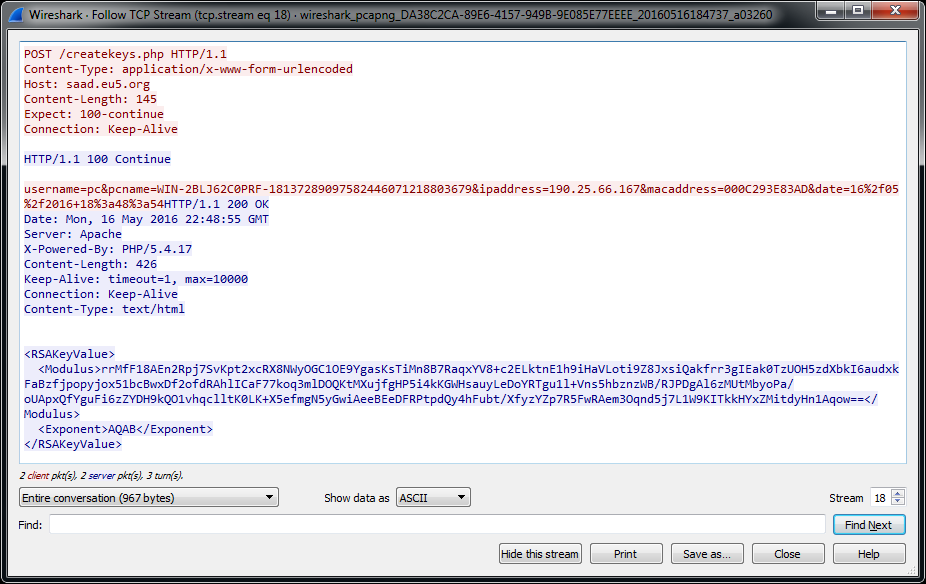

Når du har fundet IP-adressen på de cyber-kriminelle, og du har opdaget nogen oplysninger, der sendes ud fra virus til dem, du kan finde en pakke, som indeholder krypteringsnøglen. Det kan se ud som på billedet, leveret af Nyxcode under:

Er dette arbejde i Real Life

Ja, dette er en meget effektiv metode, men at gøre det, du har brug for at være i stand til at fange malware i tide. De fleste malware normalt gør disse processer, før brugeren selv bekendtgørelser. Det er derfor, hvis du kører et netværk, Vi anbefaler at holde Wireshark kørende på alle tidspunkter fra en anden enhed, så selvom man får inficeret med ransomware, du fange oplysninger i tide og dekryptere dine filer.

Der er også en mulighed for at bevidst at bruge ondsindet eksekverbare og inficere en anden computer, at etablere dekryptering nøgle og sende det til malware forskere, så de kan videreudvikle decryptors og hjælpe dig og andre brugere samt.

Ellers, kan du stadig prøve det, da de fleste ransomware vira udveksle aktivt oplysninger med C&C-servere, men du skal være meget forsigtig, for hvis du ser de cyber-kriminelle, der er en god chance for at de holder øje med dig, hvis ransomware er stadig aktiv på computeren. Vi håber, at dette er nyttigt, og vi ønsker dig held og lykke, mens netværk sniffing.

Vil dette arbejde for CERBER ?

Har du nogen ny information over det ?

Hej, Bilal Inamdar

Wireshark simpelthen indfanger datasegmenter overført fra din ende enhed(PC) til andre værter det er forbundet med. Så for at besvare dit spørgsmål, det vil være bedst at sige, at Cerber skal have aktiv forbindelse med værten, som er stort set den C&C(Kommando og kontrol) midten af cyberkriminelle. De fleste ransomware vira udsende forskellige oplysninger til sådanne servere. Hvis du bruger et netværk sniffer, du kan få heldige og opsnappe fragmentet af oplysninger, som er din private nøgle. Denne private nøgle kan derefter bruges via en dekryptering software til at afkode dine filer. Men, den dårlige nyhed er, at de fleste ransomware vira sende nøglen umiddelbart efter at kryptere dine data. Men de fleste ransomware vira også ændre den indskrive nøglen, der kører krypteringsforetagendet, hver gang du starter Windows. Så hvis ransomware bruger forskellige krypteringsnøgler, hver gang det kører sin krypteringsforetagendets det vil sende dem hver gang du genstarter Windows, og det krypterer nye tilføjede filer. Hvis du er hurtig nok eller bruge en anden pc med wireshark at indfange pakkerne mens ransomware stadig har inficeret din computer, du kan have en chance for at snuse ud en krypteringsnøgle. Men så igen, denne krypteringsnøglen kan ikke være den samme som nøglen før der. Men det er sådan, de fleste ransomware vira opererer. Nogle vira kan bruge andre strategi. Så, som du kan se er der en masse faktorer, men alt taget i betragtning, det er værd at prøve. : )

Hvad er den bedste software til at dekryptere filer, hvis vi kender både offentlige og private nøgler?

Hej Luccha,

Det afhænger af ransomware. Normalt, hvis den ransomware har sin egen decryptor er det bedst at bruge det. Ellers, Emsisoft har en række decryptors som kan prøves via trial / error metoden. Bare husk på, at der ikke er nogen universel decryptor.

Hold kontakten,

STF

den ransomware er CERBER som jeg ønskede at dekryptere. Jeg har sniffet nogle pakker og fundet den offentlige nøgle. Jeg fandt nogle flere oplysninger, som kan være den private nøgle. Jeg vil gerne tjekke det med en Decrypter. Du kan anbefale noget, der kan arbejde.

er meget nyttig denne info. Tak. Jeg blev attcked af Crysis.E og stadig arbejder i dekryptering

Det er godt at vide. tak for tilbagemeldingen.

Hej, tak for denne artikel

Min computer er allerede inficeret med Locky og alle mine docx indgivet er krypteret i .thor

På hver mappe, der er en fil Wich forklare den metode til at uncrypt med en specifik uncrypt kode

Er der en måde at uncrypt mine filer uden at betale ?

Tak for din hjælp,

Romain

Hej, Romain, desværre for Locky ransomware, Der har ikke været en breaktrough, tillader fri dekryptering hidtil. Men du er velkommen til at prøve alternative løsninger, ligesom Data Recovery værktøjer, for eksempel. sensorstechforum.com/top-5-data-recovery-software-which-program-suits-me-best/

Tak for dine svar

unfortunaly, der er ikke skygge version af mine filer

Jeg vil ikke betale for at for sikker

Jeg tænkte på om der er en tjeneste, der kan ekstra tør kraft til uncrypt en lille fil med en matrice af computer ?

f.eks, hvis alle, der er blevet smittet med Locky kunne dele magt sin computer kunne det være muligt at uncrypt den private nøgle

Farvel

Romain