Computer kriminelle hele tiden forsøge at bryde ind på brugernes og virksomhedens enheder og netværk. Og mens denne proces kan virke som trylleri, i de fleste tilfælde, de faktisk bruger sofistikeret software og kode. Vores artikel har til formål at fremvise de mest populære hacking værktøjer i 2017 som bruges af it-kriminelle verden.

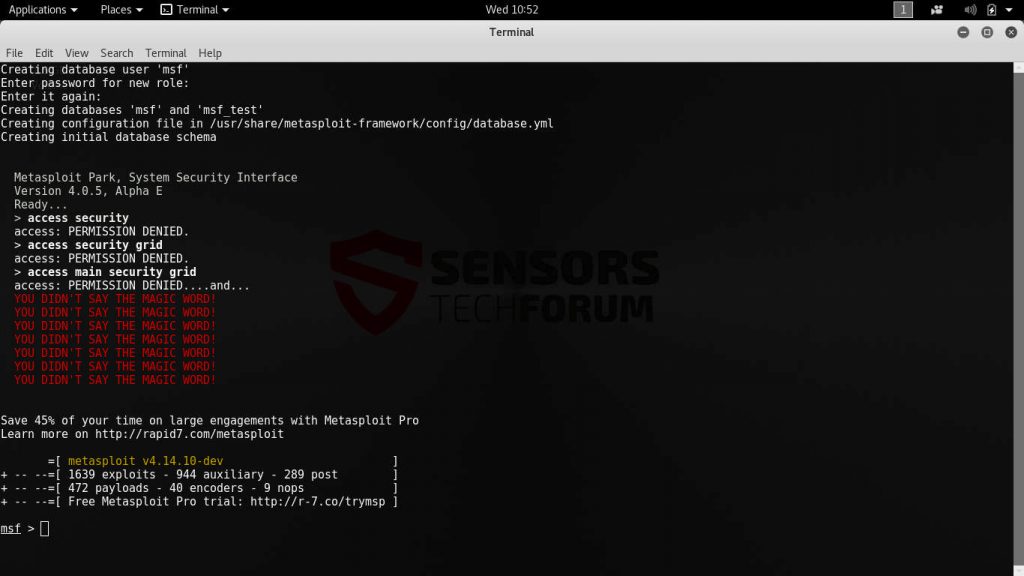

1. Metasploit

Metasploit er de facto standard hacking værktøj, når det kommer til at udføre sårbarhedsvurdering. Dette er en af de mest funktionsrige platforme, der gør det muligt selv nybegynder forbrydere til at foretage sofistikerede angreb ved hjælp af korte kommandoer. Dette er langt en af de mest populære pakker, når det kommer til at undervise både sikkerhedsfolk og hackere om sårbarhed scanning og penetration test.

Den fås i flere udgaver (gratis og betalte versioner er tilgængelige) og afhængigt af konfigurationen og mål, det kan bruges på forskellige måder. Metasploit består af en fleksibel ramme, der tillader dets operatører at lancere exploits og nyttelast. Den modulære tilgang kan bruges til at lancere kendte angreb, samt skik kode mod hele netværk. Rammerne anvendes typisk sammen med andre netværk sikkerhedsværktøjer til at foretage en foreløbig analyse af de tilsigtede mål.

Når de kriminelle ved, hvad operativsystem, enhed og tjenester kører, de kan bruge Metasploit at lancere hacking angreb og bryde ind i systemet. Afhængigt af versionen og konfigurationen de tilgængelige værktøjer kan omfatte et af følgende:

kommandolinjen eller grafiske grænseflader, tredjeparts import af exploits, manuel / automatisk brute force, netværksregistrering, indsamling af bevismateriale, social engineering kampagner, webapplikationer afprøvning og VPN tunneling.

Metasploit indeholder en af de største samlinger af exploits til rådighed for begge programmer, operativsystemer, dedikerede anordninger eller multi-platform injektioner. Det kan forlænges med plug-ins eller tredjeparts moduler hvis kernefunktionaliteten er begrænsende. Ved hjælp af det i levende hackerangreb operatørerne kan anlægge en bred vifte af infektionstyper: fra overhale enhederne til spionage for brugerne i realtid og stjæle følsomme oplysninger og legitimationsoplysninger. I sammenligning med andre lignende platforme Metasploit indeholder post-udnyttelse kapaciteter samt. Dette er et meget vigtigt skridt, når det kommer til følsomme dataindsamling og dybe infektioner.

Rammerne er blevet brugt til at lancere farlige vedvarende installationer - virus og malware, der lægger sig dybt i computerens indstillinger og kan ikke fjernes ved brug af manuelle metoder. Kun brugen af en kvalitet, anti-spyware løsning kan afhjælpe dem.

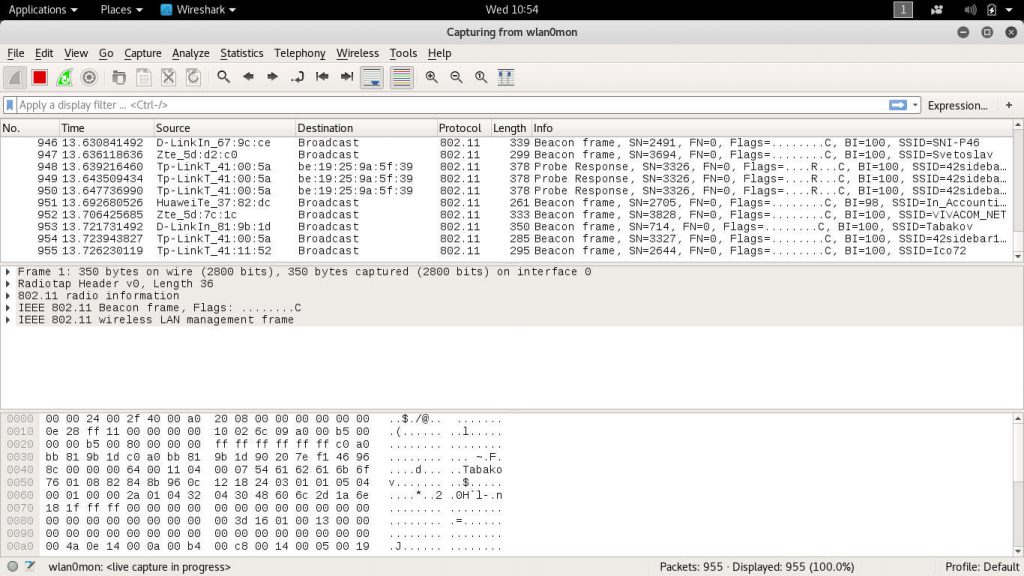

2. Wireshark

Wireshark er formentlig en af de mest udbredte redskab både sikkerhed og netværksadministratorer og it-kriminelle. Det er en multi-platform netværksprotokol analysator, der giver sine brugere til at opfange data fra en lang række netværk kilder - Wi-Fi-netværk, Bluetooth, kabelforbundne forbindelser og etc. Det kan bruges til at leve registrere data eller analysere det offline for yderligere inspektion.

En af grundene til, at Wireshark er så nyttige er, at det understøtter stort set alle capture filformater anvendes i industrien. Applikationen er kompatibel med stort set alle populære enheder og operativsystemer. Derudover er det understøtter dekryptering af mange protokoller og alle resultater kan eksporteres til yderligere formater til lagring og analyse.

En Wireshark session startes normalt i følgende rækkefølge:

- Start programmet med de nødvendige rettigheder til at indlæse netværkstrafik.

- Konfigurer interfacemuligheder ved at angive hvilken grænseflade kommer til at blive anvendt til trafik opsamling og engagere processen.

- Brug de tilgængelige plugins, filtre og scripts til at vise datastrømmen.

- De ekstraherede data kan eksporteres til andre standart formater til yderligere analyse, hvis det er påkrævet.

Protokollen analysator fungerer ved hjælp display filtre, plugins og scripts. Populære tutorials på internettet og færdige instruktioner kan bruges til fejlfinding netværksproblemer og sikkerhedsrelaterede hændelser. Wireshark er nyttig i scanning for virusangreb ved at se op til ondsindede endpoints og strygere, der er forbundet med ransomware og trojanske heste.

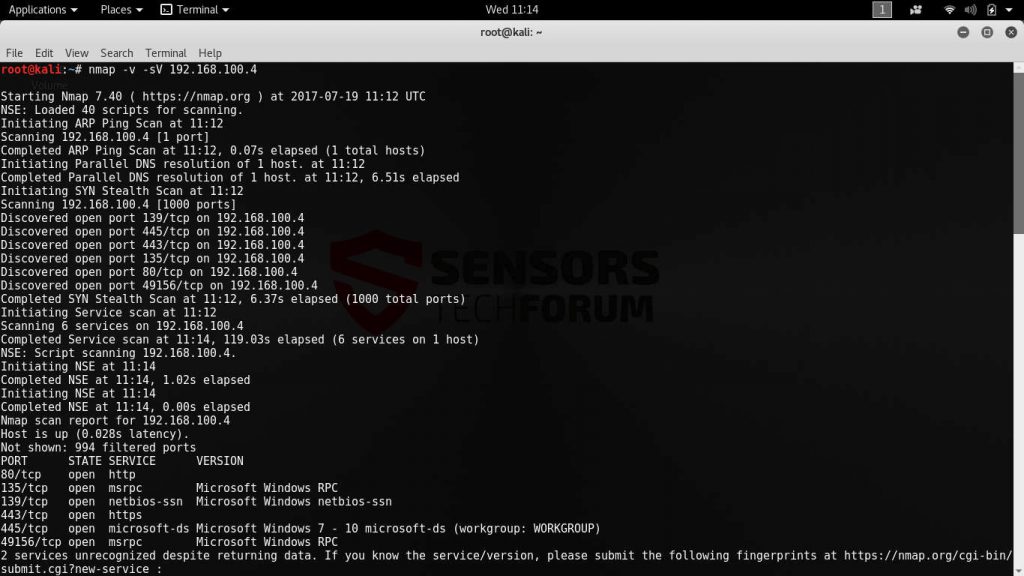

3. Nmap

Nmap (forkortelse for “Netværk Mapper”) er et alsidigt og kraftfuldt værktøj, der anvendes til netværk opdagelse og sikkerhed revision. Netværksadministratorer kan bruge den til at skabe en detaljeret rapport over alle tilgængelige enheder på de tilsluttede netværk, overvåge oppetid eller oplev onlinetjenester.

Den nytte har mange funktioner, herunder rå pakker identifikation, tjeneste afsløring og en af de bedste operativsystem fingeraftryk afsløring databaser. Nmap er i stand til at identificere både den version af de kørende systemer, men også alle server applikationer.

Ved hjælp af en enkelt kommando administratorerne kan forespørge en bred vifte af detaljerede netværk data om hele computernetværk. Udviklerne opretholde binære pakker til de mest populære operativsystemer - GNU / Linux, Microsoft Windows og Mac OS X.

En del af den sikkerhed suite, der er relateret til Nmap omfatter også følgende programmer:

- Zenmap - en kraftfuld grafisk brugergrænseflade til Nmap.

- Ncat - en meget kraftig overførsel og debugging af data værktøj.

- Ndiff - resulterer sammenligning værktøj.

- Nping - pakke generation og reaktion analytiker værktøj.

Ansøgningen er i stand til at overvinde visse anti-hacking sikkerhedsværktøjer. Selv når der anvendes sådanne filtrerede havne og andre forsvarsmekanismer, det program kan bruge en avanceret scanning mekanisme til at fremvise den tilgængelig enhed og tjenester.

Nmap er også berømt for sin scripting motor kaldet NSE (Nmap Scripting Engine). Det gør det muligt for brugerne at skrive, dele og udføre scripts skrevet i programmeringssproget Lua. Ved hjælp af klar gjort kommandoer størstedelen af rutinemæssige netsikkerhed opgaver kan automatiseres.

De omfattende funktioner til rådighed for Nmap tillade dets operatører at unddrage firewalls og intrusion detection systemer, samt spoof enheder og efterligne applikationsprotokoller. Afhængig af de enkelte sager gennemtrængningstider testere kan udnytte forskellige taktikker i deres hacking kampagner.

4. John the Ripper

John the Ripper er nok den mest berømte adgangskode krakker. Ansøgningerne er kompatibel med de mest populære operativsystemer og kan bruges til at bryde alle former for adgangskoder. Hacking forskellige typer af data opnås let ved hjælp af kiks som denne.

Det primære formål med ansøgningen er at opdage og inddrive svage Unix passwords. Men på grund af den brede tilgængelighed af funktioner og smart algoritme integreret i koden, John the Ripper er blevet en standard værktøj til at bryde fælles kryptering.

John kan bruges ved at forsyne programmet med en adgangskode fil. Valgfri parametre omfatter revner mode og specifikke ydeevne-indstillinger. Ordliste filer kan også finjusteres at mangle ordene, fjerne dublerede kandidat adgangskoder, tildele vis længde og etc. Følgende hash typer understøttes ud af kassen:

Traditionel DES-baserede, SHA-crypt, sunmd5, NTML og Mac OS X saltede SHA1-hashes, “bigcrypt”, BSDI udvidet DES-baserede, FreeBSD MD5-baserede, OpenBSD Blowfish-baserede, Kerberos / AFS, Windows LM og DES-baserede tripcodes.

Færdige udgaver kan også bruges til at knække passwords anvendes af databaseservere, netværksgodkendelsesservere, IRC bots, tjenester, remote desktop protokoller, PDF-filer, arkiver og andre følsomme data og tjenester.

Adgangskoden revner motor kan bruges til at udføre indtrængen i situationer, hvor der ikke kan registreres sårbarheder. Ved hjælp af denne fremgangsmåde hackere kan bryde ind i systemer, hvor et ekstra lag af godkendelse, eller en anden sikkerhedsfunktion ikke er gennemført.

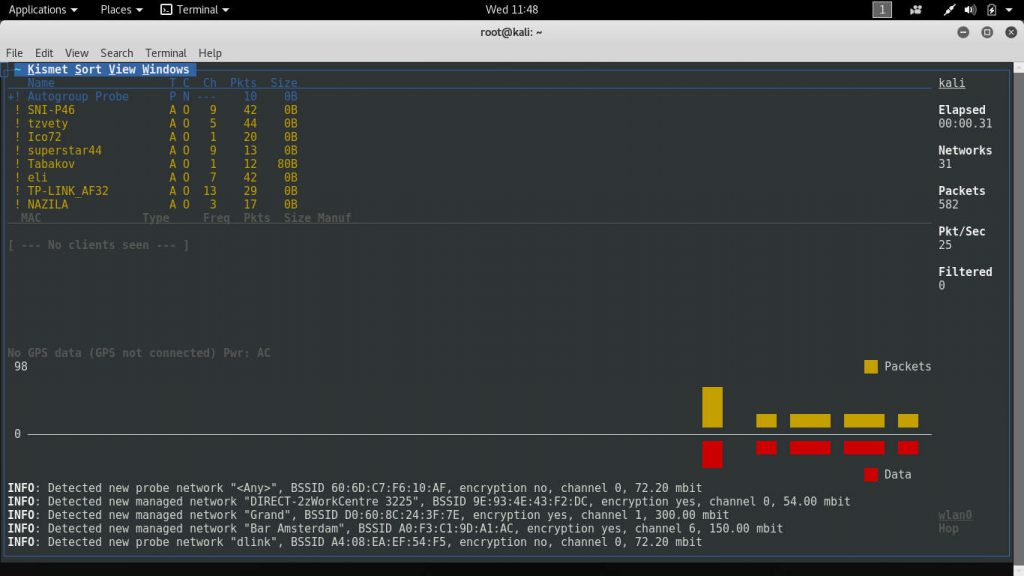

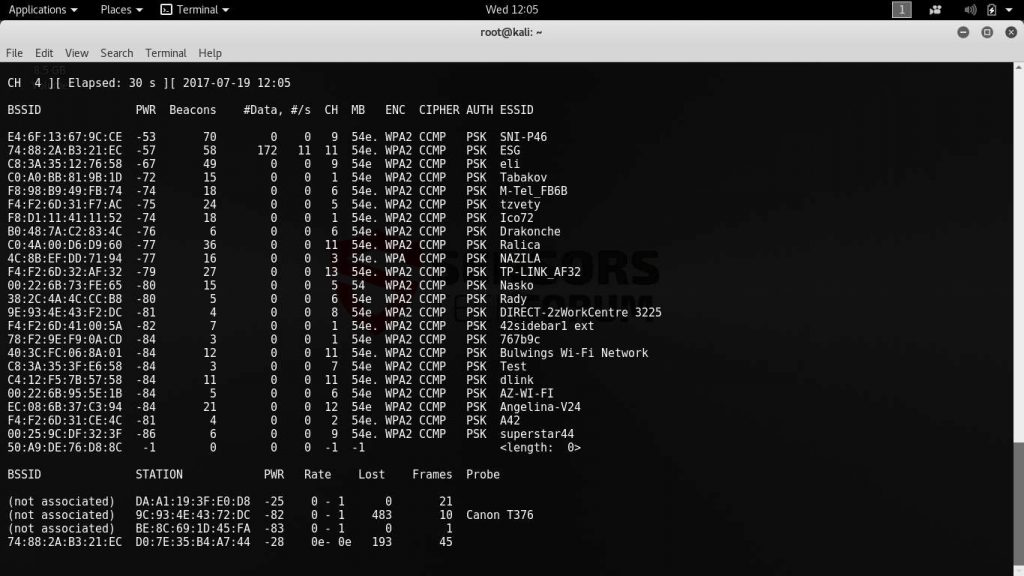

5. Kismet

Dette er en konsol-baserede trådløse netværk detektor med avancerede funktioner. Den kan anvendes til at identificere netværk inden for rækkevidde ved hjælp af passiv scanning i modsætning til andre tilgange. Dette giver det den fordel, at stand til at opdage skjulte netværk, selvom de ikke er i brug, og transmitterer ikke de sædvanlige beacons.

Andre funktioner omfatter følgende:

- Automatisk detektering af netværk IP-blokke ved at analysere den sendt TCP, UDP, ARP og DHCP-pakker.

- Det kan logge trafikken i en Wireshark kompatibelt format, der kan analyseres ved anvendelse.

- Hvis en GPS-enhed er konfigureret og tilsluttet til enheden Kismet kan automatisk plotte registrerede netværk og estimere intervallerne på et kort.

- Kismet kan udvides ved hjælp plugins til at aktivere yderligere kommandoer.

- Det fungerer ved hjælp af en klient-server-model, som gør det muligt at blive henrettet under fleksible vilkår.

- Multiple capture kilde er understøttet.

Computer kriminelle bruge Kismet når du udfører wardriving hacking-angreb. Dette er den velkendte praksis med scanning og plotte Wi-Fi-netværk ved hjælp af bærbare computere eller smartphones. Kismet anvendes som første trins rekognoscering taktik at forespørge de tilgængelige netværk i en bestemt placering.

Brugere af værktøjet kan aktivere og bruge grundlæggende og avanceret filtrering for at få oplysninger om de mål netværk. Den indbyggede motor app kan også bruges til at advare operatørerne om visse karakteristika og eventuelle usædvanlige sonder, oversvømmelser og andre indikationer. Dens evne til at fungere som en potent intrusion detection system kan udnyttes til at holde øje med eventuelle usædvanlige begivenheder. Sammen med de trafikdata indsamlet og analyseret i Wireshark, de hacker operatører kan få en detaljeret perspektiv af Wi-Fi-netværk inden for rækkevidde.

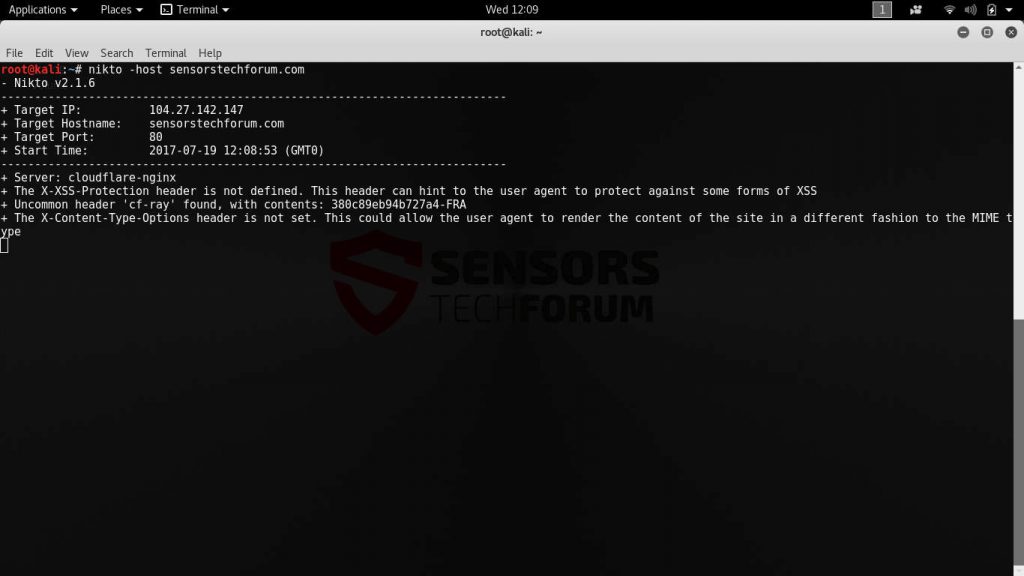

6. ingen

Nikto er en kraftfuld web-server scanner, der er i stand til at udføre omfattende tests på klientmaskinerne. Ansøgningen er i stand til at skabe en sikkerhed revision på de tilsigtede mål ved at lancere en række vurdering test. Den er designet til at identificere standard og usikre installation, konfigurationsparametre og kører tjenester på målet webservere. Penetration testere og it-kriminelle kan bruge det til at finde potentielle sårbarheder i målsystemerne.

Nikto kan køre på alle platforme, der understøtter Perl miljø - fra almindelige bærbare og stationære computere til bord computere og mobile enheder. Motoren understøtter fuldmagter, SSL-forbindelser, vært godkendelsesmetoderne, angreb kodning og andre funktioner. Dens grænseflade er meget let at bruge det som det bruger en logisk og nem at bruge kommandolinjen syntaks.

Den nytte kan bruges som et første punkt i analysen af visse webadresser, som det er i stand til at identificere de løbende tjenester ved hjælp af flere forskellige metoder til bedre nøjagtighed. Hvis konfigureret web scanner er også i stand til at kortlægge de områder og udnytte subdomæne gætte at give yderligere indblik i opsætningen. For at lette en fuldstændig sikkerhed revision Nikto kan logge alle resultater og output til Metasploit rammer. Nikto er en af de øverste valg, når hacking mål værter.

7. Den Aircrack Suite

Aircrack er en suite af værktøjer til hacking af trådløse netværk. Det består af flere programmer, der anvendes i forbindelse med hinanden.

De kan bruges både til at manipulere datastrømme, crafting pakker og analysere det optagne netværkstrafik. I sammenligning med andre værktøjer på denne liste kræver det mere manuel intervention og er designet til mere tekniske brugere og systemadministratorer. Men det er en virkelig stærke værktøjer i hænderne på dygtige sikkerhed ingeniør eller kriminel som de applikationer giver en næsten ubegrænset vifte af lancere alle mulige angreb. Den komplette Aircrack suite omfatter følgende værktøjer:

- Aircrack-ng - Dette er den vigtigste program, der kan knække WEP passwords ved hjælp af flere forskellige metoder. Den software giver mulighed for ordbog angreb og andre metoder, når sådanne handlinger er færdig mod de mere komplekse WPA2-PSK beskyttede netværk.

- airdecap-ng Dette program dekrypterer WEP / WPA krypterede filer ved hjælp af en kendt nøgle.

- airmon-ng - Udførelsen af denne app placerer andet kort i skærmtilstand.

- aireplay-ng - Dette er en pakke injektor, der kan bruges til håndværk ondsindede pakker. Sådan software kan bruges til at udnytte opdaget sårbarheder.

- airodump-ng - En pakke snuse der er i stand til at indsamle trafikdata netværk og eksportere det i enten pcap eller IVS standard filer.

- airtun-ng - En virtuel tunnel-interface skaberen.

- packetforge-ng - En pakke injektor ligner aireplay-ng at håndværk krypterede data i stedet for alm.

- ivstools - Utility bruges til at flette og konvertere, konstateret pakkedata.

- airbase-ng - Dette værktøj giver mulighed for koordinering af teknikker til at angribe de enkelte værter.

- airdecloak-ng - Ændrer pcap fanget data ved at fjerne indspillet WEP tilsløring.

- Aerolib-nos - Denne del af Aircrack suite anvendes til at lagre og styre ESSID netværk og adgangskoder. Det skaber også Parvis hovednøgler.

- airserv-ng - Airserv gør det muligt for operatørerne at få adgang til konfigurerede trådløse kort fra andre computere.

- easside-a - Aircrack hjælpeprogram, der giver mulighed for adgangspunkt kommunikation uden en WEP-sikkerhedsnøglen.

- easside-a - En hjælpeprogram, der kommunikerer med easside-ng når det køres på en ekstern vært.

- tkiptun-a - WPA / TKIP kryptering angreb værktøj.

- wesside-a - En hacking værktøj, der automatiserer WEP-sikkerhedsnøglen opsving.

Som sådan Aircrack suite kan bruges til alle afgørende penetration test scenarier: overvågning netværk data, gennemføre angreb og vurdere sikkerhedsniveauet, test Wi-Fi-adaptere og revnedannelse opdagede adgangskoder. Ligesom Nmap apps er afhængige af en kommando-line interface, der er egnet til brug scripting. Operatørerne kan automatisere opgaver ved at oprette scripts, der udnytter flere værktøjer på en logisk kommandostrukturen.

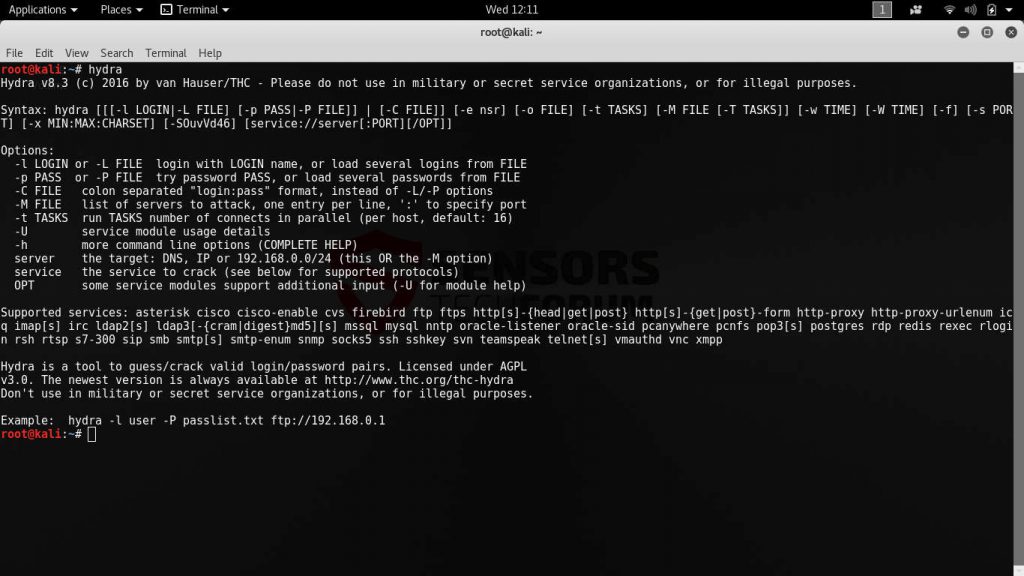

8. THC-Hydra

THC-Hydra er en optimeret netværk krakker. Det understøtter mange forskellige tjenester og takket være sin brede træk sæt og service kompatibilitet THC-Hydra (eller blot Hydra) det er en af de mest udbredte værktøjer, når det kommer til hacking netværksenheder.

Hydra arbejder med en lang række af protokoller, tjenester og applikationer, der er beskyttet af adgangskoder. Den nyeste version kan handle mod følgende mål:

Stjerne, AFP, Cisco AAA, Cisco auth, Cisco gør det muligt, CVS, Firebird, FTP, HTTP-FORM-GET, HTTP-FORM-POST, HTTP-GET, HTTP-HEAD, HTTP-POST, HTTP-PROXY, HTTPS-FORM-GET, HTTPS-FORM-POST, HTTPS-GET, HTTPS POST, HTTPS-HEAD,

HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MYSQL, NCP, NNTP, Oracle Listener, Oracle SID, Oracle, PC-Anywhere, PCNFS, POP3, Postgres, RDP, rexec, rlogin, rsh, RTSP, S7-300, SAP / R3, nippe til, SMB, SMTP, SMTP Enum, SNMP, SOCKS5, SSH (v1 og v2), Subversion, Gruppe samtale (TS2), Telnet, VMware-Auth, VNC og XMPP.

De mest populære web-protokoller (HTTP, POP3, IMAP og SMTP) understøttes fuldt ud med flere login mekanismer, der anvendes til godkendelse - almindelig tekst legitimationsoplysninger, MD5 fordøjer, hashes og etc. Ansøgningen bruger et simpelt grafisk brugergrænseflade (GUI) der gør det muligt for selv uerfarne brugere at lancere hacking angreb.

De revner forsøg kan dirigeres over flere type proxyserver til privatlivets fred årsager. Og når man sammenligner med andre lignende password crackere THC-Hydra viser, at det har en af de mest omfattende har lister og kapaciteter. Den er vokset ind i en foretrukken metode til at lancere forsøg på indtrængen, da den understøtter tjenester ofte anvendes i virksomhedernes miljøer - Oracle databaser, Active Directory-protokoller, e-mail og web services, remote desktop sessioner og mere.

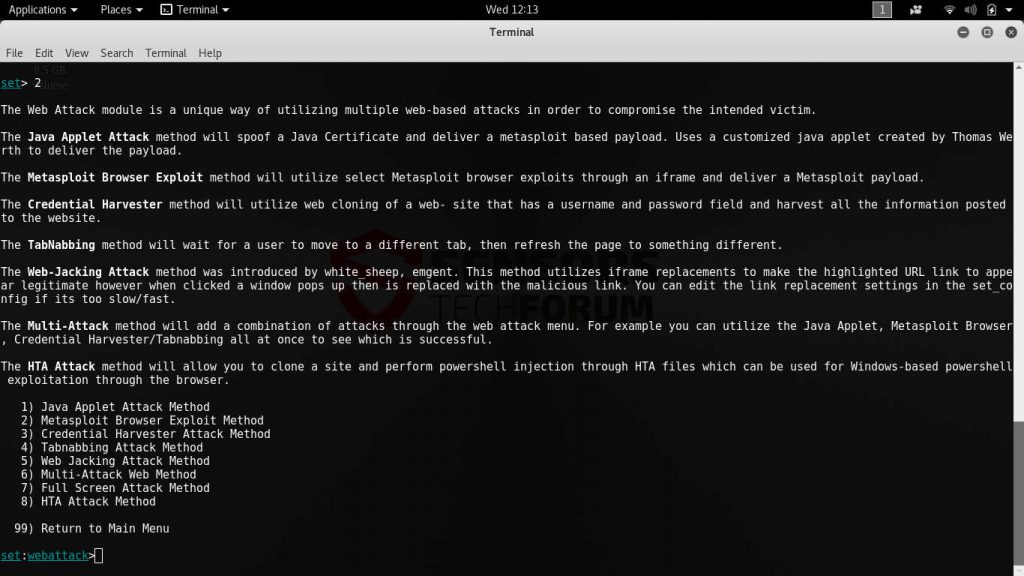

9. Den sociale-Engineer Toolkit

Den sociale-Engineer Toolkit er et populært open source framework, der er designet til at lancere exploits og social engineering-angreb. Den nytte giver en meget nem at bruge kommando-line interface og understøtter brugerdefinerede angrebsvektorer. Ligesom Metasploit det har en modulær motor, der gør det muligt for programmører at oprette brugerdefinerede kode, der kan tilpasses til specifikke scenarier.

Som standard ondsindet motor giver mulighed for koordinering af følgende typer netværksangreb:

- Spear-Phishing angreb - De udgør en af de mest populære sociale engineering svindel sendt til potentielle ofre. Målene modtage meddelelser, der vises som bliver sendt af legitime institutioner, normalt via e-mail, sociale netværk eller instant messaging-tjenester. De mest populære eksempler nævnes forklædt som PayPal, Google eller andre kendte og udbredte Internet virksomheder. Ofrene bliver omdirigeret til websteder, der vises som login-sider eller tjenesteydere hjemmesider, hvor de bliver bedt om at indtaste deres kontooplysninger. Andre tilfælde omfatter tilføjelse malware som vedhæftede filer eller hyperlinks.

- Website angreb - Den sociale-Engineer Toolkit indeholder en motor stand til at gennemføre potente angreb til at forsøge hacker indtrængen på målene. Rammerne giver sine operatører til at lancere flere angreb på en gang at øge succesraten forholdet.

- Infektiøs Media Generator - Denne funktion gør det muligt for kriminelle at skabe en ondsindet nyttelast, der kan bruges til at inficere ofre systemer.

- Mass Mailer Attack - Angrebet gør det muligt for hacker operatører til opsætning og koordinere spam-beskeder og andre lignende kampagner.

- Opret en Payload og Listener - Det bruger Metasploit farmework at generere en binær fil, som skal installeres på offer maskiner. Når på plads er det bruges til “Hør efter” til maskinerne.

- Arduino-baseret angreb Vektor - Disse typer af angreb kan overhale Arduino-baserede enheder og omprogrammere deres kode. De er som regel brugt i mange tingenes internet (Tingenes internet) produkter, samt DIY hobby-projekter.

- SMS spoofing angreb Vektor - Denne mulighed gør det muligt for kriminelle operatører til spoof telefonnumre og sende SMS-beskeder. Sådanne angreb er nyttige i færd med at køre en social engineering kampagne i kombination med andre angreb såsom legitimationsoplysninger høstmaskiner. Den sociale-ingeniør Toolkit kan udnytte færdige skabeloner og udføre masse sms sender på én gang.

- Trådløs Access Point angreb Vektor - En af de mest populære mekanismer hacking enheder er ved at gyde en ondsindet trådløst adgangspunkt og brug af DNS-spoofing angreb at gøre enhederne forbindelse til rogue netværk. Når dette er gjort endnu et angreb kan igangsættes for at inficere dem. Så snart forbindelsen er oprettet alle genererede trafik kan udspioneret af hackere. Sådanne angreb er meget nyttige, når der udføres identitetstyveri og andre relaterede forbrydelser.

- QRCode Generator Attack Vector - Social-Engineer Toolkit indeholder en motor, der er i stand til at generere ondsindede QR-koder. Når de er scannet af de mål, de bliver omdirigeret til en fabrikeret hacker-leverede adresse eller en udnytte er lanceret afhængigt af konfigurationen.

- Powershell Attack Vektorer - Automatiseret shell scripts skrevet i PowerShell kan udføres på de inficerede computere, når instrueret via menupunkterne.

- Tredjeparts moduler - Det sociale-ingeniør Toolkit kan udvides ved hjælp af yderligere scripts og plugins.

Den sociale-Ingeniør Toolkit giver en af de mest omfattende samling af exploits og angreb. Det faktum, at det indeholder en masse indbyggede optioner til konfiguration af infektionen kæden tillader forbrydere til at foretage avancerede kampagner mod hele computernetværk. I kombination med Nmap og andre sikkerhedsværktøjer hackere kan opnå en meget høj sandsynlighed for at infiltrere sårbare enheder og netværk.

10. Den Tor Project

Den Tor-netværket er nok den mest berømte internationale anonym netværk, der bruges af computerbrugere, der ønsker at beskytte deres sikkerhed og privatlivets fred. Tor ruter netværket trafik gennem en serie af routere og knuder, som gør det meget svært at for Internet-udbydere, service-ejere og systemadministratorer at finde det punkt af oprindelse. Det er primært brugt til at bekæmpe censur, men det er vokset til at være en væsentlig del af enhver hacker toolkit.

Den kriminelle rute deres aktiviteter og angreb gennem netværket for at skjule deres sande oprindelse og misbruge netværkets kapacitet ofte ved at betjene hacker underjordiske markeder og chats på skjult netværk. De fleste operationer faktisk planlagt på private fora og samfund, der kun er tilgængelige via Tor browser. Wannabe kriminelle hyppigt “lure” eller gennemse de underjordiske steder i søgen efter tutorials og instruktioner til hacking computere og netværk.

Konklusion

Denne artikel præsenterer nogle af de bedste og mest udbredte hacking værktøjer i 2017. De afspejler de aktuelle angreb tendenser, der er populære i de sidste par måneder. De kriminelle fokuserer på at koordinere angreb kampagner i henhold til de potentielle mål. Vi fremvist hvordan applikationerne kan overskue og rekognoscering de computernetværk og systemer i forvejen, dette giver angriberne en klar fordel af at vide, hvad indtrængen forsøger at overveje.

Fleksibiliteten i at kunne lancere flere kampagner på én gang, en sekvens eller en omhyggeligt skabt script gør det værktøjerne meget nyttigt. Og mens de er standarden for penetration testere over hele verden, mange af dem har fået deres ry som de førende hacking værktøjer. Vores artiklen eksplicit blot nogle af de mulige scenarier.

Note! Du kan beskytte dig mod indkommende malware infektioner ved hjælp af en kvalitet anti-spyware løsning.