Computer sikkerhed eksperter opdagede en måde at omgå Windows Defender antivirusbeskyttelse den under en grundig revision ansøgning revision. Dette gør det muligt for hackere at opsøge lignende potentielle indtrængen stier i orden sikkerhedssoftware.

Microsofts egen Windows Defender Antivirus Fundet Usikker

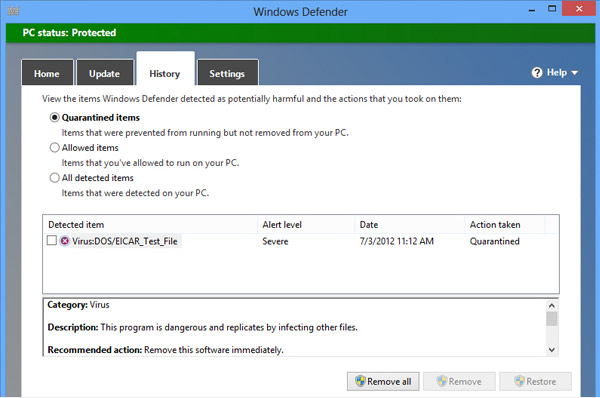

Sikkerhedseksperter fra CyberArk Labs afsløret en mærkelig mekanismer, der bruges af Microsofts antivirus software Windows Defender under en grundig sikkerhed revision. Dette førte til opdagelsen af en måde at omgå sin malware motor, en teknik, der kan udnyttes af kriminelle, hvis problemet forbliver unpatched. En bekymrende detalje er, at dette kan bruges med andre anvendelser. Spørgsmålet ligger inden for evnen af en formodet ondsindet person at narre Windows Defender scanning i realtid motor.

Eksperterne afsløret, at fejlen ligger inden for den måde, programmet scanner filer over netværket. Microsoft Windows bruger SMB-protokollen, der er udstyret med komplekse signaler, der giver oplysninger om de data,. Den sikkerhed ingeniører opdagede, at hackere har evnen til at give ud malware-inficerede filer. Dette gøres ved at erstatte de godartede filer, når indbydelsen er udsendt med malware dem.

SMB-protokollen er integreret i Microsoft Windows-operativsystemet og opererer på en måde, der gør det muligt for hackere at udnytte filen håndtag ved bevidst at undlade håndtaget kommandoen under en malware-scanning anmodning. Effektivt betyder det, at Windows Defender realtidsscanningen det er omgået.

En sådan sikkerhed bypass kan opnås ved anvendelse flere metoder, hvoraf den ene er ved at lede efter en specifik netværksprotokol flag, der signalerer til en Windows Defender antivirus scanning anmodning. For at starte sikkerhedsfunktionen misbrug de kriminelle har brug for at gennemføre SMB-protokollen ved at skabe og en SMB “pseudo-server” der er i stand til at skelne mellem de specifikke anmodninger Windows Defender scan og andre muligheder.

En anden mulighed ville være at bruge en anden SMB-protokollen trick til at udgive den SEC_IDENTIFY flag, som effektivt blokerer håndtere kreationer, dette forbyder Windows Defender scanning fra at blive produceret. Hackerne kan udtænke en pipette, som kan drage fordel af den sårbarhed i et relativt simpelt script. Det er muligt at bruge denne taktik og udnytte det med anden sikkerhedssoftware, hvis de findes at funktionen de samme adfærdsmønstre.

Når eksperterne rapporteret truslen mod Microsoft de modtog et svar fra den sikkerhed team om, at ændringer i den måde Windows Defender håndterer scanning er en funktion anmodning og ikke en legitim problem. Ifølge selskabet den måde dette angreb udføres bygger overvejende på det faktum, at en brugerdefineret server og en der ikke er tillid SMB aktie er adgang til ved brugeren.

Alt dette betyder, at brugerne skal være forsigtige, selv når adgang til netværksressourcer filer som de it-kriminelle kan nemt oprette sådanne falske SMB-servere og tjene malware filer. Sikkerheden samfund satser problemet så som særligt følsomme på grund af det faktum, at ondsindede brugere kan udføre denne strategi særlig let, når et mål netværk er blevet infiltreret.