Eine relativ neue Forschung vor kurzem entdeckt, dass es eine versteckte Patch Lücke in Android-Geräten. Forscher verbrachte zwei Jahre Analyse 1,200 Android-Handys und Präsentation der Ergebnisse während der Hack in the Box-Konferenz in Amsterdam. Jetzt, Neue Forschungsergebnisse haben dem Android-Ökosystem mehr Probleme bereitet.

Offenbar, insgesamt 274 Defekte wurden unter den oben festgestellt 50 Android mobile Shopping-Apps. Alle von ihnen enthaltenen Sicherheitsrisiken. Die Forschung ist ernst Beweis für Android schwache Sicherheit - die Apps über getestet 34 Sicherheitstests Kategorien.

ähnliche Geschichte: Schau auf dein Telefon: Forscher finden versteckte Patch-Gap in Android

Mehr über die Forschung

Sicherheitsforscher von Appknox und SEWORKS nur die Ergebnisse ihrer gemeinsamen Anstrengungen auf die Beurteilung der Sicherheit der Spitze konzentriert veröffentlicht 50 Android-Shopping-Apps auf Google Play. Der Bericht trägt den Titel „Sicherheitsstatus in m-commerce“. Es zeigte sich, dass zumindest 84% dieser Shopping-Apps haben mindestens drei High-Level-Sicherheitslücken.

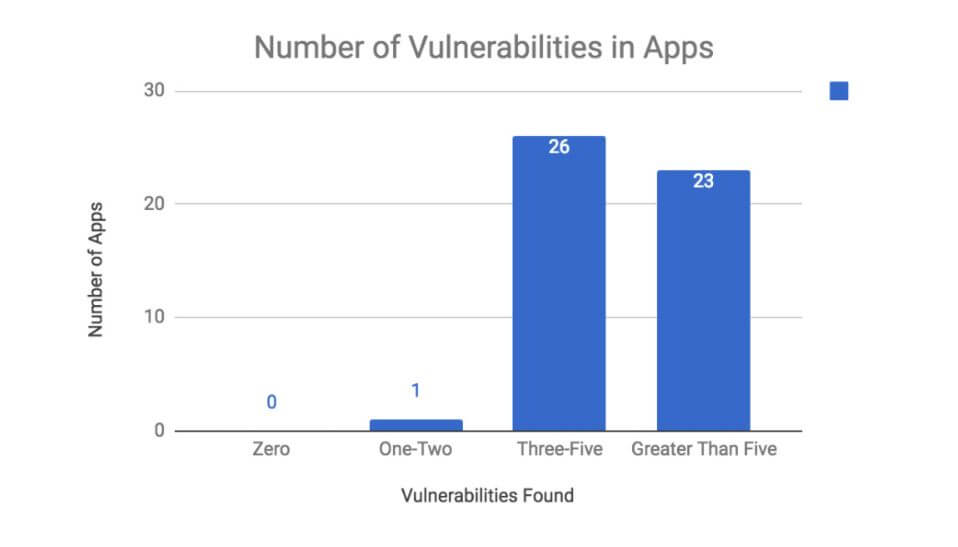

Insbesondere, unter den 50 Apps, Die Forscher analysierten, gibt es keine App, die keine Sicherheitsrisiken hat. 49 Anwendungen haben mindestens drei oder mehr Sicherheitslücken, während 28% haben wichtige Sicherheitsprobleme, und 84% habe drei oder mehr Probleme auf hoher Ebene. die Popularität der Anwendungen gegeben, die Ergebnisse werden in Bezug auf, der Bericht fest.

Wie wurden die Apps getestet?

Das Forschungsteam verwendete, um das Common Vulnerability Scoring System (CVSSv3.0) um zu bewerten Anfälligkeiten. CVSS- ist der Industriestandard, die Schwere des Computersystems Sicherheitslücken für die Beurteilung. CVSS- ordnet Schwere Partituren, die Experten ermöglicht Antworten zu priorisieren entsprechend der besonderen Bedrohung.

Die Metriken, die für die Beurteilung der Sicherheitsrisiken eingesetzt werden, sind die folgenden:

- Angriffsvektor;

- Angriff Komplexität;

- Erforderliche Berechtigungen;

- Benutzerinteraktion;

- Umfang;

- Vertraulichkeit Auswirkungen;

- Integrität Auswirkungen;

- Verfügbarkeit Auswirkungen.

Was wird meist über ist, dass fast alle Anwendungen, oder 94% von ihnen, wurden mit ungeschütztem Export Empfänger betroffen. Was bedeutet? Android apps Export-Empfänger, die reagieren auf externe Broadcast-Meldungen und die Kommunikation mit anderen Anwendungen, Der Bericht erklärt. Beispielsweise, wenn Empfänger sind ungeschützt Hacker können die Anwendungen das Verhalten ihrer Vorlieben ändern, und auch Daten einfügen, die nicht zu den Anwendungen gehören.

Weiter, 64% der Apps wurden mit betroffen „App Erweiterung WebView-Client.“ Was bedeutet das? Wenn WebView-Clients sind nicht richtig in-App-Erweiterungen geschützt, Hacker können die Benutzer in der Eingabe sensiblen persönlichen Informationen in gefälschten oder kopierten Anwendungen Trick, was typischerweise zu einem Verlust an Nutzdaten, Schadenersatz, und SSL Kompromisse.

ähnliche Geschichte: Über 700,000 Schädliche Apps Entfernt von Google Play in 2017

keine Sicherheitsrisiken zu vermeiden, App-Entwickler sollten die Sicherheitsforscher Ratschläge folgen:

- Entwickler sollten mit der Industrie-Standards kompatibel bleiben;

- Entwickler sollten die Sicherheit in den Entwicklungszyklus implementieren;

- Automatisierte mobile app Sicherheitstests sollten umgesetzt werden;

- Manuelle Bewertung sollte regelmäßig durchgeführt werden;

- Entwickler sollten mit mobilen App-Sicherheitsexperten Strategien entwickeln.

Für weitere Details, Sie können den Download Bericht.