Dieser Artikel befasst sich mit den verschiedenen Wegen, auf denen Betrügereien in unsere digitalen Interaktionen eindringen, Einblicke in gängige Betrugspraktiken und praktische Strategien zum Schutz. Lesen Sie weiter, um zu erfahren, wie Sie sich gegen die raffinierten Täuschungsmanöver der heutigen Online-Betrügereien schützen können..

Threat Zusammenfassung

| Name | Online-Betrug |

| Art | Phishing; Tech Support Scam; Investitions- und Kryptowährungsbetrug; Liebesbetrug |

| Entfernungszeit | Ca. 15 Minuten, um das gesamte System zu scannen und alle erkannten Bedrohungen zu entfernen |

| Detection Tool |

Überprüfen Sie, ob Ihr System von Malware betroffen ist

Herunterladen

Malware Removal Tool

|

Was sind Online-Betrugsfälle??

Online-Betrug ist eine betrügerische Strategie, die über das Internet ausgeführt wird., mit dem Ziel, Personen dazu zu bringen, vertrauliche Informationen preiszugeben oder Geld direkt zu stehlen. Diese Betrügereien beschränken sich nicht auf eine einzige Methode, sondern manifestieren sich über verschiedene Kanäle wie Phishing-E-Mails, betrügerische Websites, und zu gute Investitionsmöglichkeiten, um wahr zu sein, Verwendung Social-Engineering Opfer auszubeuten und zu manipulieren.

Ein Online-Betrug funktioniert, indem er ein breites Netz auswirft, in der Hoffnung, ahnungslose Personen durch betrügerische Praktiken zu fangen. Es könnte sich um E-Mails handeln, die vorgeben, von legitimen Organisationen zu stammen, Social-Media-Nachrichten von Fake-Profilen, oder Websites, die legitime Unternehmen imitieren. Das ultimative Ziel ist es, Einzelpersonen dazu zu bringen, persönliche Informationen preiszugeben., Finanz-, oder andere sensible Informationen oder um Geld direkt an die Betrüger zu überweisen.

Die häufigsten Arten von Online-Betrug

Im digitalen Raum wimmelt es von verschiedenen Arten von Online-Betrug, Benutzer auf zahlreiche Arten ansprechen:

Warum E-Mail-Phishing immer noch effektiv ist

E-Mail-Phishing bleibt eine weit verbreitete Methode für Betrüger, Verwendung gefälschter E-Mails, um vertrauliche Informationen von Empfängern zu erhalten. Diese E-Mails imitieren oft das Erscheinungsbild und den Ton legitimer E-Mails bekannter Organisationen, den Empfänger zu dringendem Handeln auffordern – wie etwa die Aktualisierung von Zahlungsinformationen oder die Bestätigung von Kontodetails – Dies führt dazu, dass sie auf betrügerische Websites gelangen, die darauf ausgelegt sind, ihre Informationen zu stehlen.. Eine weitere beliebte Form des Phishings ist das sog. sextortion Betrug.

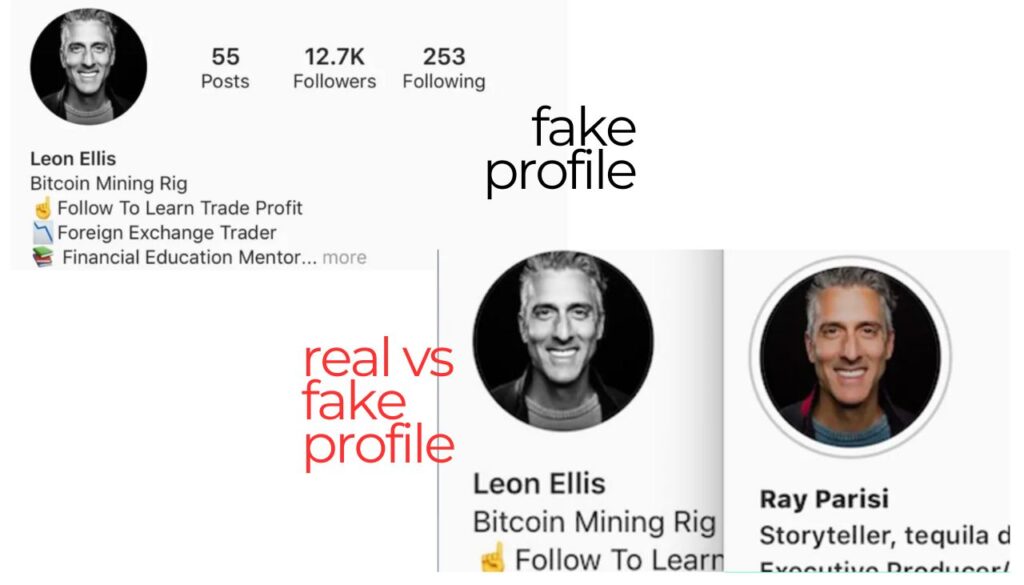

Der Anstieg von Social-Media-Betrug

Social-Media-Plattformen wie Instagram und Facebook sind zu einem fruchtbaren Boden für Betrügereien geworden, Betrüger erstellen gefälschte Profile oder kapern bestehende Profile, um Betrug zu begehen. Sie beteiligen sich an Handlungen, die von der Schaltung gefälschter Anzeigen und gefälschter Profile bis hin zur Durchführung von Liebesbetrug reichen, die emotionale Verletzlichkeit der Nutzer ausnutzen. Der interaktive Charakter dieser Plattformen macht es Betrügern leichter, Vertrauen aufzubauen und Einzelpersonen dazu zu manipulieren, persönliche Informationen preiszugeben oder Geld zu senden..

Betrug beim Online-Shopping: Die Nemesis des modernen Verbrauchers

Beim Online-Shopping täuschen Betrüger Verbraucher mit dem Versprechen, hochwertige Waren zu niedrigen Preisen zu kaufen. gefälschte oder nachgemachte Websites. Diese Websites werben oft auf legitimen Plattformen und nutzen die Attraktivität von Luxusartikeln oder schwer zu findenden Waren, um Käufer anzulocken. Opfer können mit gefälschten Produkten in Berührung kommen, minderwertige Waren, oder, in manchen Fällen, gar nichts. Von Betrügern geforderte Zahlungsmethoden, wie Banküberweisungen oder Kryptowährungen, sind oft nicht auffindbar, Erschwerung des Wiederherstellungs- und Berichtsprozesses.

Die gefährliche Verlockung von Anlage- und Kryptowährungsbetrug

Investitionen und Krypto-Betrug den Reiz hoher Renditen bei vermeintlich geringem Risiko ausnutzen. Betrüger verwenden raffinierte Taktiken, darunter gefälschte Erfahrungsberichte und manipulierte Nachrichtenartikel, betrügerische Investitionsmöglichkeiten zu fördern. Diese Systeme versprechen erhebliche Renditen, Ausnutzung des Mangels an Anlagewissen und des Wunsches nach schnellen Gewinnen bei potenziellen Opfern. Bis der Betrug aufgedeckt wird, die Betrüger und das Geld ist oft weg.

Jeder dieser Betrügereien nutzt die Reichweite und Anonymität der digitalen Kommunikation, Betonung der Wichtigkeit von Wachsamkeit und sicheren Praktiken im Internet. Die Implementierung von Sicherheitsmaßnahmen wie die Verwendung umfassender Sicherheitslösungen wie SpyHunter kann zum Schutz vor böswilligen Versuchen beitragen, Geräte und persönliche Daten zu kompromittieren. SpyHunter wurde entwickelt, um Malware zu erkennen und zu entfernen, Phishing-Versuche vereiteln, und schützen Sie Ihr digitales Leben, wirksamer Schutz vor den Taktiken, mit denen Betrüger Online-Schwachstellen ausnutzen.

Beispiele aus der Praxis für gängige Online-Betrugsmaschen

Wie Liebesbetrüger emotionale Verletzlichkeit ausnutzen

Liebesbetrüger nutzen das natürliche menschliche Verlangen nach Bindung aus. Betrüger erstellen überzeugende Fake-Profile auf Dating-Sites oder Social-Media-Plattformen, Führen Sie anschließend langfristige Gespräche, um Vertrauen und emotionale Nähe aufzubauen. Sobald eine starke Bindung hergestellt ist, Sie erfinden Geschichten, in denen sie finanzielle Unterstützung brauchen, Opfer anzapfen’ Empathie und Zuneigung. Von der Deckung der Arztrechnungen bis zur Unterstützung bei den Reisekosten zur Wiedervereinigung, Die Anfragen scheinen legitim, sind aber auf Betrug ausgelegt. Um diese Betrügereien frühzeitig zu erkennen, müssen plötzliche finanzielle Anfragen oder traurige Geschichten als Warnzeichen erkannt werden., insbesondere wenn sie mit der mangelnden Bereitschaft verbunden sind, sich persönlich oder per Videoanruf zu treffen.

Die Psychologie hinter Lotterie- und Vorschussbetrug

Lotterien und Vorschussbetrug nutzen den universellen Traum vom plötzlichen Reichtum aus. Diese Systeme versprechen oft große Geldsummen, Belohnt, oder exklusive Möglichkeiten gegen eine Vorauszahlung. Der psychologische Reiz ist hier zweifach: Gier und Dringlichkeit. Betrüger erfinden Geschichten über bevorstehende große Auszahlungen oder gefundenen Reichtum, nur nach Zahlung einer kleinen Gebühr zugänglich’ Bearbeitungsgebühren. Den Opfern wird vorgegaukelt, eine kleine Investition bringe einen erheblichen Gewinn, ohne die Widersprüchlichkeit des Vorschlags zu übersehen. Diese Betrügereien üben auch Druck auf das Opfer aus, schnell zu handeln, Behinderung rationaler Entscheidungsfindung und Ausnutzung emotionaler Schwachstellen. Bewusstsein und Skepsis sind entscheidende Abwehrmaßnahmen, da seriöse Unternehmen keine Vorauszahlungen für echte Preise oder finanzielle Gewinne verlangen.

Job- und Beschäftigungsbetrug erkennen und vermeiden

Mit der steigenden Nachfrage nach Remote- und Freelance-Arbeit, Job- und Beschäftigungsbetrug nimmt zu. Diese Betrüger versprechen oft hohe Gehälter für wenig Arbeit oder verlangen Geld im Voraus für die Ausbildung, Bewerbungsprozesse, oder Ausrüstung. Anzeichen für solche Betrügereien sind Stellenangebote ohne Vorstellungsgespräche, Beschäftigungsgarantien, und jede Anfrage zu Finanztransaktionen. Um nicht zum Opfer zu werden, Einzelpersonen sollten sich über das Unternehmen informieren, Vermeiden Sie die Weitergabe persönlicher Finanzinformationen, und seien Sie vorsichtig bei jedem Job, der eine Bezahlung erfordert, um zu beginnen. Gültige Arbeitgeber berechnen ihren Mitarbeitern niemals eine Gebühr für die Möglichkeit zu arbeiten. Stattdessen, Sie investieren in das Wachstum und den Erfolg ihres Teams.

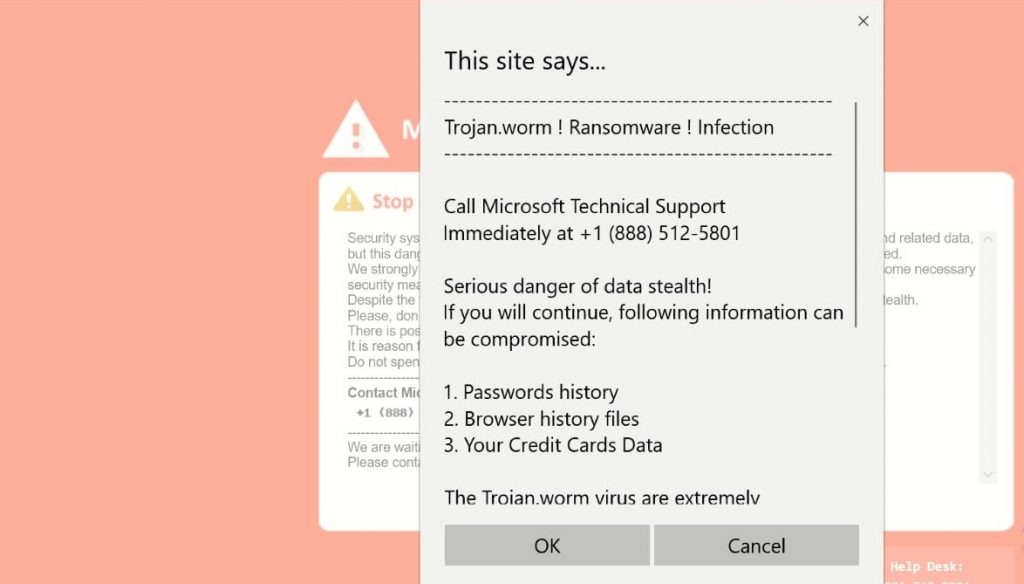

Die Entwicklung von Tech-Support-Betrug

Tech Support-Betrug haben sich mit dem digitalen Zeitalter weiterentwickelt, wird immer ausgefeilter. Betrüger geben sich als Vertreter seriöser Unternehmen aus, behaupten, ein nicht existierendes Problem mit Ihrem Computer oder Ihren Online-Konten entdeckt zu haben. Bei diesen Betrügereien handelt es sich häufig um dringende Anfragen für den Fernzugriff auf Ihren Computer, wo Betrüger Malware installieren können, stehlen persönliche Informationen, oder unnötige Software verkaufen. Zu den Hauptindikatoren für diese Betrügereien gehören unerwünschte Telefonanrufe, E-Mails, oder Pop-up-Warnungen, die zu sofortigem Handeln auffordern. Um dich zu schützen, Überprüfen Sie solche Kontakte direkt beim betreffenden Unternehmen und verlassen Sie sich auf bewährte Sicherheitssoftware wie SpyHunter, um sich vor Malware und anderen Bedrohungen zu schützen.. Erinnern, Echte technische Supportteams werden niemals unaufgefordert Kontakt aufnehmen und nach vertraulichen Informationen oder Zugriff auf Ihre Geräte fragen.

So erkennen Sie einen Online-Betrug

Das Erkennen von Online-Betrug ist in der heutigen digitalen Welt von entscheidender Bedeutung für den Schutz Ihrer persönlichen und finanziellen Daten. Betrüger finden ständig neue Wege, um Menschen zu täuschen, Aber wenn Sie wissen, worauf Sie achten müssen, können Sie sicher bleiben. Lassen Sie uns untersuchen, wie Sie diese Betrügereien erkennen und Ihr digitales Leben schützen können.

Anzeichen dafür, dass Sie das Ziel eines Betrügers sind

Das Erkennen der Anzeichen eines potenziellen Betrugs ist Ihre erste Verteidigungslinie gegen Cyberkriminelle. Hier sind die wichtigsten Indikatoren dafür, dass Sie möglicherweise ins Visier genommen werden:

- Unrealistische Angebote: Wenn ein Angebot zu gut scheint, um wahr zu sein, es ist wahrscheinlich. Betrüger locken Opfer oft mit tollen Angeboten, die nicht realistisch erscheinen.

- Drucktaktiken: Wenn man zu einer Entscheidung gehetzt wird, sollte das ein Warnsignal sein. Betrüger nutzen Dringlichkeit, um ihre Opfer zu übereilten Entscheidungen ohne angemessenes Urteilsvermögen zu drängen.

- Anfrage nach persönlichen Informationen: Seriöse Unternehmen fragen Sie nicht unaufgefordert nach Ihren sensiblen Daten wie Bankdaten oder Passwörtern.

- Seltsame Zahlungsmethoden: Seien Sie vorsichtig bei Zahlungsaufforderungen per Geschenkkarte, Kabelübertragungen, oder Kryptowährungen. Solche Methoden werden von Betrügern wegen ihrer mangelnden Rückverfolgbarkeit bevorzugt.

- Kommunikation außerhalb der Plattform: Betrüger versuchen möglicherweise, Gespräche von sicheren Plattformen wegzuleiten. Dies dient dazu, eine Erkennung zu verhindern und Ihre Sicherheit zu verringern.

Wenn Sie diese Zeichen erkennen können, können Sie Ihre Chancen, Opfer von Online-Betrug zu werden, erheblich steigern..

Warum seltsame E-Mails oder Nachrichten ein Alarmsignal sein sollten

E-Mails oder Nachrichten, die seltsam erscheinen, fehl am Platz, oder von unbekannten Absendern sollten sofort Verdacht erregen. Hier sind die Gründe:

- Unerwartete Anhänge: Unerwünschte E-Mails mit Anhängen können Malware enthalten, die Ihren Computer beschädigen oder persönliche Informationen stehlen soll..

- Phishing-Versuche: Betrüger verwenden Phishing-E-Mails, um sich als legitime Unternehmen auszugeben. Sie enthalten oft Links, die zu gefälschten Websites führen, um Ihre Anmeldeinformationen zu stehlen.

- Allgemeine Grüße: Allgemeine oder unpersönliche Begrüßungen sind ein Kennzeichen massenhaft versendeter Betrugsmails.

- Rechtschreib- und Grammatikfehler: Professionelle Unternehmen haben Korrekturleser. Häufige Fehler in einer E-Mail können auf einen Betrug hinweisen.

- Anfragen nach vertraulichen Informationen: Jede Nachricht, in der nach persönlichen oder finanziellen Informationen gefragt wird, sollte mit Skepsis betrachtet werden.

Gehen Sie mit seltsamen E-Mails oder Nachrichten immer mit Vorsicht um. Überprüfen Sie die E-Mail-Adresse des Absenders, Achten Sie auf ungewöhnliche Anfragen oder Anhänge, und klicken Sie nicht auf Links, ohne deren Echtheit zu überprüfen.

Wenn Sie jemals Zweifel an der Rechtmäßigkeit eines Angebots oder einer verdächtigen Nachricht haben, es ist ratsam, auf Nummer sicher zu gehen. Für diejenigen, die um ihre digitale Sicherheit besorgt sind, SpyHunter bietet umfassenden Schutz vor Malware, Spyware, und andere Cyber-Bedrohungen, Sicherstellen, dass Ihre Online-Umgebung vor den vielfältigen Taktiken geschützt bleibt, die heute von Betrügern eingesetzt werden.

Wenn Sie über die häufigsten Anzeichen von Betrug informiert sind und wissen, warum Sie bestimmten E-Mails oder Nachrichten mit Misstrauen begegnen sollten, kann dies den entscheidenden Unterschied für Ihren Online-Schutz ausmachen.. Bleiben Sie wachsam, zu günstige Angebote hinterfragen, und schützen Sie Ihren digitalen Fußabdruck mit robusten Sicherheitslösungen wie SpyHunter.

Vorgehensweise, wenn Sie Opfer eines Betrugs geworden sind

Opfer eines Online-Betrugs zu werden, kann eine beunruhigende Erfahrung sein, Sie fühlen sich verletzlich und verletzt. Wenn Sie sich in dieser unglücklichen Situation befinden, Wenn Sie wissen, welche Maßnahmen Sie sofort ergreifen müssen, können Sie den Schaden mindern und sich vor weiteren Risiken schützen.. Befolgen Sie diese Richtlinien, um den Wiederherstellungsprozess zu starten und die Kontrolle über Ihre persönliche und finanzielle Sicherheit zurückzugewinnen.

Sofortmaßnahmen zur Schadensminderung

Der Moment, in dem Sie erkennen, dass Sie betrogen wurden, Schnelles Handeln kann weiteren Schaden verhindern. Das sollten Sie sofort tun:

- Brechen Sie den Kontakt zum Betrüger ab: Unterbrechen Sie die gesamte Kommunikation mit dem Betrüger. Blockieren Sie ihre E-Mail-Adresse, Telefonnummer, und entfreunden oder blockieren Sie sie auf Social-Media-Plattformen, um zu verhindern, dass sie Sie erneut kontaktieren oder weitere Ihrer persönlichen Daten erhalten.

- Kontaktieren Sie Ihr Finanzinstitut: Informieren Sie Ihre Bank oder Ihren Kreditkartenanbieter über den Betrug. Sie können Sie durch den Prozess zum Schutz Ihrer Konten führen, einschließlich der Änderung von Passwörtern und der möglichen Rücknahme nicht autorisierter Transaktionen.

- Kredit einfrieren: Durch die Sperrung Ihres Kredits, Sie erschweren es Betrügern, neue Konten in Ihrem Namen zu eröffnen. Kontaktieren Sie die großen Kreditauskunfteien, um so schnell wie möglich eine Kreditsperre zu veranlassen.

- Ändern Sie Ihre Passwörter: Insbesondere wenn Sie vertrauliche Informationen an den Betrüger weitergegeben haben, Ändern Sie alle Ihre Schlüsselkennwörter. Dazu gehören Ihre Finanzkonten, Email, sozialen Medien, und alle anderen Dienste, bei denen personenbezogene Daten gespeichert werden.

- Aktualisieren Sie Ihre Sicherheitssoftware: Beim Klicken auf bösartige Links oder beim Herunterladen verdächtiger Anhänge, Stellen Sie sicher, dass Ihre Antivirensoftware, wie SpyHunter, ist auf dem neuesten Stand und führt einen vollständigen Systemscan durch, um Malware zu erkennen und zu entfernen.

Durch das sofortige Durchführen dieser Schritte können Sie Ihre persönlichen Daten sperren und den Prozess der Wiederherstellung Ihrer Online-Präsenz und -Sicherheit einleiten..

Betrug melden: Wann und wo

Nachdem Sie Ihre Konten und persönlichen Daten gesichert haben, Der nächste Schritt besteht darin, den Betrug zu melden. Dies hilft Ihnen nicht nur, etwaige finanzielle Verluste auszugleichen, sondern trägt auch dazu bei, zu verhindern, dass andere Opfer desselben Betrugs werden..

- Lokale Behörden: Melden Sie den Betrug bei Ihrer örtlichen Polizeidienststelle. Geben Sie so viele Informationen wie möglich an, einschließlich der Korrespondenz mit dem Betrüger, Transaktionsdetails, und wie Sie zum ersten Mal kontaktiert wurden.

- Die Finanzinstitute: Informieren Sie Ihre Bank oder Ihren Kreditkartenaussteller über den Betrug, falls Sie dies im Rahmen der Sicherung Ihrer Konten noch nicht getan haben.. Möglicherweise müssen Sie noch weitere Schritte unternehmen, um den Betrug zu melden..

- Die Federal Trade Commission (FTC): Wenn Sie den Betrug über die Website der FTC melden, können diese Betrugsmuster erkennen und die Öffentlichkeit darüber informieren, wie sie ähnliche Betrügereien vermeiden können..

- Beschwerdezentrum für Internetkriminalität (IC3): Das IC3 ist eine wichtige Ressource für die Meldung von Internetkriminalität. Wenn Sie eine Beschwerde einreichen, wird Ihr Bericht in eine landesweite Datenbank aufgenommen, die dabei helfen kann, Cyberkriminelle aufzuspüren und strafrechtlich zu verfolgen.

Jeder Bericht ist ein wertvoller Schritt im Kampf gegen Betrüger und zum Schutz der Community vor zukünftigen Betrügereien.. Der Gedanke, sich an diesen Prozessen zu beteiligen, mag zwar überwältigend erscheinen, Denken Sie daran, dass Sie zu einer größeren Anstrengung beitragen, Online-Betrug einzudämmen und anderen zu helfen, die möglicherweise ähnlichen Bedrohungen ausgesetzt sind..

Obwohl die unmittelbaren Folgen eines Betrugs eine Herausforderung sein können, Durch diese gezielten Maßnahmen können Sie den Schaden eindämmen und wieder etwas Seelenfrieden finden.. Denken Sie immer daran, im Internet wachsam zu sein und Ihre Cybersicherheitsmaßnahmen regelmäßig zu aktualisieren, um sich vor zukünftigen Betrügereien zu schützen.. Für umfassenden Schutz, Erwägen Sie den Einsatz von Sicherheitstools wie SpyHunter, die eine aktive Überwachung und Malware-Entfernung bieten, um Ihr digitales Leben sicher zu halten.

Bewährte Strategien zum Schutz vor Online-Betrug

Mit dem Aufkommen raffinierter Online-Betrügereien, Der Schutz Ihrer digitalen Präsenz war noch nie so wichtig. Durch einen proaktiven Sicherheitsansatz, Sie können Ihr Risiko, Opfer von Cyberkriminellen zu werden, deutlich reduzieren. Hier sind einige effektive Strategien, die Ihre Abwehr gegen Online-Betrug stärken sollen.

Die Rolle von Internet-Sicherheitssoftware bei der Betrugsprävention

Internet-Sicherheitssoftware spielt eine entscheidende Rolle bei der Abwehr der unzähligen Betrügereien, die im Internet kursieren. Diese Programme dienen als erste Verteidigungslinie, Schutz vor Malware, Phishing-Versuche, und verschiedene Formen der Cyber-Erpressung. Durch kontinuierliche Überwachung auf verdächtige Aktivitäten und Bedrohungen, Internet-Sicherheitslösungen helfen dabei, potenziell schädliche Inhalte zu identifizieren und zu blockieren, bevor sie Schaden anrichten können. Weiter, Sie stellen sicher, dass Ihre persönlichen Daten sicher bleiben, Schutz vor unbefugtem Zugriff und Datenmissbrauch.

Warum SpyHunter Ihr Verbündeter im Kampf gegen Betrüger ist

SpyHunter ist ein starker Verbündeter im Kampf gegen Betrüger. Entwickelt mit den neuesten Erkennungstechnologien, Es bietet Echtzeitschutz vor Malware, Ransomware, und Phishing-Versuche. SpyHunter ist intuitiv, Es ist sowohl für technisch versierte Benutzer als auch für diejenigen zugänglich, die neu in der Cyberabwehr sind. Die Datenbank mit Malware-Definitionen wird regelmäßig aktualisiert, Sicherstellung, dass auch die aktuellsten Bedrohungen erkannt und neutralisiert werden. Für alle, die ihre digitale Sicherheit stärken möchten, SpyHunter präsentiert eine umfassende Lösung.

Schutz Ihrer persönlichen Daten im Internet

Eine der wirksamsten Taktiken gegen Online-Betrug besteht darin, wachsam mit Ihren persönlichen Daten umzugehen.. Zu viel online teilen, vor allem in den sozialen Medien, können Betrügern unbeabsichtigt die Daten liefern, die sie benötigen, um Sie ins Visier zu nehmen. Um ein sicheres Online-Profil zu pflegen, Es ist wichtig,:

- Beschränken Sie die persönlichen Informationen, die Sie in sozialen Medien und auf anderen Online-Plattformen teilen.

- Überprüfen und passen Sie regelmäßig Ihre Datenschutzeinstellungen auf jeder Plattform an, um zu kontrollieren, wer Ihre Daten sehen kann..

- Seien Sie vorsichtig bei Phishing-Versuchen in Form von E-Mails oder Nachrichten, Versuchen, persönliche oder finanzielle Daten zu erlangen.

Durch diese Vorsichtsmaßnahmen können Sie die Wahrscheinlichkeit einer Gefährdung Ihrer Daten erheblich verringern.

Die Bedeutung regelmäßiger Software-Updates und sicherer Passwörter

Die Aktualisierung Ihrer Software und die Verwendung sicherer Passwörter sind wichtige Bestandteile einer starken Online-Sicherheitsstrategie. Regelmäßige Software-Updates führen nicht nur neue Funktionen ein, sondern beheben auch Schwachstellen, die Betrüger ausnutzen könnten. Außerdem, Komplexe Passwörter, die für jedes Konto einzigartig sind, können Cyberkriminellen den unbefugten Zugriff erheblich erschweren. Die Umsetzung dieser Praktiken ist der Schlüssel zum Schutz Ihrer digitalen Identität und Ihrer persönlichen Daten.

- Stellen Sie sicher, dass alle Ihre Geräte und Anwendungen regelmäßig auf die neuesten Versionen aktualisiert werden.

- Verwenden Sie sichere Passwörter, die Buchstaben kombinieren, Nummern, und Symbole, und erwägen Sie die Verwendung eines seriösen Passwort-Managers.

- Aktivieren Sie die Zwei-Faktor-Authentifizierung (2FA) sofern verfügbar für eine zusätzliche Sicherheitsebene.

Indem Sie diese Gewohnheiten in Ihre tägliche Online-Routine integrieren, Sie verbessern Ihre Abwehrmaßnahmen gegen die immer raffinierteren Betrügereien, die die digitale Sicherheit bedrohen.

Die Zukunft des Online-Betrugs

Mit fortschreitender Technologie, ebenso die Genialität von Online-Betrügereien. Das digitale Zeitalter hat ausgefeilte Bedrohungen hervorgebracht, die noch vor einem Jahrzehnt unvorstellbar waren, die Grenzen dessen erweitern, was wir tun müssen, um online sicher zu bleiben. Das Verständnis dieser sich entwickelnden Risiken ist der erste Schritt zum Schutz vor den raffinierten Taktiken der Cyberkriminellen.

Neue Betrugsmethoden vorhersehen

In einer immer vernetzteren Welt, Die Techniken der Betrüger werden von Tag zu Tag komplexer. Von Deepfake-Technologie bis hin zu ausgeklügelten Phishing-Schemata, die legitime Kommunikation von vertrauenswürdigen Institutionen imitieren, Diese Betrügereien passen sich ständig an. Zu den neuen Bedrohungen gehört auch der zunehmende Einsatz künstlicher Intelligenz durch Cyberkriminelle zur Automatisierung betrügerischer Nachrichten und Anrufe, Dadurch werden sie überzeugender und schwerer zu erkennen.

Um immer einen Schritt voraus zu sein, Einzelpersonen und Organisationen müssen wachsam bleiben, sich ständig über die neuesten Betrugsmethoden zu informieren. Dazu gehört, die Anzeichen von Phishing-E-Mails zu kennen, wie unerwartete Anfragen nach persönlichen Informationen oder Zahlungen und E-Mails mit schlechter Grammatik und Rechtschreibung. Zusätzlich, Wenn Sie sich über Neuigkeiten zu Datenschutzverletzungen auf dem Laufenden halten, können Sie auf potenzielle Bedrohungen im Zusammenhang mit Ihren persönlichen Daten aufmerksam gemacht werden.

Wie Technologie den Kampf gegen Betrug beeinflusst

Zum Glück, da sich Betrugstechniken weiterentwickelt haben, also haben wir die Werkzeuge, mit denen wir uns gegen sie verteidigen können. Antivirensoftware und persönliche Firewalls sind ausgefeilter als je zuvor, bietet nicht nur Schutz vor Malware, sondern auch Funktionen wie sicheres Surfen, E-Mail-Scannen, und sogar Heimnetzwerksicherheit. Diese Tools sind unerlässlich, um Bedrohungen zu identifizieren und zu blockieren, bevor sie Schaden anrichten können.

Künstliche Intelligenz und maschinelles Lernen spielen auch eine entscheidende Rolle bei der Erkennung betrügerischer Muster und dem Schutz vertraulicher Informationen. Beispielsweise, Banken und Finanzinstitute nutzen heute fortschrittliche Algorithmen, um ungewöhnliche Transaktionen in Echtzeit zu erkennen, zur Verhinderung von Finanzbetrug beitragen.

Auf individueller Ebene, mit komplexen, Einzigartige Passwörter für verschiedene Konten und die Aktivierung der Multi-Faktor-Authentifizierung, wo immer möglich, sorgen für zusätzliche Sicherheit. Ähnlich, Durch die Aktualisierung der Software können Sicherheitslücken geschlossen werden, und Vorsicht bei der Weitergabe von Informationen in sozialen Medien kann das Risiko eines Identitätsdiebstahls verringern.

Wenn es um die Bekämpfung von Online-Betrug geht, Proaktivität ist der Schlüssel. Die Installation seriöser Sicherheitssoftware wie SpyHunter bietet umfassenden Schutz vor Malware, Ransomware, und andere bösartige Bedrohungen. Seine Echtzeit-Scan-Funktionen können Bedrohungen identifizieren und neutralisieren, Gewährleistung einer sicheren Online-Erfahrung. Durch den Einsatz von Technologien zur Verbesserung der Cybersicherheit, Einzelpersonen und Unternehmen können ihre Anfälligkeit für Online-Betrug erheblich reduzieren.

Abschließend, Der Kampf gegen Online-Betrug geht weiter, Bedrohungen und Abwehrmaßnahmen entwickeln sich rasch. Indem Sie informiert bleiben, mit den richtigen Werkzeugen, und gute Cyber-Hygiene praktizieren, Wir können uns vor den listigen Tricks der Cyberkriminellen schützen und die Vorteile der digitalen Welt beruhigt genießen.

- Fenster

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft Edge-

- Safari

- Internet Explorer

- Stop-Popups stoppen

How to Remove Online Scam from Windows.

Schritt 1: Scan for Online Scam with SpyHunter Anti-Malware Tool

Schritt 2: Starten Sie Ihren PC im abgesicherten Modus

Schritt 3: Uninstall Online Scam and related software from Windows

Deinstallationsschritte für Windows 11

Deinstallationsschritte für Windows 10 und ältere Versionen

Hier ist ein Verfahren, in wenigen einfachen Schritten der in der Lage sein sollte, die meisten Programme deinstallieren. Egal ob Sie mit Windows arbeiten 10, 8, 7, Vista oder XP, diese Schritte werden den Job zu erledigen. Ziehen Sie das Programm oder den entsprechenden Ordner in den Papierkorb kann eine sehr schlechte Entscheidung. Wenn Sie das tun, Bits und Stücke des Programms zurückbleiben, und das kann zu instabilen Arbeit von Ihrem PC führen, Fehler mit den Dateitypzuordnungen und anderen unangenehmen Tätigkeiten. Der richtige Weg, um ein Programm von Ihrem Computer zu erhalten, ist es zu deinstallieren. Um das zu tun:

Folgen Sie den Anweisungen oben und Sie werden erfolgreich die meisten Programme deinstallieren.

Folgen Sie den Anweisungen oben und Sie werden erfolgreich die meisten Programme deinstallieren.

Schritt 4: Bereinigen Sie alle Register, Created by Online Scam on Your PC.

Die in der Regel gezielt Register von Windows-Rechnern sind die folgenden:

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion Run

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion RunOnce

Sie können auf sie zugreifen, indem Sie den Windows-Registrierungs-Editor und löschen Sie alle Werte öffnen, created by Online Scam there. Dies kann passieren, darunter indem Sie die Schritte:

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Video Removal Guide for Online Scam (Fenster).

Get rid of Online Scam from Mac OS X.

Schritt 1: Uninstall Online Scam and remove related files and objects

Ihr Mac zeigt Ihnen dann eine Liste der Elemente, die automatisch gestartet werden, wenn Sie sich einloggen. Look for any suspicious apps identical or similar to Online Scam. Überprüfen Sie die App, die Sie vom Laufen automatisch beenden möchten und wählen Sie dann auf der Minus ("-") Symbol, um es zu verstecken.

- Gehe zu Finder.

- In der Suchleiste den Namen der Anwendung, die Sie entfernen möchten,.

- Oberhalb der Suchleiste ändern, um die zwei Drop-Down-Menüs "Systemdateien" und "Sind inklusive" so dass Sie alle Dateien im Zusammenhang mit der Anwendung sehen können, das Sie entfernen möchten. Beachten Sie, dass einige der Dateien nicht in der App in Beziehung gesetzt werden kann, so sehr vorsichtig sein, welche Dateien Sie löschen.

- Wenn alle Dateien sind verwandte, halte das ⌘ + A Tasten, um sie auszuwählen und fahren sie dann zu "Müll".

In case you cannot remove Online Scam via Schritt 1 über:

Für den Fall, können Sie nicht die Virus-Dateien und Objekten in Ihren Anwendungen oder an anderen Orten finden wir oben gezeigt haben, Sie können in den Bibliotheken Ihres Mac für sie manuell suchen. Doch bevor dies zu tun, bitte den Disclaimer unten lesen:

Sie können den gleichen Vorgang mit den folgenden anderen wiederholen Bibliothek Verzeichnisse:

→ ~ / Library / Launchagents

/Library / LaunchDaemons

Spitze: ~ ist es absichtlich, denn es führt mehr LaunchAgents- zu.

Schritt 2: Scan for and remove Online Scam files from your Mac

When you are facing problems on your Mac as a result of unwanted scripts and programs such as Online Scam, der empfohlene Weg, um die Bedrohung zu beseitigen ist durch ein Anti-Malware-Programm. SpyHunter für Mac bietet erweiterte Sicherheitsfunktionen sowie andere Module, die die Sicherheit Ihres Mac verbessern und ihn in Zukunft schützen.

Video Removal Guide for Online Scam (Mac)

Remove Online Scam from Google Chrome.

Schritt 1: Starten Sie Google Chrome und öffnen Sie das Drop-Menü

Schritt 2: Bewegen Sie den Mauszeiger über "Werkzeuge" und dann aus dem erweiterten Menü wählen "Extensions"

Schritt 3: Aus der geöffneten "Extensions" Menü suchen Sie die unerwünschte Erweiterung und klicken Sie auf den "Entfernen" Taste.

Schritt 4: Nach der Erweiterung wird entfernt, Neustart von Google Chrome durch Schließen sie aus dem roten "X" Schaltfläche in der oberen rechten Ecke und starten Sie es erneut.

Erase Online Scam from Mozilla Firefox.

Schritt 1: Starten Sie Mozilla Firefox. Öffnen Sie das Menü Fenster:

Schritt 2: Wählen Sie das "Add-ons" Symbol aus dem Menü.

Schritt 3: Wählen Sie die unerwünschte Erweiterung und klicken Sie auf "Entfernen"

Schritt 4: Nach der Erweiterung wird entfernt, Neustart Mozilla Firefox durch Schließen sie aus dem roten "X" Schaltfläche in der oberen rechten Ecke und starten Sie es erneut.

Uninstall Online Scam from Microsoft Edge.

Schritt 1: Starten Sie den Edge-Browser.

Schritt 2: Öffnen Sie das Drop-Menü, indem Sie auf das Symbol in der oberen rechten Ecke klicken.

Schritt 3: Wählen Sie im Dropdown-Menü wählen "Extensions".

Schritt 4: Wählen Sie die mutmaßlich bösartige Erweiterung aus, die Sie entfernen möchten, und klicken Sie dann auf das Zahnradsymbol.

Schritt 5: Entfernen Sie die schädliche Erweiterung, indem Sie nach unten scrollen und dann auf Deinstallieren klicken.

Remove Online Scam from Safari

Schritt 1: Starten Sie die Safari-App.

Schritt 2: Nachdem Sie den Mauszeiger an den oberen Rand des Bildschirms schweben, Klicken Sie auf den Safari-Text, um das Dropdown-Menü zu öffnen.

Schritt 3: Wählen Sie im Menü, klicke auf "Einstellungen".

Schritt 4: Danach, Wählen Sie die Registerkarte Erweiterungen.

Schritt 5: Klicken Sie einmal auf die Erweiterung, die Sie entfernen möchten.

Schritt 6: Klicken Sie auf 'Deinstallieren'.

Ein Popup-Fenster erscheint, die um Bestätigung zur Deinstallation die Erweiterung. Wählen 'Deinstallieren' wieder, and the Online Scam will be removed.

Eliminate Online Scam from Internet Explorer.

Schritt 1: Starten Sie Internet Explorer.

Schritt 2: Klicken Sie auf das Zahnradsymbol mit der Bezeichnung "Extras", um das Dropdown-Menü zu öffnen, und wählen Sie "Add-ons verwalten".

Schritt 3: Im Fenster 'Add-ons verwalten'.

Schritt 4: Wählen Sie die Erweiterung aus, die Sie entfernen möchten, und klicken Sie dann auf "Deaktivieren".. Ein Pop-up-Fenster wird angezeigt, Ihnen mitzuteilen, dass Sie die ausgewählte Erweiterung sind zu deaktivieren, und einige weitere Add-ons kann auch deaktiviert werden. Lassen Sie alle Felder überprüft, und klicken Sie auf 'Deaktivieren'.

Schritt 5: Nachdem die unerwünschte Verlängerung wurde entfernt, Starten Sie den Internet Explorer neu, indem Sie ihn über die rote Schaltfläche "X" in der oberen rechten Ecke schließen und erneut starten.

Entfernen Sie Push-Benachrichtigungen aus Ihren Browsern

Deaktivieren Sie Push-Benachrichtigungen von Google Chrome

So deaktivieren Sie Push-Benachrichtigungen im Google Chrome-Browser, folgen Sie bitte den nachstehenden Schritten:

Schritt 1: Gehe zu Einstellungen in Chrome.

Schritt 2: In den Einstellungen, wählen "Erweiterte Einstellungen":

Schritt 3: Klicken "Inhaltseinstellungen":

Schritt 4: Öffnen Sie “Benachrichtigungen":

Schritt 5: Klicken Sie auf die drei Punkte und wählen Sie Blockieren, Ändern oder Löschen Optionen:

Entfernen Sie Push-Benachrichtigungen in Firefox

Schritt 1: Gehen Sie zu Firefox-Optionen.

Schritt 2: Gehe zu den Einstellungen", Geben Sie "Benachrichtigungen" in die Suchleiste ein und klicken Sie auf "Einstellungen":

Schritt 3: Klicken Sie auf einer Site, auf der Benachrichtigungen gelöscht werden sollen, auf "Entfernen" und dann auf "Änderungen speichern".

Beenden Sie Push-Benachrichtigungen in Opera

Schritt 1: In der Oper, Presse ALT + P um zu Einstellungen zu gehen.

Schritt 2: In Einstellung suchen, Geben Sie "Inhalt" ein, um zu den Inhaltseinstellungen zu gelangen.

Schritt 3: Benachrichtigungen öffnen:

Schritt 4: Machen Sie dasselbe wie bei Google Chrome (unten erklärt):

Beseitigen Sie Push-Benachrichtigungen auf Safari

Schritt 1: Öffnen Sie die Safari-Einstellungen.

Schritt 2: Wählen Sie die Domain aus, von der Sie Push-Popups möchten, und wechseln Sie zu "Verweigern" von "ermöglichen".

Online Scam-FAQ

What Is Online Scam?

The Online Scam threat is adware or Browser Redirect Virus.

Es kann Ihren Computer erheblich verlangsamen und Werbung anzeigen. Die Hauptidee ist, dass Ihre Informationen wahrscheinlich gestohlen werden oder mehr Anzeigen auf Ihrem Gerät erscheinen.

Die Entwickler solcher unerwünschten Apps arbeiten mit Pay-per-Click-Schemata, um Ihren Computer dazu zu bringen, riskante oder verschiedene Arten von Websites zu besuchen, mit denen sie möglicherweise Geld verdienen. Aus diesem Grund ist es ihnen egal, welche Arten von Websites in den Anzeigen angezeigt werden. Dies macht ihre unerwünschte Software indirekt riskant für Ihr Betriebssystem.

What Are the Symptoms of Online Scam?

Es gibt verschiedene Symptome, nach denen gesucht werden muss, wenn diese bestimmte Bedrohung und auch unerwünschte Apps im Allgemeinen aktiv sind:

Symptom #1: Ihr Computer kann langsam werden und allgemein eine schlechte Leistung aufweisen.

Symptom #2: Sie haben Symbolleisten, Add-Ons oder Erweiterungen in Ihren Webbrowsern, an die Sie sich nicht erinnern können.

Symptom #3: Sie sehen alle Arten von Anzeigen, wie werbefinanzierte Suchergebnisse, Popups und Weiterleitungen werden zufällig angezeigt.

Symptom #4: Auf Ihrem Mac installierte Apps werden automatisch ausgeführt und Sie können sich nicht erinnern, sie installiert zu haben.

Symptom #5: In Ihrem Task-Manager werden verdächtige Prozesse ausgeführt.

Wenn Sie eines oder mehrere dieser Symptome sehen, Dann empfehlen Sicherheitsexperten, Ihren Computer auf Viren zu überprüfen.

Welche Arten von unerwünschten Programmen gibt es??

Laut den meisten Malware-Forschern und Cyber-Sicherheitsexperten, Die Bedrohungen, die derzeit Ihr Gerät beeinträchtigen können, können sein betrügerische Antivirensoftware, Adware, Browser-Hijacker, Clicker, gefälschte Optimierer und alle Formen von PUPs.

Was tun, wenn ich eine habe "Virus" like Online Scam?

Mit wenigen einfachen Aktionen. Zuallererst, Befolgen Sie unbedingt diese Schritte:

Schritt 1: Finden Sie einen sicheren Computer und verbinden Sie es mit einem anderen Netzwerk, nicht der, mit dem Ihr Mac infiziert war.

Schritt 2: Ändern Sie alle Ihre Passwörter, ausgehend von Ihren E-Mail-Passwörtern.

Schritt 3: Aktivieren Zwei-Faktor-Authentifizierung zum Schutz Ihrer wichtigen Konten.

Schritt 4: Rufen Sie Ihre Bank an Ändern Sie Ihre Kreditkartendaten (Geheim Code, usw.) wenn Sie Ihre Kreditkarte für Online-Einkäufe gespeichert oder mit Ihrer Karte Online-Aktivitäten durchgeführt haben.

Schritt 5: Stellen Sie sicher, dass Rufen Sie Ihren ISP an (Internetprovider oder -anbieter) und bitten Sie sie, Ihre IP-Adresse zu ändern.

Schritt 6: Ändere dein WLAN Passwort.

Schritt 7: (Fakultativ): Stellen Sie sicher, dass Sie alle mit Ihrem Netzwerk verbundenen Geräte auf Viren prüfen und diese Schritte wiederholen, wenn sie betroffen sind.

Schritt 8: Installieren Sie Anti-Malware Software mit Echtzeitschutz auf jedem Gerät, das Sie haben.

Schritt 9: Versuchen Sie, keine Software von Websites herunterzuladen, von denen Sie nichts wissen, und halten Sie sich von diesen fern Websites mit geringer Reputation im allgemeinen.

Wenn Sie diese Empfehlungen befolgen, Ihr Netzwerk und alle Geräte werden erheblich sicherer gegen Bedrohungen oder informationsinvasive Software und auch in Zukunft virenfrei und geschützt.

How Does Online Scam Work?

Einmal installiert, Online Scam can Daten sammeln Verwendung Tracker. Bei diesen Daten handelt es sich um Ihre Surfgewohnheiten, B. die von Ihnen besuchten Websites und die von Ihnen verwendeten Suchbegriffe. Sie werden dann verwendet, um Sie gezielt mit Werbung anzusprechen oder Ihre Informationen an Dritte zu verkaufen.

Online Scam can also Laden Sie andere Schadsoftware auf Ihren Computer herunter, wie Viren und Spyware, Dies kann dazu verwendet werden, Ihre persönlichen Daten zu stehlen und riskante Werbung anzuzeigen, die möglicherweise auf Virenseiten oder Betrug weiterleiten.

Is Online Scam Malware?

Die Wahrheit ist, dass Welpen (Adware, Browser-Hijacker) sind keine Viren, kann aber genauso gefährlich sein da sie Ihnen möglicherweise Malware-Websites und Betrugsseiten anzeigen und Sie dorthin weiterleiten.

Viele Sicherheitsexperten klassifizieren potenziell unerwünschte Programme als Malware. Dies liegt an den unerwünschten Effekten, die PUPs verursachen können, B. das Anzeigen störender Werbung und das Sammeln von Benutzerdaten ohne das Wissen oder die Zustimmung des Benutzers.

About the Online Scam Research

Die Inhalte, die wir auf SensorsTechForum.com veröffentlichen, this Online Scam how-to removal guide included, ist das Ergebnis umfangreicher Recherchen, harte Arbeit und die Hingabe unseres Teams, Ihnen zu helfen, das Spezifische zu entfernen, Adware-bezogenes Problem, und stellen Sie Ihren Browser und Ihr Computersystem wieder her.

How did we conduct the research on Online Scam?

Bitte beachten Sie, dass unsere Forschung auf unabhängigen Untersuchungen basiert. Wir stehen in Kontakt mit unabhängigen Sicherheitsforschern, Dank dessen erhalten wir täglich Updates über die neueste Malware, Adware, und Browser-Hijacker-Definitionen.

Weiter, the research behind the Online Scam threat is backed with Virustotal.

Um diese Online-Bedrohung besser zu verstehen, Bitte lesen Sie die folgenden Artikel, die sachkundige Details bieten.

Diese Informationen waren sehr hilfreich, vielen Dank..