Was ist Malware?

Malware, ein Begriff, der aus der Kombination von 'böswilligen’ und „Software“, stellt eine breite Palette von Cyber-Bedrohungen dar, die darauf abzielen, Computer und Netzwerke zu schädigen oder auszunutzen.

Angesichts seiner Natur, Malware stellt eine erhebliche Herausforderung für die digitale Sicherheit dar, die Einzelpersonen und Organisationen gleichermaßen betreffen. Um Malware zu erkennen, muss man verstehen, dass es sich nicht um eine Malware handelt, sondern viele verschiedene Arten von Bedrohungen, jeder mit seiner eigenen Methode der Invasion und Schadenszufügung.

Schnelle Details

| Name | Malware |

| Art | Malware (Computer Virus, Trojan, Ransomware, Adware) |

| Entfernungszeit | Um 15 Minuten, um das System zu scannen und Bedrohungen zu erkennen |

| Removal Tool |

Überprüfen Sie, ob Ihr System von Malware betroffen ist

Herunterladen

Malware Removal Tool

|

Moderne Malware-Typen

Heutzutage, Malware stellt eine der größten Cyberbedrohungen dar. Von den einfachen Viren des frühen digitalen Zeitalters bis zum komplexe Ransomware-Angriffe, die wir heute sehen, Malware hat sich weiterentwickelt. Es nutzt nun ausgefeilte Techniken, um Systeme zu infiltrieren, oft ohne das Wissen des Benutzers. Diese Entwicklung wurde durch die Ausbreitung des digitalen Zeitalters vorangetrieben., wo die Verbreitung von IoT-Geräten, Cloud Computing, und eine ständig zunehmende Online-Präsenz haben Cyberkriminellen einen fruchtbaren Boden geboten.

Die moderne Definition von Malware geht über eine einfache Schadsoftware hinaus. Es umfasst jetzt eine Vielzahl von Bedrohungen wie Viren, Würmer, Trojaner-Viren, Spyware, Adware, und Ransomware. Jede Variante hat eine einzigartige Angriffsmethode. Beispielsweise, Viren hängen sich an saubere Dateien an und beschädigen Systeme, während Ransomware Dateien sperrt oder verschlüsselt, ein Lösegeld für ihre Freilassung fordern. Spyware überwacht heimlich Benutzeraktionen, um vertrauliche Informationen zu sammeln, zeigt die Vielfalt der Funktionsweise dieser Bedrohungen.

Trotz der Vielfältigkeit von Malware, Die Endziele bleiben konsistent: stehlen, beschädigen, oder zu stören. Cyberkriminelle verbreiten Malware durch raffinierte Methoden wie E-Mail-Anhänge, betrügerische Links, oder über manipulierte Websites. Einmal in einem System, Malware kann ihre schädlichen Prozesse ausführen, vom heimlichen Datendiebstahl bis zur offenen Übernahme von Systemressourcen. Im Kampf gegen Malware steht viel auf dem Spiel, da das Schadenspotenzial vom Diebstahl persönlicher Daten bis zur Schädigung großer Organisationen reicht’ Geschäftstätigkeit.

Um diese Bedrohung zu bekämpfen, bedarf es mehr als nur Bewusstsein; es erfordert den Einsatz anspruchsvoller Sicherheitslösungen wie SpyHunter. SpyHunter wurde entwickelt, um Schutz vor der Vielzahl von Malware-Varianten zu bieten, die im digitalen Schatten lauern.

So können sich die verschiedenen Malware-Typen auf Ihren Computer und Ihre Privatsphäre auswirken

Malware umfasst verschiedene Formen schädlicher Software, die darauf abzielt,, Schaden, oder Computer und Computersysteme deaktivieren. Die Auswirkungen auf Ihren Computer und Ihre Privatsphäre können von leicht ärgerlich bis katastrophal zerstörerisch reichen.. Das Verständnis dieser Auswirkungen ist entscheidend, um die Bedeutung proaktiver Maßnahmen in der Cybersicherheit zu erkennen.

Die unmittelbaren Auswirkungen von Malware-Infektionen

Der Moment, in dem Malware auf Ihr Gerät gelangt, es beginnt seine Aufgabe, die je nach Art und Absicht des Erstellers variieren können. Hier sind häufige unmittelbare Auswirkungen:

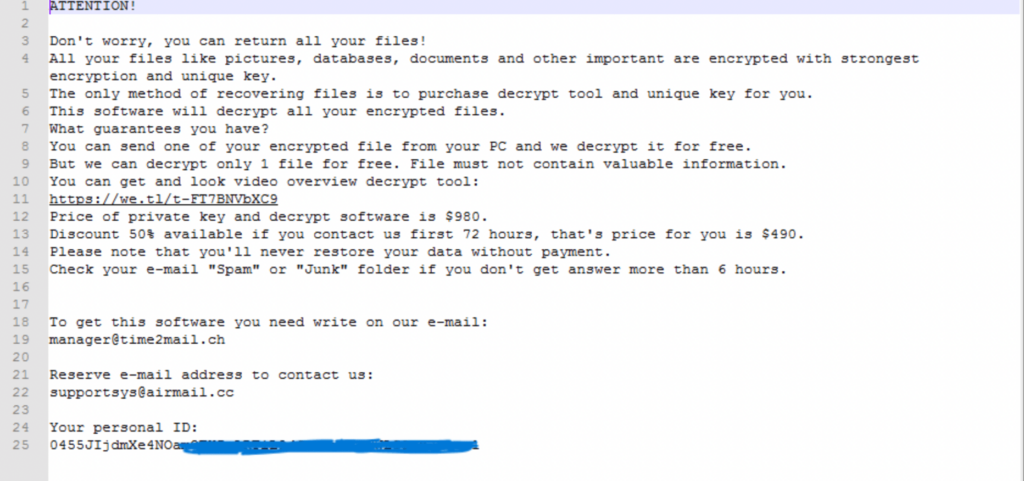

- Datenverlust: Malware wie Ransomware kann Sie aus Ihren eigenen Dateien aussperren oder diese sogar vollständig löschen, was zu erheblichem Datenverlust führt.

- Verminderte Leistung: Viele Arten von Malware verbrauchen Systemressourcen, Dies führt zu spürbaren Leistungseinbußen und einer Verlangsamung der Reaktionsfähigkeit Ihres Geräts.

- Unautorisierter Zugriff: Einige Malware-Varianten dienen Cyberkriminellen als Einfallstor, Gewähren Sie ihnen unbefugten Zugriff auf Ihren Computer und Ihre persönlichen Daten.

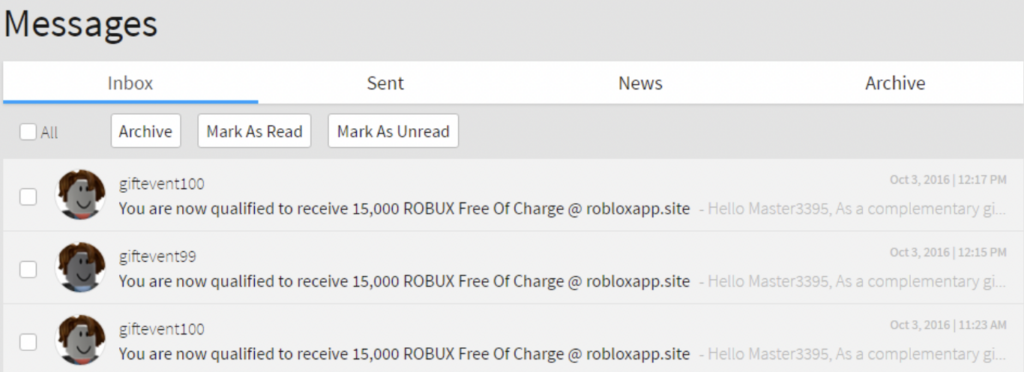

- Werbe-Popups und Weiterleitungen: Adware kann Ihren Computer mit unerwünschter Werbung überschwemmen, Ihr Surferlebnis erheblich beeinträchtigen.

Diese unmittelbaren Auswirkungen stören nicht nur die täglichen Aktivitäten, sondern setzen die Benutzer auch weiteren Sicherheitsrisiken aus.

Langfristige Folgen der Missachtung von Malware

Wenn Malware-Infektionen nicht schnell behoben werden, kann dies langfristige Folgen haben, die weit über die anfänglichen Unannehmlichkeiten hinausgehen.:

- Schwerwiegender Datenmissbrauch: Im Laufe der Zeit, Malware kann vertraulichere Informationen stehlen, Dies kann zu Identitätsdiebstahl und Finanzbetrug führen, der Ihren Ruf schädigen und dauerhafte finanzielle Auswirkungen haben kann.

- Kompromittierte persönliche und berufliche Informationen: Malware kann auf persönliche E-Mails zugreifen, Unterlagen, und sogar arbeitsbezogene Informationen, die für Spionage oder Erpressung missbraucht werden könnten.

- Systeminstabilität: Anhaltende Malware-Aktivität kann zu Systeminstabilität führen, häufige Abstürze, und eventueller Hardwarefehler, die kostspielige Reparaturen oder Ersetzungen erfordern.

- Netzwerkausbreitung: Bestimmte Malware-Typen, wie Würmer, sind für die Verbreitung über Netzwerke konzipiert, und gefährdet möglicherweise nicht nur Ihr eigenes Gerät, sondern auch das Ihrer Familie, Freunde, oder Kollegen.

Die langfristigen Folgen unterstreichen die Bedeutung nicht nur reaktiver, sondern auch proaktiver Maßnahmen zum Schutz vor Malware. Die Nutzung umfassender Sicherheitslösungen wie SpyHunter kann erheblichen Schutz bieten. SpyHunter überwacht und entfernt aktiv Malware, Schutz der Leistung Ihres Computers und Ihrer Privatsphäre vor der allgegenwärtigen Bedrohung durch Schadsoftware.

Um die unmittelbaren Auswirkungen von Malware-Infektionen zu bewältigen und die langfristigen Folgen zu verhindern, ist eine Kombination aus Wachsamkeit erforderlich., Bildung, und die richtigen Werkzeuge. Durch das Verständnis der Risiken und die Umsetzung von Sicherheitsmaßnahmen, Einzelpersonen und Organisationen können ihre Gefährdung durch die schädlichen Auswirkungen von Malware erheblich reduzieren.

Malware-Typen, die Sie kennen sollten

Malware umfasst eine Vielzahl von Cyberbedrohungen, darunter Viren, Würmer, Spyware, und vieles mehr. Jeder Typ hat einzigartige Eigenschaften und Auswirkungen auf die infizierten Geräte. Das Verständnis dieser Unterschiede ist für den Schutz Ihres digitalen Raums von entscheidender Bedeutung.

Obwohl jede Malware darauf ausgelegt ist, Schaden anzurichten und zu stören, Die Art und Weise, wie sie in Systeme eindringen und diese beschädigen, kann sehr unterschiedlich sein. Lassen Sie uns einige der häufigsten und bedrohlichsten Typen untersuchen.

Viren: Die älteste Form von Malware

Viren sind berüchtigt für ihre Fähigkeit, sich an legitime Programme anzuhängen und sich zu replizieren. Sie verbreiten sich durch die Ausführung infizierter Software, Dabei werden häufig Dateien oder Systeme beschädigt. Trotz Fortschritten in der Sicherheit, Viren bleiben aufgrund ihrer zunehmenden Komplexität eine anhaltende Bedrohung.

Würmer: Selbstreplizierende Bedrohungen

Würmer verbreiten sich über Netzwerke, ohne dass eine Hostdatei erforderlich ist, Ausnutzen von Schwachstellen, um Geräte zu infizieren. Ihre selbstreplizierende Natur ermöglicht ihnen eine schnelle Verbreitung, verursacht weitreichende Schäden an Netzwerken und Geräten. Der Schlüssel zur Bekämpfung von Würmern besteht in der Aufrechterhaltung aktueller Systeme und der Verwendung zuverlässiger Sicherheitssoftware wie SpyHunter, um diese Bedrohungen zu erkennen und zu entfernen.

Spyware: Stille Überwachung Ihrer Aktivitäten

Spyware operiert im Verborgenen, Sammeln von Daten ohne das Wissen des Benutzers. Von Tastenanschlägen bis zu Surfgewohnheiten, Es kann sensible persönliche und finanzielle Informationen Cyberkriminellen zugänglich machen. Regelmäßige Systemscans mit vertrauenswürdigen Sicherheitslösungen sind für die Identifizierung und Entfernung von Spyware unerlässlich.

Ransomware: Das wachsende Online-Erpressungssystem

Ransomware sperrt oder verschlüsselt Opfer’ Dateien, fordern eine Zahlung für ihre Freilassung. Es ist zu einer erheblichen Bedrohung für Einzelpersonen und Organisationen geworden, Betonung der Notwendigkeit robuster Backup-Strategien und der Verwendung von Sicherheitssoftware wie SpyHunter zur Früherkennung und Prävention.

Adware: Ärgernis oder Bedrohung?

Adware scheint weniger schädlich zu sein, da sie häufig nur unerwünschte Werbung anzeigt.. Jedoch, Es kann Systeme verlangsamen und manchmal als Einfallstor für noch mehr Schadsoftware dienen.. Durch die Gewährleistung starker Sicherheitseinstellungen Ihres Computers können Sie die Risiken durch Adware verringern..

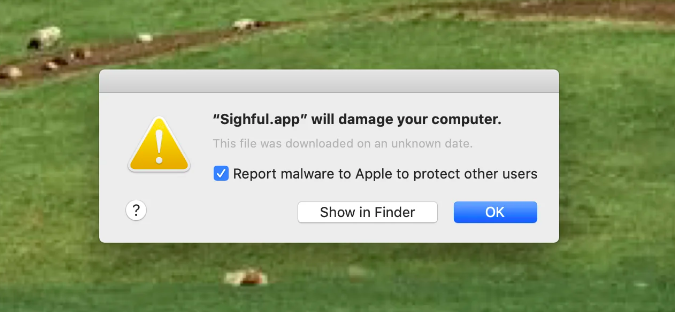

Trojaner: Die betrügerischen Mörder

Trojaner tarnen sich als legitime Software, um Geräte zu infiltrieren. Einmal im Inneren, Sie können böswillige Aktionen ausführen, vom Diebstahl von Daten bis zur Installation anderer Malware. Wachsamkeit beim Herunterladen von Software nur aus seriösen Quellen und der Einsatz umfassender Sicherheitstools sind wichtige Schutzmaßnahmen gegen Trojaner.

Rootkits: Tief verborgene Bedrohungen

Rootkits nisten sich tief im Betriebssystem eines Computers ein, Angreifern die Kontrolle über das betroffene Gerät geben, ohne dass es erkannt wird. Das Erkennen und Entfernen von Rootkits erfordert spezielle Tools und ein tiefes Verständnis der Funktionsweise des Systems. Verwendung einer Sicherheitslösung wie SpyHunter, bekannt für seine Rootkit-Erkennungsfunktionen, ist ratsam, um mit diesen komplexen Bedrohungen umzugehen.

Das Verständnis der Merkmale und Verhaltensweisen dieser Malware-Typen ist der erste Schritt zur Sicherung Ihrer Geräte. Regelmäßige Updates, vorsichtiges Online-Verhalten, und eine zuverlässige Sicherheitslösung wie SpyHunter sind Ihre beste Verteidigung gegen die vielfältigen Bedrohungen durch Malware in der heutigen digitalen Umgebung.

Anzeichen dafür, dass Ihr Gerät möglicherweise mit Malware infiziert ist

Das Erkennen der frühen Anzeichen einer Malware-Infektion kann Sie vor potenziellem Datenverlust und Eingriffen in die Privatsphäre bewahren. Wenn sich Malware auf Ihr Gerät einschleicht, Es kann sich durch verschiedene Indikatoren manifestieren. Wenn Sie auf diese Zeichen achten, können Sie rechtzeitig Maßnahmen ergreifen, möglicherweise durch den Einsatz von Lösungen wie SpyHunter zur Erkennung und Entfernung von Malware.

Ungewöhnliche Aktivitäten, die auf eine Malware-Infektion hinweisen

Malware-Infektionen offenbaren sich oft durch merkwürdiges oder unerwartetes Geräteverhalten. Die Aufmerksamkeit auf diese Symptome kann Ihre erste Verteidigungslinie gegen weitere Schäden sein.

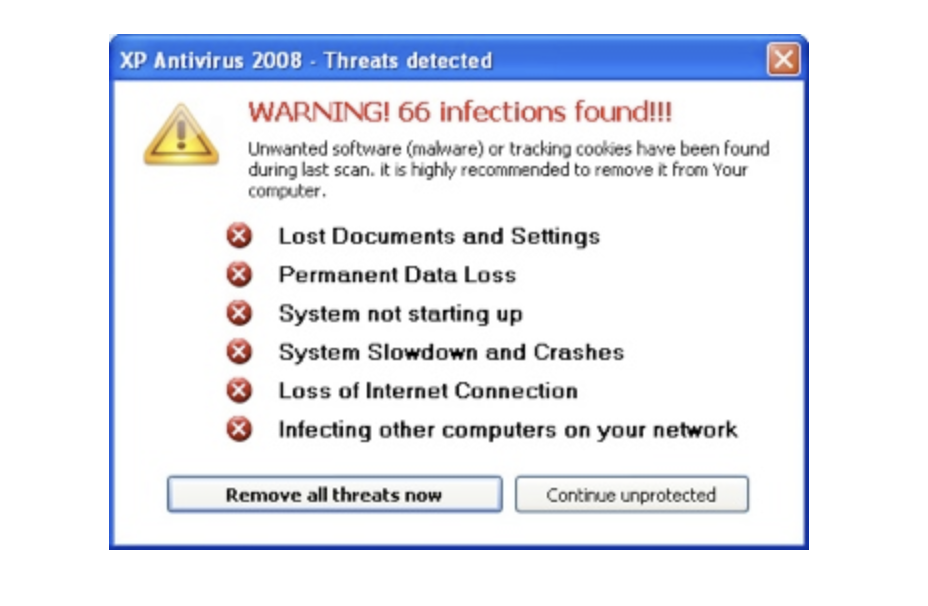

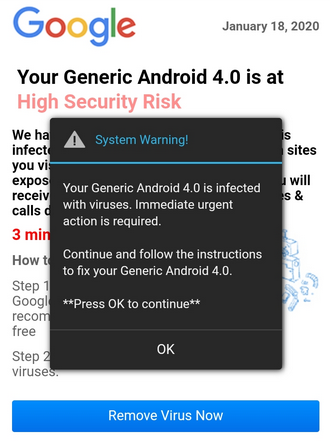

Unerwartete Anzeigen und Popups

Eines der auffälligsten Anzeichen einer Malware-Infektion ist das plötzliche Erscheinen von Anzeigen und Popup-Fenstern, insbesondere solche, die ohne Interaktion mit einem Webbrowser erscheinen. Diese unerwünschten Eindringlinge können nicht nur Ihre Computererfahrung stören, sondern bergen auch das Risiko weiterer Malware-Infektionen, wenn sie angeklickt werden. Zufällige oder unangemessene Popup-Fenster können auf Adware hinweisen, eine Art von Malware, die dazu dient, Werbeinhalte ohne Ihre Zustimmung anzuzeigen oder herunterzuladen.

Erhebliche Verlangsamungen und Abstürze

Wenn Ihr Computer oder Gerät ungewöhnlich langsam wird, oder wenn Anwendungen ohne ersichtlichen Grund häufiger abstürzen, Es könnte ein Symptom für Malware sein. Malware kann die Ressourcen Ihres Geräts verbrauchen, Dies führt zu Leistungseinbußen und Systeminstabilität. Diese Verlangsamung ist insbesondere dann spürbar, wenn das Gerät zuvor mit optimaler Geschwindigkeit lief und es bei normalem Betrieb plötzlich zu Verzögerungen kommt oder abstürzt.. Routineaufgaben wie das Öffnen von Dateien, im Internet surfen, oder das Starten Ihres Geräts wird mühsam und zeitaufwändig.

Verdächtige Festplattenaktivität

Eine ungewöhnlich hohe Festplattenaktivität, wie häufige, unerklärliche Surrgeräusche oder übermäßiges Blinken der Festplattenleuchte, wenn das Gerät nicht für datenintensive Aufgaben verwendet wird, kann auf eine Malware-Infektion hinweisen. Dieses Verhalten könnte darauf hinweisen, dass Malware im Hintergrund aktiv Aufgaben ausführt, modifizieren, Verschlüsselung, oder die Übermittlung von Daten ohne Ihr Wissen. In diesen Fällen, Es ist wichtig, Ihr System mit einem zuverlässigen Sicherheitstool wie SpyHunter zu scannen, um die Malware-Bedrohung zu identifizieren und zu beseitigen.

Wenn Sie auf diese Anzeichen achten und sofort Maßnahmen ergreifen, können Sie die Eskalation von Malware-Bedrohungen verhindern.. Einsatz moderner Sicherheitstools, die Echtzeitschutz bieten, wie SpyHunter, ist ein proaktiver Schritt zum Schutz Ihres Geräts vor den heute weit verbreiteten Arten hochentwickelter Malware.

Die Reise der Malware: So findet es den Weg zu Ihrem Gerät

Jeden Tag, unzählige Geräte sind dem Risiko einer Infektion durch Schadsoftware ausgesetzt, allgemein bekannt als Malware. Um Ihr digitales Leben zu schützen, müssen Sie verstehen, wie Malware in Systeme eindringt. Diese Reise in Ihr Gerät beginnt normalerweise mit scheinbar harmlosen Interaktionen, hinter denen sich ein dunklerer Zweck verbirgt.

Gängige Techniken, mit denen Hacker Malware verbreiten

Zum Schutz Ihrer Geräte, Es ist wichtig, die gängigen Techniken zu kennen, mit denen Hacker Malware verbreiten. Bewusstsein ist der erste Schritt zum Schutz.

Phishing-Attacken: Die Verlockung betrügerischer E-Mails

Phishing-Attacken sind eine gängige Methode, mit der Cyberkriminelle Malware verbreiten. Diese betrügerischen E-Mails tarnen sich als legitime Korrespondenz von vertrauenswürdigen Stellen, Empfänger dazu verleiten, schädliche Anhänge zu öffnen oder auf bösartige Links zu klicken. Die Einfachheit dieser Taktik, kombiniert mit der raffinierten Verkleidung, macht es gefährlich wirksam. Für diejenigen, die sich fragen, wie sie diese Angriffe abwehren können, Die Antwort liegt in Wachsamkeit und der Verwendung seriöser Sicherheitssoftware, wie SpyHunter, die in E-Mails lauernde Bedrohungen erkennen und eindämmen können.

Malvertising: Wenn Werbung bösartig wird

Ein weiteres unerwartetes Vehikel für Malware ist Malvertising, eine Mischung aus Malware und Werbung. Hier, Gesetzesbrecher nutzen Online-Werbenetzwerke, um bösartige Werbung auf legitimen Websites einzuschleusen. Nichtsahnende Benutzer, die auf diese Anzeigen klicken, können versehentlich Malware auf ihre Geräte herunterladen.. Um sich vor solchen Bedrohungen zu schützen, müssen Sie Ihren Browser und seine Erweiterungen auf dem neuesten Stand halten und robuste Sicherheitslösungen einsetzen, die bösartige Anzeigen und Websites blockieren können., Dadurch bleibt Ihr Surfen sicher.

Drive-by-Downloads: Unerwünschte Belastungen beim Surfen

Drive-by-Downloads treten auf, wenn der Besuch einer Website zum automatischen Download von Malware führt, ohne jegliche Interaktion des Benutzers außer der Navigation zur infizierten Seite. Angreifer nutzen Sicherheitslücken in Browsern aus, Plugins, und Software zur Ausführung dieser Downloads, Daher ist es wichtig, die gesamte Software mit den neuesten Sicherheitspatches zu aktualisieren. Implementierung einer mehrschichtigen Verteidigungsstrategie, die den Einsatz umfassender Sicherheitstools umfasst, wie SpyHunter, kann das Risiko solcher heimlichen Infektionen erheblich reduzieren, indem es Echtzeitschutz vor neu auftretenden Bedrohungen bietet.

Tools und Techniken zum Erkennen von Schadsoftware

Um Malware zu erkennen, sind ein wachsames Auge und die richtigen Tools erforderlich.. Anti-Malware-Lösungen spielen eine entscheidende Rolle bei der Erkennung und Neutralisierung von Bedrohungen, bevor diese eskalieren. Diese Lösungen sollten regelmäßig aktualisiert werden, um die neuesten Malware-Signaturen zu erkennen und heuristische Analysen zur Erkennung neuartiger Bedrohungen zu nutzen.. Außerdem, Verstehen der häufigsten Anzeichen einer Malware-Infektion – wie Systemverlangsamungen, unerwartete Popups, und unbefugte Änderungen an den Systemeinstellungen können eine rechtzeitige Untersuchung erforderlich machen.

- Führen Sie regelmäßige Systemscans mit aktueller Antimalware-Software durch, um Bedrohungen frühzeitig zu erkennen..

- Schulen Sie Ihre Mitarbeiter in Best Practices zur Cybersicherheit und zeigen Sie ihnen, wie wichtig es ist, verdächtige Aktivitäten sofort zu melden.

- Setzen Sie Netzwerküberwachungstools ein, um ungewöhnliche Verkehrsmuster oder nicht autorisierte Datenübertragungen zu erkennen.

- Halten Sie alle Software und Betriebssysteme auf dem neuesten Stand, um Schwachstellen zu minimieren, die von Malware ausgenutzt werden können.

- Implementieren Sie strenge Zugriffskontrollen und verwenden Sie eine mehrstufige Authentifizierung (MFA) um das Risiko einer Gefährdung zu verringern.

Umfassendes Scannen und Entfernen von Malware mit SpyHunter

Wenn es um die umfassende Erkennung und Beseitigung von Malware-Typen geht, SpyHunter bietet eine robuste Lösung, die auf die Komplexität moderner Malware zugeschnitten ist. Seine fortschrittliche Scan-Engine ist darauf ausgelegt, Malware-Infektionen zu erkennen und zu entfernen, einschließlich jener, die tief im System verankert sind. Die regelmäßigen Updates von SpyHunter gewährleisten seine Wirksamkeit gegen aktuelle und neue Bedrohungen.

- SpyHunter bietet vereinfachte Erkennung und Entfernung von Malware, Bereitstellung von Sicherheit für Benutzer auf verschiedenen Erfahrungsstufen.

- Die benutzerfreundliche Oberfläche ermöglicht eine schnelle Navigation und Ausführung von Malware-Scans, für alle zugänglich machen.

- Der integrierte Spyware HelpDesk bietet persönliche Hilfe, Engagement bei der Lösung komplexer Malware-Probleme zeigen.

- Mit fortschrittlichen heuristischen Techniken kann SpyHunter neue Malware-Varianten anhand von Verhalten und Merkmalen erkennen..

Durch die Integration von Tools wie SpyHunter in Ihre Malware-Abwehrstrategie, Sie können ein höheres Maß an Schutz vor einer sich ständig weiterentwickelnden digitalen Bedrohungslandschaft gewährleisten. Es ist wichtig, diese technischen Lösungen durch strenge Cybersicherheitsrichtlinien und kontinuierliche Schulungen zu ergänzen, um einen umfassenden Schutz gegen Malware zu schaffen..

Verhindern von Malware-Angriffen

Heute, Die Bedrohung durch Malware ist größer denn je, Daher ist es für Einzelpersonen und Organisationen von entscheidender Bedeutung, ihre Cybersicherheitsverteidigung zu stärken. Dieser Leitfaden führt Sie durch praktische Schritte zur Minderung des Risikos von Malware-Infektionen, Verbesserung Ihrer Cybersicherheitslage.

Wichtige Tipps zur Verbesserung Ihrer Cybersicherheit

So schützen Sie sich und Ihr Unternehmen effektiv vor den unzähligen Cyber-Bedrohungen, Es ist wichtig, eine umfassende Cybersicherheitsstrategie zu entwickeln. Die folgenden Tipps dienen als Grundlage für einen robusten Schutz gegen Schadsoftware.

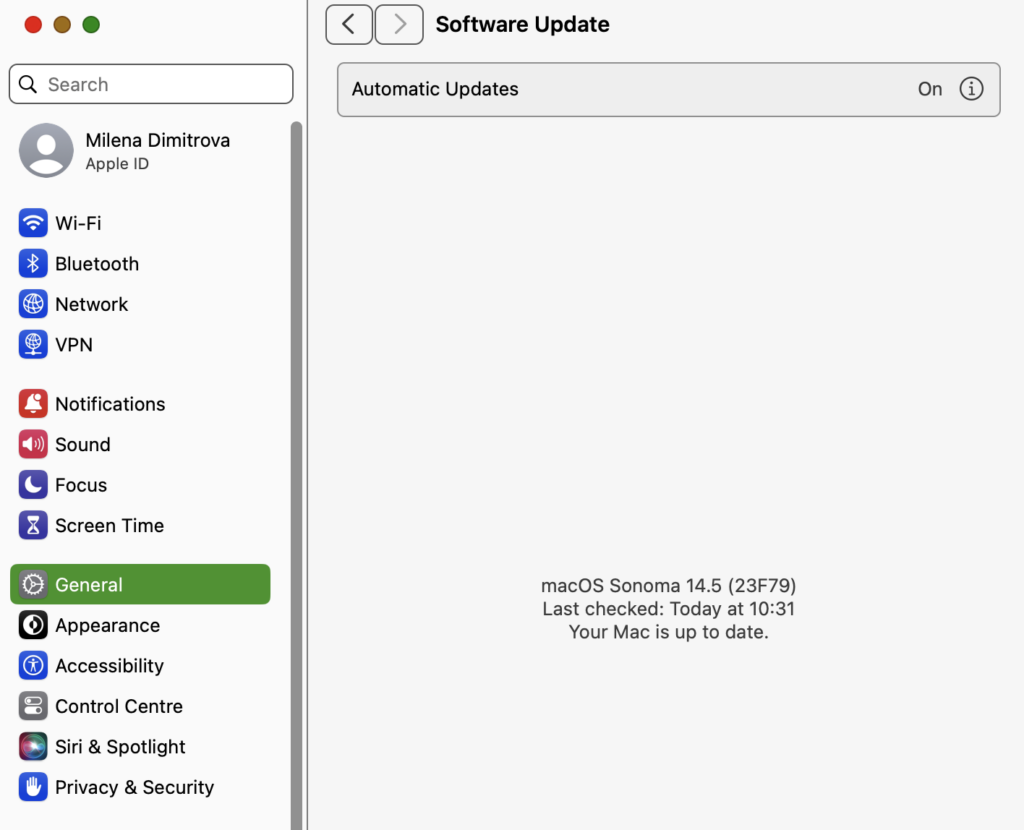

Regelmäßig aktualisieren: Der Schutzschild gegen Schwachstellen

Eine der einfachsten und zugleich wirksamsten Maßnahmen zum Schutz vor den verschiedenen Malware-Typen besteht darin, alle Software und Betriebssysteme auf dem neuesten Stand zu halten.. Softwareentwickler veröffentlichen regelmäßig Updates, die Fehler und Schwachstellen beheben, die Cyberkriminelle ausnutzen, um Malware-Angriffe zu starten.. Stellen Sie sicher, dass auf Ihren Geräten automatische Updates aktiviert sind, um das höchste Sicherheitsniveau aufrechtzuerhalten, ohne daran denken zu müssen, manuell nach Updates zu suchen.

Sichere Browsing-Gewohnheiten üben

Sichere Surfgewohnheiten sind Ihre erste Verteidigungslinie bei der Vorbeugung von Malware-Infektionen. Vermeiden Sie den Besuch von Websites, die für die Verbreitung von Raubkopien bekannt sind oder die Sie mit Popup-Werbung bombardieren., da diese oft mit Malware verseucht sind. Außerdem, Verwenden Sie Tools, die Popups und Adware blockieren, Verbesserung Ihres Browser-Erlebnisses bei gleichzeitiger Reduzierung des Risikos versehentlicher Malware-Downloads. Erinnern, wenn eine Website verdächtig wirkt oder Angebote macht, die zu gut erscheinen, um wahr zu sein, es ist am besten, auf Nummer sicher zu gehen und weg zu navigieren.

E-Mail-Sicherheit: Vermeidung von Phishing-Fallen

Phishing-Betrug, Hier geben sich Cyberkriminelle als legitime Unternehmen aus, um Sie dazu zu bringen, vertrauliche Informationen preiszugeben oder Malware herunterzuladen., sind weit verbreitet.

Vorsicht bei E-Mails, insbesondere solche, die sofortiges Handeln erfordern oder unerwartete Anhänge enthalten. Überprüfen Sie die Legitimität des Absenders, indem Sie seine E-Mail-Adresse mit bekannten Adressen der Entität vergleichen, die er angeblich vertritt.. Im Zweifel, Kontaktieren Sie die Stelle direkt unter Verwendung der offiziellen Kontaktinformationen und nicht der in der verdächtigen E-Mail angegebenen Links oder Nummern. Die E-Mail-Scan-Funktion von SpyHunter kann ein wirksamer Verbündeter sein, Identifizierung und Isolierung potenzieller Bedrohungen, die sich in E-Mail-Anhängen oder Links verbergen, Hinzufügen einer zusätzlichen Sicherheitsebene zu Ihrer digitalen Kommunikation.

Die Umsetzung dieser Strategien wird Ihre Cybersicherheitslage deutlich verbessern, Verringerung der Wahrscheinlichkeit, Opfer von Malware-Angriffen zu werden. Es ist wichtig, über die neuesten Cyberbedrohungen informiert zu bleiben und sich selbst und Ihr Team kontinuierlich über sichere Online-Praktiken zu informieren..

Die Auswirkungen von Malware auf Mobilgeräte verstehen

Malware, Abkürzung für bösartige Software, stellt eine erhebliche Bedrohung für mobile Geräte dar, einschließlich Smartphones und Tablets. Da Mobilgeräte heute ein fester Bestandteil unseres täglichen Lebens sind, Sie sind zu einem Hauptziel für Hacker geworden, die persönliche Informationen ausnutzen oder den Betrieb stören wollen.

Malware kann Geräte auf verschiedene Weise beeinträchtigen, vom Diebstahl vertraulicher Informationen bis zur Anzeige unerwünschter Werbung. Die Auswirkungen von Malware gehen über individuelle Unannehmlichkeiten hinaus; Es birgt ernsthafte Sicherheitsrisiken, die zu finanziellen Verlusten und kompromittierten Daten führen können.

Sind Smartphones anfällig für Malware-Angriffe??

Ja, Smartphones sind anfällig für Malware-Angriffe und, in mancher Hinsicht, können anfälliger sein als Computer. Mobilgeräte sind immer eingeschaltet und häufig mit dem Internet verbunden, bietet Hackern ständig Gelegenheit. Android-Geräte, insbesondere, sind aufgrund der Offenheit ihres Betriebssystems und der Möglichkeit, Apps aus Drittquellen zu installieren, ein beliebtes Ziel.

Jedoch, sogar iOS Geräte sind nicht immun, vor allem bei Jailbreak, wodurch die Schutzbarrieren beseitigt werden, die Apfel.

Anzeichen dafür, dass ein Smartphone mit Malware infiziert ist, sind beispielsweise eine plötzliche Verkürzung der Akkulaufzeit., erhöhter Datenverbrauch, unerwartete Anzeigen oder Popups, und ungewöhnliche Aktivität, wie Anrufe oder Nachrichten, die ohne die Zustimmung des Benutzers gesendet werden. Diese Symptome können das Benutzererlebnis beeinträchtigen und, kritischer, weisen darauf hin, dass personenbezogene Daten gefährdet sind.

Letzten Endes, In der heutigen vernetzten Welt ist es unerlässlich, die Bedrohung durch Malware zu verstehen und proaktive Schritte zum Schutz Ihres Mobilgeräts zu ergreifen. Durch Erkennen der Anzeichen eines kompromittierten Geräts und Ergreifen von Schutzmaßnahmen, wie die Verwendung von SpyHunter, Benutzer können das Risiko, Opfer von Malware-Angriffen zu werden, erheblich reduzieren.

Entwicklung der Malware-Typen: Ein Blick auf die Ursprünge und zukünftigen Trends

Der Weg vom ersten Auftreten der Malware bis zu ihrem heutigen Zustand spiegelt eine komplexe Entwicklung wider, Hervorhebung eines anhaltenden Kampfes zwischen Cybersicherheitsmaßnahmen und Bedrohungsakteuren. Der Ursprung von Malware geht zurück auf die Anfänge der Computertechnik, mit Fällen wie dem Creeper-Virus in 1971, was, obwohl relativ harmlos, markierte den Beginn einer globalen Herausforderung.

Seit damals, Malware hat sich enorm diversifiziert, mit Varianten wie Viren, Würmer, Ransomware, und Spyware wird Teil des Cybersicherheitslexikons. Diese Entwicklung wurde weitgehend durch die wachsende digitale Landschaft vorangetrieben, bietet sowohl neue Chancen als auch Schwachstellen.

Der anhaltende Kampf gegen Cyber-Bedrohungen

In diesem anhaltenden Kampf geht es nicht nur um die Entwicklung fortschrittlicherer Verteidigungstechnologien, sondern auch um die Förderung einer Kultur des Sicherheitsbewusstseins unter den Benutzern.. Phishing, einer der häufigsten Angriffsvektoren, nutzt menschliche Schwachstellen aus, zeigt, dass der menschliche Aspekt ebenso wichtig ist wie der technologische.

Die Zukunft dieses Kampfes wird wahrscheinlich eine Kombination aus automatisierten Abwehrmechanismen beinhalten, die auf KI und maschinellem Lernen basieren., neben kontinuierlicher Schulung der Benutzer zu Best Practices im Bereich Cybersicherheit. Malware wird immer raffinierter, Nutzung aller Möglichkeiten von künstlicher Intelligenz bis hin zu blockchain, Die Reaktionen auf diese Bedrohungen müssen sich ebenfalls weiterentwickeln.

Sicherheit steht an erster Stelle, Einführung eines Zero-Trust-Modells, und die Gewährleistung, dass die Systeme regelmäßig aktualisiert und gepatcht werden, werden die wichtigsten Grundsätze in diesem anhaltenden Kampf sein. Bedeutend, Tools, die sich in Echtzeit an neue Bedrohungen anpassen und darauf reagieren können, wie SpyHunter, wird von entscheidender Bedeutung sein, um Benutzern und Organisationen die Mittel zum Schutz vor der unaufhaltsamen Entwicklung von Malware bereitzustellen.

Letzten Endes, wenn wir in die Zukunft blicken, Es ist klar, dass der Kampf gegen Malware eine dynamische und anhaltende Herausforderung ist. Sowohl für Einzelpersonen als auch für Organisationen ist es von entscheidender Bedeutung, über die neuesten Bedrohungen informiert zu bleiben und robuste Sicherheitsmaßnahmen aufrechtzuerhalten, um die Risiken zu mindern, die diese sich ständig verändernde Bedrohungslandschaft mit sich bringt..

Die Bedeutung der regelmäßigen Aktualisierung Ihrer Malware-Schutztools

Im digitalen Zeitalter, Die Bedrohungslandschaft entwickelt sich ständig weiter. Malware-Entwickler entwickeln regelmäßig neue Strategien und Technologien, um Sicherheitssysteme zu durchbrechen. Dieses unerbittliche Tempo bedeutet, dass sich auch die Malware-Schutz-Tools weiterentwickeln müssen, um wirksam zu bleiben..

Die Wichtigkeit, diese Tools auf dem neuesten Stand zu halten, kann nicht genug betont werden. Regelmäßige Updates stellen sicher, dass Ihre Software über die aktuellsten Abwehrmechanismen gegen die neuesten Bedrohungen verfügt. So wie ein Impfstoff aktualisiert werden muss, um neue Virusstämme zu bekämpfen, Ebenso muss sich Ihr Malware-Schutz an die neuesten Bedrohungen anpassen.

Warum es für Ihre digitale Sicherheit entscheidend ist, auf dem Laufenden zu bleiben

Ihre digitale Sicherheit hängt von der Stärke Ihrer Malware-Schutz-Tools ab. Diese Updates erfüllen mehrere wichtige Funktionen für Ihre Cybersicherheitsstrategie. Erste, Sie beheben Schwachstellen in der Software, die Hacker ausnutzen könnten.

Jeden Tag, Selbst in den zuverlässigsten Systemen gibt es Schwachstellen. Durch die Aktualisierung Ihrer Software werden diese Lücken geschlossen und Angreifern wird es schwerer, in Ihre Systeme einzudringen.. Zweite, Updates verbessern die Fähigkeit der Software, neue Malware zu erkennen und zu neutralisieren. Malware entwickelt sich schnell, und die Abwehrmaßnahmen von gestern erkennen die heutigen Bedrohungen möglicherweise nicht. Schließlich, Durch die ständige Aktualisierung können Sie die Effizienz und Stabilität Ihrer Schutztools verbessern, Stellen Sie sicher, dass sie reibungslos funktionieren und Ihre täglichen Aktivitäten nicht behindern..

Bedenken Sie, wie wichtig es ist, Ihre Software auf dem neuesten Stand zu halten, Es ist klar, warum die Wahl einer vertrauenswürdigen und zuverlässigen Anti-Malware-Lösung wie SpyHunter der Schlüssel ist. SpyHunter aktualisiert regelmäßig seine Definitionen und Algorithmen, um Bedrohungen immer einen Schritt voraus zu sein, Damit ist es ein leistungsstarkes Werkzeug im Arsenal gegen Malware.

Dank der Benutzerfreundlichkeit können Updates problemlos verwaltet werden, Stellen Sie sicher, dass Sie immer mit den neuesten Fortschritten in der Malware-Abwehr geschützt sind, ohne ein Experte in Cybersicherheit werden zu müssen. Der Einsatz eines so wirksamen Werkzeugs gibt Sicherheit, Wissen, dass Ihr digitales Leben vor neuen Bedrohungen geschützt ist.

Letzten Endes, Das Ziel besteht darin, eine sichere digitale Umgebung aufrechtzuerhalten, in der Sie Ihre Aktivitäten ohne Angst vor Kompromissen durchführen können. Durch regelmäßige Aktualisierung Ihrer Malware-Schutztools, Sie unternehmen einen proaktiven Schritt in Richtung dieses Ziels. Es ist eine einfache, aber äußerst effektive Möglichkeit, Ihre digitale Sicherheit in einer sich ständig weiterentwickelnden Bedrohungslandschaft zu gewährleisten..

Einpacken: Den neuen Malware-Typen immer einen Schritt voraus

Schutz vor Malware liegt nicht allein in der Verantwortung der Sicherheitssoftware – Es handelt sich um eine gemeinschaftliche Anstrengung, die Bildung beinhaltet, Wachsamkeit, und die intelligente Anwendung von Technologie.

Erstens, Das Rückgrat jeder robusten Verteidigungsstrategie gegen Malware liegt in der Einführung von Schutztools. Softwarelösungen wie SpyHunter sind in diesem Aspekt von zentraler Bedeutung. Sie bieten nicht nur Echtzeitschutz vor einer Vielzahl von Malware-Bedrohungen, sondern auch Funktionen, die speziell darauf ausgelegt sind, potenzielle Schwachstellen proaktiv zu identifizieren und zu neutralisieren, bevor sie von böswilligen Akteuren ausgenutzt werden können..

Jedoch, Technologie allein kann keine Sicherheit garantieren. Menschliches Handeln spielt eine bedeutende Rolle bei der Ermöglichung oder Verhinderung von Malware-Infektionen. Das ist wo das Konzept der Wachsamkeit und Aufklärung der Benutzer wird unverzichtbar. Durch die Förderung einer Umgebung, in der jeder Benutzer die Anzeichen von Malware erkennt, versteht die Risiken, die mit rücksichtslosem Online-Verhalten verbunden sind, und weiß, wie man Schutzsoftware effektiv einsetzt, Die Wahrscheinlichkeit, Opfer von Malware-Angriffen zu werden, kann erheblich reduziert werden.

Um diese proaktive Haltung zu verkörpern, Organisationen und Einzelpersonen sollten sich auf die folgenden Bereiche konzentrieren:

- Aktualisieren und patchen Sie Systeme regelmäßig: Stellen Sie sicher, dass alle Software, insbesondere Betriebssysteme und Antivirenprogramme, sind aktuell gehalten. Patches enthalten oft Korrekturen für Sicherheitslücken, die von Malware ausgenutzt werden könnten.

- Beschäftigen Sie sich mit starken, Eindeutige Passwörter: Einfache oder wiederverwendete Passwörter können von Hackern leicht geknackt werden, Gewährung des Zugriffs auf persönliche oder vertrauliche Informationen. Verwenden Sie komplexe, einzigartige Passwörter für verschiedene Konten, und erwägen Sie die Verwendung eines Passwort-Managers, um den Überblick zu behalten.

- Nutzen Sie Schulungen zum Thema Sicherheitsbewusstsein: für Organisationen, Durchführung regelmäßiger Schulungen, um Mitarbeiter über die neuesten Phishing-Techniken zu informieren und Social-Engineering-Taktiken kann den menschlichen Faktor der Cybersicherheit stärken.

- Einführung eines Zero-Trust-Ansatzes: Gehen Sie niemals davon aus, dass Ihr Netzwerk völlig sicher ist. Beschränken Sie die Zugriffsrechte auf Benutzerebene’ Rollen, Identitäten rigoros überprüfen, und überwachen Sie Netzwerkaktivitäten auf Anzeichen von verdächtigem Verhalten.

Abschließend, Der Kampf gegen die verschiedenen Malware-Typen kann zwar entmutigend erscheinen, sich mit den richtigen Tools wie SpyHunter auszustatten, gepaart mit einem wachsamen und informierten Umgang mit dem Online-Verhalten, kann Ihre Abwehrkräfte erheblich verbessern. Erinnern, in der Landschaft der Cybersicherheit, Wissen, und Vorbereitung sind ebenso wertvoll wie jede Softwarelösung. Indem Sie informiert und vorsichtig bleiben, Gemeinsam können wir uns besser gegen die sich ständig weiterentwickelnde Bedrohung durch Malware wehren.

schöner Artikel, Danke! darf ich dich in meiner Schulzeitung zitieren?

In Zeiten wie diesen, Es ist äußerst unfair, dass Computerbenutzer ständig mit so vielen Online-Bedrohungen bombardiert werden! vielen Dank für die lehrreiche Lektüre!