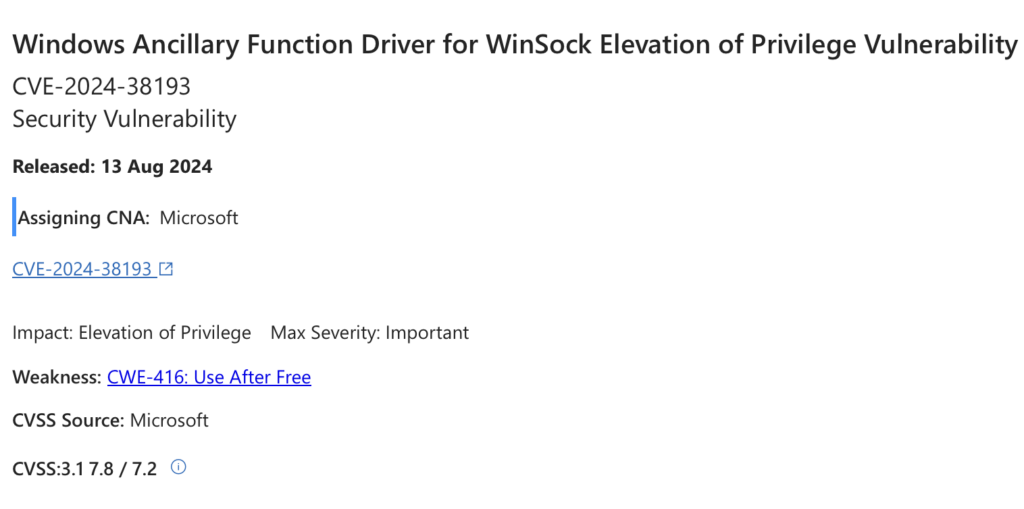

Eine kürzlich gepatchte Sicherheitslücke in Microsoft Windows wurde aktiv ausgenutzt von die Lazarus-Gruppe, eine berüchtigte staatlich geförderte Hackergruppe mit Verbindungen zu Nordkorea. Der Fehler, erkannt als CVE-2024-38193 und bewertet mit einem CVSS-Score von 7.8, ist ein Fehler bei der Rechteausweitung im Windows Ancillary Function Driver (AFD.sys) für WinSock.

CVE-2024-38193 erklärt

Eine kürzlich gepatchte Sicherheitslücke in Microsoft Windows wurde von der Lazarus Group aktiv ausgenutzt, eine berüchtigte staatlich geförderte Hackergruppe mit Verbindungen zu Nordkorea. Der Fehler, identifiziert als CVE-2024-38193 und bewertet mit einem CVSS-Score von 7.8, ist ein Fehler bei der Rechteausweitung im Windows Ancillary Function Driver (AFD.sys) für WinSock.

Diese kritische Schwachstelle ermöglicht es Angreifern, Privilegien auf Systemebene zu erlangen, Ermöglichen eines unbefugten Zugriffs auf sensible Bereiche eines kompromittierten Systems. Microsoft hat diesen Fehler im Rahmen seines monatlichen Patch Tuesday-Updates behoben, Betonung der Bedeutung regelmäßiger Systemaktualisierungen zur Minderung von Sicherheitsrisiken.

Forscher von Gen Digital, darunter Luigino Camastra und Milánek, sind für die Entdeckung und Meldung des Fehlers verantwortlich. Gen Digital, bekannt für den Besitz beliebter Sicherheitsmarken wie Norton, Avast, Avira, AVG, Reputationsverteidiger, und CCleaner, stellte fest, dass die Sicherheitslücke bereits im Juni ausgenutzt 2024. Die Schwachstelle ermöglichte es Angreifern, Standardsicherheitsmaßnahmen zu umgehen und auf eingeschränkte Systemkomponenten zuzugreifen, die normalerweise weder für Benutzer noch für Administratoren zugänglich sind..

Die Angriffe, die diese Schwachstelle ausnutzten, waren bemerkenswert für die Bereitstellung eines Rootkits namens FudModule., das darauf ausgelegt ist, der Entdeckung zu entgehen. Während die technischen Einzelheiten der Angriffe unklar bleiben, Diese Ausnutzungsmethode ähnelt einer früheren Schwachstelle, CVE-2024-21338, die Microsoft im Februar gepatcht hat 2024. Diese Verwundbarkeit, ein Windows-Kernel-Berechtigungsausweitungsfehler im AppLocker-Treiber (appid.sys), war auch genutzt durch die Lazarus Group um das FudModule-Rootkit zu installieren.

Diese Angriffe sind bedeutsam, weil sie über die typischen Bring Your Own Vulnerable Driver hinausgehen. (BYOVD) Taktik. Anstatt einen vom Angreifer eingeführten Treiber zu verwenden, Die Lazarus-Gruppe nutzte Schwachstellen in vorhandenen Treibern aus, die bereits auf Windows-Hosts vorhanden waren. Diese Methode bietet eine effiziente Möglichkeit, Sicherheitsprotokolle zu umgehen, Dadurch wird es für Sicherheitslösungen schwieriger, diese Eindringlinge zu erkennen und zu verhindern.

Weitere Untersuchungen dieser Angriffe ergaben, dass die FudModule-Rootkit wird typischerweise über einen Remote Access Trojaner übertragen (RAT) namens Kaolin RAT. Nach früheren Untersuchungen von Avast, Die Lazarus-Gruppe nutzt FudModule selektiv, Einsatz nur unter bestimmten Bedingungen, um unnötige Belastung zu vermeiden.

Da die Lazarus-Gruppe weiterhin kritische Schwachstellen ins Visier nimmt, Es ist weiterhin wichtig, dass Organisationen und Einzelpersonen wachsam bleiben und Sicherheitspatches umgehend installieren..

Diese kritische Schwachstelle ermöglicht es Angreifern, Privilegien auf Systemebene zu erlangen, Ermöglichen eines unbefugten Zugriffs auf sensible Bereiche eines kompromittierten Systems. Microsoft hat diesen Fehler im Rahmen seines monatlichen Patch Tuesday-Updates behoben, Betonung der Bedeutung regelmäßiger Systemaktualisierungen zur Minderung von Sicherheitsrisiken.

Forscher von Gen Digital, darunter Luigino Camastra und Milánek, sind für die Entdeckung und Meldung des Fehlers verantwortlich. Gen Digital, bekannt für den Besitz beliebter Sicherheitsmarken wie Norton, Avast, Avira, AVG, Reputationsverteidiger, und CCleaner, stellte fest, dass die Schwachstelle bereits im Juni ausgenutzt wurde 2024. Die Schwachstelle ermöglichte es Angreifern, Standardsicherheitsmaßnahmen zu umgehen und auf eingeschränkte Systemkomponenten zuzugreifen, die normalerweise weder für Benutzer noch für Administratoren zugänglich sind..

Auf CVE-2024-21338 basierende Angriffe

Die Angriffe, die diese Schwachstelle ausnutzten, waren bemerkenswert für die Bereitstellung eines Rootkits namens FudModule., das darauf ausgelegt ist, der Entdeckung zu entgehen. Während die technischen Einzelheiten der Angriffe unklar bleiben, Diese Ausnutzungsmethode ähnelt einer früheren Schwachstelle, CVE-2024-21338, die Microsoft im Februar gepatcht hat 2024. Diese Verwundbarkeit, ein Fehler bei der Rechteausweitung im Windows-Kernel im AppLocker-Treiber (appid.sys), wurde auch von der Lazarus-Gruppe genutzt, um das Rootkit FudModule zu installieren.

Diese Angriffe sind bedeutsam, weil sie über die typischen Bring Your Own Vulnerable Driver hinausgehen. (BYOVD) Taktik. Anstatt einen vom Angreifer eingeführten Treiber zu verwenden, Die Lazarus-Gruppe nutzte Schwachstellen in vorhandenen Treibern aus, die bereits auf Windows-Hosts vorhanden waren. Diese Methode bietet eine effiziente Möglichkeit, Sicherheitsprotokolle zu umgehen, Dadurch wird es für Sicherheitslösungen schwieriger, diese Eindringlinge zu erkennen und zu verhindern.

Weitere Untersuchungen dieser Angriffe ergaben, dass das FudModule-Rootkit typischerweise über einen Remote-Access-Trojaner übertragen wird. (RAT) genannt Kaolin RAT. Nach früheren Untersuchungen von Avast, Die Lazarus-Gruppe nutzt FudModule selektiv, Einsatz nur unter bestimmten Bedingungen, um unnötige Belastung zu vermeiden.

Da die Lazarus-Gruppe weiterhin kritische Schwachstellen ins Visier nimmt, Es ist weiterhin wichtig, dass Organisationen und Einzelpersonen wachsam bleiben und Sicherheitspatches umgehend installieren..