FortiGuard Labs hat eine neue Variante des Snake-Keylogger (alias 404 Keylogger) Nutzung der erweiterten Funktionen von FortiSandbox v5.0 (FSAv5).

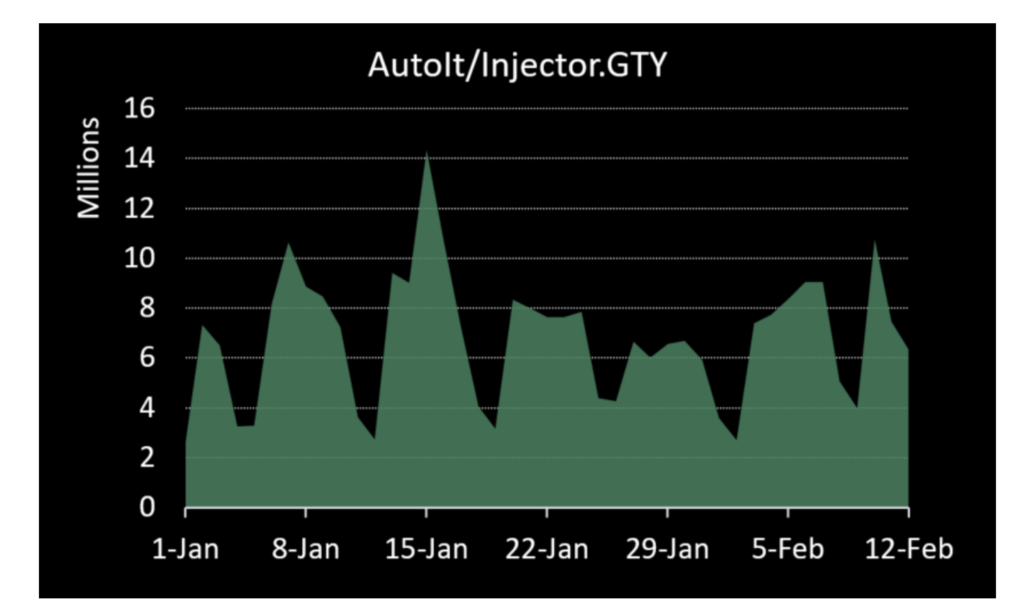

Diese neue Sorte, erkannt als AutoIt/Injector.GTY!tr, hat ausgelöst über 280 Millionen abgewehrte Infektionsversuche weltweit. Die höchste Konzentration an Angriffen wurde in China, Türkei, Indonesien, Taiwan, und Spanien, was auf erhebliche globale Auswirkungen hinweist.

So stiehlt der Snake Keylogger Benutzerdaten

Die Verbreitung dieser Malware erfolgt in erster Linie über Phishing-E-Mails mit schädlichen Anhängen oder Links. Einmal ausgeführt, Es stiehlt vertrauliche Informationen aus gängigen Webbrowsern wie Chrom, Rand, und Firefox. Zu den wichtigsten Funktionen gehören:

- Keylogger – Erfasst jeden Tastendruck, einschließlich Passwörtern und Finanzdaten.

- Diebstahl von Anmeldeinformationen – Extrahiert gespeicherte Anmeldeinformationen aus Browsern.

- Überwachung der Zwischenablage – Zeichnet kopierten Text auf, einschließlich vertraulicher Informationen.

- Datenexfiltration – Sendet gestohlene Daten an Hacker über SMTP (Email) und Telegrammbots.

Fortgeschrittene Ausweichtechniken

Die neueste Variante verwendet AutoIt-Skripting zur Lieferung und Ausführung seiner Nutzlast. Durch die Einbettung der Malware in ein Mit AutoIt kompilierte Binärdatei, es entzieht sich herkömmlichen Erkennungstools. Dadurch kann die Software die statische Analyse umgehen und als legitime Automatisierungssoftware erscheinen..

So bleibt die Malware bestehen

Snake Keylogger sorgt für den kontinuierlichen Zugriff auf infizierte Systeme durch:

- Eine Kopie von sich selbst ablegen als “ageless.exe” im %Local_AppData%supergroup Mappe.

- Platzierung “zeitlos.vbs” im Windows-Startordner, um beim Neustart automatisch zu starten.

- Das Einschleusen seiner Nutzlast in einen legitimen .NET-Prozess (Herunterladen) Verwendung Aushöhlen bearbeiten, was die Erkennung erschwert.

Verfolgung von Opfern und Geolokalisierung

Snake Keylogger sammelt auch Informationen über seine Opfer, indem er deren IP-Adresse und Geolokalisierung über Online-Dienste wie checkip.dyndns.org. Dies hilft Angreifern, ihre infizierten Rechner effektiver zu überwachen.

Die neue Snake Keylogger-Variante stellt weiterhin ein ernstes Cybersicherheitsrisiko weltweit dar. Seine Fähigkeit, Daten zu stehlen und der Erkennung zu entgehen, macht es zu einer gefährlichen Bedrohung, die angemessene Schutzmechanismen erfordert.