Tras el descubrimiento inicial de unos pocos routers Cisco está infectado con un nuevo tipo de malware, nuevas exploraciones indican que casi 200 los dispositivos de Cisco en todo el mundo tienen una imagen maliciosa IOS puesto en marcha de la legítima. De este modo, una puerta trasera se establece, atacantes conceder el acceso a una red específica.

Cronología infección

Todo comenzó la semana pasada, el 15 de septiembre, con el descubrimiento realizado por investigadores FireEye eso 14 routers Cisco se infectaron con malware, que era sólo una amenaza teórica hasta ese momento. Los dispositivos se encuentran en diferentes empresas, en cuatro países: India, México, Filipinas y Ucrania.

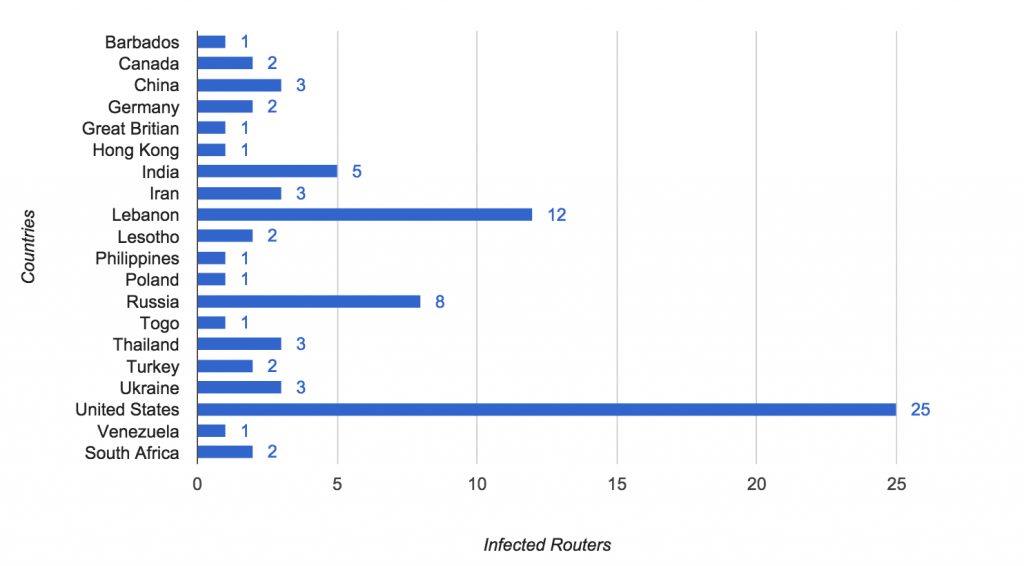

Al día siguiente, investigadores ZMAP Los resultados presentados de su exploración del espacio de direcciones IPv4 pública con paquetes SYN TCP especial. Han encontrado “79 hosts que muestran un comportamiento coherente con el implante Synful Golpe”. Afirman que “estos routers pertenecen a una variedad de instituciones 19 países.”y“25 anfitriones en los Estados Unidos pertenecen a un único proveedor de servicios en la Costa Este, y que la

anfitriones en Alemania y el Líbano pertenecen a un único proveedor de satélite que proporciona cobertura a África”.

Fuente de la imagen: ZMap

Hace dos días, la fundación Shadowserver publicó sus propios resultados al hacer un escaneo en colaboración con los sistemas Cisco. Las estadísticas sobre el estado de sitio Shadowserver que los huéspedes infectados son un número relativo, ya que han “identificado 199 direcciones IP únicas que coinciden con el comportamiento de Knock Synful”y‘163’sistemas únicos.

Los números están creciendo y las empresas de más de 30 se ven afectados los países. No se sabe cómo se encontraron muchos más dispositivos infectados en el futuro.

Lo que es de Knock Synful?

El software malicioso se le dio el nombre de “El Golpe Synful Implante” debido a la forma que toma el control de una gran cantidad de módulos y funciones del enrutador. El implante consiste en una imagen de Cisco IOS modificado que permite a los atacantes ejecutar varios módulos funcionales.

Esos módulos están habilitadas a través de los paquetes TCP protocolo HTTP utilizando enviados a la interfaz del router. Este proceso en particular se compone de un apretón de manos de tres vías para ser iniciado y luego completó. Un paquete TCP SYN elaborado únicamente se envía al dispositivo de destino, a continuación, el malware responde con un mensaje de confirmación TCP SYN-ACK de su propia, que es respondida por un tercer mensaje para completar el proceso de enlace de tres vías falsificados.

El implante también ofrece un acceso sin restricciones con la ayuda de una contraseña de puerta trasera oculta a través de la consola y Telnet. Los modelos de router Cisco actualmente están afectadas 1841, 2811, y 3825.

Debe leer

200,000 Dispositivos amenazada por heartbleed Bug

Backdoor.ATM.Suceful Severe ATM Malware

El Synful de Knock malware es una amenaza muy grave que es muy difícil de detectar. Se puede actualizar, utilizar hasta 100 varios módulos y siguen siendo funcionales incluso después de reiniciar los dispositivos infectados. sistemas de Cisco han creado una página de eventos relacionados por sus clientes.

No hay ninguna razón para concluir, sin embargo, Sólo que los routers de Cisco están en la mira. No puede haber mucho otros dispositivos con imágenes modificadas en todo el mundo.