En 2016, ransomware ha sido extremadamente devastador para las empresas, y las estadísticas lo demuestran. Un nuevo informe de Kaspersky Lab muestra que los ataques ransomware en las empresas se triplicaron entre enero y septiembre. Esto significa que una de cada cinco empresas se vio afectada a escala global.

Relacionado: La mayoría Ludicrous ransomware en 2016

El informe revela algunas cifras asombrosas, gusta:

- 62 nuevas familias ransomware se introdujeron en el mundo en línea;

- Los investigadores observaron un "11-Las veces de aumento en el número de modificaciones ransomware: de 2,900 nuevas modificaciones en enero / marzo, a 32,091 en julio / septiembre";

- Los ataques a las empresas también se triplicaron entre enero y septiembre;

- Uno de cada cinco empresas pequeñas y medianas empresas pagó el rescate pero nunca restaurado sus datos;

- Los ataques a individuos aumentaron de cada 20 segundos a cada 10 segundos.

Las altas tasas de éxito de ransomware sino probar que los cibercriminales no va a renunciar a esta amenaza cibernética en el corto plazo. Las altas tasas de infección y números cada vez mayores también muestran que las contramedidas no son suficientes para evitar la amenaza. Ransomware sigue evolucionando y ser más devastadora a pesar de los esfuerzos de las fuerzas del orden y los investigadores de seguridad que trabajan en las soluciones de descifrado gratuitas.

No obstante, 2016 vio la primera actividad anti-ransomware serio y bien coordinada: No más del proyecto Ransom, que reunió a la policía, Europol, Intel Seguridad y la Ley de Kaspersky. La buena noticia es que 13 más organizaciones se unieron a la iniciativa en octubre. A pesar de que hay mucho más que hacer, la colaboración condujo a la liberación de varias herramientas gratuitas descifrado en línea que han ayudado a miles de víctimas en todo el mundo para restaurar sus datos.

Principales tendencias en ransomware 2016

Ransomware definitivamente creció en complejidad y diversidad, y este año vio algunas novedades:

el cambio de rumbo si se encontró con software financiero, escrito en lenguajes de script, explotar nuevas vías de infección, cada vez más selectivas, y ofreciendo soluciones llave en mano ransomware-as-a-servicio a los que tienen menos habilidades, recursos o el tiempo - todo a través de una creciente y cada vez más eficiente del ecosistema subterráneo.

Sin embargo, el hallazgo más sorprendente de ransomware este año se refiere a la relación entre la víctima y el atacante:

La mayoría ransomware se nutre de una relación improbable de confianza entre la víctima y su agresor: eso, una vez que se recibe el pago, se devolverán los archivos rescatados. Los cibercriminales han mostrado una sorprendente apariencia de profesionalismo en el cumplimiento de esta promesa.

En una palabra, 2016 cumplido tres de las familias más temidos ransomware - Cerber, Locky y CryptXXX, al igual que 44,287 nuevas modificaciones ransomware. Cerber y Locky fueron puestos en libertad por primera vez en estado salvaje en el comienzo de la primavera. La distribución se basó principalmente en el spam y los paquetes de exploits. CryptoWall, CTB-Locker y Shade continuaron afectando a individuos y corporaciones, demasiado. De acuerdo con informes de seguridad, Locky solo fue extendido en 114 países.

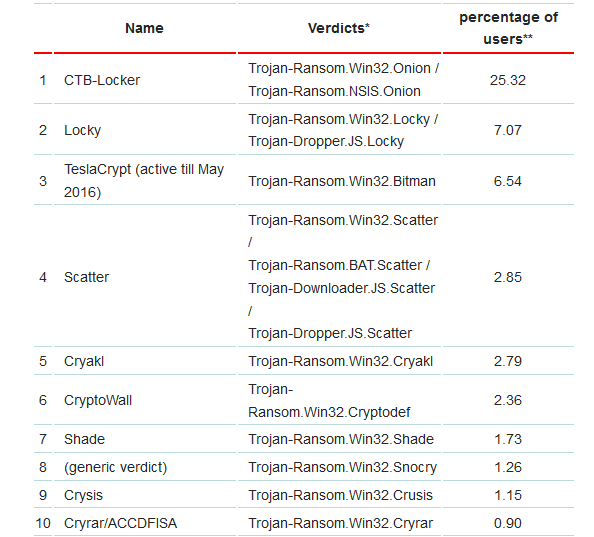

A continuación se muestran la parte superior 10 familias en ransomware 2016, de acuerdo con investigadores de Kaspersky:

Las estadísticas anteriores sólo se basan en la detección de productos de Kaspersky Lab recibidas de los usuarios de los productos. Los usuarios no han dado su consentimiento para proporcionar sus datos. Esto significa que estos números serían muy diferentes cuando se combina con las estadísticas de otros proveedores de seguridad.

La mayor sorpresa de este año fue la desaparición repentina de TeslaCrypt, que fue desencadenada por la liberación de la clave de descifrado maestro.

En cuanto a los-as-a-service ransomware - creció rápidamente, con Encryptor RAAS siendo una de las primeras familias de ofrecer este modelo de negocio a otros delincuentes.

Relacionado: 2016 Tendencias en ransomware

Otros momentos destacados en la evolución de este año incluyen ransomware:

- El abuso de la "educación" Eda2 y ransomware Tear Ocultos;

- cifrado de disco como se ve en la ransomware petya caso;

- Dos-en-infección en donde la sombra elegiría a bajar el software espía en lugar de ransomware si el sistema de la víctima pertenecía a los servicios financieros.

- Una serie de casos de imitación ransomware imitando Locky y cerber.

Protección en ransomware 2016

Es lo mismo que cualquier otro año. Lo más importante que debe hacer para evitar gastar de manera irracional en ransomware es copias de seguridad de datos regulares.

Un ransomware o cualquier otro ataque de malware deben tener un propósito educativo, si nada mas. Un ataque exitoso debe aumentar la paranoia del usuario y también debería hacerlos un poco más cuidadoso con las actividades en línea de todos los tipos. La importancia de las copias de seguridad de datos regulares y la higiene adecuada de datos es más grande que nunca.

Como para compañías, hay otras actividades a tener en cuenta, además de las copias de seguridad de datos:

- restricciones de GPO – una gran manera de restringir no sólo ransomware, pero el malware de todo tipo. “GPO tiene la capacidad de proporcionar un control granular sobre la ejecución de archivos en un punto final, por lo que añadir reglas que bloquean la actividad, tales como archivos de ejecución del directorio 'Appdata' o incluso deshabilitar la capacidad para ejecutables para ejecutar los archivos adjuntos de.”

- Los parches de software – Aplicación de parches de software comúnmente explotadas como Java, Flash, y Adobe seguramente prevenir muchas malware y ransomware de sistemas que infectan.

- restricción de derechos administrativos – La reducción de los privilegios reducirá significativamente la superficie de ataque, Digital Guardián dice. Más, un 2016 encuesta demostró que usuarios privilegiados son los más riesgosos en una organización.

Por último, software anti-malware, combinada con la protección anti-ransomware deben estar presentes en cualquier sistema.

Escáner Spy Hunter sólo detectará la amenaza. Si desea que la amenaza se elimine de forma automática, usted necesita comprar la versión completa de la herramienta anti-malware.Obtenga más información sobre la herramienta de SpyHunter Anti-Malware / Cómo desinstalar SpyHunter