In 2016, ransomware is uiterst verwoestende geweest voor bedrijven, en de statistieken bewijzen. Een nieuw rapport van Kaspersky Lab toont aan dat ransomware aanvallen op bedrijven verdrievoudigd van januari tot september. Dit betekent dat één op de vijf bedrijven werd beïnvloed op een wereldwijde schaal.

Verwant: Meest Belachelijke Ransomware in 2016

Het rapport onthult een aantal duizelingwekkende getallen, zoals:

- 62 nieuwe ransomware families werden ingevoerd om de online wereld;

- Onderzoekers waargenomen een "11-voudige toename van het aantal ransomware wijzigingen: van 2,900 nieuwe veranderingen in januari / maart, aan 32,091 in juli t / m september";

- Aanvallen op bedrijven ook verdrievoudigd tussen januari en september;

- Een op de vijf kleine en middelgrote bedrijven betaalden het losgeld, maar nooit hun gegevens hersteld;

- Aanvallen op personen toegenomen van elke 20 seconden elk 10 seconden.

De hoge slagingspercentages van ransomware alleen bewijzen dat cybercriminelen niet zal opgeven op deze cyber dreiging op korte termijn. De hoge tarieven infectie en de steeds groeiende aantallen tonen ook dat de contra-maatregelen niet voldoende is om de dreiging te voorkomen. Ransomware blijft evolueren en meer verwoestende ondanks de inspanningen van wetshandhavingsinstanties en security onderzoekers die werken aan gratis decryptie oplossingen.

Niettemin, 2016 zag de eerste serieuze en goed gecoördineerde anti-ransomware activiteit: de No More Ransom project, die de politie bij elkaar gebracht, Europol, Intel Veiligheid en Kaspersky Law. Het goede nieuws is dat 13 meer organisaties bij het initiatief aangesloten in oktober. Ook al is er veel anders te doen, De samenwerking leidde tot de vrijlating van een aantal gratis online decryptie tools die hebben geholpen duizenden slachtoffers over de hele wereld om hun gegevens te herstellen.

Key Ransomware Trends in 2016

Ransomware zeker groeide in verfijning en diversiteit, en dit jaar zag een aantal nieuwigheden:

veranderende tack als het ondervonden financiële software, geschreven in scripting talen, het benutten van nieuwe infectie wegen, steeds meer gerichte, en het aanbieden van turn-key ransomware-as-a-service-oplossingen aan mensen met minder vaardigheden, middelen of tijd - allen door een groeiende en steeds efficiëntere ondergrondse ecosysteem.

Echter, de meest opvallende bevinding over ransomware dit jaar heeft betrekking op de relatie tussen het slachtoffer en de aanvaller:

De meeste ransomware gedijt op een onwaarschijnlijke relatie van vertrouwen tussen het slachtoffer en de aanvaller: dat, zodra de betaling is ontvangen, de vrijgekochten bestanden worden geretourneerd. Cybercriminelen hebben een verrassende schijn van professionaliteit tentoongesteld in het vervullen van deze belofte.

In een notendop, 2016 ontmoette drie van de meest gevreesde ransomware families - Cerber, Locky en CryptXXX, net zoals 44,287 nieuwe ransomware modificaties. Cerber en Locky werden voor het eerst uitgebracht in het wild in het vroege voorjaar. De verdeling voornamelijk gebruik van spam en exploiteren kits. CryptoWall, CTB-Locker en Shade bleef particulieren en bedrijven teisteren, ook. Volgens security rapporten, Locky alleen werd verspreid in 114 landen.

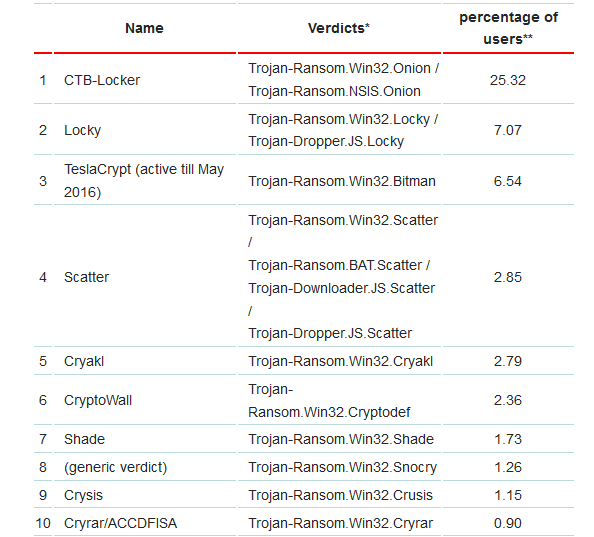

Hier zijn de top 10 ransomware families in 2016, volgens Kaspersky onderzoekers:

De bovenstaande statistieken zijn uitsluitend gebaseerd op de detectie door Kaspersky Lab producten ontvangen van de gebruikers van de producten. De gebruikers hebben ingestemd om hun gegevens te verstrekken. Dit betekent dat deze cijfers veel anders zou zijn wanneer gecombineerd met statistische gegevens uit andere beveiligingsbedrijven.

De grootste verrassing van dit jaar was de plotselinge verdwijning van TeslaCrypt, die werd veroorzaakt door het vrijkomen van de master decryptie sleutel.

Zoals voor ransomware-as-a-service - het snel groeide, met Encrypterende RAAS als een van de eerste families om dit business model om andere criminelen te bieden.

Verwant: 2016 Trends in Ransomware

Andere opmerkelijke momenten in ransomware evolutie van dit jaar zijn onder andere:

- Misbruik van de "educatieve" EDA2 en Verborgen Tear ransomware;

- Schijfcodering gezien in de Petya ransomware geval;

- Twee-in-een infectie, waar Shade zou kiezen om spyware te laten vallen in plaats van ransomware als het systeem van het slachtoffer behoorde tot financiële diensten.

- Een lijn van copycat ransomware gevallen imiteren Locky en Cerber.

Ransomware Protection in 2016

Het is hetzelfde als elke andere jaar. Het belangrijkste ding om te doen om te voorkomen dat de uitgaven irrationally op ransomware is regelmatig back-ups.

Een ransomware of andere malware-aanval zou een educatief doel hebben, als er niets anders. Een succesvolle aanval moet paranoia van de gebruiker te vergroten en moet hen ook een beetje voorzichtiger met online activiteiten van alle soorten maken. Het belang van regelmatige back-ups en juiste gegevens hygiëne is groter dan ooit.

Wat bedrijven, er zijn andere activiteiten te overwegen in aanvulling op de data back-ups:

- GPO beperkingen – een geweldige manier om niet alleen ransomware beperken, maar malware van alle soorten. “GPO heeft de mogelijkheid om te beheren verschaffen op de uitvoering van bestanden op een eindpunt, dus het toevoegen van regels die de activiteit blokkeren zoals bestanden uitvoeren van de 'Appdata' directory of zelfs uitschakelen van de mogelijkheid voor de executables te lopen op bijlagen.”

- softwarepatches – Patchen vaak uitgebuit software zoals Java, Flash, en Adobe zal zeker voorkomen dat veel malware en ransomware infecteren systemen.

- Administratieve rechten beperking – Het verminderen van privileges zal de aanval oppervlak aanzienlijk verminderen, Digital Guardian zegt. Meer, een 2016 onderzoek gebleken dat bevoorrechte gebruikers zijn de meest risicovolle in een organisatie.

Ten slotte, anti-malware software, in combinatie met anti-ransomware bescherming moet aanwezig zijn op elk systeem.

Spy Hunter scanner zal alleen de bedreiging op te sporen. Als u wilt dat de bedreiging voor automatisch verwijderd, je nodig hebt om de volledige versie van de anti-malware gereedschap kopen.Ontdek meer over SpyHunter Anti-Malware Tool / Hoe te verwijderen SpyHunter