Gmera Mac Trojan Removal - Instrucciones de restauración de Mac

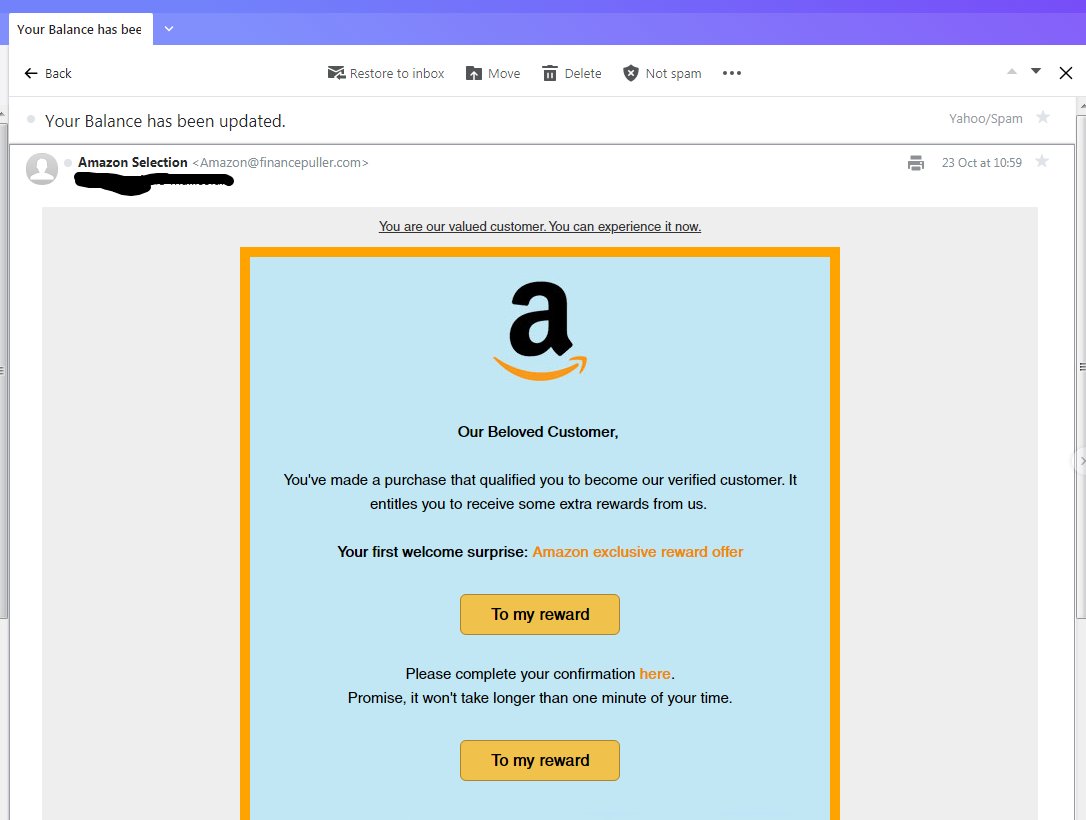

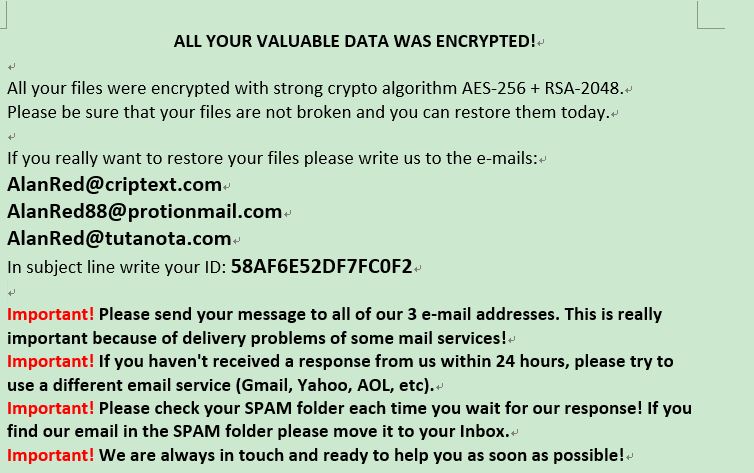

Este artículo ha sido creado para darle una idea de cómo eliminar rápidamente el troyano Gmera Mac de su Mac de manera efectiva. El troyano Mac Gmera es una amenaza muy peligrosa para todas las computadoras Mac, ya que puede…