Entfernen Sie Verified-extensions.com Redirect

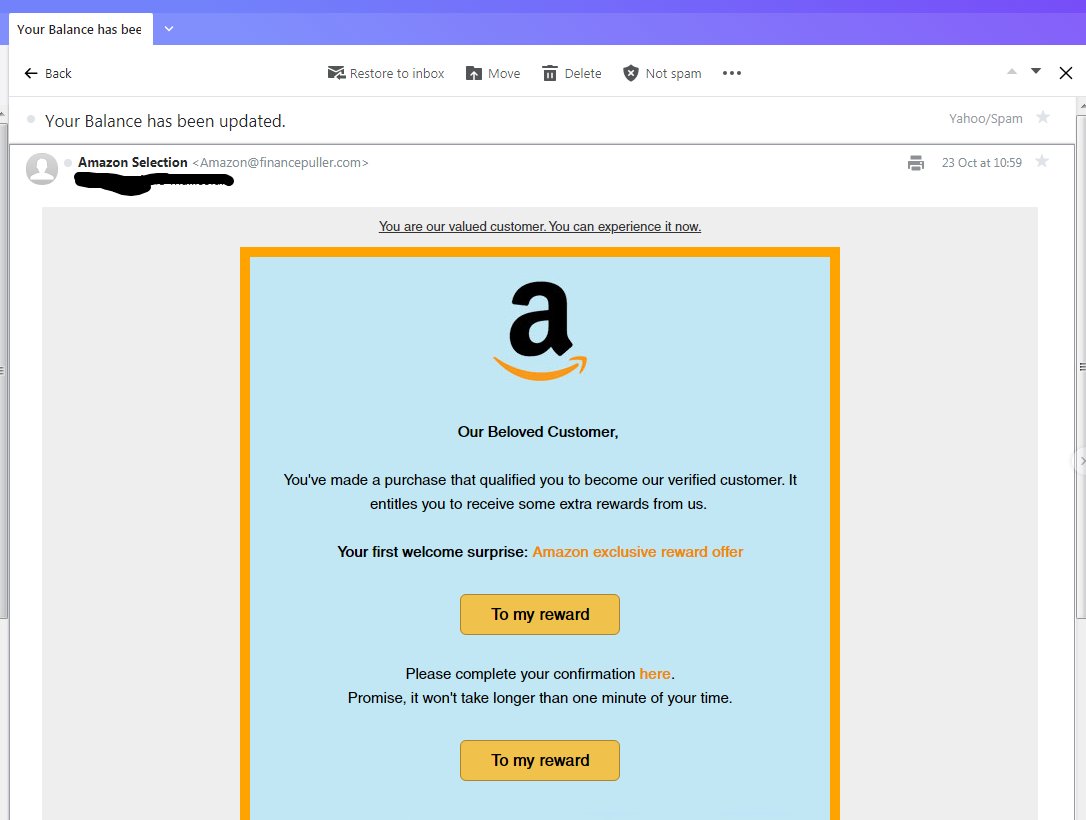

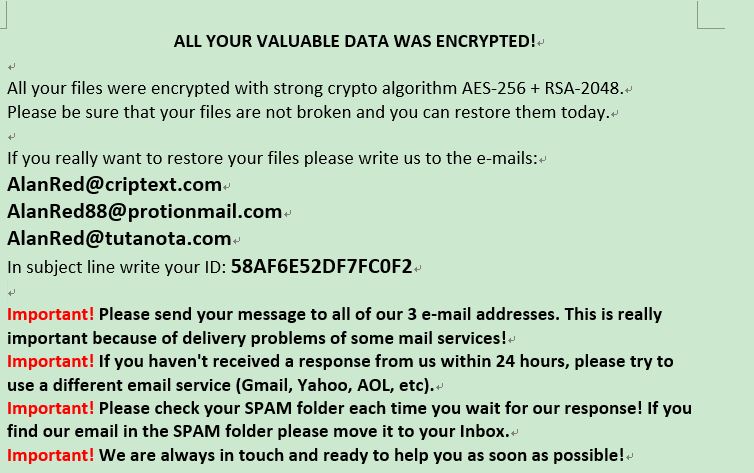

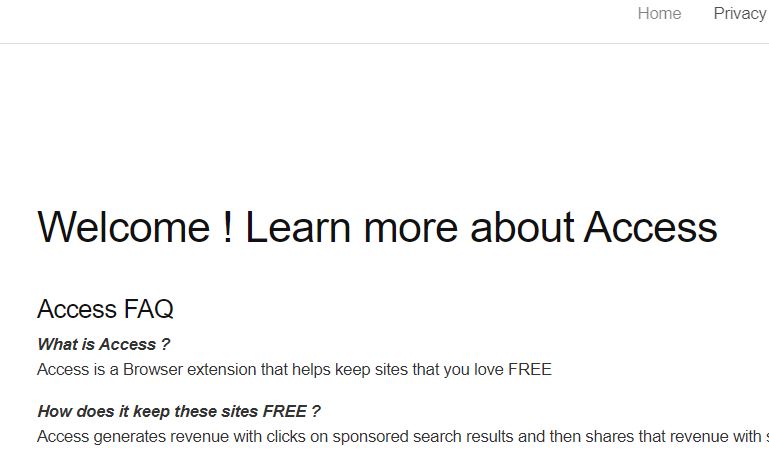

Die Weiterleitung von Verified-extensions.com wird in Ihren Browserprogrammen angezeigt? Verified-extensions.com ist aufgrund der Seitenumleitungen, die in Ihren Browserprogrammen auftreten können, eine verdächtige Domain. Verified-extensions.com kann verschiedene ganzseitige Anzeigen und Weiterleitungen pushen. Eine einzelne Browser-Sitzung konnte…