Si usted es un usuario de dispositivos de seguridad adaptable de Cisco (fundación), probablemente debería echar un vistazo a sus últimos parches. Los parches están abordando dos cuestiones separadas, CVE-2016-1385, una falla en el analizador XML ASA, y CVE-2016-1379, un bloque de VPN agotamiento de la memoria falla. Tenga en cuenta que CVE-2016-1385 compromete Software ASA posteriores a la versión 9.0. La vulnerabilidad puede ser explotada de forma remota.

Más sobre CVE-2016-1385

CVE-2016-1385: Descripción oficial

Cisco ASA Software se ve afectado por esta vulnerabilidad si el sistema está configurado para Internet Key Exchange versión 1 (IKEv1) o Versión Internet Key Exchange 2 (IKEv2) LAN-to-LAN VPN o IKEv1 o IKEv2 VPN de acceso remoto con Capa 2 Protocolo de túnel IPsec (L2TP IPsec), y validar el comando set-ICMP errores se configura en el mapa cripto. El conjunto de comandos validate-ICMP errores no está configurado de forma predeterminada.

Cisco también dice que si el atacante tiene privilegios administrativos, la exposición no dependerá de la configuración. Si el atacante tiene acceso a una sesión SSL VPN sin cliente, el software será vulnerable a CVE-2016-1385, cuando “sin cliente SSL función VPN y acceso a archivos (también conocido como examinar redes) a través de Common Internet File System (CIFS) o se permite FTP“.

Adicionalmente, todos Cisco Adaptive Security Appliance libera se ven afectados por CVE-2016-1385.

Más sobre CVE-2016-1379

CVE-2016-1379: Descripción oficial

Una vulnerabilidad en el código IPsec de Cisco Adaptive Security Appliance (ASA) Software podría permitir a un autenticados, atacante remoto para causar el agotamiento de un bloque de memoria, lo que puede provocar que el sistema deje de reenviar tráfico y provocar una denegación de servicio (DoS) condición.

En otras palabras, ¿cuál es la vulnerabilidad CVE-2016-1379 acerca? El defecto es debido a un error en la aplicación de error ICMP manejo de paquetes IPsec, Cisco dice. ¿Cómo se puede aprovechar la falla? Cada vez que un atacante envía paquetes hechos a mano a través de un acceso remoto o túnel VPN establecida LAN-a-LA. Si el ataque tiene éxito, el atacante está habilitada para agotar la memoria disponible y el sistema causa inestabilidad. El sistema también se puede evitar que el tráfico de reenvío.

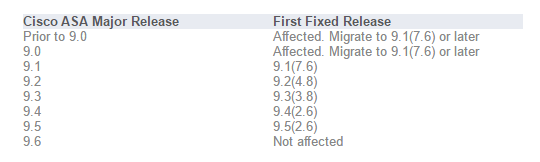

Como ya se ha mencionado, Versiones de software Cisco ASA 9.0 y más tarde se afectado por CVE-2016-1379.

Según Cisco, los siguientes productos se ven afectados y respectivamente, fijo: