CVE-2019 a 14287 es una nueva vulnerabilidad descubierta en Sudo.

CVE-2019 a 14287 es una nueva vulnerabilidad descubierta en Sudo.

Sudo es considerado uno de los programas más importantes y ampliamente utilizado para Unix- y sistemas operativos que permite a un usuario autorizado a ejecutar una orden como superusuario u otro usuario basado en Linux, de acuerdo con la política de seguridad. El programa es “Enviado” como un comando central en casi todos los sistemas Linux.

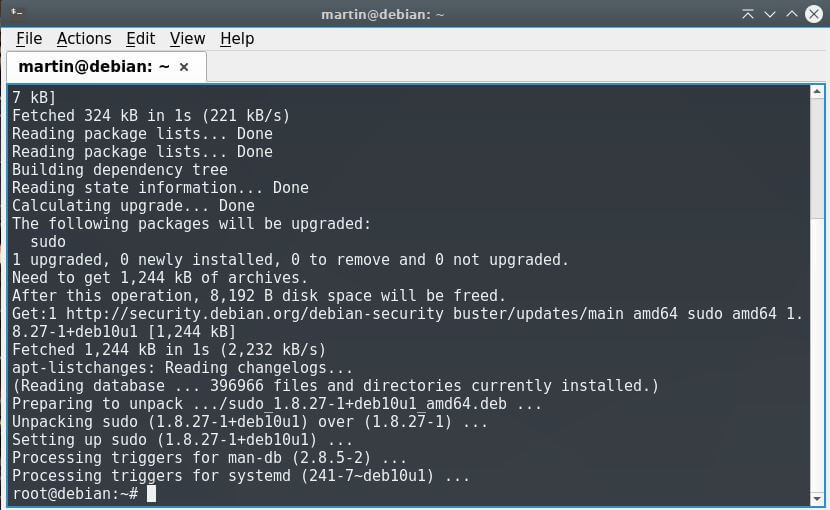

Nota: Captura de pantalla de mi colega Martin que ya actualizó su distro. Deberías hacer lo mismo.

CVE-2019 a 14287

La vulnerabilidad CVE-2.019-14287 implica la manera Sudo implementa comandos se ejecutan con el ID de usuario arbitrario. versiones Sudo antes de la versión 1.8.28 se ven afectados. De acuerdo a el asesor oficial RedHat, si una entrada sudoers está escrito para permitir al atacante ejecutar un comando como cualquier usuario, excepto la raíz, este defecto se puede utilizar por el atacante para eludir que la restricción.

Conviene precisar que la explotación del insecto con éxito requiere que el usuario tenga privilegios sudo que les permiten ejecutar comandos con un identificador de usuario arbitraria. En general, esto significa que la entrada sudoers del usuario tiene el valor especial ALL en el especificador Runas. Si una entrada de sudoers está escrito en una forma de permitir al usuario ejecutar un comando como cualquier usuario, excepto la raíz, la vulnerabilidad se puede utilizar para evitar esta restricción.

¿Qué significa este?

En casi todas las distribuciones de Linux, el valor ALL en la especificación EjecutarComo en el archivo / etc / sudoers permite a los usuarios de la parte administrativa o grupos sudo para ejecutar comandos como cualquier usuario válido. Debido a la separación de privilegios es un principio de seguridad rudimentaria en Linux, los administradores pueden configurar un archivo sudoers para determinar el tipo de comandos determinados usuarios pueden ejecutar. Incluso en los casos en que un usuario se ha limitado a ejecutar comandos como root, la falla podría permitir al usuario eludir la política de seguridad de secuestrar el control del sistema.

Como explicado por los desarrolladores de Sudo, “esto puede ser usado por un usuario con suficientes privilegios sudo para ejecutar comandos como root incluso si la especificación Runas rechaza explícitamente el acceso de la raíz, siempre y cuando la palabra clave ALL aparece en primer lugar en la especificación Runas.”

La buena noticia es que el error se corrige en sudo 1.8.28.

Sabías?

Otro grave vulnerabilidad fue descubierta en Sudo en 2017. CVE-2017-1000367 fue una raíz severa Linux bug descubierto por los investigadores de seguridad Qualys. La falla de residido en Sudo “get_process_ttyname()” función para Linux y podría permitir a un usuario con privilegios sudo para ejecutar comandos como root o elevar los privilegios de root.

Hola chicos,

La herramienta github.com/TH3xACE/SUDO_KILLER permite detectar el CVE-2019-14287 y también proponer cómo explotarlo. También hay una ventana acoplable con diferentes escenarios de explotación sudo incluyendo el CVE-2019-14287. Sólo tiene que ejecutar el siguiente comando de la ventana acoplable :

inicio del servicio ventana acoplable

cargador de muelle tire th3xace / sudo_killer_demo

carrera ventana acoplable –rm -es th3xace / sudo_killer_demo

cd SUDO_KILLER

./SUDO_KILLERv1.3.7.sh

Sólo desplácese hacia abajo y busque CVE-2019-14.287, que le dirá cómo explotar CVE-2019-14287.

Si desea comprobar si los CVE, simplemente ejecuta con el argumento -c.

La +1 la estrella por favor, si te gusta el proyecto.