CVE-2019-14287は、Sudoで発見された新しい脆弱性です.

CVE-2019-14287は、Sudoで発見された新しい脆弱性です.

Sudoは、Unixで最も重要で広く使用されているプログラムの1つと見なされています- 許可されたユーザーがスーパーユーザーまたは別のユーザーとしてコマンドを実行できるようにするLinuxベースのオペレーティングシステム, セキュリティポリシーに従って. プログラムは “出荷済み” ほぼすべてのLinuxシステムのコアコマンドとして.

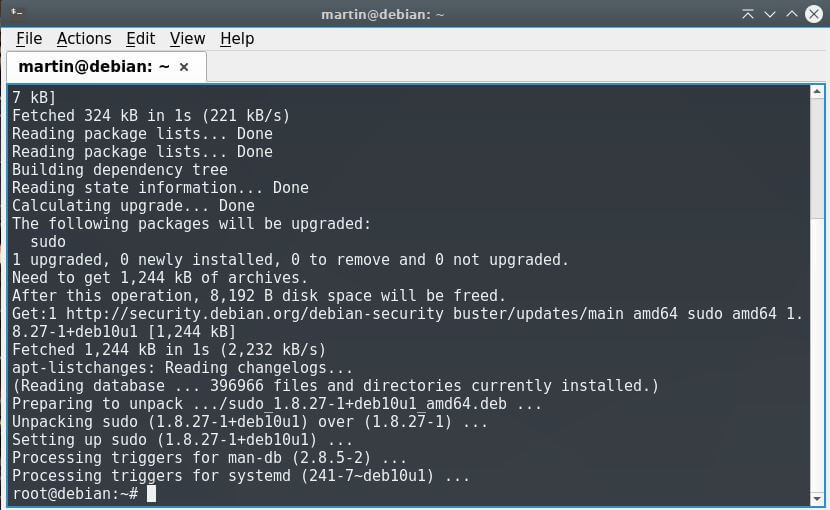

ノート: すでにディストリビューションを更新している同僚のMartinによるスクリーンショット. あなたは同じことをするべきです.

CVE-2019-14287

CVE-2019-14287の脆弱性には、Sudoが任意のユーザーIDで実行中のコマンドを実装する方法が含まれます. バージョンより前のSudoバージョン 1.8.28 すべて影響を受けます. によると 公式のRedHatアドバイザリ, 攻撃者がroot以外のユーザーとしてコマンドを実行できるようにsudoersエントリが記述されている場合, この欠陥は、攻撃者がその制限を回避するために使用する可能性があります.

バグを悪用するには、ユーザーが任意のユーザーIDでコマンドを実行できるSudo権限を持っている必要があることを指定する必要があります。. いつもの, これは、ユーザーのsudoersエントリがRunas指定子に特別な値ALLを持っていることを意味します. sudoersエントリが、ユーザーがroot以外のユーザーとしてコマンドを実行できるように記述されている場合, この脆弱性を使用して、この制限を回避できます.

これは何を意味するのでしょうか?

ほぼすべてのLinuxディストリビューション, / etc / sudoersファイルのRunAs仕様のALL値により、adminまたはSudoグループのユーザーは任意の有効なユーザーとしてコマンドを実行できます。. Linuxでは特権の分離が基本的なセキュリティ原則であるため, 管理者は、sudoersファイルを構成して、指定されたユーザーが実行できるコマンドのタイプを判別できます。. ユーザーがrootとしてコマンドを実行するように制限されている場合でも, この欠陥により、ユーザーはセキュリティポリシーを回避して、システムの制御を乗っ取る可能性があります。.

として 説明 須藤の開発者による, “これは、ALLキーワードがRunas仕様の最初にリストされている限り、Runas仕様がrootアクセスを明示的に禁止している場合でも、rootとしてコマンドを実行するのに十分なSudo権限を持つユーザーが使用できます。.”

良いニュースは、バグがsudoで修正されたことです。 1.8.28.

知ってますか?

もう1つの深刻な脆弱性がSudoで発掘されました 2017. CVE-2017-1000367 QualysSecurityの研究者によって発見された深刻なルートLinuxのバグでした. 欠陥はSudoにありました “get_process_ttyname()” Linux用に機能し、Sudo権限を持つユーザーがrootとしてコマンドを実行したり、権限をrootに昇格したりできるようにすることができます.

こんにちは、みんな,

The tool github.com/TH3xACE/SUDO_KILLER allow you to detect the CVE-2019-14287 and also propose how to exploit it. There is also a docker with different sudo exploitation scenarios including the CVE-2019-14287. Just run the following command for the docker :

service docker start

docker pull th3xace/sudo_killer_demo

docker run –rm -it th3xace/sudo_killer_demo

cd SUDO_KILLER

./SUDO_KILLERv1.3.7.sh

Just scroll down and look for CVE-2019-14287, it will tell you how to exploit CVE-2019-14287.

If you want to check for other CVEs, just run with -c argument.

A +1 star please if you like the project.