CVE-2019-14.287 is een nieuwe kwetsbaarheid in Sudo ontdekt.

CVE-2019-14.287 is een nieuwe kwetsbaarheid in Sudo ontdekt.

Sudo wordt beschouwd als een van de belangrijkste en meest gebruikte programma's voor Unix- en Linux-gebaseerde besturingssystemen die het mogelijk maakt een toegestane gebruiker een commando uit te voeren als de superuser of een andere gebruiker, volgens het beveiligingsbeleid. Het programma is “verscheept” als een kern opdracht op bijna alle Linux-systemen.

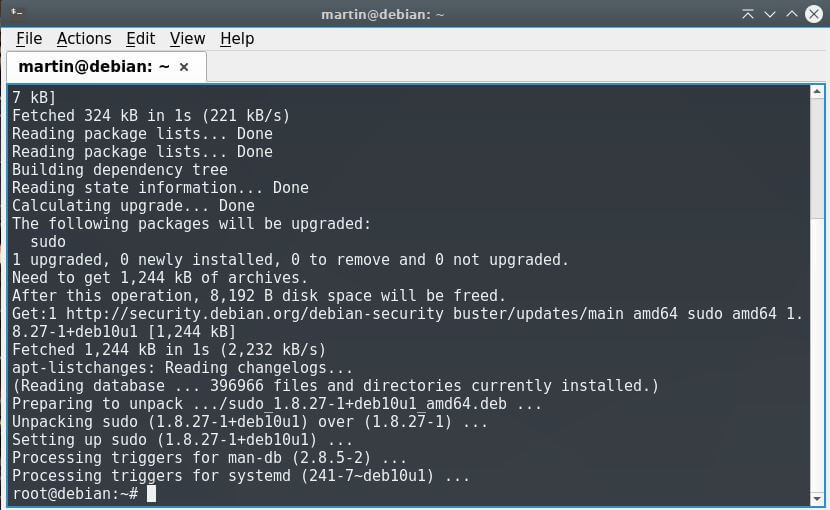

Aantekening: Screenshot van mijn collega Martin die al zijn distro bijgewerkt. Je moet hetzelfde doen.

CVE-2019-14.287

De CVE-2019-14287 lek uit de weg Sudo uitvoering loopt berichten met willekeurige gebruikersnaam. Sudo versies ouder dan versie 1.8.28 zijn alle getroffen. Volgens de officiële RedHat adviserende, als een sudoers ingang is geschreven om de aanvaller in staat te stellen een opdracht uit te voeren als een gebruiker behalve wortel, Deze fout kan worden gebruikt door de aanvaller die beperking omzeilen.

Er moet worden vastgesteld dat het benutten van de bug met succes vereist dat de gebruiker Sudo privileges die hen in staat stellen om opdrachten uit te voeren met een willekeurige gebruikers-ID hebben. Gewoonlijk, betekent dit dat sudoers vermelding van de gebruiker's heeft de bijzondere waarde ALL in de Runas specifier. Als een sudoers vermelding in een manier is geschreven, zodat de gebruiker in staat om een opdracht uit te voeren als een gebruiker behalve wortel, de kwetsbaarheid kan worden gebruikt om deze beperking te vermijden.

Wat betekent dit?

Op bijna alle Linux-distributies, de ALL waarde in RunAs specificatie in de directory / etc / sudoers file stelt gebruikers in de admin of Sudo groepen om opdrachten uit te voeren als een geldige gebruiker. Omdat privilege scheiding is een rudimentair security principe in Linux, admins kunnen een sudoers bestand configureren om de aard van de opdrachten opgegeven gebruikers kunnen draaien bepalen. Zelfs in gevallen wanneer een gebruiker is beperkt tot commando's als root draaien, de zwakke plek kan de gebruiker de zekerheid polity omzeilen de besturing van het systeem kapen.

Als toegelicht door de ontwikkelaars van Sudo, “dit kan worden gebruikt door een gebruiker met voldoende Sudo rechten om commando's als root draaien, zelfs als de Runas specificatie expliciet verbiedt root-toegang, zolang het trefwoord ALL eerste wordt vermeld in de Runas specificatie.”

Het goede nieuws is dat de bug in sudo is vastgesteld 1.8.28.

Wist je dat?

Een andere ernstige kwetsbaarheid werd opgegraven in Sudo in 2017. CVE-2017-1000367 werd een zware wortel Linux bug ontdekt door Qualys Veiligheid onderzoekers. De fout woonde in Sudo “get_process_ttyname()” -functie voor Linux en kan leiden tot een gebruiker met Sudo bevoegdheden om opdrachten uit te voeren als root of verheffen privileges naar root.

Hallo jongens,

Met de tool github.com/TH3xACE/SUDO_KILLER kunt u de CVE-2019-14287 detecteren en ook voorstellen hoe u deze kunt exploiteren. Er is ook een havenarbeider met verschillende sudo exploitatie scenario's met inbegrip van de CVE-2019-14.287. Gewoon de volgende opdracht voor de havenarbeider :

dienst havenarbeider start

docker pull th3xace / sudo_killer_demo

havenarbeider run –rm -het th3xace / sudo_killer_demo

cd SUDO_KILLER

./SUDO_KILLERv1.3.7.sh

Scroll naar beneden en kijk voor CVE-2019-14.287, het zal u vertellen hoe te exploiteren CVE-2019-14.287.

Als u wilt controleren of er andere CVE's, ren gewoon met -c argument.

Een +1 star Neem als je van het project.