CVE-2019-14.287 er en ny sårbarhed opdaget i Sudo.

CVE-2019-14.287 er en ny sårbarhed opdaget i Sudo.

Sudo betragtes som en af de vigtigste og mest udbredte programmer til Unix- og Linux-baserede operativsystemer, der tillader en tilladt bruger at udføre en kommando som superbruger eller en anden bruger, i henhold til den sikkerhedspolitik. Programmet er “afsendt” som et centralt kommando på næsten alle Linux-systemer.

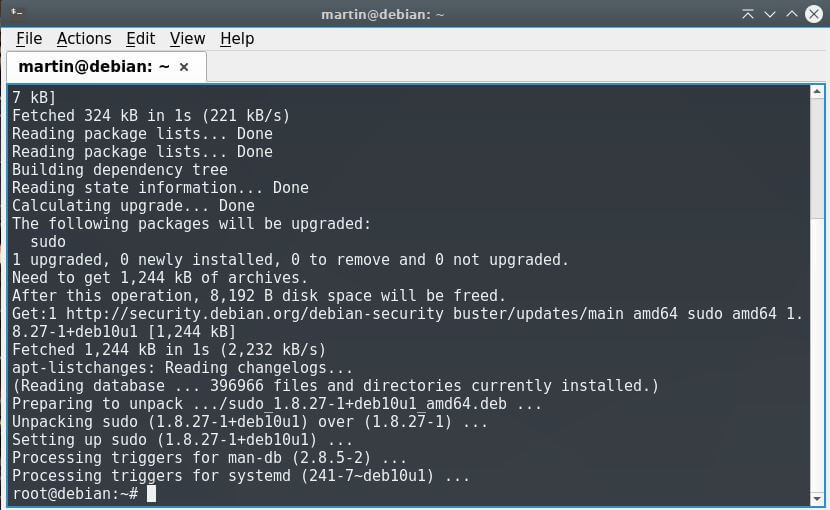

Note: Screenshot af min kollega Martin der allerede opdateret sin distro. Du bør gøre det samme.

CVE-2019-14.287

Den CVE-2019-14.287 sårbarhed involverer måde Sudo implementerer kører kommandoer med vilkårlig bruger-id. Sudo versioner før version, 1.8.28 er alle påvirket. Ifølge den officielle RedHat rådgivende, hvis en sudoers post er skrevet for at gøre det muligt for angriberen at køre en kommando som enhver bruger, bortset fra roden, fejlen kan bruges af angriberen at omgå denne begrænsning.

Det bør præciseres, at udnytte fejlen kræver held at brugeren har Sudo privilegier, som tillader dem at køre kommandoer med en vilkårlig bruger-id. Normalt, Det betyder, at brugerens sudoers indgang har den særlige værdi ALLE i runas specifier. Hvis en sudoers post er skrevet på en måde at gøre det muligt for brugeren at køre en kommando som enhver bruger, bortset fra roden, sårbarheden kan anvendes til at undgå denne begrænsning.

Hvad betyder det?

På næsten alle Linux-distributioner, ALLE værdi i runas specifikationen i / etc / sudoers fil gør det muligt for brugere i admin eller sudo grupper til at køre kommandoer som helst gyldig bruger. Fordi privilegium adskillelse er en rudimentær sikkerhed princip i Linux, administratorer kan konfigurere en sudoers fil for at afgøre, hvilken type kommandoer angivne brugere kan køre. Selv i tilfælde, hvor en bruger er blevet begrænset til at køre kommandoer som root, fejlen kunne gøre det muligt for brugeren at omgå sikkerheden statsdannelse at kapre kontrol af systemet.

Som forklarede af udviklerne af Sudo, “dette kan bruges af en bruger med tilstrækkelige sudo rettigheder til at køre kommandoer som root selvom runas specifikation udtrykkeligt forbyder root-adgang, så længe ALLE søgeord er opført først i runas specifikation.”

Den gode nyhed er, at fejlen er rettet i sudo 1.8.28.

Vidste du?

En anden alvorlig sårbarhed blev udgravet i Sudo i 2017. CVE-2017-1000367 blev en alvorlig rod Linux bug opdaget af Qualys Security forskere. Fejlen boet i Sudo s “get_process_ttyname()” funktion til Linux og kunne give en bruger med sudo rettigheder til at køre kommandoer som root eller ophøje privilegier til roden.

Hi guys,

Værktøjet github.com/TH3xACE/SUDO_KILLER giver dig mulighed for at opdage CVE-2019-14287 og også foreslå, hvordan du udnytter det. Der er også en havnearbejder med forskellige sudo udnyttelse scenarier herunder CVE-2019-14.287. Bare køre følgende kommando for havnearbejder :

tjeneste havnearbejder starten

havnearbeider pull th3xace / sudo_killer_demo

havnearbejder løb –rm -det th3xace / sudo_killer_demo

cd SUDO_KILLER

./SUDO_KILLERv1.3.7.sh

Bare rulle ned og kigge efter CVE-2019-14.287, it will tell you how to exploit CVE-2019-14287.

Hvis du ønsker at tjekke for andre CVEs, bare køre med -c argument.

A +1 stjerne behage hvis du kan lide projektet.