Otra campaña de phishing ha sido descubierto por los investigadores de Heimdal, aprovechando de Delta Air y la descarga de software malicioso Hancitor. La posible víctima recibe un correo electrónico disfrazado como un correo electrónico de confirmación de pago de la compañía.

Su pedido con Delta Air Lines ha sido confirmada Phishing

Según lo explicado por los investigadores, usando una línea aérea de hacerse pasar intenciones maliciosas no es al azar, ya que muchas compañías aéreas ofrecen tarifas de descuento para vuelos de verano en este momento del año. Si ha recibido un correo electrónico con una línea de asunto “Su pedido [números] con Delta Air Lines ha sido confirmada!”Sin haber hecho una reserva, proceda con precaución!

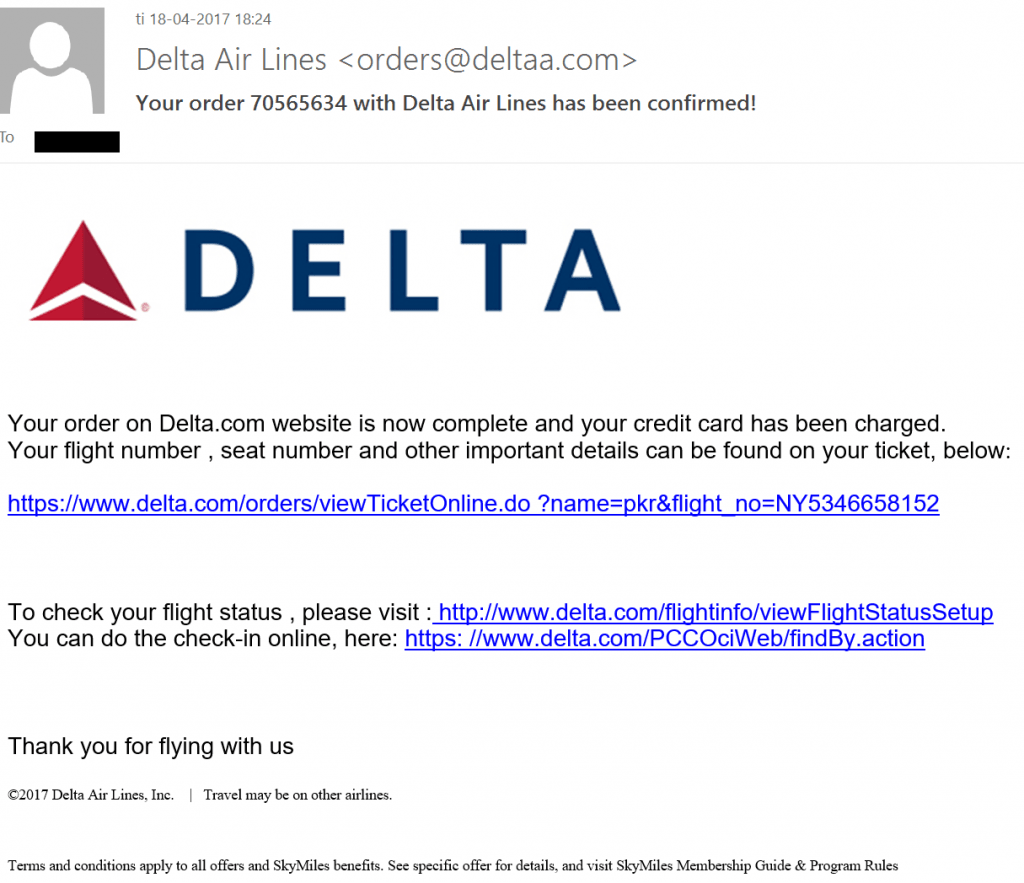

Aquí es lo que el spam de correo electrónico que contiene el malware parece:

Al igual que con todos los correos electrónicos de phishing, un ojo atento detectaría inmediatamente varias inexactitudes que apuntan hacia el origen del mensaje no auténtica:

- Ante todo, la dirección de correo electrónico no es legítimo y no pertenece a dicha empresa. Si se trataba de correo electrónico de la empresa, que debería haber terminado con “@ delta.com” no “@deltaa”.

- No se da ninguna información específica sobre el vuelo. Si esto era realmente un correo electrónico de confirmación, que debería haber contenido información sobre el vuelo reservado, y utiliza la falta de información para atraer al usuario para que haga clic en el enlace proporcionado.

- El formato visual del correo electrónico no corresponde a los correos electrónicos habituales de Delta. Si usted es un cliente de la compañía, que sin duda debe encontrar esta imprecisión sospechoso.

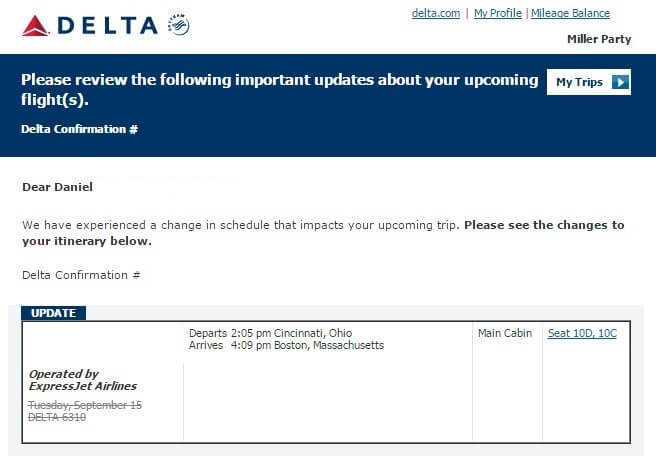

Para comparar los dos mensajes de correo electrónico y ver las diferencias por sí mismo, aquí es lo que un correo electrónico legítimo enviado por la empresa parece:

Más sobre la campaña de Delta Air phishing

Hancitor Malware y Zloader descargado en sistemas comprometidos

El correo electrónico Obviamente es creado para asustar al usuario haciéndole creer que alguien utilizó sus credenciales e identidad para comprar un billete de avión. El usuario normalmente pánico y podría interactuar con los enlaces proporcionados, que en realidad es una muy mala idea. Los enlaces se redirigir al usuario a sitios web infectados que los documentos de Microsoft Word huésped que contienen el malware Hancitor. Hancitor es una pieza versátil de código malicioso que se emplea a menudo en ataques de phishing.

El software malicioso se utiliza normalmente como un puente para permitir futuros ataques contra el sistema comprometido. Esto significa que más malware está a punto de ser descargado en el ordenador.

Una vez que el usuario descarga Hancitor a través del documento de Word malicioso se activará el malware. Como resultado, los procesos del sistema legítimos serán infectados a través de un código de PowerShell. Entonces, el sistema infectado se conecta a uno o más servidores de comando y control.

Finalmente, se puede descargar malware adicional de la familia de malware Pony.

Como hemos escrito anteriormente, Pony se introdujo por primera vez en los años Hace mundo cibernético. El infame ladrón de información se ha utilizado para difundir Zeus y Necurs troyanos, así como cryptolocker y Cribit ransomware.

Más específicamente, este ataque phishing utiliza Zloader, que es un malware basado en Pony. Zloader es un malware bancario dirigido a las cuentas bancarias de las víctimas.